Security-Awareness-Programme nach dem Gießkannenprinzip sind überholt. Der Proofpoint-Bericht State of the Phish zeigt, dass mehr als 98 % der Unternehmen ein Security-Awareness-Programm haben. Gleichzeitig geben 68 % der Anwender an, dass sie sich riskant verhalten, obwohl sie sich der Risiken bewusst sind.

Diese Zahlen verdeutlichen einmal mehr die Unzufriedenheit, die wir täglich von potenziellen Kunden hören. Sie berichten uns, dass sie trotz kontinuierlicher Schulungsprogramme Schwierigkeiten haben, bei ihren Anwendern das gewünschte Verhalten zu erreichen. Dies sind einige der Herausforderungen, mit denen sie konfrontiert sind:

- Sie wissen nicht, wer die größte Bedrohung für das Unternehmen darstellt

- Sie wissen nicht, wann Anwender für welche Richtlinien, Bedrohungen und Schwachstellen sensibilisiert werden sollten

- Sie können das Programm nicht langfristig agil gestalten, ohne die Ressourcen zu erschöpfen und die Anwendergruppen und Schulungen ständig anzupassen

Diese Probleme machen deutlich, wie dringend ein neuer Ansatz für Security-Awareness-Schulungen benötigt wird, mit dem Programme zur Reduzierung personenbezogener Risiken neu und ganzheitlich entwickelt werden können.

Ein guter Ansatzpunkt ist die Konzentration auf Anwendergruppen, die besonders häufig angegriffen werden. Meist sind es diese Anwender, die für den Großteil der Sicherheitsprobleme in einem Unternehmen verantwortlich sind. Individuelle Schwachstellen lassen sich beheben, wenn Schulungen auf die Bedürfnisse dieser Anwender zugeschnitten werden. Das gibt Unternehmen auch die Möglichkeit, die grundsätzliche Abwehr von potenziellen Angriffen zu verbessern.

Ein neuer Proofpoint-Workflow konzentriert sich auf diese Anwender, um das Gesamtrisiko exponentiell zu reduzieren. In diesem Blog-Beitrag erläutern wir, warum die Abwehr personenbezogener Risiken so wichtig ist und wie Proofpoint Sie dabei unterstützen kann.

Was bedeutet Abwehr personenbezogener Risiken?

Die Abwehr personenbezogener Risiken baut auf bestehenden Best Practices für Cybersicherheit auf und zielt darauf ab, die Prävention und Abwehr von Cyberangriffen zu automatisieren. Das Besondere dabei ist, dass der Mensch im Mittelpunkt steht. Eine Lösung zur Abwehr personenbezogener Risiken muss in der Lage sein, Anwenderereignisse und identitätsbezogene Aktivitäten aus verschiedenen Sicherheitstools in einer Umgebung zu erfassen, und folgende Punkte überwachen:

- Angriffsrisiko: Die Wahrscheinlichkeit eines Angriffs auf einen Anwender

- Schwachstellenrisiko: Die Wahrscheinlichkeit, dass ein Angriff erfolgreich ist

- Risiko der Berechtigungen: Der Schaden, der dem Unternehmen durch einen erfolgreichen Angriff entstehen würde

Basierend auf diesen Punkten wird für jeden Anwender ein Risikowert berechnet, der Unternehmen und Sicherheitsteams folgende Vorteile bietet:

- Sie können sich einen Überblick darüber verschaffen, welche Personen oder Gruppen primäre Ziele sind, und Strategien zu deren umfassendem Schutz entwickeln.

- Sie können mit technischen Kontrollen eingreifen, um riskante Aktionen sofort zu unterbinden oder die Anwender mit kontextbezogenen Hinweisen auf Risiken und deren Vermeidung aufmerksam zu machen.

- Sie können riskanten Anwendern automatisch maßgeschneiderte Schulungspläne zuweisen. So können sie sich selbst und das Unternehmen vor künftigen Cyberangriffen schützen.

- Sie können Verbesserungen im Anwenderverhalten leichter erkennen und eine positive Sicherheitskultur fördern.

Genau diese Herausforderungen lassen sich mit dem neuen adaptiven Workflow zur Abwehr von Bedrohungen und Anwenderrisiken (Adaptive Threat and User-Risk Response Workflow) in Proofpoint Security Awareness bewältigen. Kurz gesagt: Mit diesem neuen Workflow können Sie alle Vorteile von Proofpoint optimal nutzen.

Unser adaptiver Workflow zur Abwehr von Bedrohungen und Anwenderrisiken

Der neue Workflow basiert auf drei Kernfunktionen und bietet folgende Vorteile:

- Dynamische Erstellung und Verwaltung von Anwendergruppen auf Basis von Anwenderrisikoprofilen und -gruppen mithilfe von adaptiven Gruppen (Adaptive Groups), die durch Proofpoint Nexus People Risk Explorer (NPRE) und Proofpoint Targeted Attack Protection (TAP) identifiziert werden

- Erstellung von bedrohungsbezogenen Schulungsplänen für bestimmte Bedrohungsfamilien, die mithilfe der Proofpoint-Bedrohungsforschung identifiziert und über Proofpoint TAP gemeldet wurden

- Erstellung von adaptiven Schulungseinheiten (Adaptive Assignments), um neue Anwender automatisch für Schulungspläne anzumelden, wenn sie die Bedingungen der zuvor erstellten adaptiven Gruppe erfüllen

Bei diesem adaptiven Ansatz liegt der Schwerpunkt auf der Schulung von Gruppen, die besonders häufig angegriffen werden. Er trägt auch zu einer besseren Motivation der Anwender bei, da die Administratoren den Schulungsplan an die jeweils relevantesten Bedrohungen und Risiken anpassen können.

Ermöglicht wird dies durch eine Bewertung der Bedrohungen und Anwenderrisiken, die detaillierte Einblicke bietet und für die Bereitstellung maßgeschneiderter Schulungen für besonders gefährdete Gruppen genutzt werden kann. Hier erfahren Sie, wie das funktioniert.

Bewertung von Bedrohungen und Anwenderrisiken

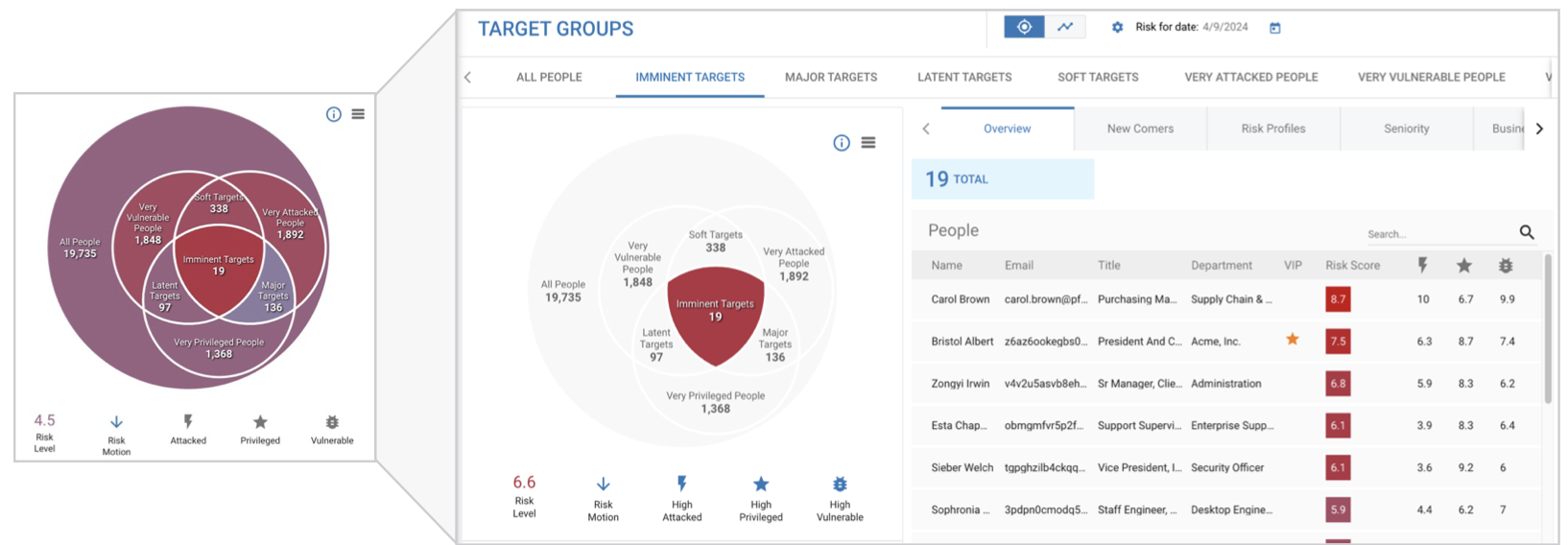

Unsere Risikogruppen und -profile bilden den Kern des neuen Workflows und umfassen die Gruppen „Imminent Target“ (Unmittelbares Ziel) und „Very Attacked People™“ (Besonders häufig angegriffene Anwender), die von Proofpoint NPRE und Proofpoint TAP ermittelt werden.

Beispiel für Anwenderrisikogruppen in Proofpoint NPRE.

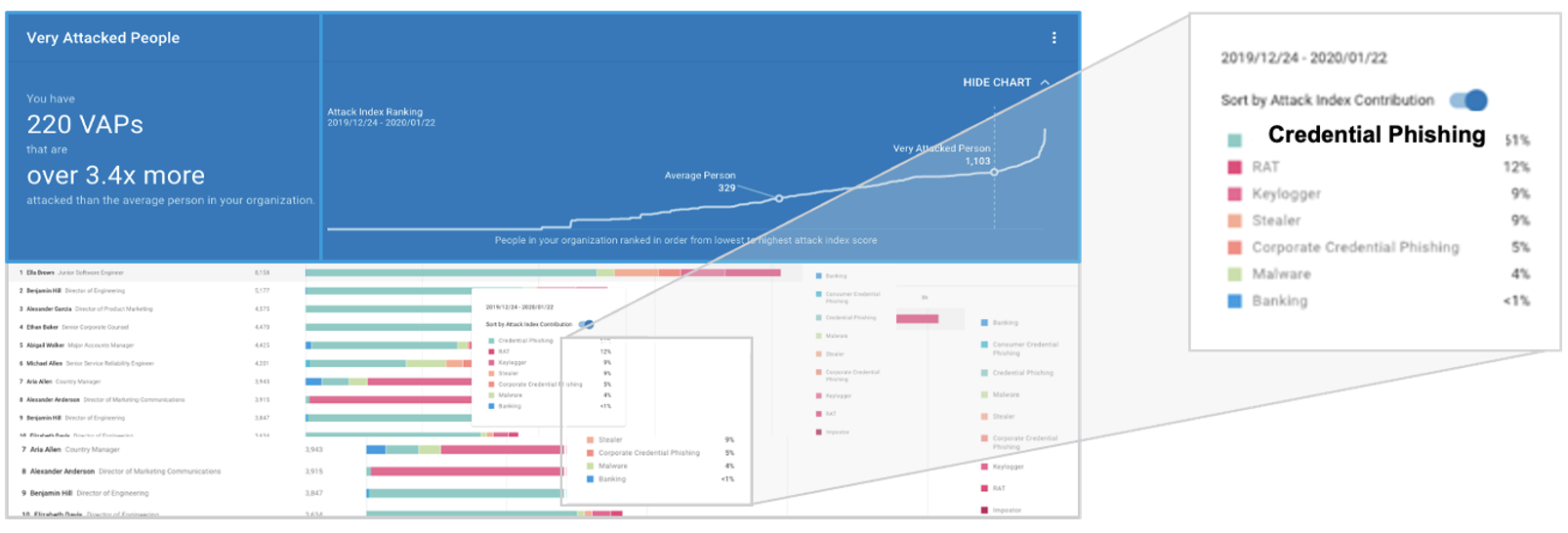

Beispiel mit der Gruppe Very Attacked People™ und einer Bedrohungsfamilie.

Proofpoint NPRE und Proofpoint TAP ermitteln unter anderem folgende Faktoren:

Attack Risk (Angriffsrisiko) und Attack Index (Angriffsindex)

Diese Kennzahlen bewerten die Wahrscheinlichkeit, mit der eine Anwendergruppe zum Ziel eines Cyberangriffs wird. Das Risikoprofil wird unter anderem von folgenden Faktoren beeinflusst:

- Angriffsaufkommen

- Art des Angriffs

- Raffinesse des Bedrohungsakteurs

- Angriffsvielfalt

- Genauigkeit und Fokus der Zielauswahl

Vulnerability Risk (Schwachstellenrisiko)

Diese Kennzahl bewertet die Wahrscheinlichkeit, dass ein Angriff auf einen Anwender erfolgreich sein wird. Dabei werden die folgenden Informationen über den Anwender oder die Anwendergruppe berücksichtigt:

- Teilnahme an Sicherheitsschulungen

- Abschneiden bei Phishing-Tests

- Authentifizierungsanfragen von externen Anwendungen

- Nutzung von Schatten-IT

- Unstimmigkeiten bezüglich des Anwenderstandorts

- URL-Klickverhalten

- Mitgliedeigenschaften in Verteilerlisten

- Kompromittierte Cloud-Konten

- Insiderrisiko-Warnmeldungen

- Riskanter Umgang mit Daten

Privilege Risk (Risiko der Berechtigungen)

Diese Kennzahl bewertet den potenziellen Schaden, den ein erfolgreicher Angriff anrichten könnte, und berücksichtigt unter anderem folgende Informationen:

- Im Anwenderverzeichnis hinterlegte Berechtigungen für die Abteilung, die Gruppe bzw. den Anwender

- Vom Kunden definierte privilegierte Gruppen

- Privilegierte Identitäten (z. B. Domain-Administratoren)

- Anwender mit hochriskanten Angriffspfaden für Tier 0-Berechtigungen (z. B. geschäftskritische Assets)

Durch die Analyse dieser Faktoren können Unternehmen ihre Schulungen und Sicherheitskontrollen auf die Personen und Gruppen mit dem höchsten Risiko konzentrieren.

Maßgeschneiderte Schulungen für Hochrisikogruppen

Dank der Transparenz, die Proofpoint NPRE und Proofpoint TAP bieten, können Administratoren Schulungen für eine bestimmte Zielgruppe anpassen und einen Schulungsplan erstellen, der die Schwachstellen sowie Bedrohungen abdeckt, für die diese Gruppe besonders anfällig ist.

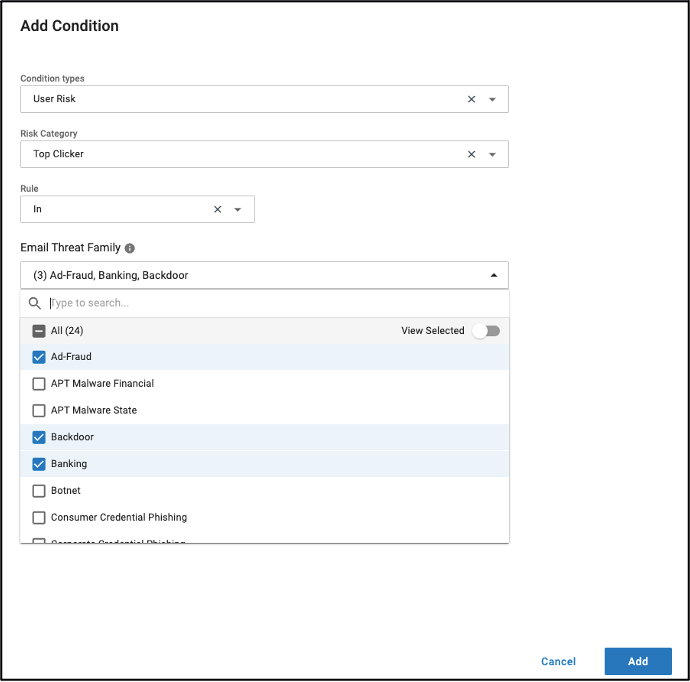

Ein Beispiel hierfür sind die Top Clicker. Bei dieser Gruppe haben die Administratoren Einblick in die Bedrohungen, mit denen die Gruppe am häufigsten angegriffen wird (z. B. Werbebetrug oder Banking-Trojaner).

Dank dieser Informationen und der Proofpoint Security Awareness-Integration haben Administratoren folgende Möglichkeiten:

1. Eine adaptive Gruppe in Proofpoint Security Awareness erstellen: Diese Gruppe steht in direktem Zusammenhang mit der Anwenderrisikogruppe Top Clicker und den Bedrohungen, mit denen sie am häufigsten angegriffen werden (z. B. Werbebetrug, Banking-Trojaner und Backdoor-Trojaner).

Die Konfiguration einer adaptiven Gruppe mit den Bedingungen „User Risk“ (Anwenderrisiko) und „Email Threat Family“ (E-Mail-Bedrohungsfamilie).

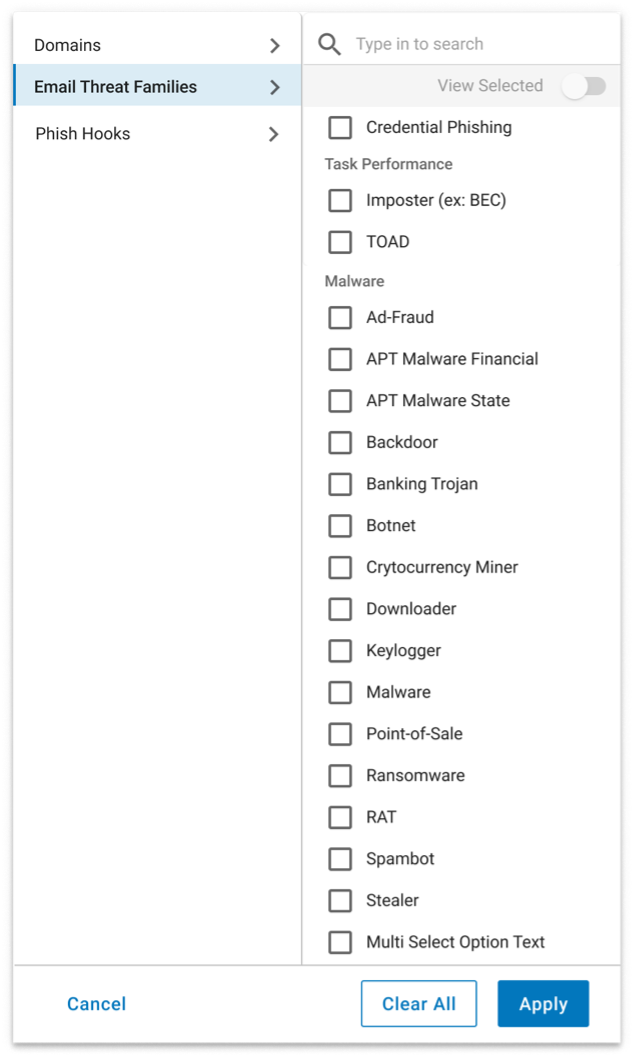

2. Schnell Inhalte aufrufen: Die Inhaltsbibliothek hat einen vorkonfigurierten Suchfilter mit den von Proofpoint TAP beobachteten Bedrohungsfamilien.

Beispiel für den Suchfilter „Email Threat Families“ (E-Mail-Bedrohungsfamilien) in der Inhaltsbibliothek.

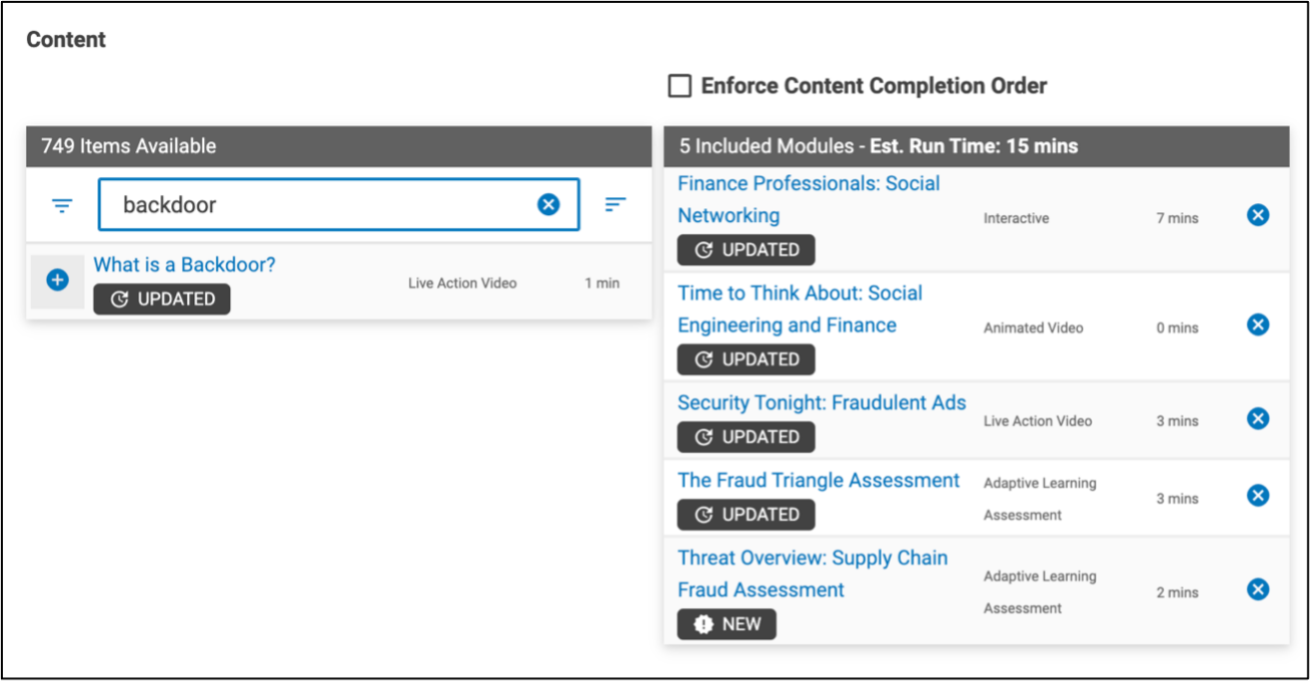

3. Schnell eine Schulungseinheit erstellen: Mit einem Mausklick lassen sich passende Schulungsmodule und Wissenstests zu diesen Bedrohungen zuweisen.

Überblick über die Erstellung einer Schulungseinheit.

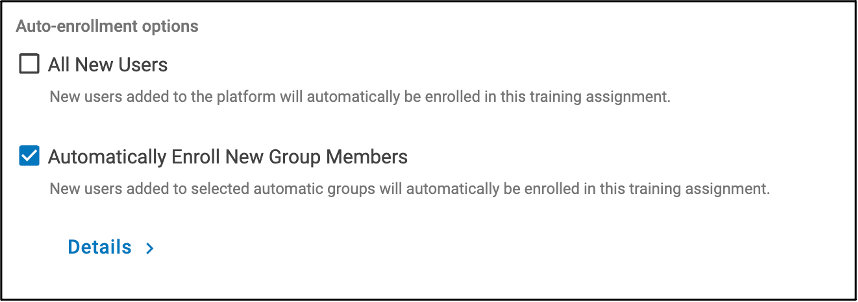

4. Die automatische Anmeldung für neue Gruppenmitglieder aktivieren: Mit dieser Option wird jeder Anwender, der als Top Clicker eingestuft wurde und mit den Bedrohungen „Werbebetrug“, „Banking-Trojaner“ und „Backdoor-Trojaner“ angegriffen wird, automatisch für die vorher erstellte Schulungseinheit angemeldet.

Die Option, mit der neue Anwender automatisch für die Schulungseinheit angemeldet werden.

Vorteile des zielgerichteten Ansatzes

Der adaptive Workflow zur Abwehr von Bedrohungen und Anwenderrisiken ist eine wegweisende Neuerung und bietet folgende Vorteile:

- Priorisierung von Ressourcen: Schulungsmaterialien können effektiver eingesetzt werden, wenn die am stärksten gefährdeten Gruppen zuerst geschult werden.

- Höhere Motivation und Kompetenz: Anwender, die relevantere Schulungen erhalten, verfügen über mehr Wissen und können Bedrohungen besser erkennen.

- Förderung eines proaktiven Sicherheitsdenkens: Wenn Anwender durch Schulungen sensibilisiert werden, ist es wahrscheinlicher, dass sie verdächtige E-Mails und Aktivitäten melden, anstatt sie zu ignorieren.

- Messbare Minimierung von Risiken: Durch die Konzentration auf Hochrisikogruppen können Unternehmen die Wahrscheinlichkeit erfolgreicher Angriffe deutlich verringern.

Ein deutlicher Fortschritt bei der Abwehr personenbezogener Risiken

Mit Proofpoint Security Awareness und dem adaptiven Workflow zur Abwehr von Bedrohungen und Anwenderrisiken erhalten Sie einen umfassenden Einblick in die Gruppen in Ihrem Unternehmen, die am häufigsten angegriffen werden. Zudem können Sie diesen Gruppen maßgeschneiderte Schulungen zuweisen, die sich an den Risikowerten sowie den Bedrohungstypen orientieren, mit denen sie angegriffen werden. Auf diese Weise können Sie sich vom Gießkannenprinzip für Security-Awareness-Schulungen lösen und ein Programm zur Abwehr personenbezogener Risiken zusammenstellen, das seine Wirkung nicht verfehlt.

Mit Proofpoint Security Awareness bleiben Sie Bedrohungen einen Schritt voraus und stärken den Faktor Mensch in der Abwehrkette. Kontaktieren Sie uns noch heute, um mehr über unsere Lösungen zu erfahren.