Übersicht

Weil Cyberkriminalität technischer Natur ist, wird manchmal die Tatsache verschleiert, dass die Schöpfung, Nutzung und Verteilung von Malware, Phishing Kits und anderen Bedrohungen ein Geschäft ist, obgleich ein illegales. Wie die meisten anderen Geschäfte, suchen auch Cyberkriminelle nach Wegen, ihre Tools effektiv zu vermarkten und zu verteilen, und dabei nicht vom Gesetz und der Sicherheits-Community entdeckt zu werden. Jüngst haben Proofpoint-Experten Scammer beobachtet, die Phishing-Vorlagen und Kits über YouTube verteilen, komplett mit Anleitungs-Videos und Links in den Videobeschreibungen zur Software. Für Kriminelle, die diese Software herunterladen, gibt es jedoch einen Haken: eine Backdoor sendet die ge-phishten Daten zum Autor zurück. Und obwohl Backdoors in diesen Vorlagen nichts Neues sind, ist die Werbung und Verteilung auf YouTube ein neuer Trend.

Analyse

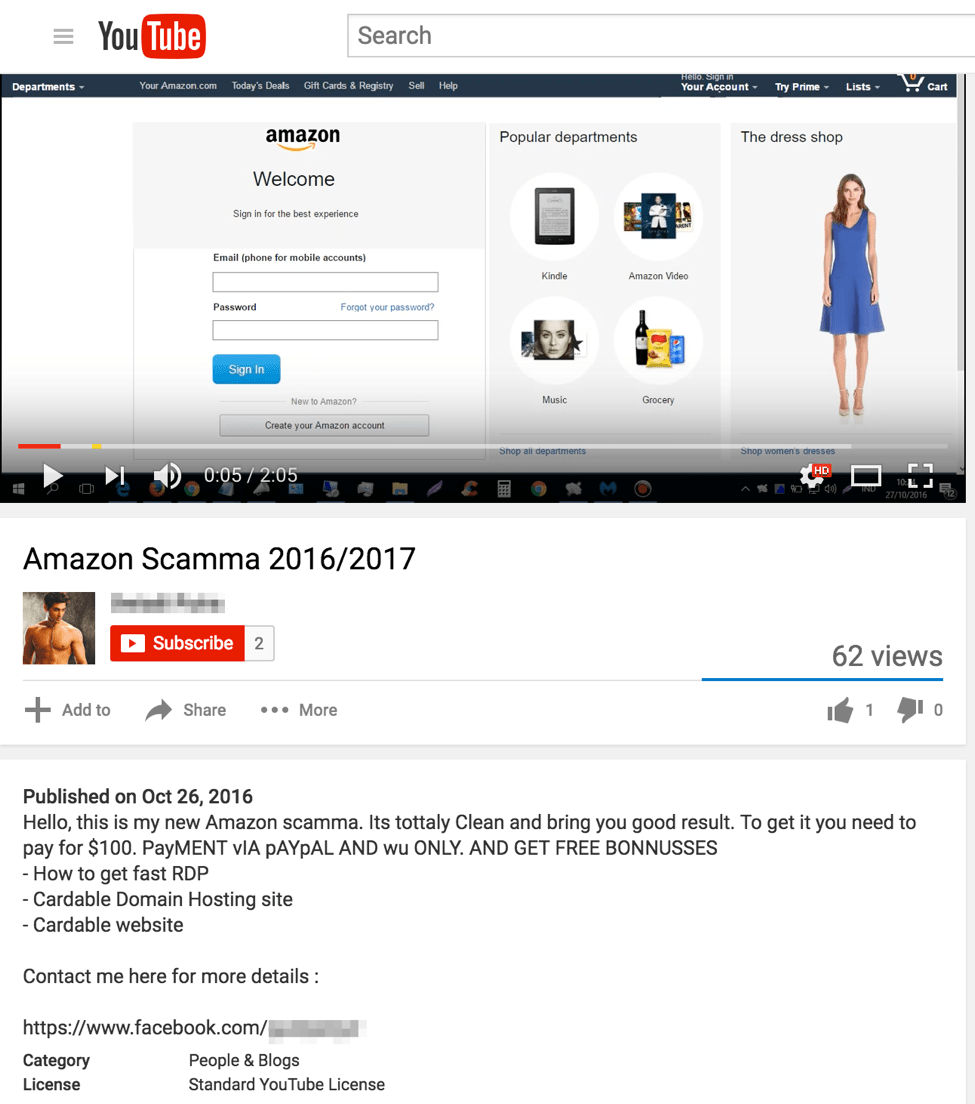

Wir haben verschiedene YouTube-Videos mit Links zu Phishing-Kits, Vorlagen und Links zu weiteren Informationen gefunden. Die Videos selbst zeigen, wie die Vorlagen aussehen und sich verhalten und wie die ge-phishten Informationen erfasst werden. In Abb. 1 sehen Sie den ersten Teil eines Videos für eine Amazon Phishing-Vorlage, die die Amazon-Anmeldeseite nachahmt.

Abb. 1: YouTube Demo-Video einer Amazon-Phishing-Vorlage mit einem Facebook-Link, um den Autor zu kontaktieren.

Das verschlüsselte Code-Beispiel in Abb. 2 stammt aus einem weiteren Beispiel für eine Phishing-Vorlage, die über einen Link in einem ähnlichen Video heruntergeladen wurde.

Abb. 2: Verschlüsseltes Backdoor-Code-Beispiel

Als wir das Muster entschlüsselten, stellten wir fest, dass die Gmail-Adresse des Autors darin festcodiert war und jedesmal, wenn das Kit verwendet wird, die Ergebnisse des Phishing-Angriffs empfängt, egal wer es verwendet.

Abb. 3: Entschlüsseltes Backdoor-Code-Beispiel mit bearbeiteter Gmail-Adresse des Phishing-Kit-Autors

In demselben Kit fanden wir noch eine zweite E-Mail, die die gestohlenen Ergebnisse empfängt. Es ist derzeit nicht sicher, ob es sich um denselben Autor handelt, wie in der ersten E-Mail, oder die Adresse von jemand anderem hinzugefügt wurde, der das Kit dann weitergab.

Abb. 4: Zusätzliche Backdoor zum Senden gephishter Informationen an eine andere Adresse

Einige Variablen sind oben in diesem Code-Beispiel eingerichtet und werden am Ende verwendet. Wenn wir sie decodieren, können wir den zusätzlichen E-Mail-Befehl sehen (Abb. 5).

Abb. 5: Decodierter, zweiter E-Mail-Befehl sendet gephishte Daten an eine Yahoo-Adresse

Abb. 6 zeigt eine zweite Verschlüsselungstechnik:

Abb. 6: Eine zweite Verschlüsselungstechnik aus einer PayPal-Phishing-Vorlage

In diesem PayPal-Scam versucht der Autor dadurch keinen Verdacht zu erregen, indem er ein PHP für eine Datei namens style.js kurz vor Verwendung des PHP-„mail“-Befehls zum Senden der gestohlenen Zugangsdaten hinzufügt. Eine Prüfung der style.js-Datei zeigt, dass es sich um einen weiter verschlüsselten PHP-Code handelt.

Abb. 7: Verschlüsselte style.js-Datei aus dem PayPal-Beispiel aus Abb. 4

Nachdem wir diesen Code 15 mal auflösten, kamen wir zum verborgenen Befehl des Autors, durch den die gephishten Daten wiederum an diesen zurücksendet werden.

Abb. 8: Decodierte style.js-Datei aus PayPal-Beispiel in Abb. 4 und 5

Fazit

Viele der Videobeispiele, die wir auf YouTube gefunden haben, wurden dort monatelang gepostet, was vermuten lässt, dass YouTube über keinen automatischen Mechanismus zur Erkennung und Entfernung dieser Arten von Videos und Links verfügt. Es bleibt eine kostenlose, leicht anwendbare Methode für die Autoren von Phishing-Kits und -Vorlagen, über die sie ihre Software anpreisen, vorführen und verteilen können. Gleichzeitig ist das alte Motto über die „Ehre unter Dieben“ mit Vorsicht zu genießen. Mehrere Beispiele zeigten, dass die Autoren Backdoors einbetten, um die gephishten Zugangsdaten auszubeuten, selbst nachdem neue Phishing-Akteuer die Vorlage für die Nutzung in ihren eigenen Kampagnen erworben haben. Die wahren Verlierer bei diesen Transaktionen sind jedoch die Opfer, deren Zugangsdaten jedesmal, wenn die Kits verwendet werden, von mehreren Akteuren gestohlen werden.