Übersicht

Ransomware erlebte im vergangenen Jahr einen explosionsartigen Aufstieg und wurde zur beliebtesten Malware für viele Threat-Akteure, da Monetarisierung und Verteilung durch massive E-Mail-Kampagnen oder verschiedene Exploit-Kits sehr einfach sind. Die Proofpoint-Foschung deutet darauf hin, dass die Anzahl der verschiedenen Ransomware-Varianten seit Dezember 2015 um das Zehnfache gewachsen ist. Während die meisten dieser Malwaretypen die Dateien des Opfers verschlüsseln und für die Entschlüsselung ein Lösegeld in Bitcoins verlangen, haben Proofpoint-Forscher kürzlich eine neue Variante entdeckt, die Profile auf Skype und sozialen Medien nach privaten Informationen absucht, während Dateien gescannt und dabei möglicherweise empfindliche Daten aufgestöbert werden. Statt der Dateiverschlüsselung werden die Opfer mit gefälschten Gerichtsverfahren bedroht, wenn sie das Lösegeld nicht bezahlen.

Die Entdeckung

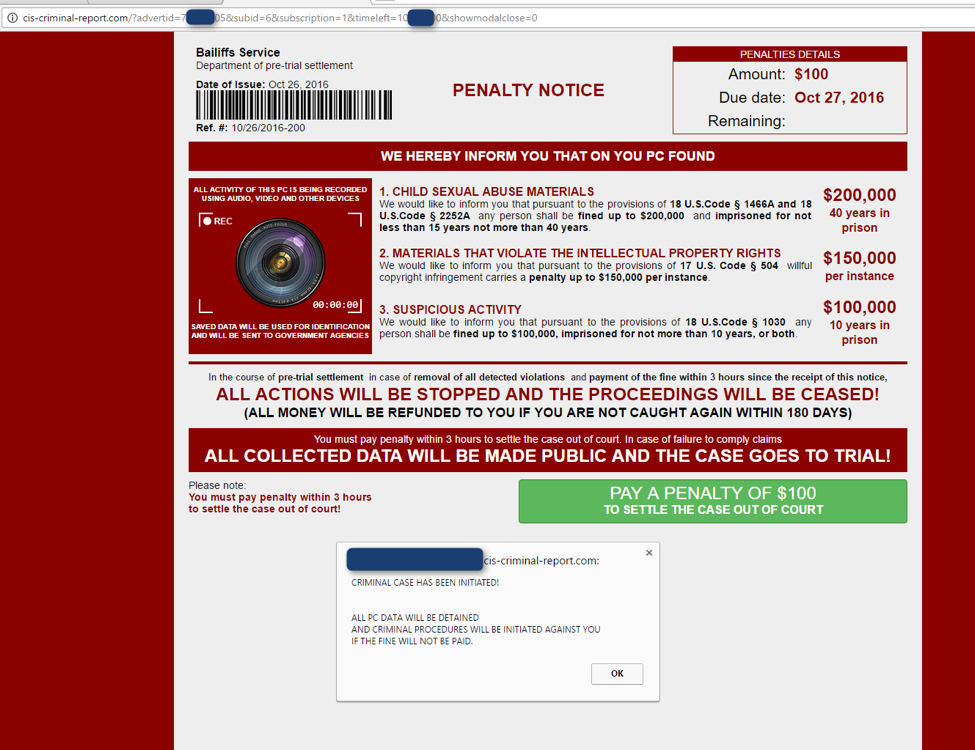

In der letzten Woche im Oktober lenkte unser Kollege bei Frank Ruiz von FoxIT InTELL unsere Aufmerksamkeit auf eine neue Browser-Locker-Variante. Im Gegensatz zur üblichen Verschlüsselungs-Ransomware wie Locky handelt es sich bei Browser-Lockern um Vollbild-Web-Apps, die den Benutzer hindern, sein Betriebssystem aufzurufen oder das Browser-Fenster zu schließen. In diesem Fall zeigt der Browser-Locker einen gefälschten Bußgeldbescheid und bietet dem Opfer an, [den] Fall außergerichtlich zu lösen und damit gerichtliche Schritte und wesentlich höhere Strafen für anstößige Inhalte und verdächtige Aktivitäten zu vermeiden, die angeblich auf dem Computer des Opfers gefunden wurden (Abb. 1).

Abb. 1: Browser-Locker „Bußgeldbescheid“

Dieser Browser-Locker wurde in den USA über Malvertising-Verkehr verbreitet (primär durch Plugrush und Traffic-Shop-Datenaustausch auf Porno-Wesites), die auf Windows auf Internet Explorer und auf OS X auf Safari abzielten.

Diese Art von Bedrohung war zwischen 2012 und 2014 endemisch und wurde regelmäßig gleichzeitig über ein Exploit-Kit mit „Police-Locker“-Malware [1] verteilt. Seither konzentrierte sich dieselbe Art von Datenverkehr hauptsächlich auf die Exploit-Kit-Verteilung von Crypto-Ransomware und sonstige Malware sowie Tech-Support-Betrug, bei dem Opfer aufgefordert werden, gefälschte Tech-Supportdienste zu kontaktieren, um Malware von ihrem PC zu entfernen, wofür üblicherweise eine Gebühr verlangt wird, die per Kreditkarte zu bezahlen ist.

In der ersten Novemberwoche entdeckten wir jedoch eine ungewöhnlich Malware-Variante, von der wir annehmen, dass sie mit dem Browlock „Bußgeldbescheid“ in Abb. 1 zusammenhängt, basierend auf optischen und thematischen Ähnlichkeiten und Verteilungsmechanismen. Beachten Sie jedoch, dass es sich bei der verwandten Ransoc-Malware – ein Browser-Locker, der plattformübergreifend funktioniert – um ein Windows-Binärprogramm handelt.

Ransoc

In einer Sandbox-Umgebung haben wir beobachtet, wie diese neue Malware eine IP-Prüfung vornimmt und den gesamten Verkehr durch das Tor-Netzwerk leitet. Nähere Untersuchung zeigte, dass die Malware örtliche Medien-Dateinamen scannt, um Zeichenfolgen in Verbindung mit Kinderpronografie zu finden.

Wir bemerkten auch, dass sie verschiedene Routinen durchführt, die mit Skype-, LinkedIn- und Facebook-Profilen interagieren (Abb. 2).

Abb. 2: Code, der Skype- und Social-Media-Profile untersucht

Der Code untersucht auch Ordner der Torrent-Software (Abb. 3).

Abb. 3: Code untersucht Inhalte von Torrent-Ordnern

Um die Art der Malware-Interaktion mit diesen Diensten festzustellen, haben wir sie manuell in unserer Sandbox ausgeführt. Wir haben uns bei fingierten Social-Network-Konten angemeldet, dann den Browser geschlossen und die Skype-Desktop-Anwendung gestartet. Wie vermutet wurde nach dem Ausführen der Malware eine Verbindung zu den von uns erstellten, fingierten Facebook- und LinkedIn-Profilen hergestellt (Abb. 4).

Abb. 4: Ransoc erfasst Fotos von Social-Media-Account-Profilen

Die Malware, die wir aufgrund ihrer Verbindung zu Social Media Ransoc nennen, zeigte dann einen Bußgeldbescheid an, der optisch und funktional dem Browser-Locker aus Abb. 1 ähnlich war. In Abb. 5 sehen Sie eine neue Bußgeldnachricht. Es scheint, dass diese Bußgeldnachricht nur erscheint, wenn die Malware nachweislich Kinderpronografie oder Mediendateien findet, die über Torrents heruntergeladen wurden, und sie passt die Bußgeldnachricht ihren Befunden an. Als wir die Dateinamen von Hand so änderten, dass sie bestimmten Zeichenfolgen glichen, konnten wir die Bußgeldmeldung auslösen.

Abb. 5: Neuer Bußgeldbescheid mit Profilinformationen von Social Media und eine Drohung, die angibt: „Alle erfassten Daten werden veröffentlicht und der Fall geht vor Gericht!“

Die Lösegeldnachricht zeigt genaue persönliche Daten, die über Skype- und Social-Media-Profile erfasst wurden, einschließlich Fotos. Sie droht, die erfassten Beweise öffentlich zu machen, wobei echte Profildaten als Social-Engineering-Köder verwendet werden, um das Opfer davon zu überzeugen, dass tatsächlich empfindliche Daten freigegeben werden könnten. Im Gegensatz zu den meisten Ransomware-Varianten ist das Ziel hier der Ruf des Opfers und nicht seine Dateien. Ransoc enthält auch einen Code, der Zugriff auf die Webcam des Opfers bietet, obwohl wir seine Funktionalität noch nicht prüfen konnten.

Die Lösegeldnachricht ist in Wirklichkeit ein Vollbild-Fenster, das praktisch wie die Browser-Locker-Anwendung in Abb. 1 funktioniert. Doch Ransoc prüft regedit, msconfig und taskmgr alle 100 ms, wobei die Prozesse beendet werden, bevor das Opfer die Möglichkeit hat, die Malware zu entfernen oder zu deaktivieren. Ransoc verwendet allerdings nur einen Autostart-Registry-Schlüssel zum Überleben, daher sollte ein Neustart in Sicherheitsmodus dem Benutzer genug Zeit geben, um die Malware zu entfernen.

Das Zahlungssystem (Abb. 6) ist auch ungewöhnlich.

Abb. 6: Ransoc-Zahlseite

Bei Ransomware-Betrug wird Kreditkarten-Zahlung eigentlich nie verwendet. Obwohl dies für viele Opfer Frustration und Verwirrung in Verbindung mit Bitcoin vermeidet, gestattet sie jedoch den Strafverfolgungsbehörden, die Aktivität leichter zum Cyberkriminellen zurückzuverfolgen.

Dieser ziemlich dreiste Ansatz der Lösegeldforderung lässt vermuten, dass die Threat-Akteure sich ziemlich sicher sind, dass die Personen, die das Lösegeld zahlen, genug Dreck am Stecken haben, dass sie eher nicht damit zur Polizei gehen. Und obwohl Ransoc scheinbar durch Vigilantismus gegen echte Kriminelle motiviert ist, sind die Motive eher weniger selbstlos, da die Angreifer Benutzer bedrohen, die wahrscheinlich keinen Widerstand leisten und sich nicht an die Behörden wenden, und daher eine Bezahlung wahrscheinlicher wird. Diese Theorie wird weiter durch die Tatsache untermauert, dass die meisten Opfer dieser Malware über Malvertising auf Pornoseiten ausgesetzt werden, und die Bußgeldnachricht nur erscheint, wenn Ransoc mögliche Nachweise illegal heruntergeladener Medien (über BitTorrent) und gewisser Arten von Pornografie findet. Um die Zahlung zu fördern, behauptet die Lösegeldforderung auch, dass das Geld zurückgesendet wird, wenn das Opfer innerhalb von 180 Tagen nicht erneut erwischt wird.

Fazit

Obwohl Exploit-Kit-Aktivität im letzten Jahr stark nachgelassen hat, bleibt die Malvertising-Aktivität voll in Effekt, wobei die Threat-Akteure neue Wege erforschen, um Opfer zu infizieren und über diesen Vektor Geld zu erpressen. Durch die Einbeziehung von Daten von Social-Media-Accounts und Skype-Profilen erstellt Ransoc eine zwingende Social-Engineering-Lösegeldforderung, um die Opfer zu überzeugen, dass sie Gefahr laufen, für ihre Surf-Gewohnheiten und die Inhalte ihrer Festplatten gerichtlich belangt zu werden. Durch die dreiste Geldeintreibung scheinen sich die Threat-Akteuere bei der Zielsetzung ziemlich sicher zu sein und sie verleihen der Ransomware-Verteilung und Monetisierung ein neues Niveau der Gerissenheit.

Indicators of Compromise (IOCs – Anzeichen einer Gefährdung)

|

Datum |

Domäne |

IP |

Kommentar |

|

27.10.2016 |

cis-criminal-report[.]com |

5.45.86.171 |

Browlock für IE Windows |

|

27.10.2016 |

criminal-report[.]in |

5.45.86.171 |

Browlock für Safari OSX |

|

03.11.2016 |

violation-report[.]in |

5.45.86.171 |

Browlock für IE und Safari |

|

02.11.2016 |

latexfetishsex[.]com |

78.47.134.204 |

Zwischenumleitung/TDS |

|

03.11.2016 |

italy-girls[.]mobi |

5.9.86.131 |

Zwischenumleitung/TDS |

|

10.11.2016 |

k. A. |

5.45.86.148 |

IP in Ransoc gefunden |

|

sha256 |

Kommentar |

|

fee53dc4e165b2aa45c3e7bd100b49c367aa8b7f81757617114ff50a584a1566 |

Ransoc-Bußgeldnachricht |

Verweise

[1]http://malware.dontneedcoffee.com/2014/05/police-locker-available-for-your.htm