En el 85 % de las vulneraciones de seguridad existen errores humanos, según el informe de Verizon de 2021 sobre las investigaciones de vulneraciones de datos. El correo electrónico sigue siendo el principal vector de amenazas en los ataques centrados en personas. Y el ransomware y las estafas de tipo Business email compromise (BEC) o fraudes por correo electrónico suponen pérdidas millonarias para las organizaciones.

Por lo tanto, ¿cuál es la mejor forma de protegerse frente a estas peligrosas amenazas que avanzan tan rápidamente? Eso es precisamente lo que analiza Gartner en su recién publicado informe Market Guide for Email Security 2021. En esta guía, Gartner presenta una exhaustiva lista de las funciones que los líderes de seguridad deben buscar en una solución de seguridad del correo electrónico.

Le explicamos cómo con la seguridad del correo electrónico de Proofpoint los clientes pueden ganar en todos los campos.

Estamos seguros de poder ofrecer las funciones que Gartner recomienda.

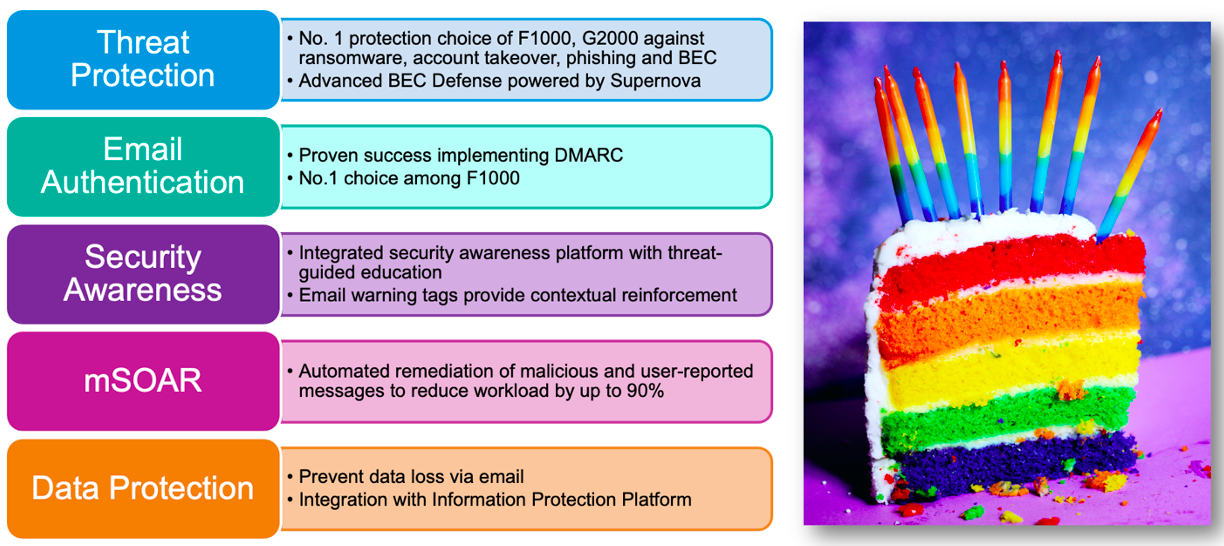

La seguridad del correo electrónico debe estar formada por capas, como una tarta

Figura 1. Cinco requisitos clave descritos en último informe Market Guide for Email Security de Gartner

Lo primordial de una solución de seguridad del correo electrónico es que para ser eficaz debe constar de varias capas. Atrás quedaron los días en los que se creía que una capa o un solo producto bastarían para afrontar el panorama de amenazas actual. Esto es lo que dice Gartner acerca de la definición de seguridad del correo electrónico en el mercado actual:

“La seguridad del correo electrónico engloba gateways, sistemas de correo electrónico, el comportamiento de los usuarios, la seguridad del contenido, y varios procesos, servicios y arquitecturas de seguridad adyacentes complementarios. Para que la seguridad del correo electrónico sea eficaz no solo hace falta seleccionar los productos adecuados que ofrezcan las funcionalidades y las configuraciones necesarias, sino que también se han de aplicar los procedimientos operativos oportunos”.

En Proofpoint suscribimos estas palabras, y por eso hemos desarrollado un sistema por capas e integrado para mejorar los resultados operativos, reducir el riesgo y ofrecer a nuestros clientes una visibilidad inigualable de las amenazas centradas en las personas.

Ahora, profundizaremos en los requisitos para tener un email seguro que se recomiendan en Market Guide de Gartner y veremos cómo los cumple Proofpoint.

Primero: protección avanzada frente a BEC y amenazas convencionales

Los ataques de tipo BEC han ganado popularidad porque son fáciles de ejecutar y generalmente más difíciles de detectar porque no llevan payloads maliciosas. Cada mes Proofpoint evita millones de ataques BEC que ni siquiera llegan hasta nuestros clientes.

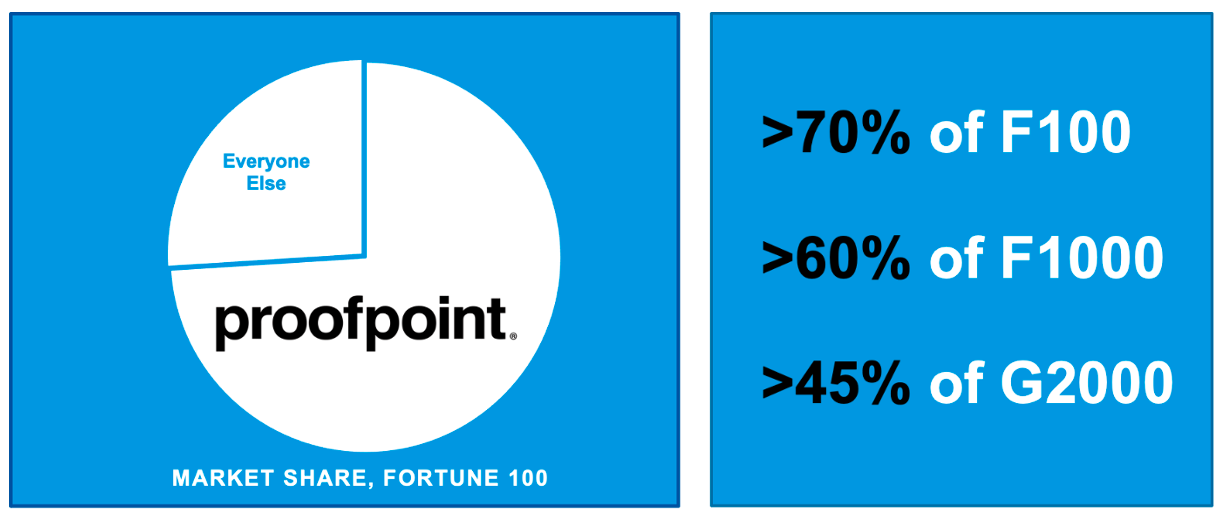

Figura 2. Proofpoint es el proveedor de seguridad del correo electrónico en el que más confían los clientes y el líder del mercado en el confían más organizaciones de las listas Fortune 100, Fortune 1000 y Global 2000

Hay una razón por la que más organizaciones de las listas Fortune 100, Fortune 1000 y Global 2000 confían a Proofpoint su seguridad del correo electrónico con la protección de amenazas avanzada. Nuestro gráfico de amenazas Nexus —que combina más de un billón de puntos de datos procedentes del correos electrónico, la nube, redes, dominios, redes sociales, usuarios y un equipo de inteligencia de amenazas compuesto por más de 100 miembros— impulsa nuestra demostrada eficacia y nuestra capacidad para adaptarnos rápidamente a las nuevas amenazas.

Esto es lo que, según Gartner, deberían hacer las organizaciones:

“Buscar soluciones de seguridad del correo electrónico que empleen tecnologías antiphishing basadas en el aprendizaje automático y la inteligencia artificial para la protección frente a BEC con las que poder analizar historiales de conversaciones en busca de anomalías. Dichas soluciones también deben ofrecer visión artificial para analizar enlaces sospechosos en el correo electrónico”.

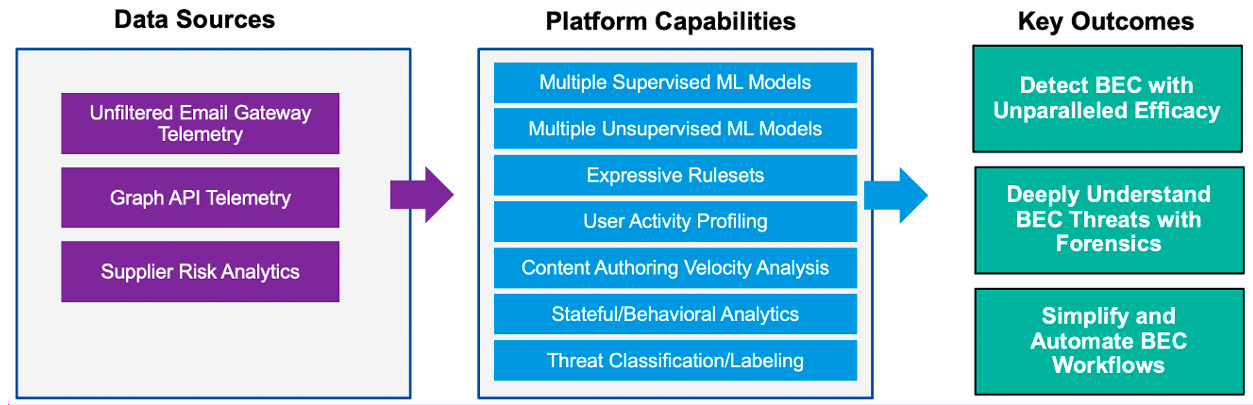

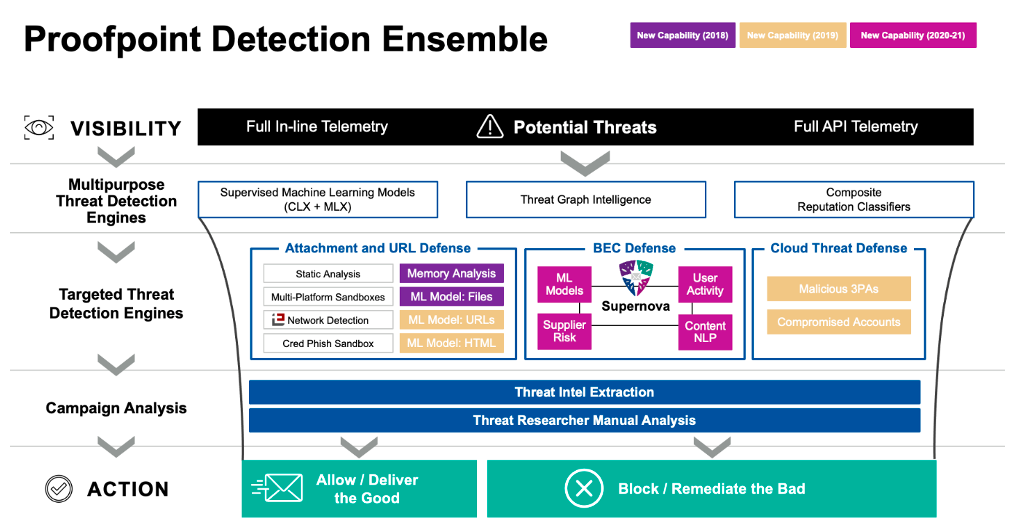

Figura 3. Funciones de la plataforma de Proofpoint que ayudan a detener ataques BEC

Proofpoint lleva más de 20 años perfeccionando sus algoritmos de aprendizaje automático como parte de sus motores de detección NexusAI de mayor envergadura. Hace unos meses, lanzamos la función Advanced BEC Defense basada en una plataforma de detección completamente nueva que llamamos Supernova. Esta función detecta con precisión hasta los ataques de estafa por correo electrónico más sofisticados, usando telemetría de gateway de entrada y salida, análisis de riesgos en cadenas de suministro y datos de API procedentes de plataformas de productividad cloud, como Microsoft 365 y Google Workspace. Además, se incluye con todas las licencias de seguridad avanzada del correo electrónico de Proofpoint.

“Aprendizaje automático” e “inteligencia artificial” son términos de moda en el sector, pero la eficacia de los resultados es más importante que la jerga de marketing. La inigualable información que ofrece Proofpoint, como líder del mercado en seguridad del correo electrónico, se traduce en más datos con los que mejorar la eficacia. A diferencia de muchas soluciones de seguridad del correo electrónico, Proofpoint presenta una tasa de falsos positivos extremadamente baja a la hora de detectar ataques BEC, lo que evita que los equipos pierdan innecesariamente el tiempo examinando mensajes para determinar si efectivamente son maliciosos.

Pero los ataques BEC no son los únicos que evita Proofpoint. Empleamos entornos aislados avanzados (sandboxing) para inspeccionar las URL y los archivos adjuntos desconocidos. Puesto que hemos observado un aumento del abuso legítimo de intercambio de archivos —medio en el cual los atacantes utilizan servicios conocidos para pasar desapercibidos—, colocamos todas las URL de intercambio de archivos en entornos aislados. Descubrimos que más de la mitad de las URL maliciosas se enviaban desde Microsoft (por ejemplo, de OneDrive y SharePoint).

También inspeccionamos los archivos adjuntos, incluidas las URL que contienen y hasta aquellos archivos que están protegidos por contraseña. Además, ofrecemos funciones de modificación de URL y análisis al hacer clic para proteger a sus usuarios en cualquier red y dispositivo. Todo ello contribuye a reducir el riesgo de detectar el contenido malicioso cuando ya se ha recibido.

Segundo: autenticación DMARC en la que confían más organizaciones en todo el mundo

Una capa importante de la defensa es la autenticación, que puede contribuir a evitar ataques BEC, proteger la reputación de su organización y facilitarle información con la que evitar el uso de dominios parecidos y otros tipos de ataque.

Según Gartner, las organizaciones deberían “implementar DMARC para protegerse frente a ataques de suplantación de dominios”. Gartner también señaló lo siguiente:

“DMARC evita la suplantación de dominios con nombre exacto para empleados, partners y clientes, pero lograrlo puede resultar complicado según el tamaño y el número de dominios que haya en una organización. Para implementar y llevar un control continuo de la autenticación DMARC, a menudo se precisan servicios profesionales”.

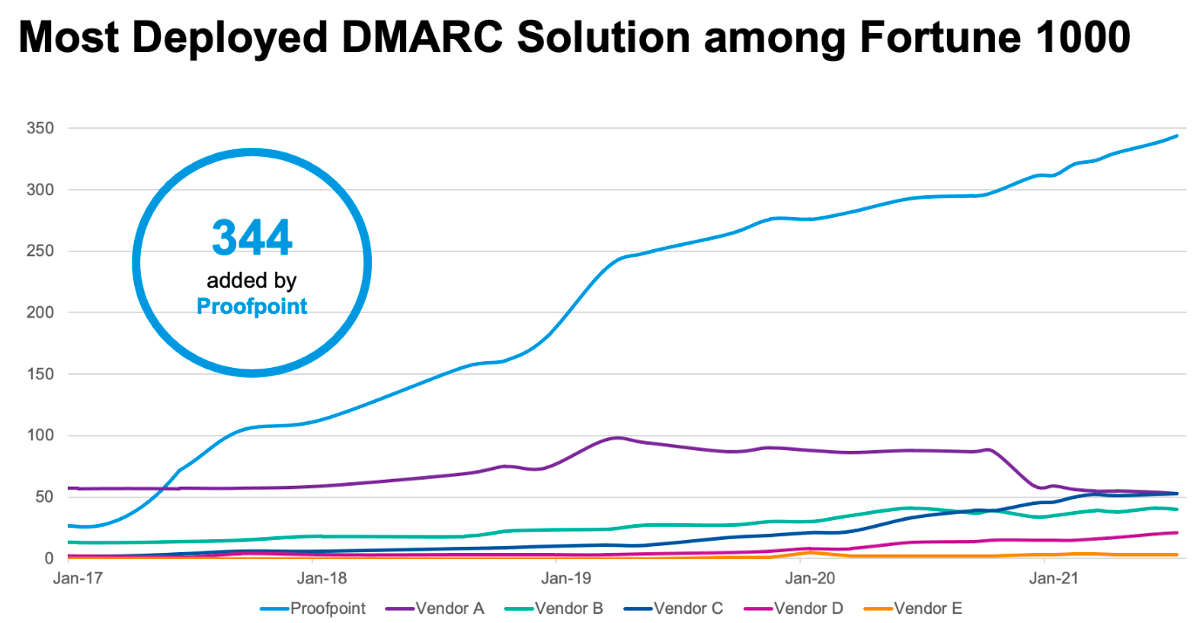

Figura 4. Gráfico en el que se muestran implementaciones de DMARC de distintos proveedores

Proofpoint ha implementado DMARC en más organizaciones de la lista Fortune 1000 que ningún otro proveedor. Contamos con la experiencia necesaria para llevar a cabo configuraciones avanzadas.

Sin embargo, no se trata de prestarles a las organizaciones un servicio puntual con DMARC. Como parte de nuestra solución Email Fraud Defense, Proofpoint ofrece a los clientes un valor significativo y continuo para evitar estafas, como la protección integral de la marca frente a cualquier remitente, la mitigación del abuso de dominios parecidos y la visibilidad del riesgo de proveedores.

Tercero: formación integrada en materia de seguridad

En su Market Guide, Gartner también analiza el concepto de formación integrada en materia de seguridad:

“Plantéese elegir productos que incluyan banners contextuales que contribuyan a intensificar la concienciación en materia de seguridad. Invierta en la formación de los usuarios e implante procedimientos operativos estándar para gestionar las transacciones financieras y de datos sensibles, que suelen ser objeto de ataques de suplantación de identidad”.

Proofpoint se encuentra a la vanguardia en cuanto a la preparación de los usuarios frente a ataques dirigidos. Nuestra solución de seguridad del correo electrónico está muy vinculada a nuestra oferta de cursos de formación para concienciar en materia de seguridad, con la que los usuarios recibirán una formación más específica y eficaz:

- Los usuarios muy atacados, Very Attacked People™, o que reaccionan ante mensajes de correo electrónico maliciosos reales pueden registrarse automáticamente en la sesión de formación correspondiente con nuestra integración de formación guiada de Targeted Attack Protection (TAP).

- Nuestro contenido se basa en la inteligencia de amenazas de Proofpoint, e incluye tendencias en señuelos y ataques, así como campañas completas relativas a los procedimientos operativos estándar que encontrará en nuestra extensa biblioteca de contenidos.

- Nuestra solución Security Awareness Training emplea el gráfico de amenazas Nexus y la pila de detección de amenazas de Proofpoint para calificar los mensajes de correo electrónico denunciados por los usuarios y ofrecer información acerca de la precisión de dichas denuncias.

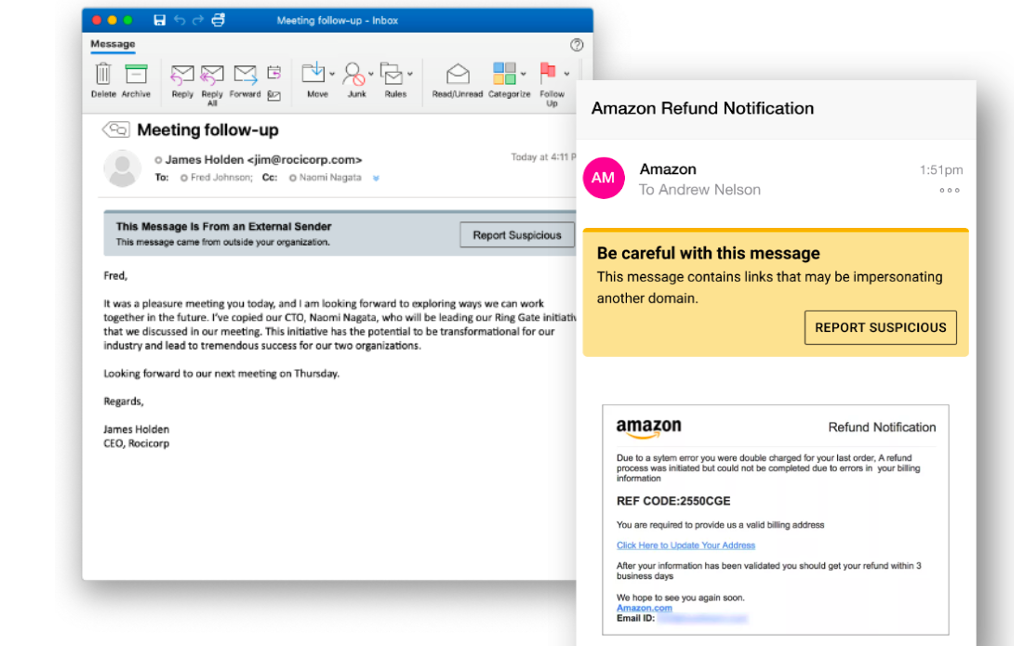

Figura 5. Las etiquetas HTML de advertencia del correo electrónico de Proofpoint, que incluyen un botón para denunciar el mensaje como sospechoso, ayudan a las organizaciones a mejorar la concienciación y la seguridad del correo electrónico

Proofpoint también incluye para todos los clientes de seguridad del correo electrónico etiquetas HTML de advertencia, así como un botón para denunciar mensajes sospechosos, gracias a las cuales los usuarios ven el contexto del mensaje peligroso y pueden denunciarlo fácilmente en cualquier dispositivo. Además, cuando los usuarios denuncian mensajes, ofrecemos unas eficaces funciones de orquestación y respuesta de seguridad del correo electrónico para reducir el impacto operativo en los equipos, y proporcionamos a los usuarios información sobre los resultados para cerrar el círculo y que sepan qué tipo de mensajes han denunciados.

Cuarto: mSOAR con una potente función de automatización para reducir el impacto operativo

Existen dos principales casos de uso de la solución mSOAR de Proofpoint, Threat Response Auto-Pull (TRAP):

- Eliminación automática de los mensajes cuando, una vez entregados, se identifican como maliciosos o se determina que contienen una carga maliciosa

- Remediación para los mensajes denunciados por los usuarios

En la Market Guide, Gartner indica lo siguiente acerca de las herramientas mSOAR:

“Las herramientas mSOAR pueden procesar posteriormente los mensajes que los usuarios denuncian para contribuir a su reclasificación automática y que se eliminen de las bandejas de entrada. Aunque [la remediación] simplifica el procesamiento de los correos denunciados, puede suponer una carga adicional para los equipos de seguridad de TI que ya están sobrecargados”.

Figura 6. Visión general del conjunto de detección de seguridad del correo electrónico de Proofpoint, que reduce drásticamente el tiempo de respuesta a los incidentes

Para reducir la carga de los equipos de seguridad de TI, en Proofpoint empleamos nuestro corpus de datos líder en el gráfico de amenazas Nexus y nuestra pila de detección avanzada para reducir la carga de trabajo hasta en un 90 % en los casos de uso antes mencionados.

Una vez que los mensajes han pasado por todo el conjunto de técnicas de detección y para agilizar las operaciones, se pueden iniciar acciones posteriores, como la puesta en cuarentena (por ejemplo, de reenvíos o mensajes similares), el cierre de casos o la aplicación de flujos de trabajo integrados con partners tecnológicos como Okta, SailPoint, CrowdStrike, Palo Alto Networks o VMware Carbon Black, entre otros.

Esta función de automatización puede suponer un ahorro de miles de dólares en recursos internos, como en el caso de la organización sanitaria de este documento técnico.

Quinto: Proofpoint Email DLP integrado en la plataforma Proofpoint Information Protection

Como solemos decir en Proofpoint, los datos no se pierden por arte de magia. Jamás se hará suficiente énfasis en lo importante que es el componente de protección de datos del correo electrónico como elemento crucial de la seguridad del correo electrónico y la protección de la información.

Ahora, la protección de los datos del correo electrónico es más importante que nunca. Esto es lo que dice Gartner al respecto en la Market Guide:

“La capacidad para proteger, rastrear y eventualmente ocultar datos sensibles que se comparten en mensajes de correo electrónico con partners o clientes es importante sobre todo por las continuas normativas y leyes de privacidad. […] El correo electrónico también sigue siendo la principal causa de las vulneraciones de datos, en especial de la pérdida accidental de datos”.

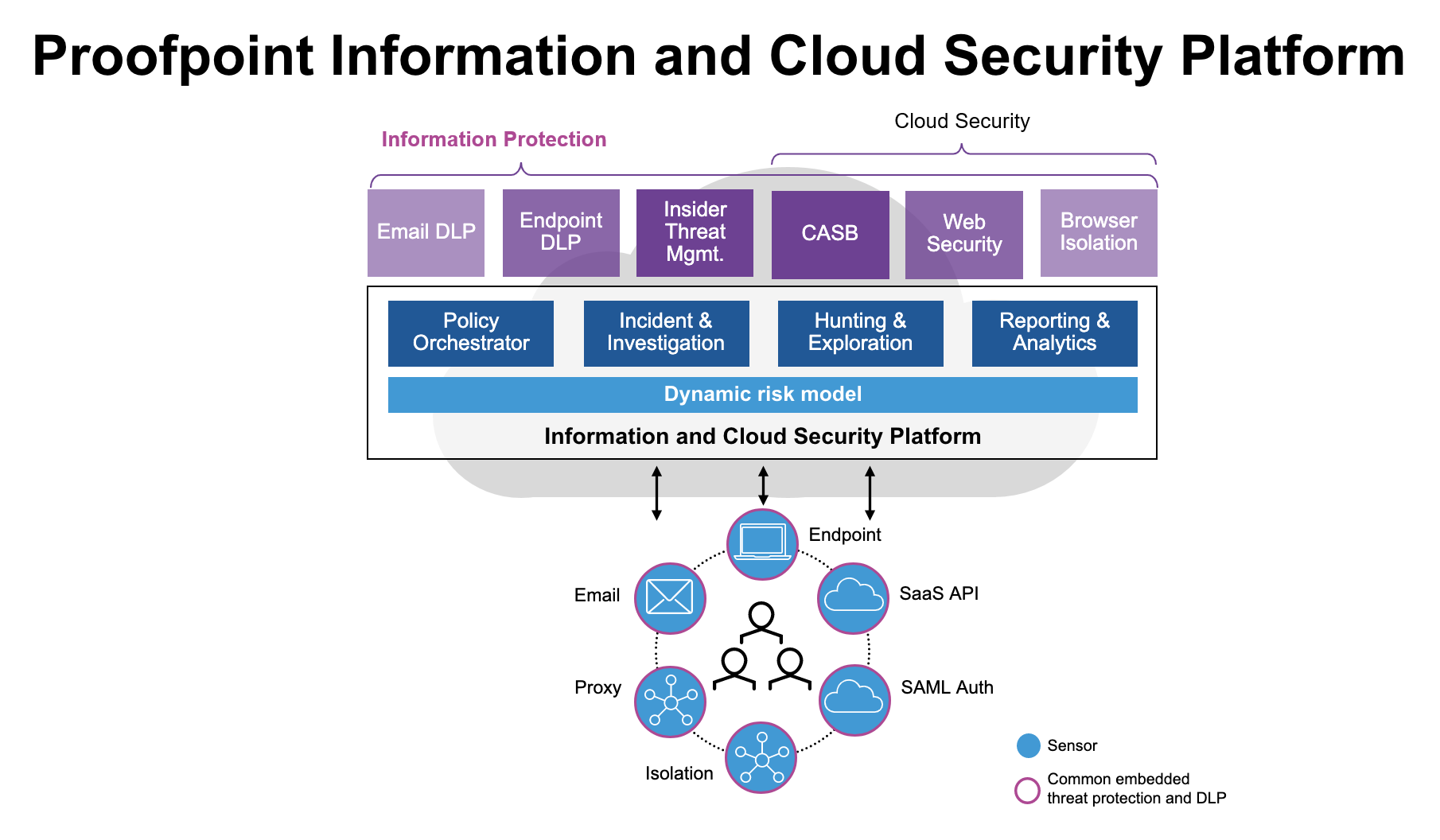

Figura 7. La completa plataforma Information and Cloud Security de Proofpoint brinda funciones potentes para reducir el riesgo de la organización centrado en personas

Gracias a la completa plataforma de seguridad de la información de Proofpoint, nuestras soluciones Proofpoint Email Data Loss Prevention (DLP) e Email Encryption es una herramienta extremadamente útil como caso de uso clave y punto de partida para proteger mejor la información. Con Proofpoint puede:

- Administrar e implementar funciones de cifrado y DLP del correo electrónico de forma centralizada con nuestra plataforma de seguridad del correo electrónico.

- Ir un paso más allá e integrarlas en la plataforma Proofpoint Information Protection para gestionar las amenazas internas, la seguridad cloud, la inspección del contenido, etc. y para obtener visibilidad del contexto y centrada en las personas con una arquitectura moderna.

Ahora que hemos examinado los cinco principales casos de uso, veamos rápidamente cómo puede gestionar su equipo este componente crucial de su estrategia de seguridad.

Y gane siempre, gracias a los servicios gestionados de seguridad del correo electrónico de Proofpoint

En todo el mundo, los departamentos de seguridad de la información se enfrentan a la escasez de personal y a problemas de retención de datos. Con los servicios gestionados de seguridad del correo electrónico de Proofpoint, contará con sistemas de defensa optimizados, soporte prioritario y pruebas de éxito excelentes, en concordancia con nuestra solución de seguridad del correo electrónico.

Nuestra implicación continua le brindará a su organización una visibilidad inigualable y le ayudará a mitigar los riesgos, lo que permitirá a su personal centrarse en las amenazas más pertinentes y en otros proyectos importantes.

Descargue el informe de Gartner para obtener más información sobre en qué fijarse en una solución de seguridad del correo electrónico.

Gartner: Market Guide for Email Security (Mark Harris y Peter Firstbrook). 7 de octubre de 2021

Gartner no promociona a ningún proveedor, producto o servicio de los descritos en sus publicaciones de investigación, ni tampoco recomienda a los usuarios de tecnología que seleccionen únicamente los proveedores con las mejores puntuaciones u otras distinciones. Las publicaciones de investigación de Gartner reflejan las opiniones del equipo de investigación de Gartner y no deben considerarse como declaraciones de hechos. Gartner declina cualquier garantía, explícita o implícita, respecto a esta investigación, incluidas las garantías de comerciabilidad o idoneidad para un fin concreto.

Añada la siguiente cláusula de descargo de responsabilidad: GARTNER es una marca comercial registrada y una marca de servicio de Gartner, Inc. y/o sus filiales en Estados Unidos e internacionales, y se utiliza en el presente documento con permiso. Reservados todos los derechos.