Microsoft, el paraíso de los ciberdelincuentes. Serie de blogs.

Este artículo forma parte de una serie de blogs sobre diferentes tipos de ataques por correo electrónico centrados en las personas, que Microsoft no consigue detectar. Estos ataques cuestan a las organizaciones millones de dólares al año en pérdidas y generan frustración en los equipos de seguridad de la información y los usuarios, debido a unas tecnologías de detección obsoletas y a las limitaciones inherentes a la seguridad del correo electrónico de Microsoft. En esta serie, descubrirá los errores de Microsoft a la hora de detectar diferentes tipos de ataques que analizaremos en profundidad con ejemplos recientes de:

- Estafas de tipo Business email compromise (BEC) o fraudes por correo electrónico

- Ransomware

- Riesgos de la cadena de suministro

- Compromiso de cuentas

- Cargas maliciosas en archivos compartidos

Suscríbase a nuestro blog al final de este artículo para mantenerse al corriente de estos errores de detección que pueden estar afectando a su organización y para conocer mejor los riesgos que esta corre realizando una evaluación de amenazas.

Ataques Business email compromise que Microsoft no detecta

La vulneración del correo electrónico de empresas, Business email compromise (BEC), es una de las amenazas económicamente más dañinas para empresas de todos los tamaños y sectores, tanto que ha llegado a eclipsar en pérdidas pecuniarias a la mayoría de los demás tipos de ciberdelitos.

Según el FBI y el informe anual de ciberdelitos del Internet Crime Complaint Center (IC3), solo en 2020 las estafas BEC costaron a empresas y particulares casi 2000 millones de dólares y sumaron el 44 % del total de pérdidas económicas. Esta cifra representa un aumento de 100 millones de dólares con respecto a 2019. Otra investigación, el Estudio del Ponemon Institute sobre el coste del phishing en 2021, muestra una media de casi 6 millones de dólares al año en pérdidas directas e indirectas para las grandes organizaciones, un 40 % del coste total del phishing.

Figura 1: Proofpoint bloquea al día más de 15 000 mensajes BEC

Como media, Proofpoint detecta unos 450 000 ataques BEC al mes. El mes pasado, solo en un conjunto limitado de datos de evaluaciones de amenazas, Proofpoint detectó aproximadamente 2100 amenazas BEC que habían logrado atravesar las defensas perimetrales de Microsoft.

En los centros de un gran fabricante con más de 18 000 empleados, se distribuyeron casi 300 ataques de impostores. En una universidad de 1000 plazas, Microsoft no pudo detectar casi 150 mensajes de impostores enviados al personal. Y en una organización más pequeña, de unos 600 empleados, Microsoft dejó pasar más de 80 mensajes de impostores. En todas estas ocasiones, las pruebas de concepto duraron cerca de un mes.

A continuación verá una muestra de los tipos de ataques BEC entrantes y salientes no detectados por Microsoft durante las evaluaciones de amenazas de Proofpoint.

Descripción de los ataques de desvío de nóminas:

Los ataques de desvío de nóminas o redirección de pagos son ataques de vulneración del correo electrónico normalmente dirigidos contra empleados de servicios financieros y fiscales, nóminas y recursos humanos. Utilizan varias tácticas de ingeniería social que pueden resultar difíciles de detectar. Como media, Proofpoint detecta unos 60 000 intentos de desvío de nóminas al mes.

Los desvíos de nóminas se consideran un riesgo moderado para empresas y organizaciones. Según el informe de 2019 sobre estafas BEC del Internet Crime Complaint Center del FBI, la pérdida media por fraude relacionado con la nómina asciende a 7904 dólares por incidente.

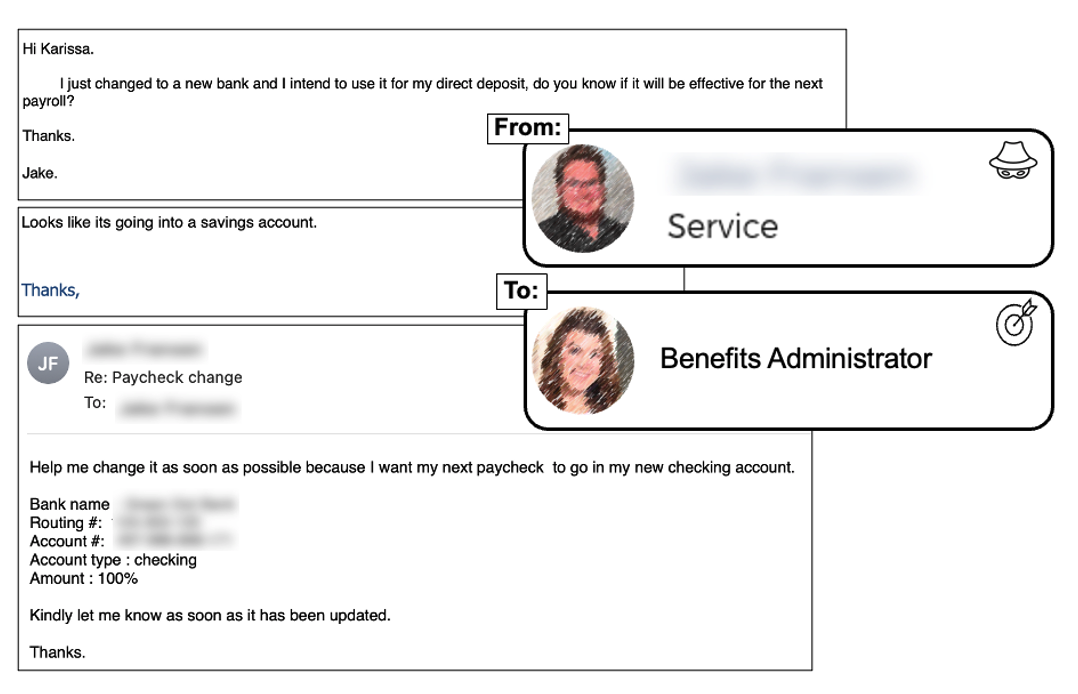

Este es un ejemplo de un ataque no detectado por Microsoft:

- Entorno: Microsoft 365

- Categoría de amenaza: Business email compromise (BEC)

- Tipo de ataque: desvío de nóminas

- Objetivo: administrador de prestaciones

Figura 2. Ejemplo de ataque de desvío de nóminas

Anatomía del ataque de desvío de nóminas:

Este ataque eludió los controles de seguridad del correo electrónico nativos de Microsoft e incluso permitió la comunicación bidireccional entre el impostor y la víctima. El impostor utilizó una cuenta de Gmail y se hizo pasar por un empleado que solicitaba el cambio de su cuenta de ingreso a otro banco. La suplantación de empleados es un problema, pero las pérdidas económicas pueden ser más graves cuando se suplantan altos directivos.

Descripción de los ataques de suplantación de directivos:

Con la transformación del entorno laboral, han aumentado drásticamente los ataques de suplantación, en especial los de directivos. Desde marzo de 2020, Proofpoint ha registrado más de 7000 suplantaciones de CEO en estafas por correo electrónico. En más de la mitad de las empresas clientes de Proofpoint, al menos un alto cargo ha sido suplantado y su cuenta de correo ha sido utilizada en una tentativa de estafa.

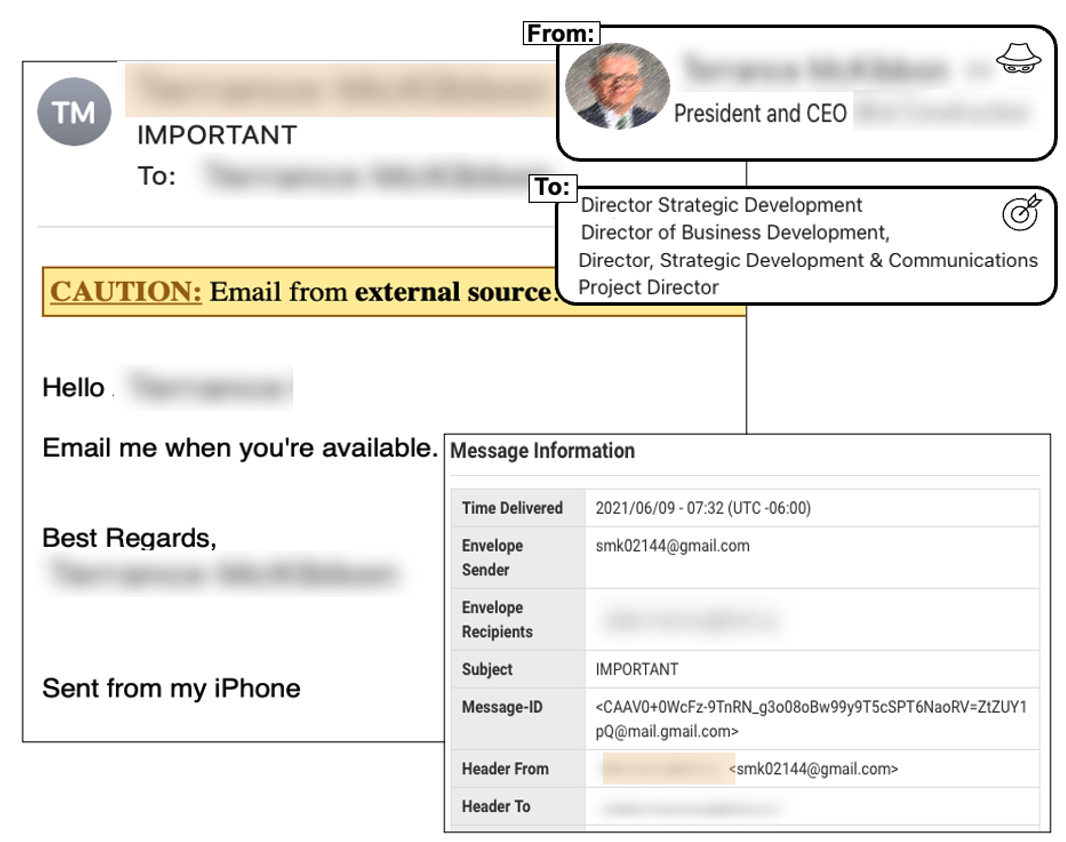

Este es un ejemplo de un ataque no detectado por Microsoft:

- Entorno: Microsoft 365

- Categoría de amenaza: Business email compromise (BEC)

- Tipo de ataque: suplantación

- Objetivo: directivos, desarrollo estratégico y comercial

Figura 3. Ejemplo de ataque de suplantación de directivos

Anatomía del ataque de suplantación de directivos:

Este ataque eludió los controles de seguridad del correo electrónico nativos de Microsoft. El impostor utilizó una cuenta de Gmail y se hizo pasar por el CEO para solicitar a los empleados que adoptaran una serie de medidas. Si los empleados hubieran seguido las instrucciones del mensaje, el atacante habría podido seguir manipulando y obteniendo datos o recompensas económicas con facilidad.

Por qué Microsoft no detecta los ataques BEC

Estos ataques utilizan sofisticadas tácticas de engaño y Microsoft no detectó ninguna de ellas por diversos motivos:

- Los mensajes se someten a sencillas comprobaciones de reputación del remitente; debido al uso de Gmail, superaron las comprobaciones de autenticación SPF (Sender Policy Framework) y DKIM (DomainKeys Identified Mail). El uso de servicios legítimos es una táctica habitual que muchos proveedores basados en reputación se esfuerzan por detectar.

- Estos mensajes falsifican el “display name” (nombre mostrado) de un empleado. Microsoft solo los detecta cuando se identifican manualmente. Además, los ciberdelincuentes suelen utilizar apodos o variantes del nombre del empleado para eludir el análisis de Microsoft del encabezado del mensaje.

- Microsoft no ofrece detección de metonimias (sustitución de palabras) para descifrar el tono y la intención en la expresión del mensaje. Su redacción es un claro indicio de fraude por correo electrónico.

- Como el mensaje no contiene payload, el entorno aislado (sandboxing) integrado de Microsoft no permite detectar este tipo de amenazas.

Cuando estos ataques no se detectan, las organizaciones tienen que dedicar mucho tiempo y recursos a corregir los ataques, a menudo de forma manual. En un caso de estudio, una organización pudo ahorrarse tres empleados a tiempo completo, o unos 345 000 dólares durante tres años, con las funciones mejoradas de detección de seguridad del correo electrónico de Proofpoint.

Cómo detiene Proofpoint las estafas Business email compromise (BEC)

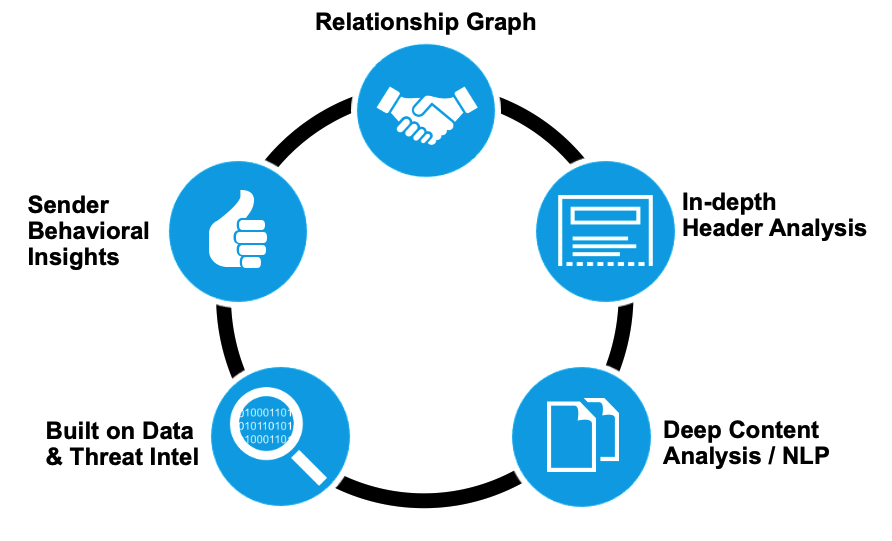

Figura 4. Gráfico relacional que ilustra cómo ayuda Proofpoint a detener las estafas BEC

Proofpoint es el único proveedor que proporciona una solución global e integrada para combatir las estafas BEC. Supernova, nuestro motor de aprendizaje automático, utiliza telemetría en los gateways de entrada y salida, análisis de riesgos de la cadena de suministro y datos de las API de las plataformas de productividad cloud, como Office 365 y Google Workspace, para ofrecer una defensa avanzada contra las estafas BEC con Advanced BEC Defense.

Supernova también emplea una combinación de aprendizaje automático, análisis con estado, análisis de comportamientos, conjuntos de reglas y el trabajo de investigadores que vigilan las tácticas de los ciberdelincuentes para conseguir una gran eficacia y la menor tasa de falsos positivos entre todas nuestras plataformas de detección. Los componentes de aprendizaje automático de Supernova se entrenan con nuestro inigualable conjunto de datos, procedente de la protección frente a amenazas del correo electrónico que utiliza la mayoría de las empresas de los índices Fortune 100, Fortune 1000 y Global 2000.

En los ejemplos anteriores, es importante señalar que Proofpoint sí detectó estos mensajes y que habría podido evitar que llegaran al buzón de correo del usuario.

Recomendaciones para detener ataques Business email compromise

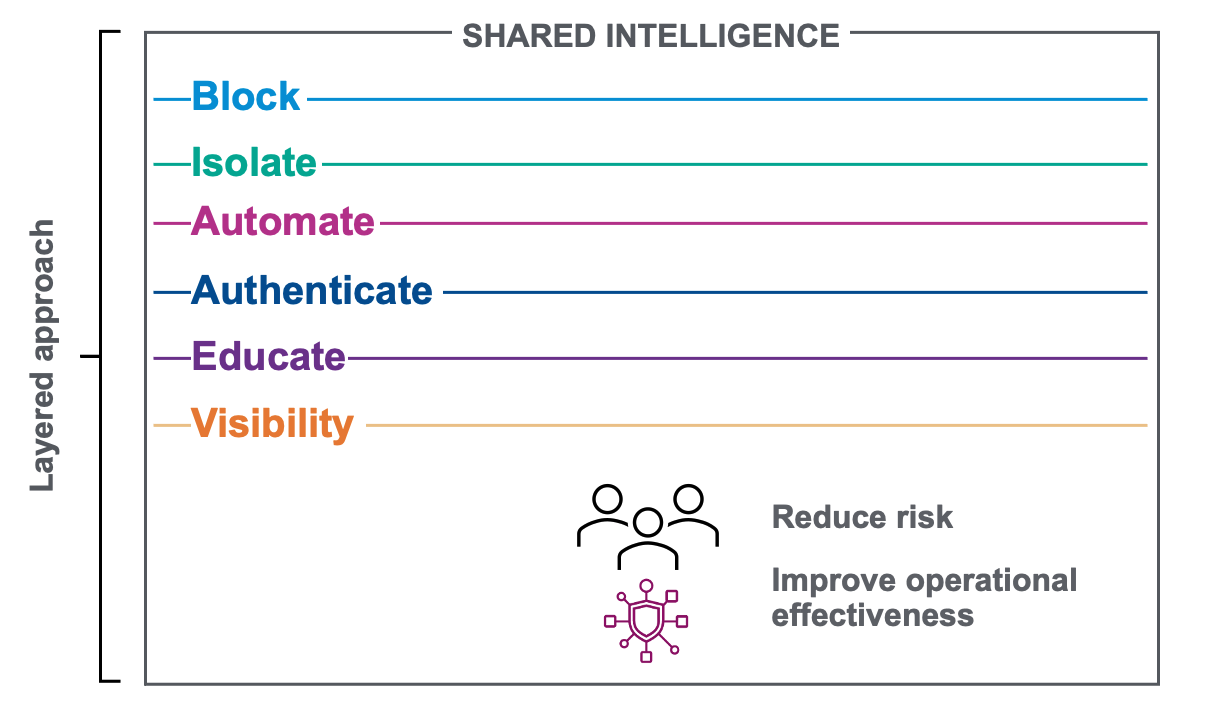

Figura 5. Esquema del enfoque por capas que aplica Proofpoint para detener ataques BEC

Para detener ataques BEC, Proofpoint adopta un enfoque por capas con nuestra plataforma Proofpoint Threat Protection. Algunas de estas capas incluyen nuestras inigualables funciones de detección, aislamiento, autenticación, formación y corrección automatizada. No hay soluciones universales para la siempre creciente amenaza del phishing, razón por la cual se necesita una solución de protección de múltiples capas integradas. Además de los ataques BEC, para detener el ransomware, el phishing y la usurpación de cuentas, Proofpoint también utiliza el aprendizaje automático y una tecnología avanzada de entornos aislados o sandboxing.

Para obtener más información sobre cómo detenemos en su entorno estas amenazas y otras muchas con la plataforma Proofpoint Threat Protection, visite esta página. Si lo desea, también puede concertar una evaluación gratuita de las amenazas del correo electrónico.