¿Alguna vez te preguntaste cuál es el tipo de ciberataque más recurrente? Es una pregunta difícil de responder. Los ataques operan en muchos niveles diferentes y a menudo están encadenados para completar la misión maliciosa. Es probable que algunos lectores estén pensando en ransomware, otros en phishing y otros en URL maliciosas. En efecto, todos son elementos comunes de un ataque, ya sea en las etapas finales o como pasos a lo largo del camino. Del mismo modo, todos también son muy recurrentes.

Me gustaría agregar a la lista las apropiaciones de cuentas (ATO) o robos de cuenta, también conocidos como account takeover. Pensemos en lo útil que es para un actor de amenazas tomar el control de una cuenta de usuario legítima mientras intenta penetrar una organización para llevar a cabo cualquier cantidad de objetivos maliciosos. Un ejemplo perfecto y muy público de esto fue la violación de Snowflake que ocurrió el año pasado.

En esta publicación, presentaremos algunas estadísticas de ciberataques con datos exclusivos de Proofpoint que deberían dar lugar a las apropiaciones de cuentas, o al menos los intentos de esta práctica, como el tipo de ataque más prevalente.

Los datos de amenazas están en el centro de la detección de las apropiaciones de cuentas

Proofpoint tiene acceso a enormes cantidades de datos de seguridad. Es seguro decir que, si Proofpoint no lo vio, entonces hay una buena probabilidad de que nunca haya sucedido. Estos datos toman muchas formas, incluidos correos electrónicos, software malicioso, URLs, dominios, IP, vulnerabilidades de identidad y herramientas de atacantes. Lo importante, para los fines de esta publicación, es que también incluye intentos de apropiaciones de cuentas y casos exitosos de esta práctica.

Proofpoint también tiene una vasta base de clientes globales. Además, contamos con miles de integraciones directas con servicios en la nube clave como Microsoft Entra ID, O365, Okta y Google Workspace, así como millones de cuentas de usuario monitoreadas. Como resultado, vemos millones de intentos de apropiaciones de cuentas todos los años. Estos datos son extremadamente valiosos cuando ajustamos nuestros algoritmos de detección.

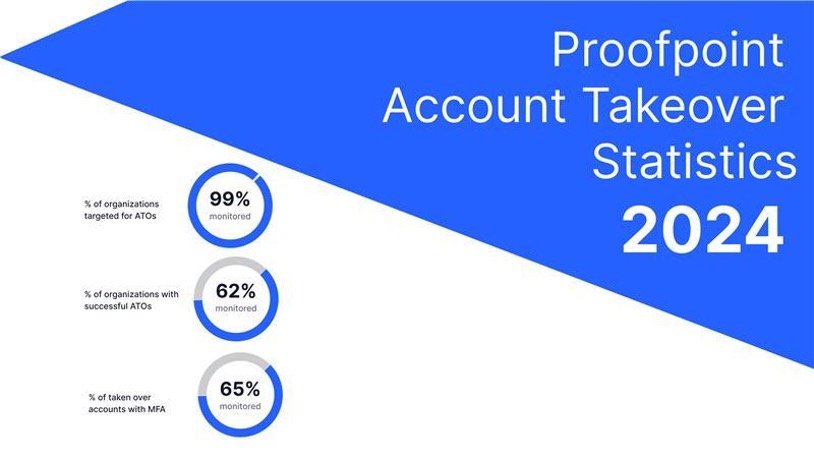

En torno a las estadísticas de ataques cibernéticos, podemos decir que en el 2024, el 99% de todas las instancias de clientes que monitoreamos fueron objetivo de intentos de apropiaciones de cuentas. En el mismo período, el 62% de estas organizaciones experimentaron al menos una apropiación de cuentas (el promedio fue de 12). El 99% y el 62% son números bastante serios en cuanto a la prevalencia de estos ataques. Además, algunas organizaciones experimentaron docenas o cientos de apropiaciones de cuentas exitosas.

De dónde provienen los ataques

¿De qué países provinieron estos ataques en 2024? Contemplando las estadísticas de ciberataques en el mundo, podemos mencionar que los 5 principales fueron Estados Unidos, Alemania, Rusia, India y los Países Bajos.

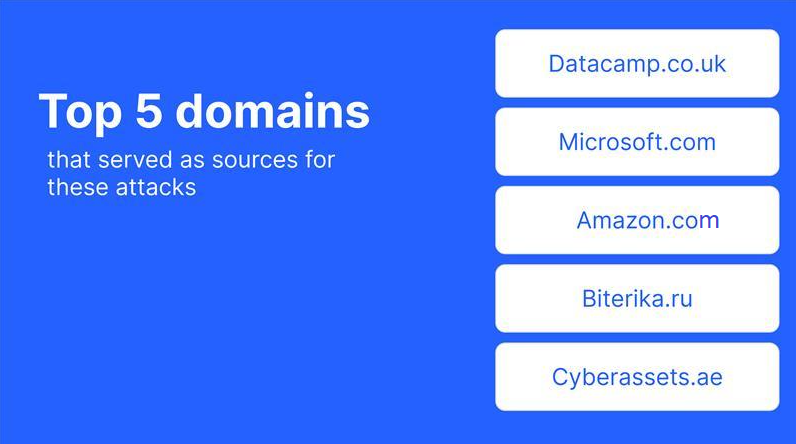

Los 5 principales dominios que sirvieron como fuentes para estos ataques fueron Datacamp.co.uk, Microsoft.com, Amazon.com, Biterika.ru y Cyberassets.ae.

Una conclusión clara es que bloquear geográficamente o por dominio no es suficiente para defenderse de los intentos de account takeover o apropiaciones de cuentas. Con algunas excepciones, los atacantes utilizan los mismos proveedores de servicios y países de alojamiento que las organizaciones legítimas.

Principales países de donde provienen los ataques de apropiaciones de cuentas.

Principales dominios de donde provienen los ataques de apropiaciones de cuentas.

Industrias más afectadas

¿Hay más intentos de apropiaciones de cuentas en ciertas industrias? En el gráfico que se presenta a continuación, observa la barra de color azul más oscuro. Muestra el porcentaje de organizaciones que experimentaron intentos de estos ataques en 2024. Los porcentajes varían solo entre el 95% y el 100% de las organizaciones en todos los sectores. No es una exageración decir que los intentos de actores de amenazas de apropiaciones de cuentas se extienden a lo largo de todas las industrias.

Porcentaje de instancias de clientes que fueron objetivo y experimentaron apropiaciones de cuentas en 2024.

A continuación, observa la barra de color azul claro. Representa el porcentaje de organizaciones que experimentaron account takeover o apropiaciones de cuentas exitosas. Es importante destacar que hay una variabilidad mucho mayor en esta categoría. En un extremo del espectro de estos ataques se encuentran la educación (88%), la electrónica (88%) y la industria aeroespacial (86%). En el otro extremo se encuentran los servicios legales (50%), alimentos y bebidas (50%), y los servicios financieros (47%). Si bien el 47% es mucho mejor que el 88%, sigue siendo un porcentaje alto.

La autenticación de varios factores (MFA) es buena, pero no suficiente

Ahora vamos a trasladar la discusión a las cuentas de usuario alojadas en estas organizaciones. De los aproximadamente 63 millones de cuentas monitoreadas en este conjunto de datos, casi el 5% (aproximadamente 3 millones) fueron objetivos de compromisos de cuentas el año pasado. De ese grupo, 17,000 se vieron efectivamente comprometidas, o aproximadamente el 0.6%.

Las estadísticas de ciberataques muestran que la autenticación (MFA) es una práctica recomendada, pero no es la mejor solución para defenderse de las apropiaciones de cuentas. Si te preguntas cómo una cuenta configurada con autenticación de varios factores aún puede ser víctima de una apropiación, mira este video demostrativo y esta entrada de blog de Proofpoint.

Estadísticas de Proofpoint sobre apropiaciones de cuentas en 2024.

Detección de ATO con alta fidelidad

¿Qué se necesita para detectar con éxito una ATO con una fidelidad extremadamente alta? La realidad es que no existe un solo indicador de compromiso de cuenta que sea una señal infalible. Por ejemplo, si tus detecciones dependen en gran medida de detectar anomalías utilizando la ubicación de inicio de sesión o analizando viajes imposibles, puedes esperar una alta tasa de falsos positivos.

Realizar una detección adecuada requiere una combinación de elementos de datos en tiempo real que se analizan de forma continua con un motor de detección sofisticado que utiliza múltiples técnicas, entre las que se incluyen las siguientes:

- Monitoreo de comportamiento antes y después del acceso

- IA/AA

- Inteligencia de amenazas propias y de terceros

Un equipo experto de investigadores de amenazas debe monitorear continuamente estos datos y optimizarlos con frecuencia para maximizar la fidelidad de detección.

La conclusión es que hacer una detección de ATO adecuada es difícil. Tal vez es por eso que Microsoft aparentemente dejó de detectar ATO y, en su lugar, se enfocó en suministrar información de comportamiento. Este cambio tiene varias implicaciones. ¿Significa que disminuirán los falsos positivos, pero aumentarán los falsos negativos?

Protección contra los ataques de ATO con Proofpoint User Protection

El enfoque de los atacantes en comprometer cuentas es parte de su estrategia de ataque más grande, centrada en tus usuarios. Por ese motivo, una defensa óptima contra las ATO debe ser igual de estratégica. Es por esto que Proofpoint ofrece una solución integral de defensa contra ATO, que es proactiva porque incluye entrenamiento de concientización de seguridad, preventiva porque se enfoca en la seguridad en el correo electrónico y reactiva porque implementa la detección y respuesta ante ATO.

Nos referimos a esta solución combinada como Proofpoint User Protection. Con Proofpoint User Protection, obtienes la protección más completa e integrada en el mercado. Si bien no puedes evitar que tu organización sea objetivo de ATO, sin dudas puedes agregar mucha fricción a este camino de ataque.