Índice

Definición de phishing

El phishing es un tipo común de ciberataque que se dirige a las personas a través del correo electrónico, mensajes de texto, llamadas telefónicas y otras formas de comunicación. El término phishing en inglés se pronuncia igual que la palabra fishing, literalmente pescar. Un ataque de phishing tiene como objetivo engañar al destinatario para que realice la acción deseada por el atacante, como revelar información financiera, credenciales de acceso al sistema u otra información sensible.

Siendo uno de los tipos más populares de ingeniería social, el phishing conlleva el uso de la manipulación psicológica y el engaño mediante, los cuales los agentes de amenaza se hacen pasar por entidades de buena reputación para embaucar a los usuarios y lograr que realicen acciones específicas. Estas acciones suelen implicar hacer clic en enlaces a sitios web falsos, descargar e instalar archivos malintencionados y divulgar información privada, como números de cuentas bancarias o datos de tarjetas de crédito.

Desde mediados de la década de 1990, el término phishing se ha utilizado para identificar a los hackers que utilizan correos electrónicos fraudulentos para “pescar” información de usuarios desprevenidos. Sin embargo, los ataques de phishing se han vuelto cada vez más sofisticados y ahora se dividen en diferentes tipos, entre los que se incluyen el correo de phishing, el spear phishing, el smishing, el vishing y el whaling. Cada tipo se caracteriza por canales y métodos de ejecución específicos, como correo electrónico, texto, voz, redes sociales, entre otros. Todos ellos con una intención subyacente similar.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

Cómo funciona el phishing

Tanto si una campaña de phishing está altamente dirigida a un objetivo específico como si se envía a tantas víctimas como sea posible, comienza con un mensaje malintencionado. El ataque se disfraza de mensaje de una empresa legítima. Cuantos más aspectos del mensaje imiten a la empresa real, más probabilidades tendrá el atacante de tener éxito.

Aunque los objetivos de los atacantes varían, el objetivo general es robar información personal o credenciales. El ataque se facilita enfatizando un sentido de urgencia en el mensaje, que podría amenazar con la suspensión de la cuenta, la pérdida de dinero o la pérdida del trabajo para el usuario objetivo. Los usuarios engañados por las exigencias de un atacante no se toman el tiempo de pararse a pensar si las exigencias parecen razonables o si la fuente es legítima.

El phishing evoluciona continuamente para eludir los filtros de seguridad y la detección humana, por lo que las organizaciones deben formar continuamente a su personal para que reconozca las últimas estrategias de phishing. Basta con que una persona caiga en la trampa del phishing para que se produzca una grave vulneración de datos. Por eso es una de las amenazas más críticas de mitigar y la más difícil, ya que requiere defensas humanas.

¿Por qué el phishing es un problema?

El phishing es un problema importante porque es fácil, barato y eficaz de utilizar para los ciberdelincuentes Las tácticas de correo de phishing, requieren un coste y un esfuerzo mínimos, lo que las convierte en ciberataques generalizados. Las víctimas de estafas de phishing pueden acabar con infecciones de malware (incluido el ransomware), robo de identidad y pérdida de datos.

Los datos que buscan los cibercriminales incluyen información personal identificable (PII, del inglés “personally identifiable information”), como datos de cuentas financieras, números de tarjetas de crédito, registros médicos y fiscales, así como también datos empresariales delicados, tales como nombres de clientes e información de contacto, secretos relacionados con productos propios y comunicaciones confidenciales.

Los ciberdelincuentes también utilizan ataques de phishing para obtener acceso directo al correo electrónico, las redes sociales y otras cuentas o para obtener permisos que les permitan modificar y comprometer sistemas conectados, como terminales de puntos de venta y sistemas de procesamiento de pedidos. Muchas de las mayores vulneraciones de datos comienzan con un inocente correo de phishing en el que los ciberdelincuentes consiguen un pequeño punto de apoyo sobre el que construir.

Ejemplos de phishing

Los atacantes se aprovechan del miedo y de la sensación de urgencia, a menudo utilizando estrategias que dicen a los usuarios que su cuenta ha sido restringida o será suspendida si no responden al correo electrónico.

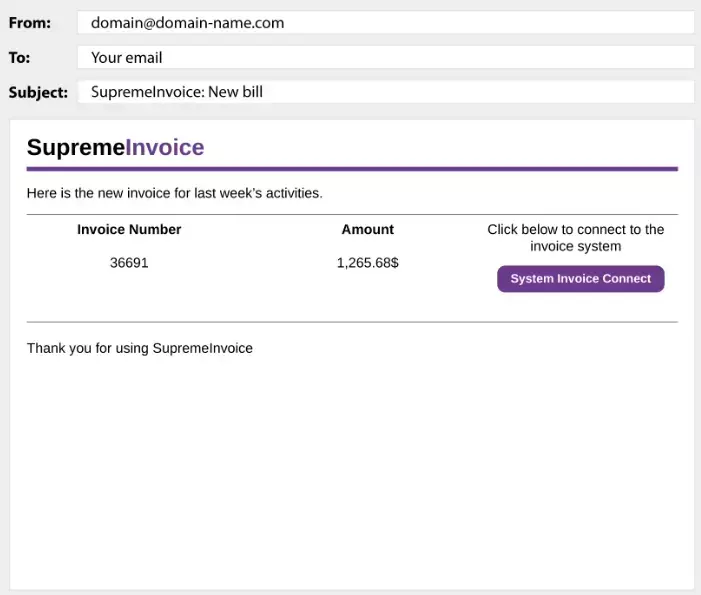

Dado que los ataques de phishing suelen enviarse al mayor número de personas posible, el mensaje suele ser escueto y genérico. A continuación, se ilustra un ejemplo común de correo de phishing.

En el mensaje anterior, no se menciona el nombre del usuario y la sensación de urgencia busca generar miedo para engañar a los usuarios y que abran el archivo adjunto.

El archivo adjunto puede ser una página web, un script de línea de comandos (por ejemplo, PowerShell) o un documento de Microsoft Office con una macro malintencionada. Las macros y los scripts se pueden usar para descargar malware o tratar de convencer a los usuarios de que divulguen las credenciales de sus cuentas.

En algunas tácticas de phishing por correo electrónico, los atacantes registran dominios que parecen similares a sus homólogos oficiales o utilizan ocasionalmente proveedores de correo electrónico genéricos como Gmail. Cuando los usuarios reciben correos electrónicos, los mensajes podrían utilizar el logotipo oficial de la empresa, pero la dirección del remitente no incluiría el dominio oficial de la empresa. La forma en que un atacante lleva a cabo una campaña de phishing depende de sus objetivos. En un entorno B2B, por ejemplo, los atacantes pueden utilizar facturas falsas para engañar al departamento de cuentas por pagar para que envíe dinero. En este ataque, el remitente no es importante, porque muchos proveedores usan cuentas personales de correo electrónico para sus operaciones comerciales.

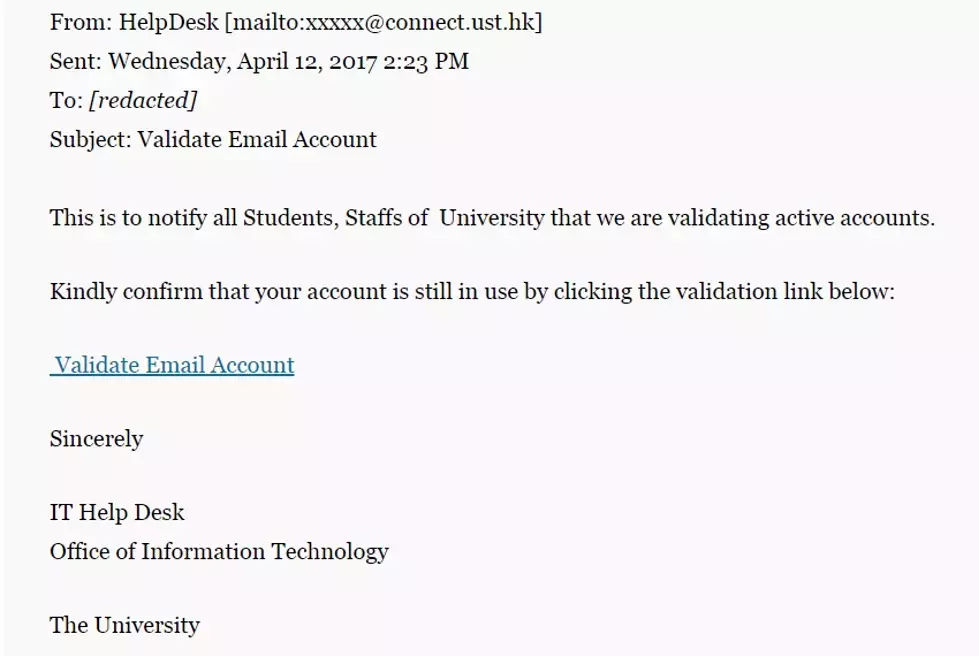

El botón en este ejemplo abre una página web con un falso formulario de autenticación de Google. La página intenta convencer a las víctimas para que introduzcan sus credenciales de Google, para que los atacantes puedan robarles sus cuentas.

Técnicas de phishing

Los cibercriminales usan tres técnicas principales de phishing para robar información: enlaces web malintencionados, archivos adjuntos malintencionados y formularios fraudulentos de introducción de datos.

Enlaces web malintencionados

Los enlaces malintencionados llevan a los usuarios a páginas web falsas o que están infectadas con software malintencionado, que se conoce también como malware. Los enlaces malintencionados se pueden disfrazar para que luzcan igual que los enlaces confiables y se incrustan en los logotipos u otras imágenes en un correo electrónico.

Aquí ofrecemos un ejemplo de un correo electrónico recibido por usuarios de la Cornell University, una institución de los Estados Unidos. Sin embargo, el correo electrónico no procedía del servicio de asistencia de la universidad, sino del dominio @connect.ust.hk. El enlace incrustado en el correo electrónico apunta a una página parecida a la de inicio de sesión de Office 365 con la que se intenta robar las credenciales de usuario.

Archivos adjuntos malintencionados

Estos adjuntos lucen como archivos legítimos, pero realmente están infectados con malware que puede comprometer ordenadores y los archivos que contienen.

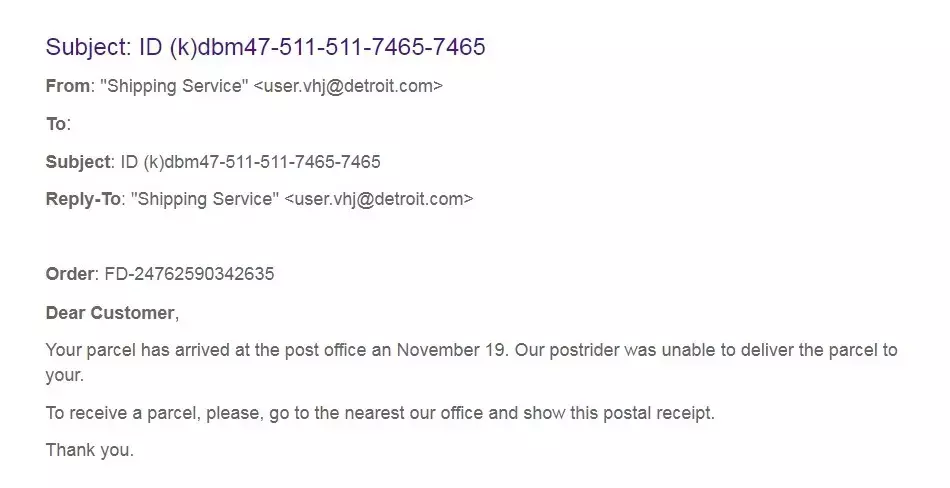

Aquí hay un ejemplo del texto de un correo electrónico de phishing que aparece en la página de la corporación internacional de envíos FedEx. Este correo electrónico exhortaba a los destinatarios que imprimiesen una copia de un recibo postal adjunto y que lo llevaran físicamente a una sede de FedEX para recuperar un paquete que no se había podido entregar. Desafortunadamente, el archivo adjunto contenía un virus que infectaba los ordenadores de los destinatarios. Las variaciones de estas estafas de envío son especialmente comunes durante la temporada de compras navideñas.

Formularios de inserción de datos fraudulentos

A través de estas técnicas se solicita a los usuarios que introduzcan información delicada, como ID de usuario, contraseñas, datos de tarjetas de crédito y números telefónicos. Una vez que los usuarios envían esa información, puede ser utilizada por los ciberdelincuentes para diversas actividades fraudulentas, incluido el robo de identidad.

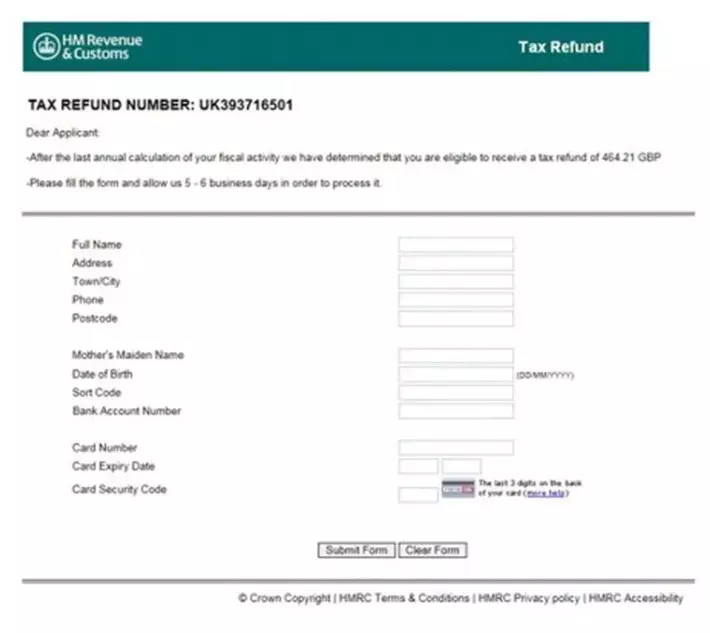

Aquí les mostramos un ejemplo de una página falsa que imitaba a la web de gov.uk. Después de hacer clic en un enlace de un correo de phishing, los usuarios son redireccionados a esta página fraudulenta que parece ser parte de la agencia tributaria HMRC. A los usuarios se les dice que pueden optar por un reembolso, pero que antes deben rellenar el formulario.

Estudio del Ponemon Institute sobre el coste del phishing en 2021

Leer ahoraTipos de ataques de phishing

El phishing ha evolucionado mucho más allá del simple robo de datos y de credenciales. La manera en que el atacante configure su campaña depende del tipo de phishing. Los tipos de phishing incluyen:

- Phishing por correo electrónico: Término general que se da a cualquier mensaje de correo electrónico malintencionado destinado a engañar a los usuarios para que divulguen información privada. Por lo general, el objetivo de los atacantes es robar credenciales de cuentas, información personal identificable (PII, del inglés “personally identifiable information”) y secretos comerciales corporativos. Sin embargo, los atacantes que tienen como objetivo una empresa específica puede tener otros motivos.

- Spear phishing: Estos mensajes de correo electrónico se envían a personas concretas de una organización, normalmente titulares de cuentas con privilegios elevados, para engañarlas y conseguir que divulguen datos confidenciales, envíen dinero al atacante o descarguen programas malintencionados.

- Manipulación de enlaces: Los mensajes contienen un enlace a un sitio malintencionado que parece oficial de la empresa, pero que lleva a los destinatarios a un servidor controlado por el atacante donde se les convence para que se autentiquen en una página de inicio de sesión falsa que envía las credenciales al atacante.

- Whaling (fraude al CEO): Estos mensajes suelen enviarse a empleados de alto nivel de una empresa para hacerles creer que el CEO (director general) u otro ejecutivo ha solicitado transferir dinero. El fraude del CEO se engloba dentro del phishing, pero en lugar de que un atacante suplante a un sitio web popular, suplanta al CEO de la corporación objetivo. El fraude del CEO se clasifica como una subdivisión del phishing, pero en lugar de que un atacante suplante a un sitio web popular, suplanta al CEO de la corporación objetivo.

- Inyección de contenidos: Un atacante capaz de inyectar contenidos malintencionados en una página oficial pueden engañar a los usuarios para que accedan a la página para mostrarles una ventana emergente malintencionada o redirigirlos a una página web de phishing.

- Malware: A los usuarios se les convence de hacer clic o abrir un archivo adjunto que puede descargar malware en sus dispositivos. El ransomware, los rootkits o los keyloggers son archivos adjuntos de malware habituales que roban datos y extorsionan a las víctimas.

- Smishing: Usando mensajes de SMS, los atacantes engañan a los usuarios para que accedan a páginas web malintencionadas desde sus smartphones. Los atacantes envían un mensaje de texto a una víctima objetivo con un enlace malintencionado que promete descuentos, recompensas o premios gratuitos.

- Vishing: Los atacantes usan software de modificación de voz para dejar un mensaje en el que le dicen a la víctima que deben llamar a un número telefónico en el que pueden ser estafados. Los cambiadores de voz también se utilizan al hablar con las víctimas, para disfrazar el acento o el género del atacante y así poder hacerse pasar por una persona fraudulenta.

- Wifi gemelo maligno: suplantando a una red wifi gratuita, los atacantes engañan a los usuarios para que se conecten a un punto de acceso malintencionado para realizar ataques de intermediario.

- Pharming: el pharming es un ataque en dos fases utilizado para robar credenciales de cuentas. En la primera fase se instala malware en la víctima objetivo y se la redirige a un navegador y a un sitio web falso donde se la engaña para que divulgue sus credenciales. También se utiliza el envenenamiento de DNS para redirigir a los usuarios a dominios falsos.

- Angler phishing (phishing con caña): Utilizando las redes sociales, los atacantes responden a mensajes haciéndose pasar por una organización oficial y engañan a los usuarios para que divulguen credenciales de cuentas e información personal.

- Watering hole (abrevadero): un sitio comprometido ofrece infinitas oportunidades, por lo que un atacante identifica un sitio utilizado por numerosos usuarios objetivo, explota una vulnerabilidad en el sitio y la utiliza para engañar a los usuarios para que descarguen malware. Con el malware instalado en los equipos de las víctimas, un atacante puede redirigir a los usuarios a sitios web falsos o enviar una carga útil a la red local para robar datos.

Sectores más propensos a sufrir ataques

El objetivo de la mayoría de los casos de phishing es el beneficio económico, por lo que los atacantes se dirigen principalmente a sectores específicos que almacenan datos de tarjetas de crédito o disponen de fondos para pagar grandes sumas de dinero. El objetivo podría ser tanto una organización entera como usuarios individuales. Los sectores más propensos a sufrir estos ataques son:

- Tiendas online (ecommerce)

- Redes sociales

- Bancos y otras instituciones financieras

- Sistemas de pago (procesadoras de tarjetas)

- Compañías de TI

- Compañías de telecomunicaciones

- Compañías de envíos

Marcas más suplantadas

Con la finalidad de engañar a la mayor cantidad posible de personas, los atacantes usan marcas establecidas. Las marcas conocidas infunden confianza en los receptores, lo que aumenta el éxito de los atacantes. Cualquier marca común puede utilizarse en el phishing, pero algunas de las más habituales son:

- Microsoft

- Amazon

- Chase

- Wells Fargo

- Bank of America

- Apple

- FedEx

- DHL

Kit de concienciación sobre el phishing

Implique y forme a los usuarios con nuestro kit gratuito de concienciación sobre el phishing.

Prevención del phishing

La prevención de los ataques de phishing requiere una combinación de formación de los usuarios para reconocer las señales de advertencia y sistemas de ciberseguridad robustos para detener las cargas útiles. Los filtros de correo electrónico son útiles con el phishing, pero la prevención humana sigue siendo necesaria en casos de falsos negativos.

Algunas formas en las que su organización puede evitar ser víctima del phishing:

- Capacitar a los usuarios para detectar un correo de phishing: la sensación de urgencia y las solicitudes de datos personales, incluidas contraseñas, enlaces incrustados y archivos adjuntos, son señales de advertencia. Los usuarios deben ser capaces de identificar estas señales de alarma para defenderse del phishing.

- Evitar hacer clic en los enlaces: En lugar de hacer clic en un enlace y autenticarse en una página web directamente desde un enlace incrustado, escriba el dominio oficial en un navegador y autentifíquese directamente desde el sitio tecleado manualmente.

- Utilizar seguridad antiphishing para el correo electrónico: La inteligencia artificial escanea los mensajes entrantes, detecta los sospechosos y los pone en cuarentena sin permitir que los mensajes de phishing lleguen a la bandeja de entrada del destinatario.

- Cambiar las contraseñas con regularidad: se debe obligar a los usuarios a cambiar sus contraseñas cada 30-45 días para reducir la ventana de oportunidad de un atacante. Dejar las contraseñas activas durante demasiado tiempo da a un atacante acceso indefinido a una cuenta comprometida.

- Mantener actualizados el software y el firmware: los desarrolladores de software y firmware publican actualizaciones para corregir errores y problemas de seguridad. Instale siempre estas actualizaciones para asegurarse de que las vulnerabilidades conocidas ya no están presentes en su infraestructura.

- Instalar cortafuegos: Los cortafuegos controlan el tráfico entrante y saliente. El malware instalado a partir del phishing escucha furtivamente y envía datos privados al atacante, pero un cortafuegos bloquea las solicitudes salientes malintencionadas y las registra para su posterior revisión.

- Evitar hacer clic en las ventanas emergentes: Los atacantes cambian la ubicación del botón X de una ventana emergente para engañar a los usuarios y hacerles abrir un sitio malintencionado o descargar malware. Los bloqueadores de ventanas emergentes detienen muchas de ellas, pero aún es posible que se produzcan falsos negativos.

- Tener cuidado al facilitar los datos de su tarjeta de crédito: a menos que sepa que el sitio es de total confianza, nunca facilite los datos de su tarjeta de crédito a un sitio web que no reconozca. Cualquier sitio que prometa regalos o la devolución del dinero debe utilizarse con precaución.

Kit de formación antiphishing

Capacitar a los empleados para que detecten el phishing es un componente fundamental de la concienciación y la educación sobre el phishing para garantizar que su organización no se convierta en la próxima víctima. Sólo hace falta que un empleado caiga víctima de una campaña de phishing para convertirse en la próxima vulneración de datos denunciada.

La simulación de phishing es lo más puntero en formación para empleados. La aplicación práctica de un ataque de phishing activo proporciona a los empleados experiencia sobre cómo se lleva a cabo un ataque. La mayoría de las simulaciones incluyen ingeniería social porque los atacantes suelen combinar ambas para lograr una campaña más eficaz. Las simulaciones reflejan los escenarios de phishing del mundo real, pero la actividad de los empleados se supervisa y rastrea.

Los informes y análisis informan a los administradores de dónde puede mejorar la organización descubriendo qué ataques de phishing engañaron a los empleados. Las simulaciones que incluyen enlaces se vinculan a los informes mediante el seguimiento de quién hace clic en un enlace malintencionado, qué empleados introducen sus credenciales en un sitio malintencionado y cualquier mensaje de correo electrónico que active los filtros de spam. Los resultados se pueden utilizar para configurar filtros de correo no deseado y para reforzar la capacitación y formación en la organización en pleno.

Los clientes de Proofpoint han usado el Anti-Phishing Training Suite (Paquete de Capacitación Anti-Phishing) y la Continuous Training Methodology (Metodología de Formación Continua) para reducir hasta en un 90% los ataques de phishing exitosos y las infecciones de malware. Este enfoque único de cuatro pasos: Evaluar, Capacitar, Reforzar y Medir, puede constituir la base del programa de capacitación para el phishing de cualquier tipo de empresa.

Protección contra el phishing

La protección contra el phishing implica las medidas de seguridad que las organizaciones pueden tomar para mitigar los ataques de phishing a sus empleados y sistemas. La capacitación y concienciación sobre seguridad a través de ejemplos y ejercicios reales ayudará a los usuarios a identificar el phishing. Es muy común que las organizaciones trabajen con expertos para enviar correos electrónicos de phishing simulados a los empleados y que rastreen quién abre el correo y clica en el enlace.

Algunas soluciones de puerta de enlace para correo electrónico son capaces de detectar y clasificar los correos electrónicos de phishing basándose en la mala reputación que pueden tener las URL incrustadas. Sin embargo, estas soluciones no siempre son fiables a la hora de detectar mensajes de phishing bien elaborados procedentes de sitios web legítimos comprometidos.

Los sistemas más eficaces identifican los correos sospechosos basándose en análisis de anomalías. Buscan patrones inusuales en el tráfico para identificar los correos sospechosos, reescriben la URL incrustada y mantienen una vigilancia constante de la URL en busca de exploits y descargas dentro de la página. Estas herramientas de monitorización ponen en cuarentena a los mensajes sospechosos de correo electrónico, para que los administradores puedan investigar ataques de phishing continuos. Si se detecta una gran cantidad de correos electrónicos de phishing, los administradores pueden alertar a los empleados y reducir las posibilidades de que se perpetre una campaña de phishing dirigido.

Dado que la capacitación para la concienciación de los usuarios es la línea de defensa más importante, es fundamental que las organizaciones se comuniquen con los empleados y les brinden formación sobre las últimas técnicas de phishing e ingeniería social. Mantener a los empleados conscientes de las más recientes amenazas reduce los riesgos y genera una cultura de ciberseguridad en la organización.

Qué hacer si resulta víctima de phishing

Después de haber enviado su información a un atacante, lo más probable es que esta se comparta con otros estafadores. Es probable que reciba mensajes de vishing y de smishing, nuevos correos electrónicos de phishing y llamadas de voz. Manténgase siempre alerta ante mensajes sospechosos que le pidan información suya o detalles financieros.

La Comisión Federal de Comercio de los EE. UU. tiene una página web dedicada específicamente a identificar robos para ayudarle a mitigar los daños y a monitorizar su calificación crediticia. En España, las empresas pueden informar sobre el incidente a través del INCIBE, (Instituto Nacional de ciberseguridad) donde se encargarán de evaluarlo y ofrecer soporte para su mitigación y resolución tanto en sus aspectos técnicos como en la denuncia ante otras entidades. Si ha clicado en un enlace o ha abierto un archivo adjunto sospechoso, su ordenador podría tener malware instalado. Para detectar y eliminar el malware, asegúrese de que su software antivirus esté actualizado y tenga instaladas las revisiones más recientes.

Preguntas frecuentes de phishing

¿Cómo informar acerca de los correos electrónicos de phishing?

Si le parece que está siendo víctima de una campaña de phishing, el primer paso es denunciarlo ante las autoridades adecuadas. En una red corporativa, lo mejor es reportarlo al personal de TI, para que puedan revisar el mensaje y determinar si es una campaña dirigida. En España, se puede denunciar el fraude y el phishing página oficial de la Guardia Civil para delitos telemáticos.

¿Qué es el trap phishing?

El phishing tiene múltiples avatares, pero una manera eficaz de lograr que las personas “piquen” en fraudes es simular ser un remitente de una organización legítima. Una trampa de phishing atrae a los usuarios a una página web malintencionada usando referencias comerciales conocidas y usando el diseño de una página web con el mismo logotipo, estilos e interfaz que un banco, tienda online u otra marca conocida que pueda ser reconocida por el usuario objetivo. Esto también se conoce como un ataque de abrevadero (en inglés, watering hole).

¿Qué es el barrel phishing?

Para evitar los filtros, un atacante puede enviar un correo electrónico inicial, en apariencia benigno, para crear confianza en el objetivo. Después, se le envía un segundo correo electrónico con un enlace o solicitud de información delicada. El barrel phishing exige más dedicación al atacante, pero el efecto puede ser mucho más dañino, porque los usuarios objetivo sienten que pueden confiar en el remitente.

¿Cómo identificar un correo electrónico de phishing?

El principal objetivo del phishing es robar credenciales (phishing de credenciales), información delicada, o convencer al individuo de que envíe dinero. Tenga siempre cuidado con aquellos mensajes que solicitan información delicada o envían un enlace que usted debe autenticar de inmediato.