Encontrar un buen fontanero, electricista o reparador de electrodomésticos es como encontrar una aguja en un pajar. Sin embargo, una vez que se encuentra uno bueno, merece la pena guardarlo entre los contactos favoritos. Aquí es donde entra en juego nuestro cliente. Ofrecen una red de franquicias locales y fiables de reparaciones, accesibles para los propietarios a través de una app que permite solicitar y programar citas de forma sencilla. La empresa opera en Estados Unidos, Canadá y Europa.

En este blog, explicamos por qué la mayor empresa de servicios de mantenimiento y reparaciones del mundo elige Proofpoint en lugar de Abnormal Security. Aunque la empresa es cliente de Proofpoint, ha solicitado permanecer en el anonimato para compartir libremente su historia y experiencias.

El rápido crecimiento plantea nuevos desafíos de seguridad

En los últimos cinco años, la empresa ha experimentado un importante crecimiento. Hoy cuenta con más de 30 marcas y 5500 franquicias en todo el mundo, y sus ventas superaron los 4000 millones de dólares el año pasado. Por desgracia, todo este éxito viene acompañado de nuevos desafíos en materia de seguridad.

En concreto, como empresa que utiliza un modelo de franquicia tiene una estructura descentralizada, lo que la abre a múltiples vectores de ataque. Esta situación se ve agravada por las propias franquicias, que suelen carecer de experiencia, recursos y formación en ciberseguridad. Como resultado, nuestro cliente tuvo problemas para proteger su sede central y sus franquicias globales de las amenazas distribuidas por el correo electrónico.

He aquí algunas de las amenazas de ciberseguridad a las que se enfrentan a diario:

- Phishing avanzado. En estos ataques altamente sofisticados, los ciberdelincuentes intentan engañar a los usuarios para que compartan sus credenciales de acceso, información financiera o datos personales. Ejemplos típicos son el phishing selectivo y las estafas Business Email Compromise (BEC).

- Ataques de malware. El malware es un programa o código malicioso que los ciberdelincuentes utilizan para alternar, dañar o acceder a redes, sistemas y dispositivos. Algunos ejemplos incluyen el ransomware, los rootkits y las redes de bots.

- Ingeniería social. La gente puede ser fácil de manipular. Con estos ataques, los ciberdelincuentes utilizan las emociones (normalmente el miedo y la urgencia) para engañar a la gente y engañarlos para que actúen. Esto podría conllevar el envío de dinero al atacante o la divulgación de sus datos y credenciales confidenciales. Ejemplos de ello son el pretexting, el vishing y la suplantación de identidad.

Creación de una estrategia de defensa en profundidad

Antes de convertirse en cliente de Proofpoint, la empresa dependía de la seguridad del correo electrónico nativa de Microsoft 365 E3 para bloquear las amenazas. Esto generaba problemas. Microsoft E3 es eficaz identificando amenazas estandarizadas, lanzadas por ciberdelincuentes sin experiencia y que utilizan herramientas preconfiguradas. Sin embargo, tiene dificultades para identificar las nuevas amenazas avanzadas del correo electrónico que van en aumento, como las URL maliciosas, el phishing sin carga útil y los ataques BEC.

Los equipos de seguridad y TI comprendieron que había que hacer algo y acordaron que era necesario un enfoque de defensa en profundidad para reforzar las defensas de la empresa. Así que decidieron probar Abnormal Security y Proofpoint, haciendo una prueba de concepto (POC) de cada una para ver cuál funcionaba mejor.

Había varios requisitos clave para estas POC:

- Eficacia para detener las amenazas antes de la entrega

- Visibilidad e información sobre amenazas

- Escalabilidad de la plataforma

Eficacia antes de la entrega: gana Proofpoint

Tanto el equipo de seguridad como el de TI no confiaban en que Microsoft pudiera detener las amenazas del correo electrónico antes de su entrega. Por eso, mejorar esta capacidad era una prioridad en la prueba de concepto. A diferencia de Proofpoint, Abnormal no ofrecen detección ni análisis antes de la entrega; tiene una tasa de eficacia previa a la entrega del 0 %.

Compárela con la de Proofpoint. Nuestra solución tiene una eficacia de detección antes de la entrega del 99,99 % e identifica y detiene las amenazas antes de que lleguen a las bandejas de entrada de los usuarios. Esto evita todo contacto de los usuarios con las amenazas, lo que reduce la carga de trabajo posterior de los equipos de seguridad.

Proofpoint utiliza una pila de detección multicapa para identificar con precisión la más amplia variedad de amenazas conocidas y emergentes. Nuestro amplio conjunto de tecnologías de detección nos permite aplicar la técnica adecuada, a la amenaza adecuada, en el momento adecuado. Gracias a la combinación de nuestra protección de adjuntos actual con nuestro análisis en entorno aislado (sandbox) y retención de mensajes sospechosos con URL, Proofpoint garantiza que lleguen menos URL maliciosas y payloads peligrosas a las bandejas de entrada de los usuarios. Esto incluye códigos QR o cualquier archivo malicioso que vaya adjunto a un mensaje de correo electrónico.

Y gracias a nuestro motor de detección de grandes modelos de lenguaje, Nexus, antes de la entrega, también bloqueamos los ataques BEC. Nuestro motor utiliza el análisis semántico para comprender la intención y el contexto del lenguaje de un mensaje de correo electrónico, como un sentido de urgencia o una referencia a una transacción financiera.

Además de no proporcionar ninguna capacidad de detección de amenazas previa a la entrega, el cliente llegó a la conclusión de que la detección de IA basada en el comportamiento después de la entrega de Abnormal solo proporcionaba información superficial (“se trata de una amenaza de phishing”) y no ofrecía ningún análisis más profundo o avanzado (“esta amenaza de phishing procede del actor de amenazas X” y “se dirige a estas personas de la organización”). Al final de la POC, los equipos constataron que las funciones de detección antes de la entrega, después de la entrega y al hacer clic de Proofpoint lo convertían en claro ganador en comparación con la herramienta de detección solamente después de la entrega de Abnormal.

Visibilidad e información: gana Proofpoint

Con Microsoft 365, los equipos de seguridad y TI no podían ver qué usuarios franquiciados caían en las amenazas avanzadas del correo electrónico. Sospechaban que algunas franquicias podían tener infractores reincidentes que hacían clic en URL maliciosas, y que algunas podían tener un elevado número de personas en el punto de mira de los ciberdelincuentes.

Durante la prueba de concepto de Abnormal, los equipos se dieron cuenta de que no podían obtener la información que buscaban. Abnormal no proporciona ninguna visibilidad de inteligencia sobre amenazas ni telemetría sobre amenazas desconocidas o emergentes en todo el panorama global de amenazas. Esto hace que tenga un importante punto ciego de detección.

Compárela con la de Proofpoint. Con nuestra visibilidad de riesgos asociados a las personas, obtiene información exclusiva sobre sus VAP (Very Attacked People™, o personas muy atacadas) y las amenazas que les afectan específicamente. Esto le ofrece una información enormemente valiosa sobre sus empleados: cuántos reciben ataques, su nivel de vulnerabilidad y los privilegios de los que disponen.

Durante la prueba de concepto de Proofpoint, los equipos observaron que una mayor visibilidad del riesgo asociado a las personas tenía varias ventajas. En concreto, les ayudó a identificar franquicias con prácticas de seguridad deficientes o reincidentes. Esta información les permitió utilizar controles adaptables específicos (como el aislamiento del navegador, la formación en seguridad y una autenticación más estricta) para proteger mejor a las personas y la empresa.

A diferencia de Abnormal, la inteligencia sobre amenazas global de Proofpoint proporcionó datos valiosos para revelar amenazas nuevas y emergentes en un panorama de amenazas en constante cambio. Proofpoint es su sistema de alerta temprana de amenazas. Proporcionamos de forma proactiva una visión general de los datos sobre amenazas a nivel ejecutivo, global y vertical, para que esté siempre informado de lo que ocurre en el panorama de las amenazas por correo electrónico. También proporcionamos información detallada sobre qué actores de amenazas específicos tienen en el punto de mira a su empresa. Eso incluye la evolución de sus tácticas y técnicas.

Además, la inteligencia de amenazas de Proofpoint es fácil de comprender. No solo explica por qué se condenó una amenaza, sino que también proporciona una cronología, una lista de los usuarios afectados y otros puntos observados por nuestra IA basada en el comportamiento.

El cliente dijo que encontraba increíblemente valiosa nuestra visibilidad más completa y profunda de las amenazas. Y cuando compararon la inteligencia y visibilidad de Abnormal con Proofpoint, encontraron que Abnormal era muy limitada.

Escalabilidad de la plataforma: gana Proofpoint

En cuanto a la escalabilidad de la plataforma, en un primer momento Abnormal Security parecía ser eficaz. Hizo un buen trabajo detectando amenazas específicas, y su corrección automática eliminó el spam no deseado y las amenazas de phishing. Pero pronto quedaron claras sus limitaciones. Como herramienta individual, se centraba en un tipo limitado de amenazas de correo electrónico. En consecuencia, no era capaz de afrontar el volumen de amenazas emergentes ni el ritmo del crecimiento constante del cliente.

A diferencia de Abnormal, Proofpoint tiene una escalabilidad superior frente a las amenazas. Los modelos de lenguaje, IA avanzada y aprendizaje automático de nuestro motor Nexus están diseñados para digerir y analizar enormes cantidades de datos de amenazas, incluidos 1,3 billones de mensajes de correo electrónico, 1,8 billones de URL y más de 1 billón de adjuntos de mensajes al año. Esto garantiza una detección eficaz y eficiente de las amenazas.

Nuestra pila de detección de amenazas multicapa es muy precisa a la hora de detener la mayor variedad de amenazas, incluidos los ataques avanzados de phishing, BEC e ingeniería social. Como disponemos de un amplio conjunto de tecnologías de detección, podemos aplicar la técnica adecuada para la amenaza concreta.

Por ejemplo, nuestra sólida tecnología de análisis en entorno aislado (sandbox) puede detectar amenazas maliciosas basadas en URL. Nuestro análisis basado en el comportamiento bloquea las amenazas BEC. Además, analizamos continuamente los mensajes, tanto antes como después de que se entreguen en las bandejas de entrada de los usuarios. Esto significa que hay múltiples oportunidades de detectar amenazas.

Todos estos factores convencieron a los equipos de que Proofpoint podría apoyar mejor el rápido crecimiento de la empresa.

Una decisión simple

Después de la prueba de concepto de Abnormal, el cliente no quedó impresionado con la experiencia general. El gran número de falsos positivos era abrumador. No había visibilidad de inteligencia de amenazas, y las detecciones tras la entrega y la corrección eran ineficaces Además, al cliente no le resultaba económico adquirir Abnormal, ya que le exigía actualizar a una licencia de Microsoft 365 E5 para obtener la seguridad que buscaba. Sencillamente, no podían recibir toda la protección de seguridad del correo electrónico que necesitaban solamente de Abnormal.

Como resultado, el cliente siguió adelante con Proofpoint y adquirió nuestra solución Proofpoint People Protection para complementar la seguridad del correo electrónico nativa de Microsoft 365.

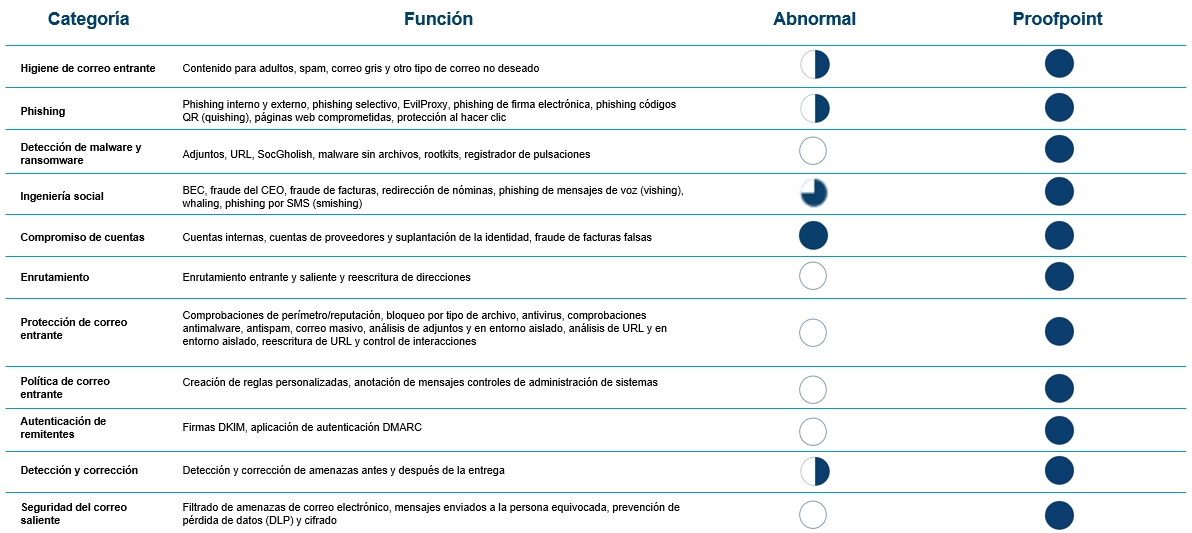

Comparativa entre Abnormal Security y Proofpoint

La experiencia y las conclusiones de esta empresa no son inusuales. Nuestro estudio demuestra que las empresas que cambian a Proofpoint experimentan una mejora del 36 % en su capacidad de detección y prevención de mensajes maliciosos.

Cuando se tienen en cuenta todos los riesgos, el atractivo de Abnormal se desvanece rápidamente. Abnormal tiene costes ocultos y complejidades que cargan a las organizaciones con costes adicionales de mantenimiento, operaciones y asistencia. Esto elevan el coste total de propiedad. Y tenga en cuenta que Abnormal no puede existir sin Microsoft. Esto significa que la seguridad del correo electrónico de su empresa depende únicamente de las capacidades básicas de seguridad del correo electrónico de Microsoft.

La próxima evolución: seguridad centrada en las personas

Para mantenerse a salvo frente a las amenazas del correo electrónico de productos básicos y avanzados, es necesario complementar la seguridad nativa del correo electrónico de Microsoft. Esto comienza con una estrategia de defensa en profundidad. Proofpoint ofrece una solución completa con detección y análisis continuos, antes de la entrega, después de la entrega y al hacer clic, a lo largo de todo el ciclo de vida de entrega del correo electrónico.

Puede conseguir una protección integral con nuestra detección de amenazas basada en IA/aprendizaje automático, análisis de comportamiento y corrección automatizada. Nuestra seguridad basada en las personas es vital en sus esfuerzos por proteger a sus empleados y frustrar la amplia gama de amenazas modernas del correo electrónico.

Para obtener más información, descargue nuestro resumen de la solución Microsoft y Proofpoint: Juntos más seguros.