Una de las cosas que me motiva de trabajar en ciberseguridad es saber que mi empresa ayuda a proteger a otros de los ciberdelincuentes que quieren aprovecharse de ellos. En cada evento orientado al cliente al que asisto, escucho a los clientes compartir cómo nuestras soluciones les han ayudado a quedar bien frente a sus ejecutivos. Sin embargo, muchas de estas mismas personas podrían estar haciendo algo podría dejarles en evidencia. Puede que usted se encuentre en una situación similar y ni siquiera lo sepa. Así que hoy hablaré precisamente de esto: los pasos que puede seguir para minimizar el riesgo de que sus mensajes de correo electrónico transaccionales interfieran con los mensajes generados por los usuarios.

En este artículo de blog, vamos a asumiar que ya está familiarizado con el concepto de correo electrónico transaccional. Sin embargo, si desea conocer mejor este tema, incluido dónde se generan los mensajes de correo electrónico transaccionales y por qué son tan importantes, lea nuestro artículo “Mensajes de correo electrónico transaccionales: mejores prácticas e información”.

3 métodos para retransmitir correo electrónico transaccional

Empecemos analizando los tres métodos diferentes para retransmitir correo electrónico transaccional.

1: Agente de transferencia de correo (MTA) en cliente

Microsoft Exchange es un ejemplo de solución en cliente (local) que puede utilizarse para retransmitir correo electrónico transaccional. El uso de este tipo de solución plantea varios problemas. Para empezar, el coste de mantener servidores físicos y pagar licencias puede ser elevado. Además, cuando la solución llega al final de su vida útil, el soporte se convierte en un problema. Este método rara vez está en sintonía con el interés de las empresas por trasladar estas funciones a la nube. Y puesto que no se requiere autenticación para enviar mensajes a través del nombre de host, puede ser objeto de abuso por parte de ciberdelincuentes.

2: Proveedor de servicios de correo electrónico

Los proveedores de servicios de correo electrónico son agentes externos que pueden retransmitir correo electrónico transaccional en nombre de una empresa. Este método suele ser popular por su bajo coste. Desgraciadamente, esa es precisamente la razón por la que suele ser blanco de ataques. Los ciberdelincuentes pueden registrar fácilmente cuentas para lanzar ataques o comprometer cuentas existentes. Si los ciberdelincuentes comprometen la infraestructura autorizada de su proveedor de servicios de correo electrónico (o las cuentas de propietarios de aplicaciones) en etapas previas, podrán enviar mensajes de correo electrónico malicioso en su nombre. Lo peor es que es probable que se entregue, ya que superará la autenticación de correo electrónico.

3: Envío de correo electrónico transaccional a través de IP de envío generadas por sus usuarios

Se trata del método que presenta el mayor riesgo. A menudo, los riesgos superan con creces la comodidad y el ahorro potencial. El correo electrónico es una de las formas más importantes de comunicación empresarial que utilizamos hoy en día. Cualquier problema causado por una aplicación o un tercero que envíe correo electrónico en su nombre podría poner en peligro estas direcciones IP de envío. De hecho, este método conlleva tantos riesgos que muchos proveedores de correo electrónico lo prohíben expresamente en sus términos y condiciones.

Problemas principales de este método:

- Los mensajes de correo electrónico transaccionales suelen enviarse en volúmenes mucho mayores. Esto puede afectar al rendimiento y provocar retrasos en los correos electrónicos críticos para la empresa (“¿ya lo ha recibido?”).

- Los mensajes enviados a través de “relé abierto” pueden terminar en listas de bloqueo. Cuando permite que terceros envíen en su nombre, podría estar creando un “relé abierto”. Si se explota, esto puede provocar el bloqueo de sus principales direcciones IP de envío.

- Las direcciones incluidas en lista de bloqueo pueden paralizar la actividad. Tanto si los altos volúmenes de tráfico son el resultado de un compromiso o simplemente de una aplicación no autorizada, cualquier bloqueo de sus direcciones puede paralizar las operaciones comerciales de su empresa.

La última amenaza es la que más miedo genera. No quiere encontrarse en una situación en la que todo su correo quede bloqueado debido a un problema con su correo transaccional. Créame, puede ocurrir. Y cuando lo haga, cualquier reflexión sobre el ahorro de costes se verá eclipsada por la urgencia de que el correo electrónico vuelva a funcionar rápidamente.

¿Cuál es el mejor método?

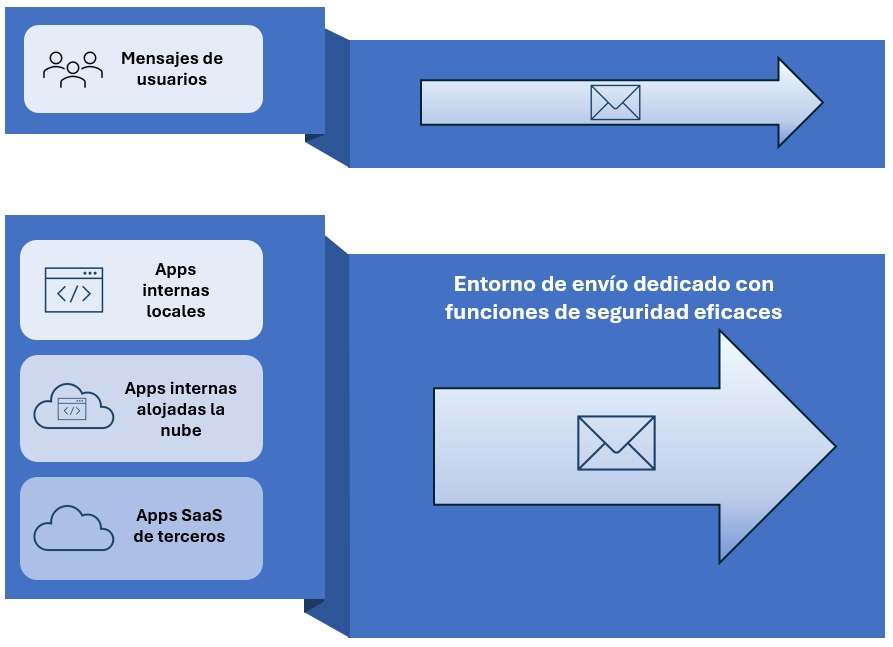

Sin lugar a dudas, el envío de correo electrónico transaccional desde un entorno de correo dedicado es la opción más recomendable

Con este método, se utiliza un entorno de gateway dedicado, diseñado específicamente para enviar correos electrónicos transaccionales. De este modo, obtendrá un control centralizado de todos los mensajes de correo electrónico generados por aplicaciones, ya se creen internamente o por terceros que envíen mensajes en su nombre. Esta separación protege las direcciones IP que utiliza para enviar correo electrónico generado por el usuario.

Separar el correo electrónico generado por el usuario del correo electrónico transaccional es una práctica recomendada.

¿Necesita ayuda para crear su entorno de envío de correo electrónico transaccional?

No todas las soluciones ofrecen el mismo nivel de seguridad. Proofpoint es uno de los líderes del sector en lo que respecta al correo electrónico y su seguridad. Contamos con los recursos, la tecnología y la experiencia para ayudarle a separar y proteger sus mensajes de correo electrónico transaccionales. Como resultado, podemos ayudarle a crear una capa protectora entre el correo electrónico de aplicaciones y los destinatarios del correo electrónico, sin sacrificar la seguridad. Y con nuestra tecnología Proofpoint Secure Email Relay (SER) el proceso es más rápido y asequible de lo que podría imaginarse.

La solución Proofpoint SER permite a las fuentes autenticadas enviar mensajes de correo electrónico para su retransmisión. En ese momento, todos los mensajes se analizan en busca de contenido malicioso y virus para garantizar que están limpios antes de ser enviados. Además del análisis antivirus y antispam, los mensajes también reciben una firma DKIM para protegerlos contra la suplantación de la identidad, apoyar las iniciativas DMARC y ayudar a aumentar su entregabilidad.

Además, SER puede ayudarle a gestionar sus listas de cancelación de suscripción e incluso inyectar un enlace de cancelación de suscripción en el encabezado de su correo electrónico para cumplir la nueva normativa de “cancelación de la suscripción con un solo clic” de Google/Yahoo y Apple. También hay disponibles complementos (add-on) para DLP y cifrado para restringir a los usuarios el envío de contenido sensible y añadir otra capa de seguridad a los mensajes antes de enviarlos.

Disfrute de las ventajas de Proofpoint SER

Con Proofpoint SER, su organización obtiene una solución centralizada para gestionar mejor todas las aplicaciones y partners SaaS externos que envían correo electrónico desde su dominio. Y si una de estas fuentes se ve comprometida, podrá desactivarla inmediatamente. Esto es especialmente importante para las aplicaciones de terceros que históricamente estaban fuera de su control, pero que podrían causar un daño importante a su identidad de correo electrónico y a su marca.

Si desea separar su correo electrónico transaccional, retirar sus relés locales, obtener DKIM o aumentar su control sobre el correo electrónico que se envía desde las aplicaciones, Proofpoint Secure Email Relay puede ser la solución que estaba esperando. Para conocer rápidamente cómo funciona, vea nuestro vídeo: “What is Secure Email Relay?” (¿Qué es Proofpoint Secure Email Relay?)