Comunicar el ciberriesgo en términos empresariales es verdaderamente complicado. Los directivos de seguridad de la información (CISO) y los responsables de seguridad y gestión de riesgos han avanzado mucho en la creación de una narrativa relevante sobre ciberriesgos que consiga tener eco en los consejos de administración. Sin embargo, la capacidad para comunicar los ciberriesgos es un arte oscuro que lleva a la mayoría de los profesionales de la seguridad toda una vida perfeccionar.

Por este motivo, el campo de la cuantificación de riesgos para la ciberseguridad (o CRQ, del inglés, Cyber Risk Quantification) ha captado el interés de muchos responsables de seguridad y gestión de riesgos. Gartner® define la CRQ como "un método de transmitir a la empresa la exposición a riesgos de los entornos digitales interconectados, en términos empresariales. Esta exposición puede expresarse en términos monetarios, de cuota de mercado, captación de clientes y beneficiarios, e interrupción de productos o servicios en un período dado".

El valor monetario es el índice económico clave para los negocios. Sin embargo, en el caso de los eventos "cisne negro" (de baja probabilidad, pero gran impacto) puede ser difícil asignar un valor monetario o incluso costes de oportunidad intangibles.

Gartner define los cinco casos de uso principales de la CRQ por responsables de gestión de riesgos y seguridad:

- 78 % priorizan la mitigación de ciberriesgos

- 61 % comunican el riesgo a los responsables

- 61 % lo comunican a los altos directivos

- 53 % lo comunican al consejo de administración

- 53 % equiparan los ciberriesgos a otras prácticas de riesgo

Para crear una narrativa convincente que capte la atención, hay que centrar el discurso en las personas. En este artículo hablaremos sobre cómo crean ciberriesgos las personas y le mostraremos cómo cuantificarlos para que pueda ilustrar mejor su relato.

El ciberriesgo en términos centrados en los humanos

Enmarcar el ciberriesgo en el contexto de las personas puede servir para que los implicados en la empresa sean conscientes de que se trata de un concepto real y relevante. Un buen comienzo puede ser relatar casos de incidentes que afectan a los miembros de la empresa. Esta es una de las formas más interesantes de análisis para demostrar el impacto tangible.

Sin embargo, según la metodología de análisis de factores de riesgo para la información (FAIR, Factor Analysis of Information Risk), este enfoque solo aborda una parte de la historia. Esto se debe a que la magnitud y la frecuencia de la pérdida se limitan al ámbito del incidente o la persona.

Para ofrecer una perspectiva centrada en las personas con un carácter más universal, el modelo de riesgos debe reconocer que las vulnerabilidades asociadas a las personas comprenden un amplio espectro de comportamientos, sucesos y acciones que pueden exponer a personas, empresas e instituciones a las ciberamenazas. Estos son algunos aspectos esenciales que deben tenerse en cuenta con una visión más amplia de los riesgos personales:

1. Formación y concienciación en materia de seguridad

Muchos usuarios carecen del conocimiento necesario sobre mejores prácticas de ciberseguridad. Ignorar qué son las estafas de phishing, la importancia de usar contraseñas seguras o los peligros de descargar archivos adjuntos sospechosos puede abrir la puerta a las ciberamenazas de manera inadvertida.

2. Negligencia y descuidos de los usuarios

Incluso cuando se cuenta con el conocimiento necesario, los errores humanos siguen siendo un factor de riesgo importante. Descuidos como no bloquear los dispositivos o perderlos de vista, usar redes Wi-Fi públicas no seguras o no actualizar el software con regularidad crean vulnerabilidades que los ciberdelincuentes pueden aprovechar.

3. Ingeniería social

La mayoría de las ciberamenazas modernas sacan partido de la psicología humana mediante el empleo de tácticas de ingeniería social. Técnicas como el phishing (cuando los ciberdelincuentes se hacen pasar por entidades de confianza para obtener información confidencial) dependen de las personas para tener éxito.

4. Amenazas internas

Los empleados y otros usuarios con acceso a datos confidenciales pueden suponer una amenaza interna. Ya sea de manera malintencionada o inadvertida, el personal interno puede poner en riesgo la seguridad de los datos, lo que los convierte en un motivo de preocupación importante para las empresas.

5. Panorama de las amenazas o inteligencia sobre amenazas

Los comportamientos humanos no son maliciosos ni entrañan riesgos si no se contextualiza ni se toma en consideración el panorama en continua evolución de riesgos, vulnerabilidades y peligros potenciales que pueden amenazar la seguridad de la información de una empresa.

6. Nivel de seguridad y controles

Muchas empresas han realizado importantes inversiones para garantizar la ciberseguridad y para defenderse de amenazas potenciales y mitigar los riesgos. Estos esfuerzos comprenden las medidas, estrategias, políticas y prácticas dirigidas a proteger los sistemas de información, las redes y los datos.

En cuanto al factor humano, los responsables de la gestión de riesgos y la seguridad recurren con frecuencia a la formación para concienciar en materia de seguridad como principal, o a veces único, control de mitigación. Pero hay que ver los riesgos a través del prisma de las personas que los crean y cuándo los crean.

El problema es cuantificar los riesgos y saber cuándo las personas generan un ciberriesgo. Hay datos de telemetría dispersos por el ecosistema de seguridad completo. No residen en un solo producto, ni siquiera en los diseñados con integraciones.

Cualquier directivo describiría su "nirvana analítico" como tener a su disposición informes con datos precisos y relevantes casi en tiempo real para poder tomar las decisiones oportunas. Esta es sería también la situación ideal en ciberseguridad para mitigar los riesgos, sin embargo, no es un objetivo fácil de conseguir.

Proofpoint puede ayudarle a cuantificar los ciberriesgos y el riesgo humano

Es evidente que, en lo que respecta a cuantificar los ciberriesgos, es muy improbable que un solo proveedor pueda proporcionar la respuesta definitiva o bien un único enfoque "correcto".

En Proofpoint, nuestro objetivo es ayudar a los clientes a conocer su ciberriesgo. Creemos que lo mejor es comenzar por entender a las personas y conocer el factor humano.

Proofpoint Nexus People Risk Explorer tiene bien presentes las ventajas de la cuantificación de ciberriesgos. Al considerar las necesidades y la estrategia tecnológica de nuestros clientes, tomamos en consideración varios factores.

1. Un enfoque centrado en las personas, que usa sistemas y datos integrados

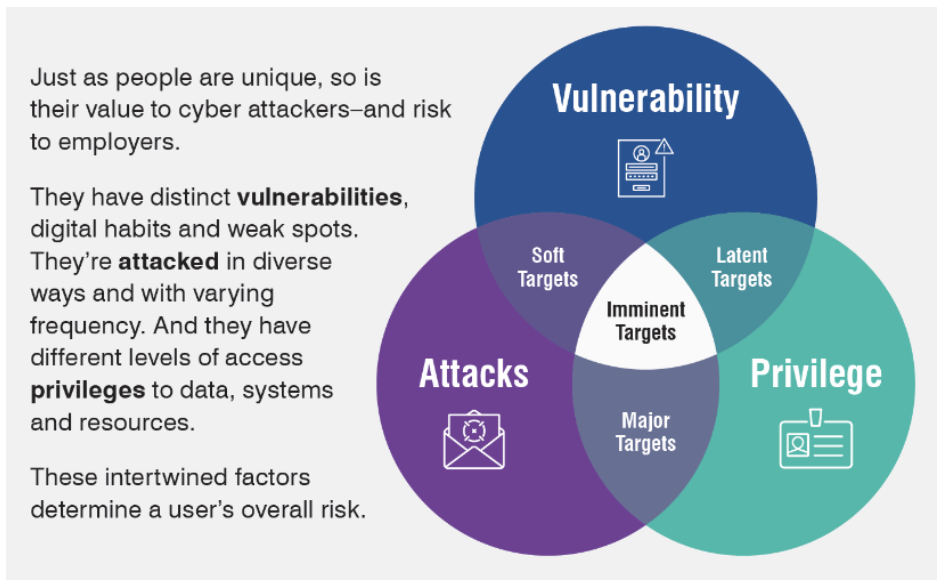

Proofpoint presenta una visión del ciberriesgo centrada en las personas. Informamos de los incidentes, amenazas, comportamientos y otros datos de telemetría en toda la infraestructura de seguridad de una empresa. Además, evaluamos el riesgo examinando los siguientes elementos.

- Vulnerabilidad: probabilidad de que los usuarios sean víctimas en función de cómo se comporten o interactúen con las amenazas.

- Ataques: probabilidad de que los usuarios reciban un ciberataque o amenazas graves.

- Privilegio: impacto del daño en la empresa que podría provocar un ataque si tiene éxito (si el usuario es un administrador de una infraestructura o sistema crítico).

Un diagrama de Venn que ilustra cómo evalúa el riesgo Proofpoint.

2. Referencias sectoriales y organizativas relativas

Proofpoint Nexus People Risk Explorer ofrece una amplia gama de puntuaciones de riesgo. Esta herramienta utiliza técnicas de modelado estadístico para generar probabilidades de exposición a riesgos. Además, sus técnicas de aprendizaje automático emplean big data para los cálculos del riesgo diarios o bajo demanda.

El conjunto de datos que utiliza Proofpoint es uno de los más completos del sector de la seguridad. Incluye:

- 2,8 billones de mensajes de correo electrónico

- 1,7 billones de URL

- 1,3 billones de SMS/MMS analizados al año

- 46 millones de usuarios finales protegidos y supervisados para detectar actividad de prevención de pérdida de datos

Se pueden comparar las puntuaciones de riesgo por usuario, departamento, sector o incluso grupos personalizados.

3. Ajuste o personalice el modelo de riesgo según la tolerancia a riesgos y la cultura de seguridad de la empresa

Contar con controles de seguridad no implica que se haya implementado una mitigación de riesgos adecuada o que dichos controles se usen bien. Saber cuándo aplicar el control apropiado y en las circunstancias oportunas es un aspecto fundamental de todo programa de ciberseguridad.

Proofpoint proporciona controles personalizados que incluyen umbrales de riesgo ajustables para que se puedan destacar y priorizar las áreas más relevantes para la empresa. Asimismo, integramos métricas de concienciación en seguridad y tasas de clics que reflejan la cultura de seguridad de la empresa.

Las interacciones entre las personas y los sistemas digitales continuarán evolucionando a medida que avance la tecnología. Los avances en inteligencia artificial y análisis de comportamientos evolucionarán en respuesta a las nuevas ciberamenazas y servirán para reforzar las defensas. Pero el factor humano seguirá siendo una constante a tener en cuenta, y no solo para la concienciación en seguridad.

No hay un sistema infalible. Por eso es crucial gestionar el componente humano en los ciberriesgos para poder crear una plantilla más resiliente y capaz romper la cadena de ataque.

Infórmese sobre Proofpoint Nexus People Risk Explorer y vea nuestro vídeo de demostración.

Gartner no promociona a ningún proveedor, producto o servicio de los descritos en sus publicaciones de investigación, ni tampoco recomienda a los usuarios de tecnología que seleccionen únicamente los proveedores con las mejores puntuaciones u otras distinciones. Las publicaciones de investigación de Gartner reflejan las opiniones del equipo de investigación de Gartner y no deben considerarse como declaraciones de hechos. Gartner declina cualquier garantía, explícita o implícita, respecto a esta investigación, incluidas las garantías de comerciabilidad o idoneidad para un fin concreto. GARTNER es una marca comercial registrada y una marca de servicio de Gartner, Inc. y/o sus filiales en Estados Unidos e internacionales, y se utiliza en el presente documento con permiso. Reservados todos los derechos.