En nuestra serie de blogs "Neutralización de ciberseguridad del mes", analizamos las tácticas en constante evolución de los ciberdelincuentes actuales. También se explica cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

Proofpoint People Protection: protección completa, continua y de extremo a extremo.

En artículos anteriores de esta serie, analizamos los siguientes tipos de ataque:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

Contexto

El año pasado, el número de ataques de malware lanzados en todo el mundo alcanzó los 6080 millones. Eso supone un aumento del 10 % con respecto a 2022. ¿Por qué desarrollan tanto malware los ciberdelincuentes? Porque es una herramienta esencial que les ayuda a infiltrarse en empresas, redes u ordenadores concretos para robar o destruir datos confidenciales.

Hay tres tipos de infecciones de malware. Estos son solo algunos ejemplos.

- SocGholish (compromiso de sitios web que suele dar lugar a ransomware)

- Rhadamanthys (ladrón de información)

- DarkGate (malware multifuncional)

DarkGate es un ejemplo destacado. Se trata de un malware sofisticado y adaptable diseñado para llevar a cabo diversas actividades maliciosas: robo de datos, acceso no autorizado, compromiso del sistema, etc. DarkGate se distingue por sus características principales:

- Multifuncionalidad. Este malware puede realizar una amplia variedad de funciones maliciosas, como registro de pulsaciones, filtración de datos y acceso remoto.

- Técnicas de evasión. Para evitar su detección, utiliza técnicas avanzadas de evasión como la ofuscación de código, el cifrado y medidas antidepuración.

- Métodos de distribución. Los ciberdelincuentes pueden distribuir DarkGate de diversas maneras para incitar a los usuarios a instalarlo: mensajes de correo electrónico de phishing, archivos adjuntos maliciosos, sitios web comprometidos, tácticas de ingeniería social, etc.

- Mando y control. DarkGate dispone de conectividad automática con los servidores de control remoto, lo que le permite recibir instrucciones y filtrar datos.

Su flexibilidad adaptativa es la razón por la que DarkGate es tan popular entre los ciberdelincuentes.

La situación

En un ataque reciente, un grupo de ciberdelincuentes (TA571) utilizó DarkGate para intentar infiltrarse en más de 1000 empresas de todo el mundo. El ataque incluyó 14 000 campañas y más de 1300 variantes diferentes de malware.

DarkGate actuó como agente de acceso inicial (IAB). El objetivo del colectivo era obtener acceso no autorizado a las redes y sistemas de una empresa, así como a los datos de acceso de los usuarios, con el fin de filtrar datos o desplegar ransomware. Una vez obtenido el acceso remoto, el grupo vendía este acceso a otros ciberdelincuentes que luego cometer otros ataques.

En este escenario, el grupo de ciberdelincuentes TA571 tenía como objetivo una ciudad turística de la costa este de Estados Unidos, conocida por sus playas de arena y sus 10 millones de turistas al año.

La amenaza: ¿cómo se produjo el ataque?

Veamos cómo se desarrolló el reciente ataque:

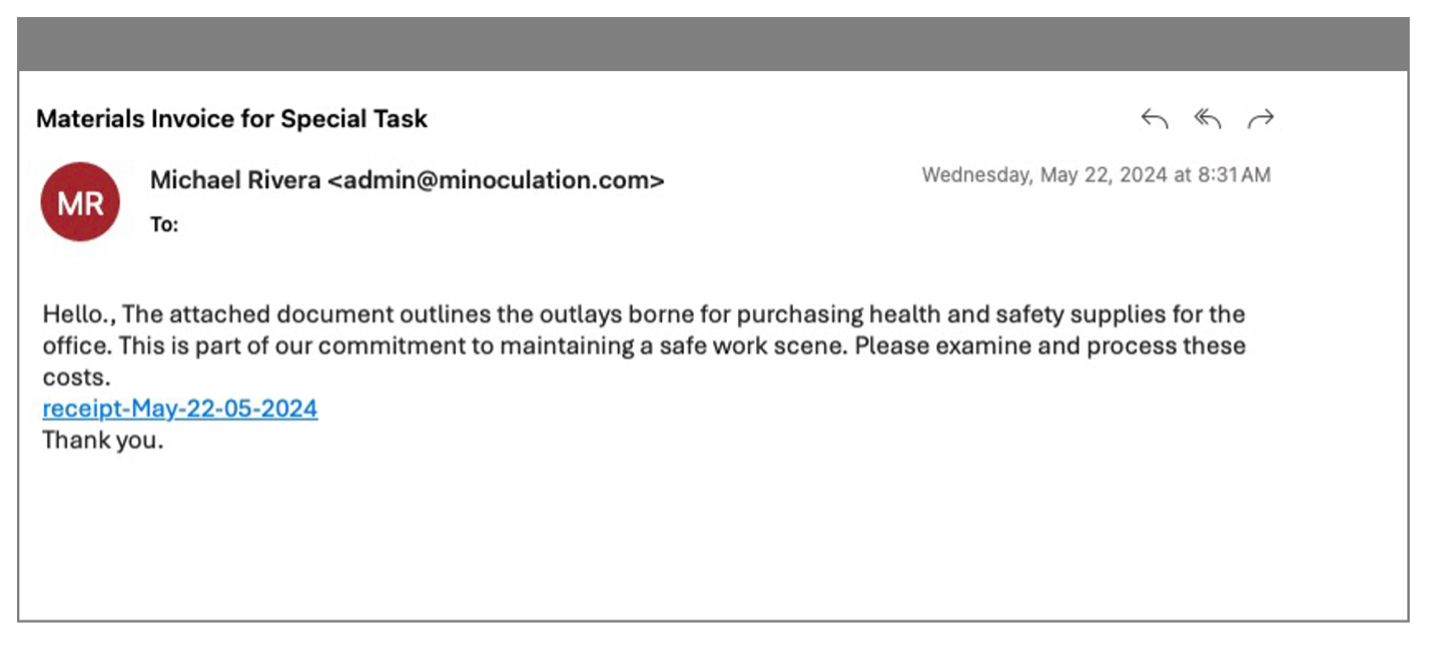

1. Mensaje engañoso. Los ciberdelincuentes crearon un mensaje que parecía un correo electrónico legítimo enviado por un proveedor conocido. El mensaje detallaba la compra de suministros sanitarios y de seguridad para el ayuntamiento. En lugar de incluir un archivo adjunto, los ciberdelincuentes (o agentes de amenazas) añadieron URL incrustadas para no levantar sospechas en un intento de eludir la herramienta de protección del correo electrónico existente.

Mensaje de correo electrónico malicioso detectado por Proofpoint y distribuido por la solución existente.

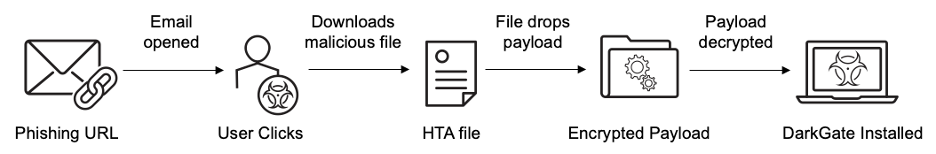

2. Secuencia de ataque de malware . Para eludir la detección, los ciberdelincuentes utilizaron una serie de redireccionamientos de URL que establecieron a través de un sistema de distribución de tráfico (TDS) comprometido.

Secuencia de ataque de malware.

La URL original parece redirigir inocentemente a Google. Sin embargo, al comprometer el mecanismo TDS, los ciberdelincuentes atacan condiciones específicas de los usuarios. Esto garantiza que solo los usuarios que cumplen ciertos criterios, por ejemplo los que tienen un determinado conjunto de cookies en su navegador, son redirigidos a una URL maliciosa. Es esta URL la que incita al usuario a descargar el malware.

Una vez que el usuario ha descargado y ejecutado el archivo, se activa el malware. A continuación, comienza a trabajar en segundo plano, descargando componentes adicionales: registradores de pulsaciones (keyloggers), herramientas de filtración de datos o ransomware.

Detección: ¿cómo detectó el ataque Proofpoint?

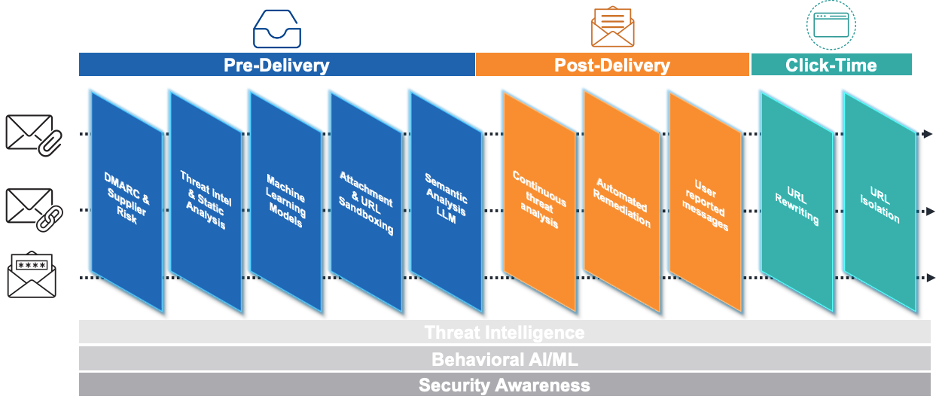

DarkGate es sigiloso, sofisticado y difícil de detectar. Proofpoint utiliza una combinación avanzada de señales y capas de análisis para distinguir entre mensajes de correo electrónico, archivos adjuntos y direcciones URL maliciosos e inofensivos. En este caso, hemos analizado:

- El remitente

- El comportamiento de envío previo del remitente

- La relación entre remitente y destinatario en función de sus mensajes anteriores

- Payloads incluidas en mensajes de correo electrónico (archivos y URL incrustadas)

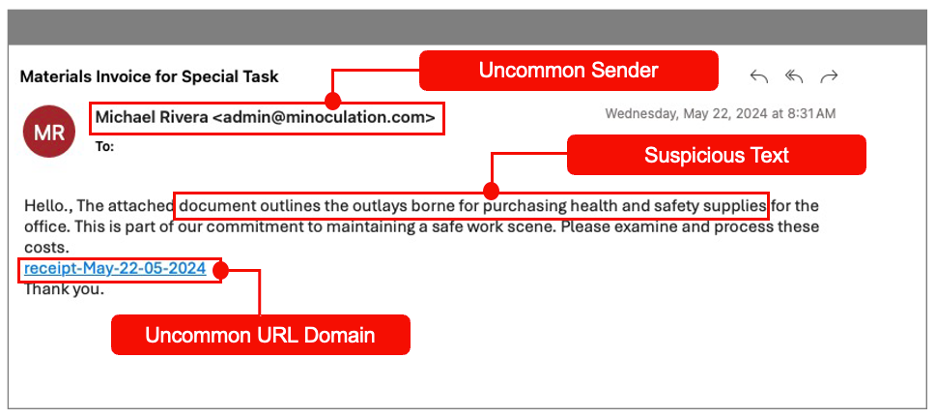

Estos indicadores nos ayudaron a identificar al remitente sospechoso y a determinar si su comportamiento era diferente del que mostraban anteriormente. En este ejemplo, el remitente nunca antes se había comunicado con esta ciudad costera ni con este destinatario. Por lo tanto, identificamos proactivamente este correo electrónico como una nueva amenaza.

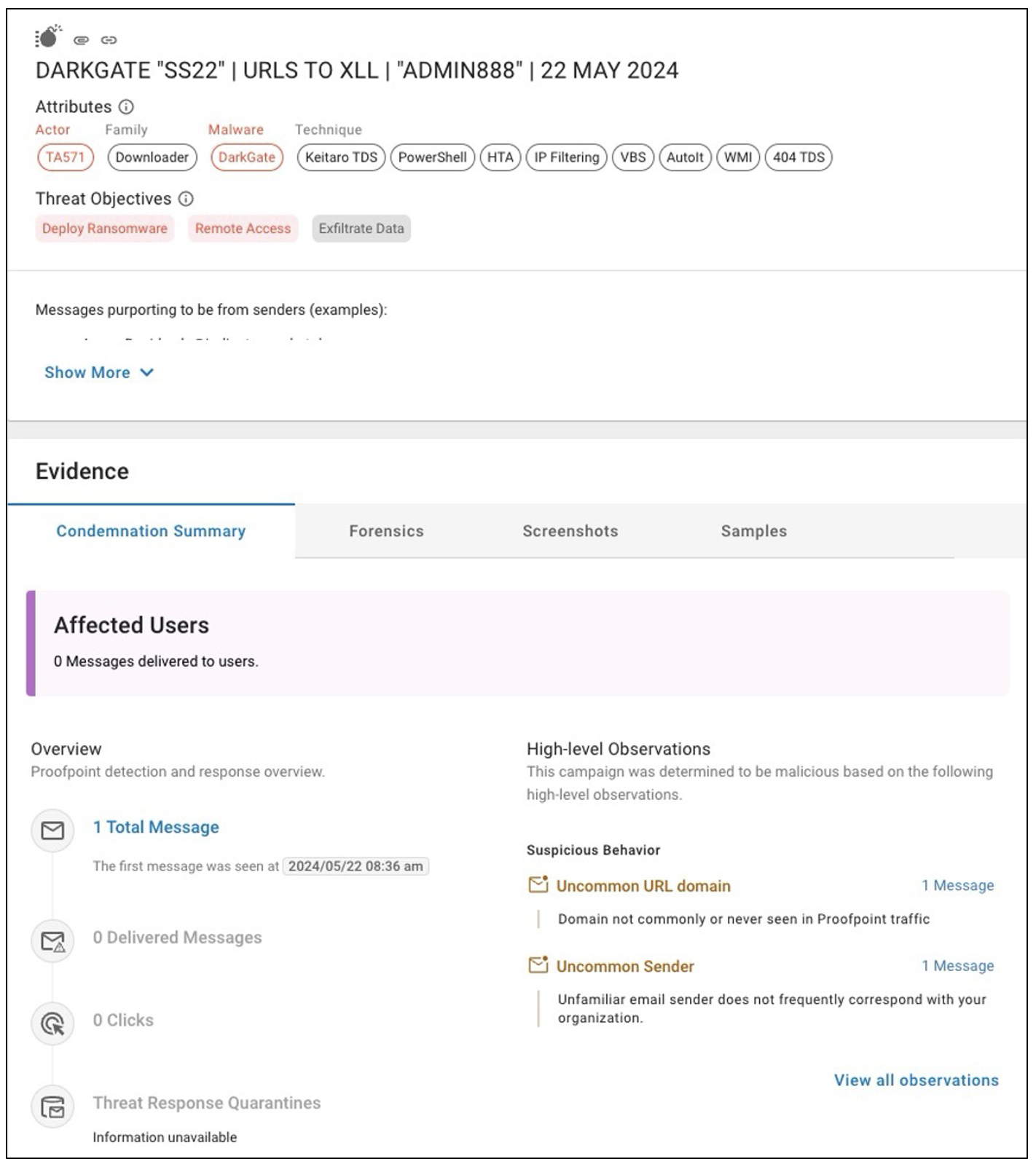

Indicios utilizados por Proofpoint para identificar el mensaje como una amenaza.

Un comportamiento inusual por parte del remitente no basta por sí solo para identificar un mensaje como malicioso. Este problema de clasificación incorrecta surge a menudo con las herramientas de protección del correo electrónico que no disponen de motores basados en inteligencia de amenazas sofisticados.

Para reducir el número de falsos positivos, Proofpoint combina numerosos indicios para extraer la naturaleza temática y la intención del contenido del mensaje. Analizamos el historial de correo electrónico del remitente. También realizamos un análisis lingüístico y semántico del cuerpo del mensaje. Este enfoque nos permite identificar los términos que revelan si un correo electrónico pide al destinatario que realice una acción. En este ejemplo, los ciberdelincuentes querían animar al destinatario a hacer clic en una URL maliciosa incrustada.

Además del análisis del comportamiento y del lenguaje, utilizamos el aprendizaje automático, IA basada en el comportamiento y el equipo de investigación de ciberamenazas de Proofpoint para detectar esta amenaza. Pero no nos quedamos ahí.

Nuestra protección antes de la entrega mejorada contra las amenazas basadas en URL nos permite bloquear temporalmente los mensajes sospechosos que contengan URL para analizarlos en un entorno aislado o de pruebas. Esto reduce el riesgo de que un usuario interactúe con una URL maliciosa.

Utilizamos patrones de comportamiento e inteligencia sobre amenazas para determinar si un mensaje debe retenerse para una inspección a más exhaustiva. Nuestra tecnología de entorno aislado inspecciona a fondo la URL mediante análisis estáticos y dinámicos. Nuestras funciones de detección identifican y bloquean ataques basados en URL antes de que lleguen a las bandejas de entrada de los usuarios. Esto impide que los usuarios los activen.

Por último, tenga en cuenta que las URL no siempre son maliciosas cuando se entregan. Pueden convertirse en maliciosas después de la entrega. Por ello, los mensajes de correo electrónico que contienen enlaces requieren un escrutinio constante para ayuda proteger las personas y a las empresas frente a las amenazas avanzadas. Por eso, el análisis continuo desde antes del envío hasta el momento del clic es tan importante para detener los ataques basados en URL.

Resumen de las amenazas neutralizadas, destacando las señales detectadas por Proofpoint para bloquear esta amenaza.

Corrección: lecciones aprendidas

Para protegerse de los ataques de phishing y del malware DarkGate, le recomendamos que siga los siguientes pasos.

- Implemente protección frente a amenazas antes de la entrega. Nuestro estudio revela que 1 de cada 7 usuarios hizo clic en un mensaje de correo electrónico en menos de un minuto. La única forma de proteger a sus usuarios es bloquear los mensajes maliciosos antes de que se entreguen. Busque una herramienta que combine algoritmos de aprendizaje automático mejorados con IA e inteligencia avanzada de amenazas para identificarlas y bloquearlas.

- Eduque a sus usuarios. Sus empleados y clientes son su primera línea de defensa. Para desempeñar este papel fundamental, necesitan tener formación de concienciación en materia de seguridad que cubra todos los tipos de ataques de phishing. Asegúrese de que su formación cubre temas como los mensajes de correo electrónico de engaño y las páginas de inicio de sesión fraudulentas. Esto reducirá el riesgo de que sus usuarios se conviertan en víctimas.

- Utilice detección de amenazas y después de la entrega. El despliegue flexible y las técnicas de engaño de DarkGate ayudan a convencer a los usuarios para que hagan clic en las URL maliciosas después de la entrega. Por lo tanto, necesita una solución de protección del correo electrónico que supervise constantemente los mensajes enviados para garantizar que los enlaces no cambian con el tiempo. Si los enlaces se vuelven maliciosos, la solución debe neutralizarlos automáticamente en tiempo real.

Proofpoint proporciona seguridad centrada en las personas

En el panorama actual de sofisticadas ciberamenazas, debe estar alerta y ser proactivo si quiere proteger eficazmente a sus empleados y su empresa. Los ciberdelincuentes encuentran constantemente formas nuevas y creativas de burlar las herramientas de seguridad. Las diversas técnicas de engaño y métodos de despliegue de DarkGate ponen de relieve la necesidad crítica de contar con medidas de protección del correo electrónico sólidas y multicapa.

Un enfoque completo de la seguridad es esencial. Proofpoint proporciona detección y análisis continuos, antes de la entrega, en el momento de hacer clic o después de la entrega. Nuestros clientes se benefician de una protección de extremo a extremo contra las amenazas modernas del correo electrónico. Ofrecemos una detección extremadamente precisa, con una tasa de eficacia del 99,99 %. Nuestra combinación de IA basada en el comportamiento, inteligencia de amenazas y técnicas de análisis en entorno aislado puede ayudarle a ir un paso por delante de los ciberdelincuentes.

Para descubrir cómo proteger a sus empleados y su empresa contra amenazas como DarkGate, el resumen de la solución Proofpoint Threat Protection.