Tal y como se indica en el informe State of the Phish 2024 de Proofpoint, más de 68 millones de mensajes maliciosos se asociaron a los productos y la marca Microsoft en 2023, convirtiendo a Microsoft en la marca más atacada por los ciberdelincuentes.

SharePoint y otras herramientas de productividad y colaboración de Microsoft dominan el mercado, con más de 400 millones de usuarios con licencia de Microsoft 365. Microsoft acapara un impresionante 88 % de cuota de mercado en software de productividad (Gartner). A medida que aumenta la adopción de soluciones de seguridad integrada de Microsoft por parte de las empresas, aumenta la concentración de riesgo. Muchas organizaciones utilizan Microsoft SharePoint para la colaboración con empleados, partners y clientes, utilizando sus funciones no solo como meros repositorios de contenido. SharePoint permite la creación de sitios de equipos, portales intranet y extranet, wikis, blogs y comunidades sociales.

Como plataforma de colaboración web de uso generalizado para la gestión y el almacenamiento de documentos, SharePoint se ha convertido en objetivo prioritario para diversos ciberataques, en particular los que requieren la autenticación de los usuarios. Estos ataques suelen aprovechar credenciales legítimas para acceder y manipular entornos de SharePoint, provocando fugas de datos, robo de información y otras actividades maliciosas. El último informe de Verizon sobre investigaciones de fugas de datos 2024 Data Breach Investigations Report (DBIR) señala que los ataques de phishing y las credenciales comprometidas están en el origen de casi el 80 % de las fugas de datos. Aunque los exploits de vulnerabilidades se dispararon bruscamente como el vector de ataque preferido el año pasado, el uso de credenciales robadas por los ciberdelincuentes sigue siendo hoy el principal método de ataque.

Los ciberdelincuentes saben que vulnerar la seguridad de Microsoft puede concederles acceso a miles de empresas. Una de las razones por las que Microsoft es un objetivo de tanto valor es el acceso generalizado que ofrecen sus plataformas. Al comprometer las plataformas de Microsoft, pueden acceder a los sistemas de correo electrónico de la empresa, a las identidades de los usuarios a través de Active Directory y a los entornos en la nube, lo que les permite lanzar ataques, robar información sensible y causar interrupciones generalizadas. Proofpoint observó recientemente un importante aumento de los ataques que abusan de la infraestructura de Microsoft SharePoint. En este artículo de blog, analizaremos cómo son estos ataques, y como puede ayudarle Proofpoint a bloquearlos.

¿Qué sucedió?

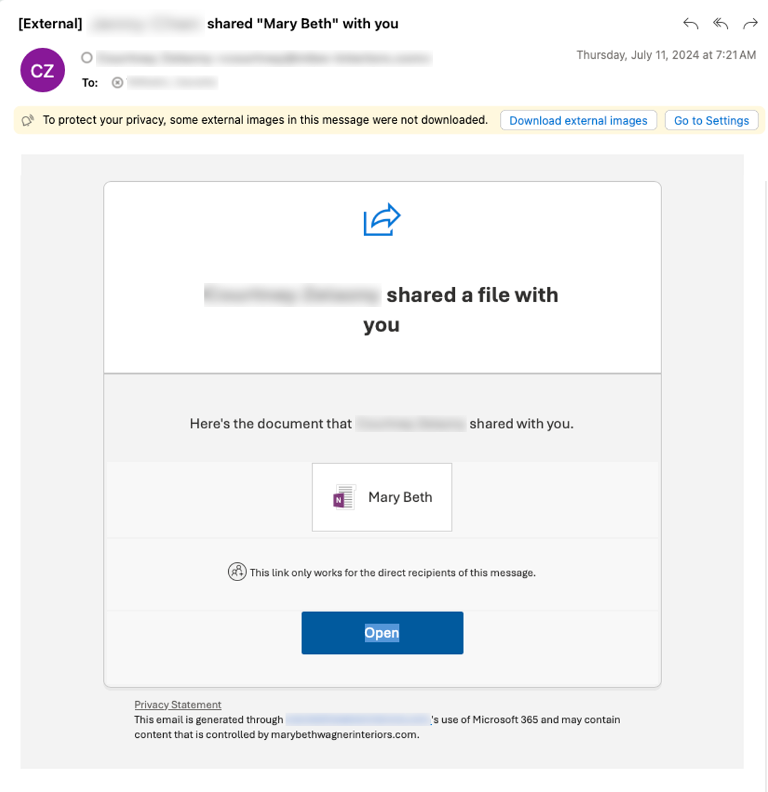

En este ejemplo, Proofpoint descubrió que los ciberdelincuentes consiguieron acceder a una cuenta empresarial legítima, cargaron un documento malicioso y lo compartieron con otros contactos de la empresa conectados a la cuenta comprometida. Los destinatarios debían autenticarse para ver el documento.

Veamos cómo se desarrolló el ataque:

1. El ciberdelincuente consigue comprometer la cuenta de SharePoint de un proveedor. Esto le permite acceder a la cuenta legítima y a utilizarla para distribuir su ataque. (Nota: el proveedor de este incidente no es cliente de Proofpoint).

2. El atacante carga un documento que contiene una payload maliciosa, como un archivo de OneNote con el texto que engaña al usuario para que haga clic en el enlace de la URL maliciosa.

3. El ciberdelincuente aprovecha la capacidad de SharePoint de compartir documentos con todos los contactos, utilizando su infraestructura legítima para distribuir el documento malicioso. Para ello, lo comparte con determinados destinatarios y les piden que se autentiquen para ver el documento. (Nota: los destinatarios son clientes de Proofpoint).

Archivo compartido que contiene la payload maliciosa.

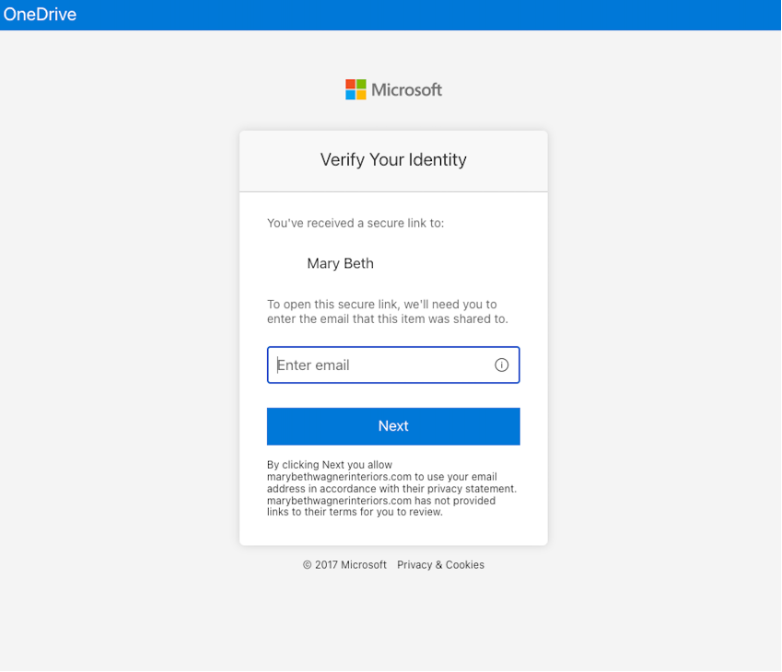

4. El mensaje de correo electrónico contiene un enlace de URL que dirige a una página de inicio de sesión de SharePoint legítima. Cuando los usuarios utilizan sus credenciales, consiguen acceder al documento compartido por el atacante.

Página de inicio de sesión de SharePoint legítima para acceder al archivo compartido.

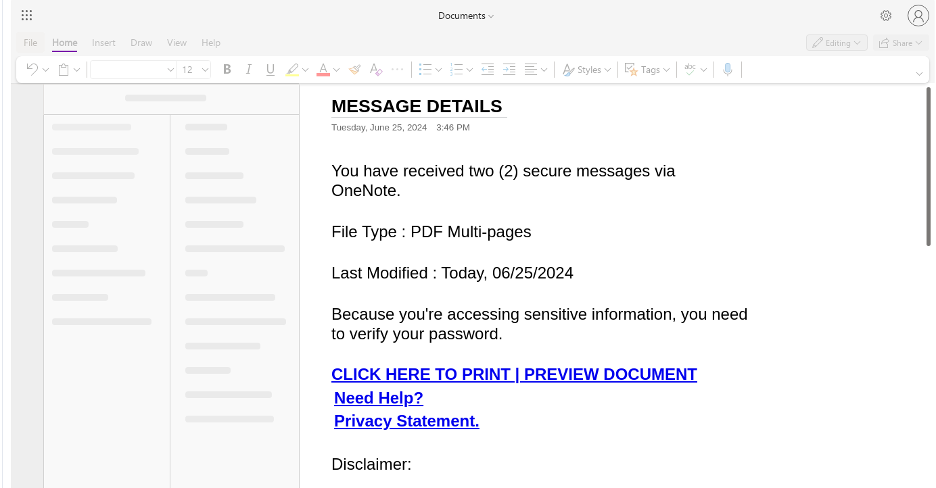

5. Una vez que el destinatario ve el documento compartido, hace clic en la URL maliciosa que contiene e introduce sus credenciales; el atacante se apodera de ellas. Este acceso no autorizado a documentos y datos de SharePoint puede dar lugar a la distribución de malware o ransomware.

Ejemplo de archivo compartido que contiene una URL de phishing incrustada que utiliza el atacante para robar las credenciales del usuario después de la autenticación.

6. Otras consecuencias de la usurpación de la cuenta de SharePoint:

- Control total de la cuenta comprometida, lo que permite al ciberdelincuente acceder a datos confidenciales, manipular documentos y suplantar la identidad del usuario.

- Robo de datos, intercambio no autorizado de documentos y la posibilidad de lanzar ataques de phishing dirigido dentro de la empresa.

- El riesgo de que el atacante se desplace lateralmente dentro de la red para elevar privilegios y comprometer más cuentas y sistemas.

¿Cómo consiguió Proofpoint evitar este ataque?

Estos ataques multifase a través de SharePoint son particularmente difíciles de detectar para los usuarios y de bloquear por los responsables de la defensa. Los motivos son los siguientes:

- Las amenazas proceden de remitentes reales con cuentas legítimas y relaciones históricas de confianza.

- Se comparten URL y plantillas de SharePoint legítimas.

- El documento malicioso se enmascara detrás de una autenticación de usuario de la empresa.

Proofpoint ha observado un gran número de ataques a través de SharePoint no detectados por otras soluciones de seguridad del correo electrónico en nuestros datos de prueba de concepto (POC) recientes. Estas organizaciones afirmaron que las herramientas de corrección después de la entrega basadas en API no consiguen detener estos tipos de ataques.

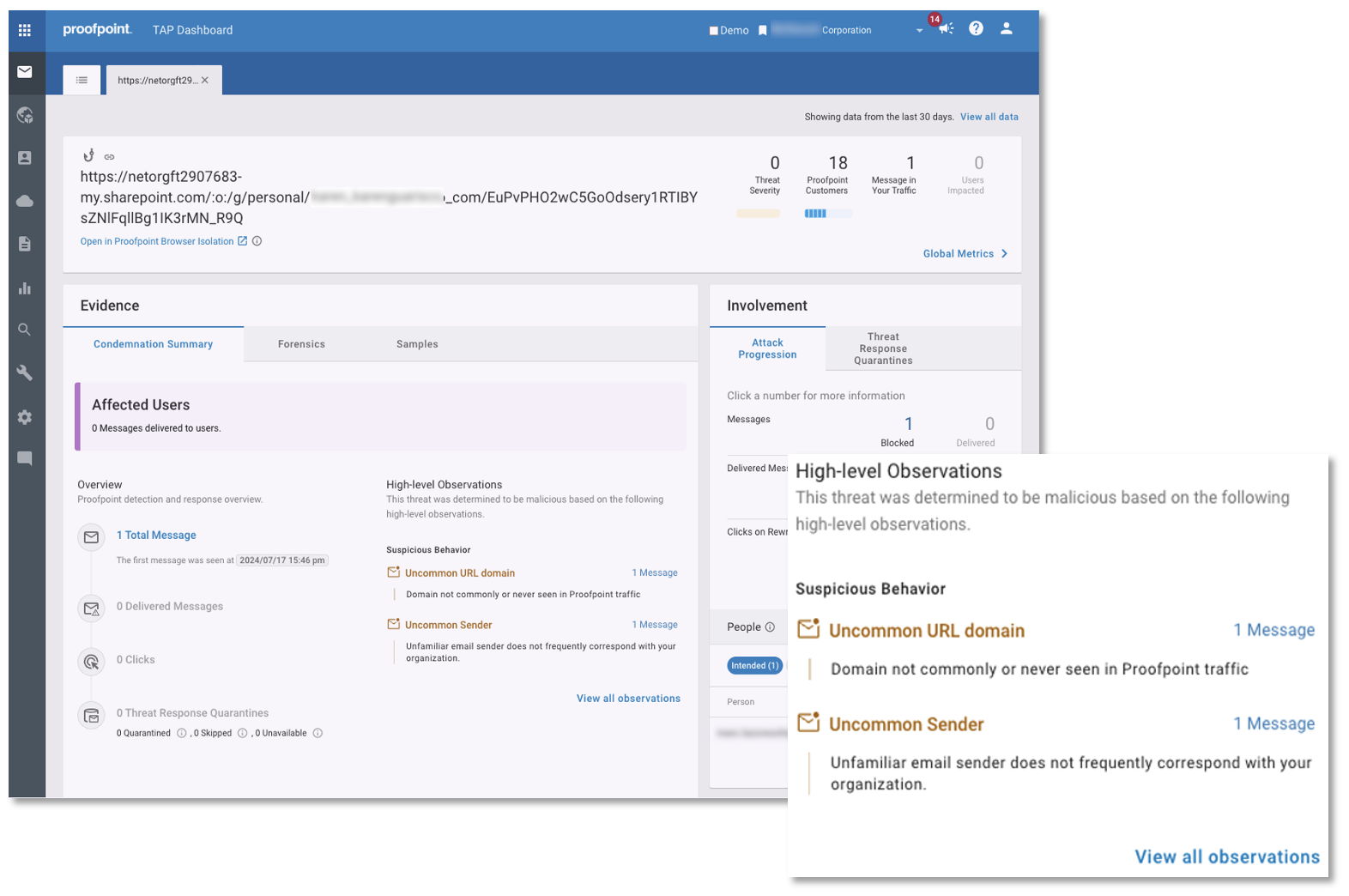

Si bien ningún conjunto de detección es 100 % perfecto, se lo ponemos muy difícil a los ciberdelincuentes para que eludan nuestras defensas de seguridad del correo electrónico. En este caso, con la ayuda de nuestro equipo de investigación sobre amenazas, actuamos rápido para mejorar nuestros indicadores de detección de inteligencia artificial (IA) basada en el comportamiento para mejorar la identificación y bloqueo de los mensajes de correo electrónico de abuso de SharePoint.

Nuestras técnicas de aprendizaje automático e IA basada en el comportamiento en constante evolución juegan un papel fundamental en nuestra capacidad para detectar este tipo amenaza. Nuestro clasificador de detección mejorado puede identificar que un mensaje de SharePoint es malicioso en función de numerosas pistas de comportamiento. Concretamente:

- Volumen de mensajes compartidos por la misma cuenta

- Presencia de una URL de SharePoint

- Número de clientes objetivo del ciberdelincuente

- Existencia de otros mensajes maliciosos con características similares

- Texto personalizable dentro del mensaje

Nuestra pila de detección multicapa, inteligencia de amenazas en tiempo real e IA basada en el comportamiento garantizan que sigamos mejorando la eficacia de la detección del abuso de SharePoint y cumplamos con la promesa de ofrecer la mejor detección y análisis continuos para la protección de las personas.

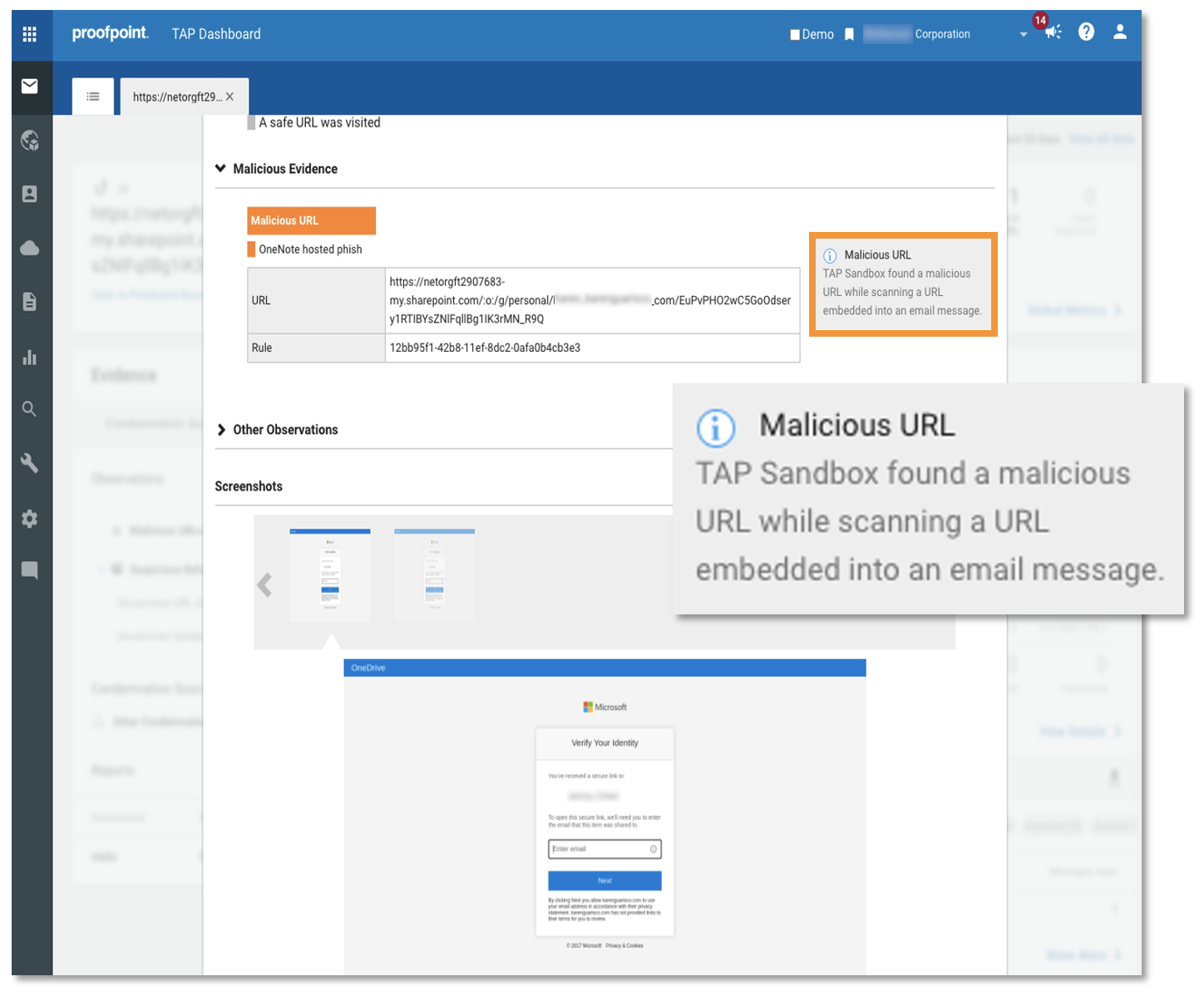

Observaciones estratégicas del panel de Proofpoint TAP que explican nuestro análisis de comportamientos y por qué consideramos maliciosa la amenaza.

Indicadores de compromiso y análisis forense de la amenaza del panel de Proofpoint TAP señalando la existencia de una URL maliciosa en el archivo de SharePoint.

Lecciones aprendidas

La mitigación de los ataques de phishing de credenciales y usurpación de cuentas de usuarios requiere un enfoque proactivo y multifacético que combine tecnología, formación de los usuarios y políticas de seguridad robustas. Estas son algunas estrategias eficaces:

- Protección del correo electrónico antes de la entrega. El tiempo medio que tarda un usuario en caer en la trampa de un ataque de phishing es de 60 segundos; es decir, 60 segundos desde el momento en que el usuario abre un mensaje de correo electrónico hasta el momento en que “regalan” sus credenciales. Para garantizar la seguridad de los usuarios, es fundamental interceptar los mensajes maliciosos antes de que lleguen a las bandejas de entrada de los usuarios. Busque una solución que utilice técnicas de aprendizaje automático basadas en IA con inteligencia de amenazas para identificar y bloquear ataques sofisticados antes de que se entreguen los mensajes maliciosos.

- Autenticación multifactor (MFA). La autenticación multifactor añade una capa de seguridad adicional al exigir a los usuarios que proporcionen dos o más factores de verificación para acceder a una cuenta. Sin embargo, no es una solución infalible para impedir los ataques de usurpación de cuentas. Las empresas deben asegurarse de tener activada la autenticación multifactor para todas las cuentas de usuario, sobre todo para las que tienen acceso a información confidencial.

- Formación y concienciación de los usuarios. Los programas regulares de formación pueden ayudar a los usuarios a reconocer y responder a los intentos de phishing. Los usuarios bien formados tendrán menos probabilidades de caer en las trampas de phishing, lo que significa que habrá menos riesgo de compromiso de sus credenciales. Considere realizar simulaciones de ataques de phishing regulares, y proporcione comentarios para mejorar la concienciación de los usuarios.

Proofpoint ofrece seguridad centrada en las personas

Este repunte en los ataques de phishing de credenciales y usurpación de cuentas a la infraestructura de Microsoft SharePoint es un buen recordatorio de cómo evoluciona constantemente el panorama de amenazas. Para combatir las ciberamenazas nuevas y avanzadas necesita estar alerta y adoptar una estrategia proactiva de la seguridad. Los ciberdelincuentes idean constantemente métodos nuevos e innovadores para eludir sus medidas de seguridad existentes.

Proofpoint ofrece una solución completa que detecta y analiza constantemente las amenazas. Y lo hacemos en todo el ciclo de vida de entrega del correo electrónico. A diferencia de las herramientas de seguridad del correo electrónico tradicionales y los productos individuales basados en API, Proofpoint Threat Protection ofrece una solución impulsada por IA que intercepta el 99,99 % de las amenazas antes de la entrega, después de la entrega y en el momento de hacer clic.

Este enfoque multicapa puede ayudarle a mitigar los riesgos. También puede aliviar la carga de trabajo de sus equipos de seguridad con detecciones precisas y flujos de trabajo de corrección automatizados. La información única que ofrece Proofpoint sobre los riesgos asociados a las personas y su completa inteligencia de amenazas permiten a sus equipos centrarse en las áreas de mayor riesgo.

Con Proofpoint, puede conseguir protección integral frente a amenazas antes de que lleguen a las bandejas de entrada de los usuarios, de manera que pueda proteger mejor a sus empleados y su empresa. Para obtener más información sobre cómo defender frente a las amenazas en constante evolución, lea nuestro resumen de la solución sobre Proofpoint Threat Protection o inscríbase en un evento Proofpoint Protect en Nueva York, Londres, Austin o Chicago.