En nuestra serie de blogs “Neutralización de ciberseguridad del mes”, analizamos las tácticas en constante evolución de los ciberdelincuentes actuales. También se explica cómo Proofpoint ayuda a las empresas a reforzar sus defensas del correo electrónico para proteger a las personas frente a las amenazas emergentes.

Proofpoint People Protection: protección completa, continua y de extremo a extremo.

En artículos anteriores de esta serie, analizamos los siguientes tipos de ataque:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023)

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

En este artículo de blog, analizamos cómo los ciberdelincuentes utilizan códigos QR en mensajes de correo electrónico de phishing para acceder a las credenciales de los empleados.

Contexto

Muchos ciberdelincuentes han adoptado técnicas de phishing de credenciales avanzado para comprometer las credenciales de los empleados. Una táctica en auge consiste en el uso de códigos QR. El informe de análisis sobre ciberamenazas de Recorded Future señala que ha habido un aumento del 433 % en referencias a phishing con códigos QR y un incremento del 1265 % en ataques de phishing que podrían estar relacionados con herramientas de IA como ChatGPT.

Los códigos QR maliciosos incrustados en mensajes de correo electrónico de phishing están diseñados para inducir a los destinatarios a visitar sitios web falsos que imitan servicios de confianza. Allí se pide a los usuarios que introduzcan credenciales de inicio de sesión, información financiera u otros datos sensibles. Los ciberdelincuentes suelen intentar crear una sensación de urgencia en un ataque de phishing, por ejemplo, supuestos problemas con las cuentas o de seguridad.

El uso de códigos QR en un ataque de phishing contribuye a proporcionar una sensación de familiaridad al destinatario, ya que su dirección de correo electrónico se rellena automáticamente como parámetro de la URL. Cuando escanean los códigos QR maliciosos, pueden facilitar el robo de credenciales y la fuga de datos.

La situación

Empleados de un desarrollador mundial de una popular aplicación de software recibieron un mensaje de correo electrónico de phishing, que parecía proceder del equipo de recursos humanos de la empresa. El mensaje incluía un adjunto y una llamada a la acción para analizar un código QR, que dirigía a un sitio malicioso.

Un objetivo clave del ataque era el vicepresidente de finanzas. Si el ataque hubiera tenido éxito, los ciberdelincuentes podrían haber accedido a las finanzas de la empresa, así como a las credenciales de inicio de sesión, la información de las tarjetas de crédito y los datos de ubicación de los millones de usuarios activos mensuales de las aplicaciones.

La amenaza: ¿cómo se produjo el ataque?

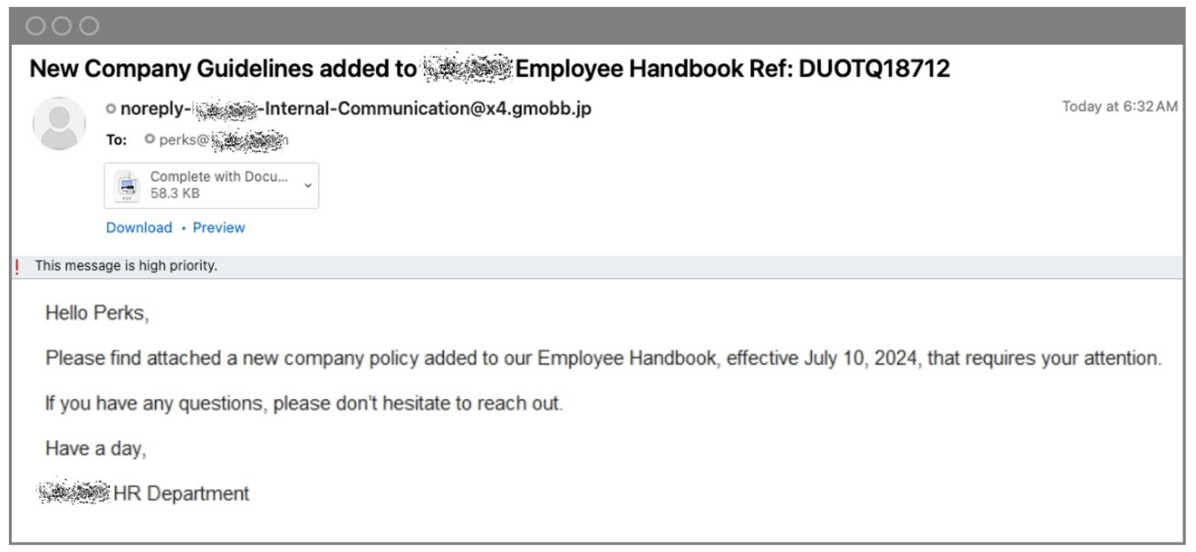

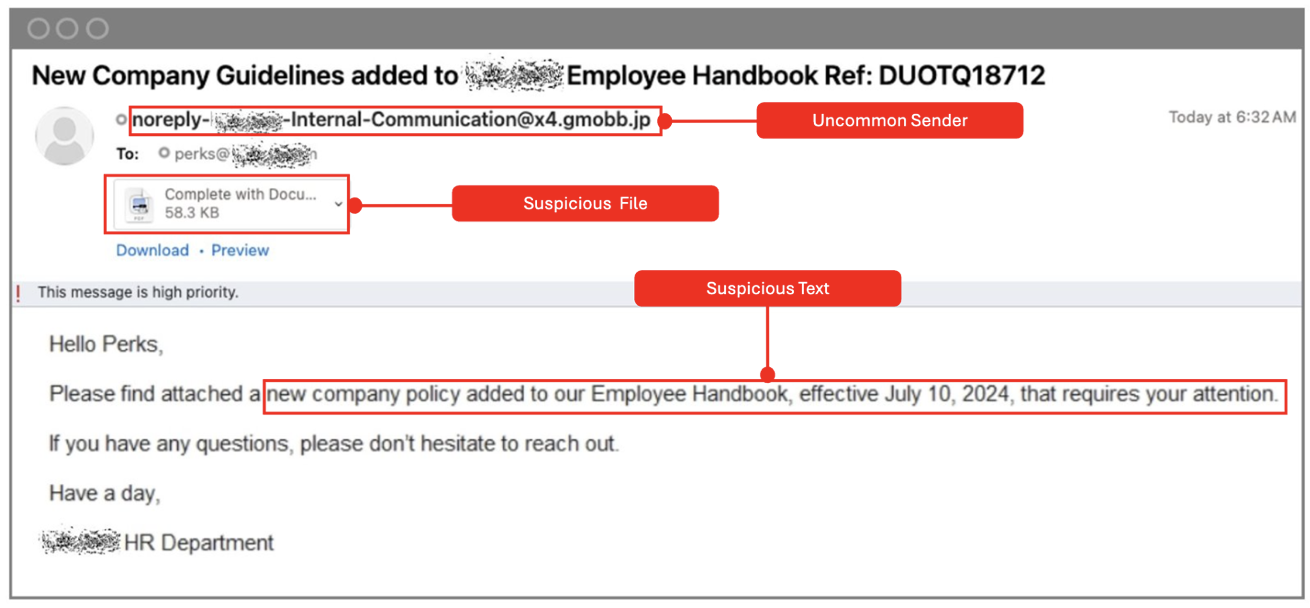

El mensaje de phishing enviado por el atacante pedía a los empleados que leyeran un documento adjunto al mensaje de correo electrónico que se anunciaba como “una nueva política de empresa añadida a nuestro Manual del empleado”.

Mensaje de correo electrónico enviado desde un remitente infrecuente a una división de la empresa de la app para compartir la ubicación.

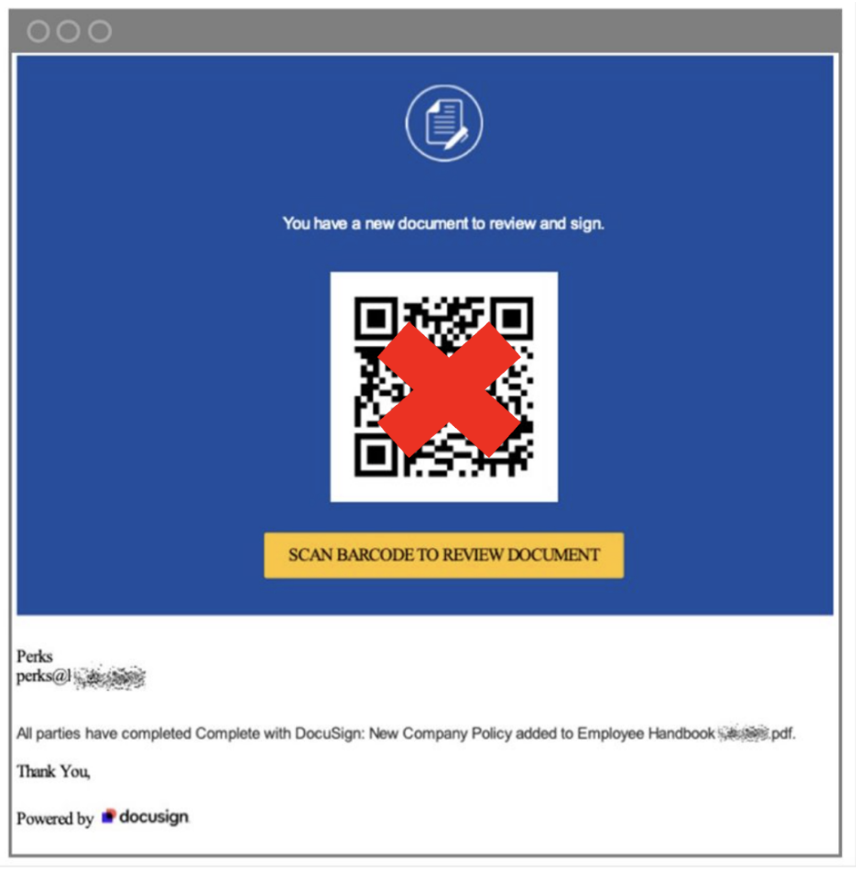

El adjunto contenía una llamada a la acción: “Escanee el código de barras para leer el documento”.

Tipo de archivo etiquetado como “Código de barras” parecido a un código QR.

El “código de barras” era un código QR que dirigía a un sitio de phishing. El sitio se hizo para que pareciera el sitio web corporativo de la empresa. También parecía ser un sitio legítimo porque estaba protegido por tecnología de verificación de identidad humana, lo que puede hacer que sea casi imposible de detectar para otras soluciones de seguridad de correo electrónico. La tecnología utiliza desafíos (como CAPTCHAs) para comprobar que el que hace clic es un humano y no una solución de análisis en entorno aislado automatizada.

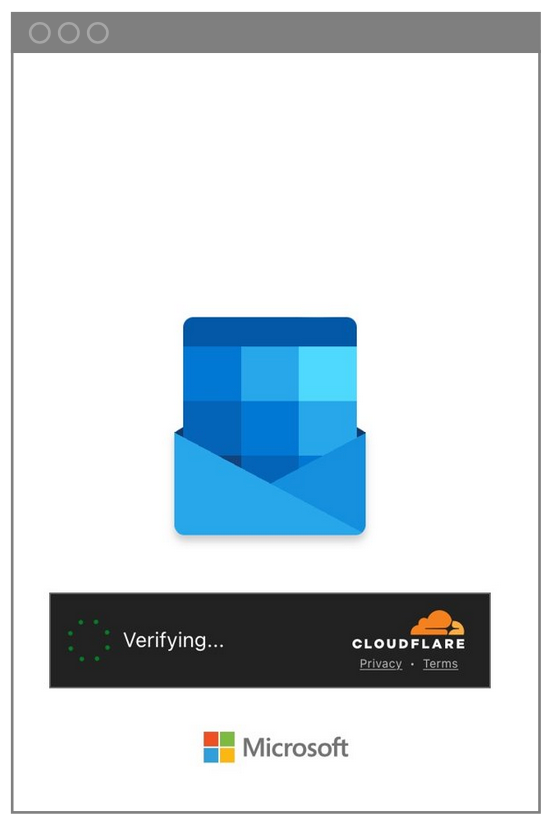

Solicitud de verificación de identidad humana.

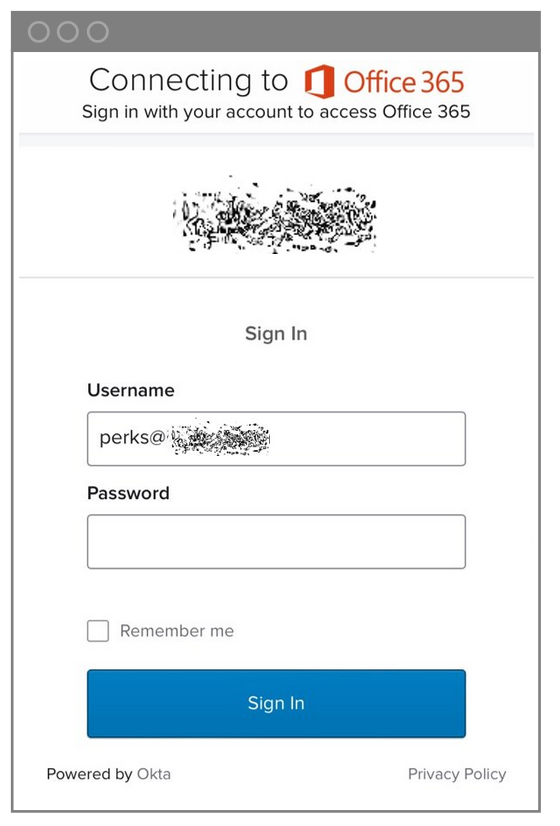

Una vez que los actores o agentes de amenazas solicitaron la verificación de identidad humana, se pidió a los empleados que iniciaran sesión en el sitio del impostor. Este es el momento en que los atacantes podía robar sus credenciales de Microsoft.

Pantalla de credenciales de inicio sesión de Microsoft 365.

Detección: ¿Cómo consiguió Proofpoint evitar este ataque?

La detección y análisis continuos de Proofpoint cubren todo el ciclo de vida de entrega, antes de la entrega, en el momento de hacer clic o después de la entrega, lo que garantiza una protección de integral frente a amenazas de correo electrónico actuales como:

- Business Email Compromise (BEC)

- Phishing avanzado

- Otros ataques con ingeniería social

- Malware

En el caso descrito, Proofpoint utilizó varios indicadores de detección para determinar que se intentaba lanzar un ataque.

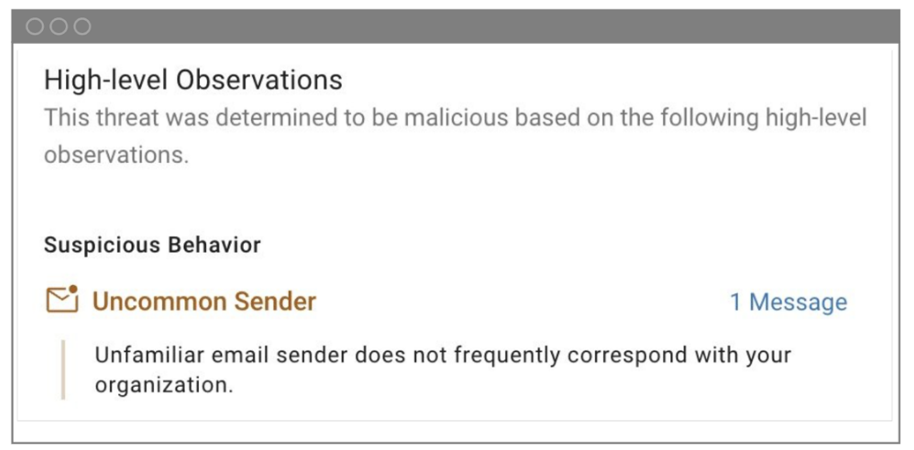

- Detección de remitente infrecuente. Proofpoint identificó comportamiento de remitente infrecuente o sospechosos mediante el análisis de los atributos del remitente. Por ejemplo, examinamos la reputación del dominio, patrones de correo electrónico y desviaciones de las comunicaciones habituales.

Mensaje original enviado por el ciberdelincuente al departamento de Incentivos de la empresa.

Detección de remitente infrecuente por parte de Proofpoint.

- Detección de imágenes. Proofpoint analizó el contenido del mensaje de correo electrónico en busca de imágenes incrustadas. Las imágenes maliciosas pueden contener payloads ocultar o enlaces a sitios de phishing.

- Descodificación del código QR. Proofpoint descodifica los códigos QR en los mensajes de phishing antes de que los escaneen los destinatarios. Esto revela el destino real de la URL y permite una evaluación de su legitimidad.

- Evasión de la verificación de identidad humana. Los ciberdelincuentes intentarán en ocasiones utilizar la verificación humana para ocultar dominios maliciosos. Proofpoint busca patrones que indican técnicas de evasión para contribuir a garantizar una mejor detección.

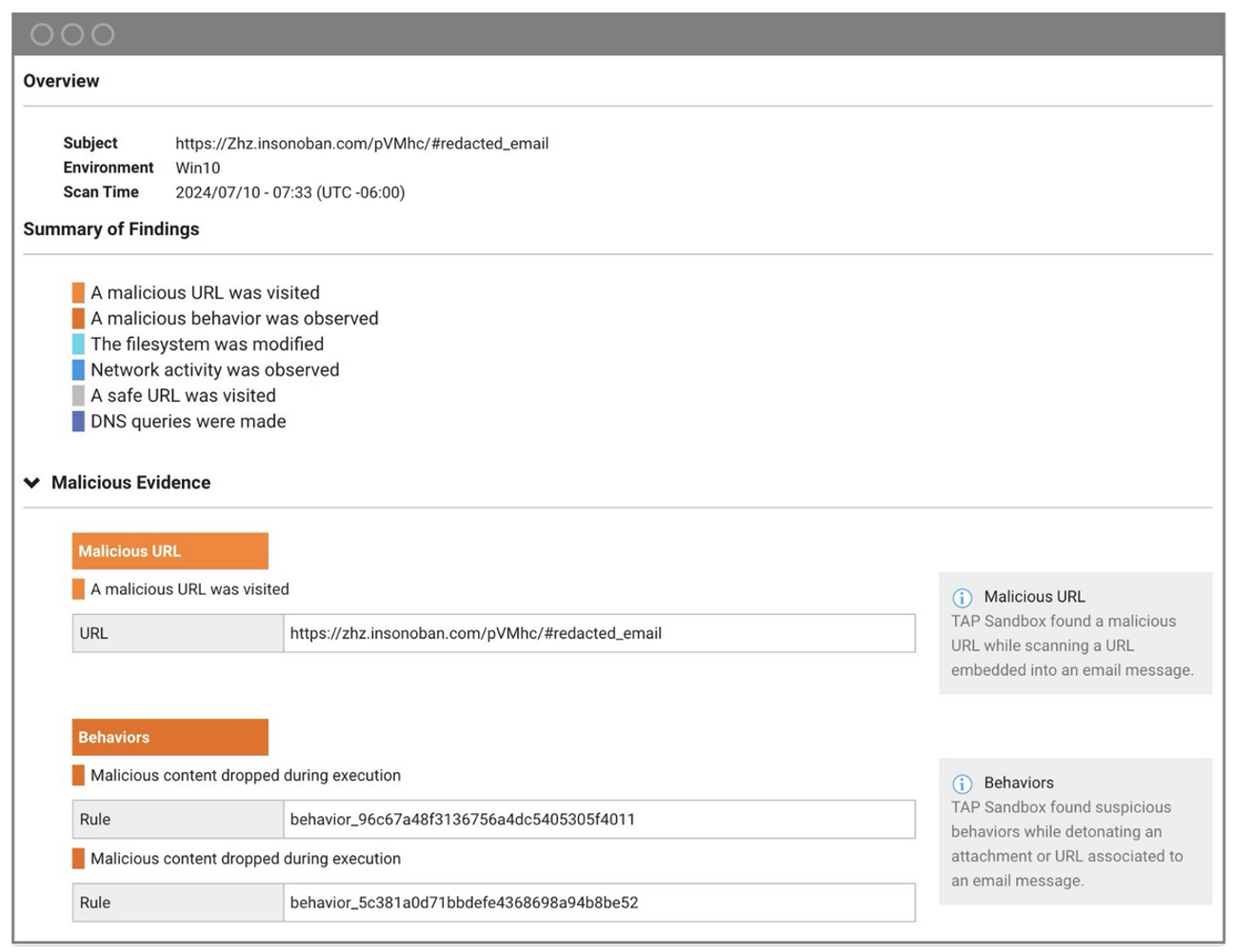

- Seguimiento de URL a URL. Proofpoint realizó un seguimiento de las URL utilizadas en los mensajes de correo electrónico maliciosos. Las redirecciones sospechosas o cadenas de URL pueden indicar intentos de phishing.

- Suplantación de kits de phishing. Proofpoint identifica los kits de phishing: sitios fraudulentos que imitan servicios legítimos. En este caso, el kit suplantaba un inicio de sesión de Microsoft. Incluso incluía el logotipo de una empresa.

Indicadores de compromiso y análisis forense de la amenaza que se muestra en el panel de Proofpoint TAP señalando la existencia de una URL maliciosa y comportamiento malicioso.

Corrección: lecciones aprendidas

Para protegerse de ataques de phishing como el que se describe en este artículo, le recomendamos que siga los siguientes pasos.

- Esté atento a los remitentes infrecuentes. Preste atención a patrones de comunicación atípicos, anomalías en los dominios o desviaciones de los mensajes típicos. Proporcione formación sobre concienciación para que los usuarios también sean capaces de reconocer estas señales de alerta.

- Ayude a los empleados a aprender a identificar los tipos de archivos sospechosos. Forme a los usuarios para estar atentos a archivos que parezcan códigos QR.

- Utilice medidas de seguridad para URL. Trate los códigos QR incrustados en mensajes de correo electrónico como riesgos potenciales y tome las siguientes medidas:

- Descodifique las URL antes de escanearlos.

- Examine detenidamente las URL que llevan a páginas que parece estar protegidas con tecnología de verificación de identidad humana.

- Implemente medidas antiphishing, incluida la formación regular para concienciar en materia de seguridad y la autenticación multifactor (MFA).

- Verifique las URL, sobre todo si incluyen una indicación para iniciar sesión, para evitar la suplantación de dominios (“domain spoofing”).

Proofpoint ofrece protección centrada en las personas

Los ataques de phishing mediante códigos QR van en aumento. Los ciberdelincuentes utilizan códigos QR para tener más posibilidades de comprometer credenciales de empleados. Por lo tanto, es fundamental tomar medidas para proteger su empresa y a sus usuarios frente a esta creciente amenaza.

Proofpoint ofrece detección y análisis continuos durante todo el ciclo de vida de entrega: antes de la entrega, en el momento de hacer clic y después de la entrega. Nuestro enfoque garantiza una protección integral frente a las amenazas del correo electrónico actuales y ofrece una tasa de eficacia del 99,99 %. Nuestra técnicas de IA basada en el comportamiento, inteligencia de amenazas y análisis en entorno aislado pueden ayudarle a anticiparse a los ciberdelincuentes, incluso en el caso de amenazas emergentes como las que utilizan en su beneficio la IA generativa.

Inscríbase en uno de nuestros eventos Proofpoint Protect 2024 en Nueva York, Londres, Austin o Chicago para descubrir cómo puede proteger a sus empleados y defender los datos en el completo panorama de amenazas actual.