Los ataques de ransomware continúan acaparando titulares a nivel mundial y causando estragos en organizaciones de todo el mundo. (Uno de estos ataques incluso podría haber provocado una víctima mortal). Y desafortunadamente, se espera que el ransomware siga siendo una de las principales amenazas a las que se enfrentarán las organizaciones el próximo año y probablemente en años posteriores. Esto significa que si todavía no dispone de una estrategia de defensa antiransomware , necesita elaborar una lo antes posible.

En primer lugar, necesita un framework o marco de trabajo. Durante mis años como analista de Gartner, dediqué mucho tiempo a hablar con los clientes sobre estrategias de respuesta a incidentes y cómo elaborar o mejorar sus procesos asociados. Una pregunta que a menudo planteaban nada más comenzar era “¿Qué estructura o marco debería seguir?” o, peor aún, “¿Debería desarrollar mi propio marco?”

Los marcos de seguridad deben respetarse, pero no reescribirse o revisarse, a diferencia de lo que ocurre con sus políticas, directrices y procedimientos. Y tanto si decide seguir la norma ISO 27001 como si se inclina por el marco de ciberseguridad del NIST, elija uno, y solo uno.

No intente seleccionar “lo mejor” de varios marcos. Seleccione exactamente un marco. A partir de ahí, adapte las políticas, directrices y procedimientos específicos para su organización en función de sus necesidades. Lo mismo se aplica a los marcos de respuesta a incidentes. Tanto la norma ISO 27035 como la publicación especial 800-61 del NIST son marcos básicos. Elija uno y elabore su estrategia para prevenir el ransomware entorno a él.

Obtenga más información sobre los usuarios y las amenazas a las que se enfrentan

Tanto si elige el marco NIST como la norma ISO, el siguiente paso clave para la elaboración de su estrategia para evitar ataques de ransomware consiste en prepararse y en adoptar un enfoque de “desplazamiento a la izquierda” (Shift-Left), es decir, invertir más tiempo, dinero y esfuerzo en las actividades de preparación antiransomware.

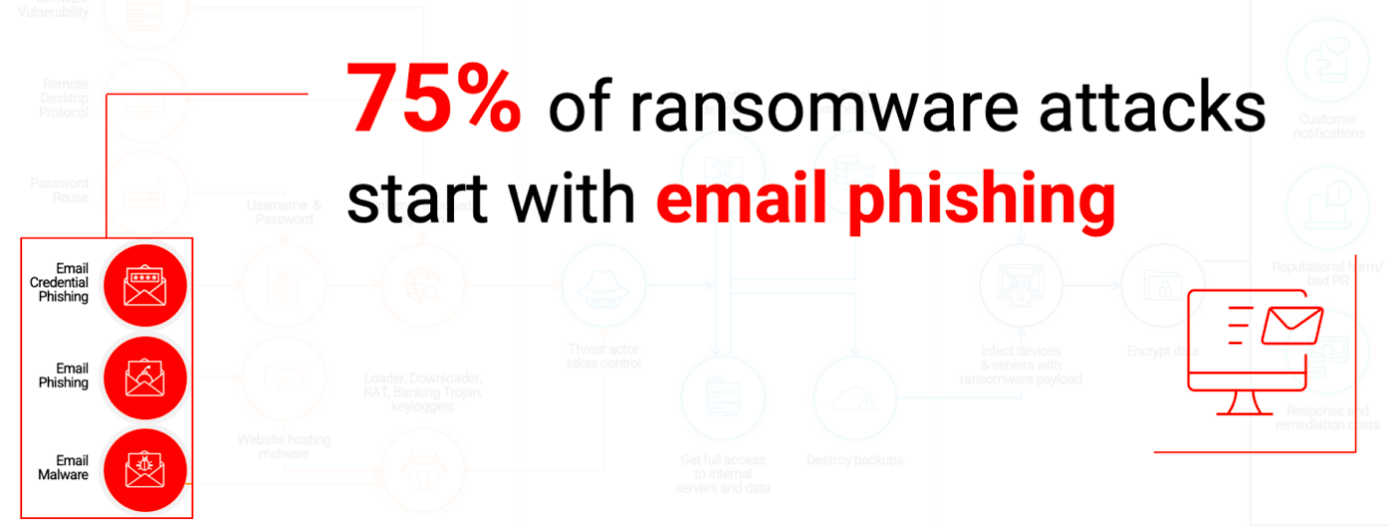

El 2021 Unit 42 Ransomware Threat Report (informe 2021 sobre el ransomware de la Unit 42) de Palo Alto Networks revela que aproximadamente el 75 % del ransomware obtiene el acceso inicial a través de protocolos de correo electrónico, como SMTP (45 %), IMAP (26,5 %) y POP3 (3,8 %).

Figura 1. Un estudio de la Unit 42 revela que la mayoría de los ataques de ransomware empiezan por un mensaje de correo electrónico.

Es necesario realizar un gran esfuerzo en tareas de preparación, incluyendo los controles tecnológicos. Sin embargo, es mucho más importante conocer el funcionamiento de su organización. El marco de ciberseguridad del NIST puede ayudarle, porque proporciona un lenguaje común para comprender, administrar y comunicar los riesgos de ciberseguridad a las partes interesadas internas y externas. El Framework Core (de la sección 2) ofrece un método para establecer la correspondencia de las actividades para conseguir objetivos de ciberseguridad específicos.

Los operadores de ransomware también adoptan un enfoque de “desplazamiento a la izquierda”

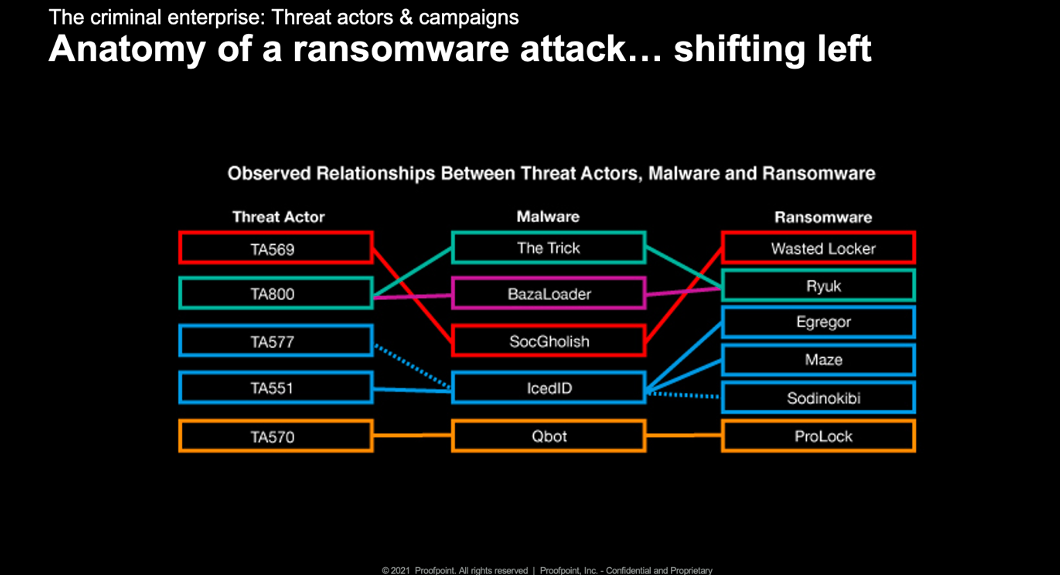

Los ataques de ransomware ya siguen un enfoque de “desplazamiento a la izquierda” y refuerzan las relaciones entre los ciberdelincuentes, los desarrolladores de malware y los operadores de ransomware.

En el pasado, las operaciones de ransomware debían iniciarse desde cero. Los desarrolladores de ransomware eran conocidos por escribir su propio código de cifrado, mientras que en la actualidad recurren a opciones ya disponibles y más difíciles de descifrar. Sus métodos de distribución también han evolucionado y han pasado del correo electrónico tradicional a campañas de phishing selectivo (spear phishing) más sofisticadas.

Figura 2. Relaciones observadas entre grupos de amenazas, malware y ransomware.

El malware de primera fase, como The Trick, Dridex y Buer Loader, permite a los ciberdelincuentes obtener acceso inicial a una organización. Una vez consiguen el acceso, pueden venderlo a los operadores de ransomware, que a partir de ahí pueden robar datos y llevar a cabo operaciones de cifrado. Es muy habitual que los operadores de ransomware compren este acceso a grupos independientes que se infiltran en objetivos de gran envergadura.

Varios ciberdelincuentes se han convertido en intermediarios conocidos como “agentes de acceso inicial”, pasando de distribuir troyanos bancarios a vender el acceso a otros grupos. Estos facilitadores de acceso distribuyen sus puertas traseras a través de enlaces maliciosos y adjuntos enviados a través del correo electrónico. Estos grupos normalmente escalan sus privilegios a niveles administrativos y comprometen a un nivel más amplio un entorno, antes de lanzar un ataque de ransomware.

¿Cuál es la razón detrás del aumento de los ataques de ransomware? Los agentes de amenaza han evolucionado y ahora son capaces de ofrecer programas como el ransomware como servicio (RaaS). Además, servicios listos para utilizar como Locky, CryptoLocker y TeslaCrypt les han facilitado enormemente la tarea.

Proofpoint realiza el seguimiento de varios grupos de ciberdelincuentes que actúan como facilitadores de acceso inicial o probables afiliados de ransomware. En 2020, identificamos 48 millones de mensajes asociados a campañas que podían dar lugar a un ataque de ransomware. Muchos ciberdelincuentes han pasado a objetivos más dirigidos y han llevado a cabo tareas de reconocimiento antes de lanzar sus ataques.

Herramientas para la elaboración de una estrategia eficaz de protección contra el ransomware

Tecnología como Nexus People Risk Explorer de Proofpoint pueden ayudarle a obtener un mejor conocimiento de los usuarios en el marco de su organización y a identificar con precisión los usuarios, departamentos o grupos atacados o con privilegios. Este conocimiento mejorado de la organización puede ayudarle a tomar decisiones de seguridad basadas en hechos. (Nexus People Risk Explorer es gratis para todos los clientes de Proofpoint que tienen uno de nuestros bundles).

Además, Threat Actor Reporting está disponible como actualización gratuita en Proofpoint Targeted Attack Protection (TAP). Gracias a la combinación de Threat Actor Reporting y Nexus People Risk Explorer, puede empezar a identificar los empleados de su organización que sufren ataques y por qué los sufren, y planificar una estrategia para prevenir ataques de ransomware proactiva.

El panel de CISO, al que tienen acceso los clientes de Proofpoint Security Awareness Training, ofrece un nivel de visibilidad adicional de sus usuarios. Le ayuda a identificar los usuarios que pueden necesitar capas de protección adicionales, como políticas más estrictas para el aislamiento del navegador web para proteger frente a las descargas maliciosas, como los cargadores y otros componentes de maliciosos de ataques de ransomware complejos y multifase.

Esta visibilidad e información sobre los usuarios y las amenazas a las que se enfrentan son fundamentales para desarrollar una estrategia eficaz de protección contra el ransomware.

Más información

Para obtener más información sobre el ransomware, lea este artículo del blog de Proofpoint “Ransomware on the Rise—Key Trends and Tips You Need to Know” (Los ataques de ransomware van en aumento — Principales tendencias y consejos útiles).

También puede suscribirse al blog de Proofpoint para no perderse ni una sola publicación.