Hallazgos principales

- Hoy en día, el ransomware que llega por correo electrónico ha pasado de ser una amenaza directa a convertirse en una indirecta, ya que el correo electrónico es solo un eslabón de la cadena de ataque.

- Los grupos de amenazas de ransomware se sirven de empresas ciberdelictivas (principalmente distribuidores de troyanos bancarios) para el despliegue de malware. Estos facilitadores de acceso distribuyen sus puertas traseras a través de enlaces maliciosos y adjuntos enviados a través del correo electrónico.

- Los troyanos bancarios fueron el tipo de malware más popular distribuido a través del correo electrónico, representando casi el 20 % del malware reflejado en los datos de Proofpoint durante la primera mitad de 2021.

- Proofpoint lleva actualmente el seguimiento de 10 grupos de ciberamenazas que actúan como facilitadores de acceso inicial o probables afiliados de ransomware.

- El ransomware rara vez se distribuye directamente a través del correo electrónico. Entre 2020 y 2021, una sola variante de ransomware fue responsable del 95 % del ransomware como payload por correo electrónico de primera fase.

- No existe una relación directa entre los cargadores de malware y los ataques de ransomware. En la distribución de ransomware, varios grupos de amenazas pueden utilizar las mismas payloads de malware.

Descripción general

Los ataques de ransomware siguen utilizando el correo electrónico, pero no como cabría imaginar. Los operadores de ransomware a menudo compran el acceso a grupos ciberdelictivos independientes que se infiltran en objetivos importantes y después venden el acceso a grupos de ransomware por una parte de las ganancias obtenidas ilícitamente. Los grupos de ciberamenazas que ya distribuyen malware bancario u otros troyanos también pueden convertirse en parte de una red de afiliados de ransomware. El resultado es un ecosistema robusto y lucrativo en el que distintos individuos y organizaciones aumentan su nivel de especialización para conseguir mayores beneficios para todos, excepto claro está, para las víctimas.

Prevenir el ransomware que se distribuye a través del correo electrónico es sencillo: bloquee el cargador y se librará del ransomware.

Normalmente, los agentes de acceso inicial suelen ser básicamente unos oportunistas que abastecen a los afiliados y a otros ciberdelincuentes después de producirse la infiltración, por ejemplo, ofreciendo la venta del acceso en foros. Para este informe, consideramos que los agentes de acceso inicial son los grupos que obtienen el acceso inicial a través de payloads de malware de primera fase y pueden trabajar o no directamente con grupos de amenazas de ransomware.

Estos grupos ciberdelictivos comprometen a las organizaciones atacadas con malware de primera fase como The Trick, Dridex, o Buer Loader, y después venderán el acceso conseguido a operadores de ransomware para llevar a cabo operaciones de robo de datos o de cifrado. Según datos de Proofpoint, los troyanos bancarios (a menudo utilizados como cargadores de ransomware) representaron casi el 20 % del malware observado en las campañas identificadas en la primera mitad de 2021, y son el tipo de malware más popular observado por Proofpoint en el panorama. Proofpoint también ha observado indicios de ransomware desplegado a través de SocGholish, que utiliza actualizaciones y redirecciones a sitios web falsos para infectar a los usuarios, y a través del sistema de distribución de tráfico (TDS) Keitaro y kits de exploits de seguimiento que los operadores utilizan para eludir la detección.

Proofpoint tiene visibilidad exclusiva de las payloads de acceso inicial (y de los grupos de amenazas que las distribuyen) utilizadas a menudo por los grupos de amenazas de ransomware. Es importante señalar que el ransomware no es la única payload de segunda fase asociada al malware identificado. Además de los vectores de amenazas por correo electrónico, los actores de amenazas de ransomware aprovechan vulnerabilidades en el software que se ejecuta en los dispositivos de red conectados a Internet o servicios de acceso remoto inseguros para el acceso inicial.

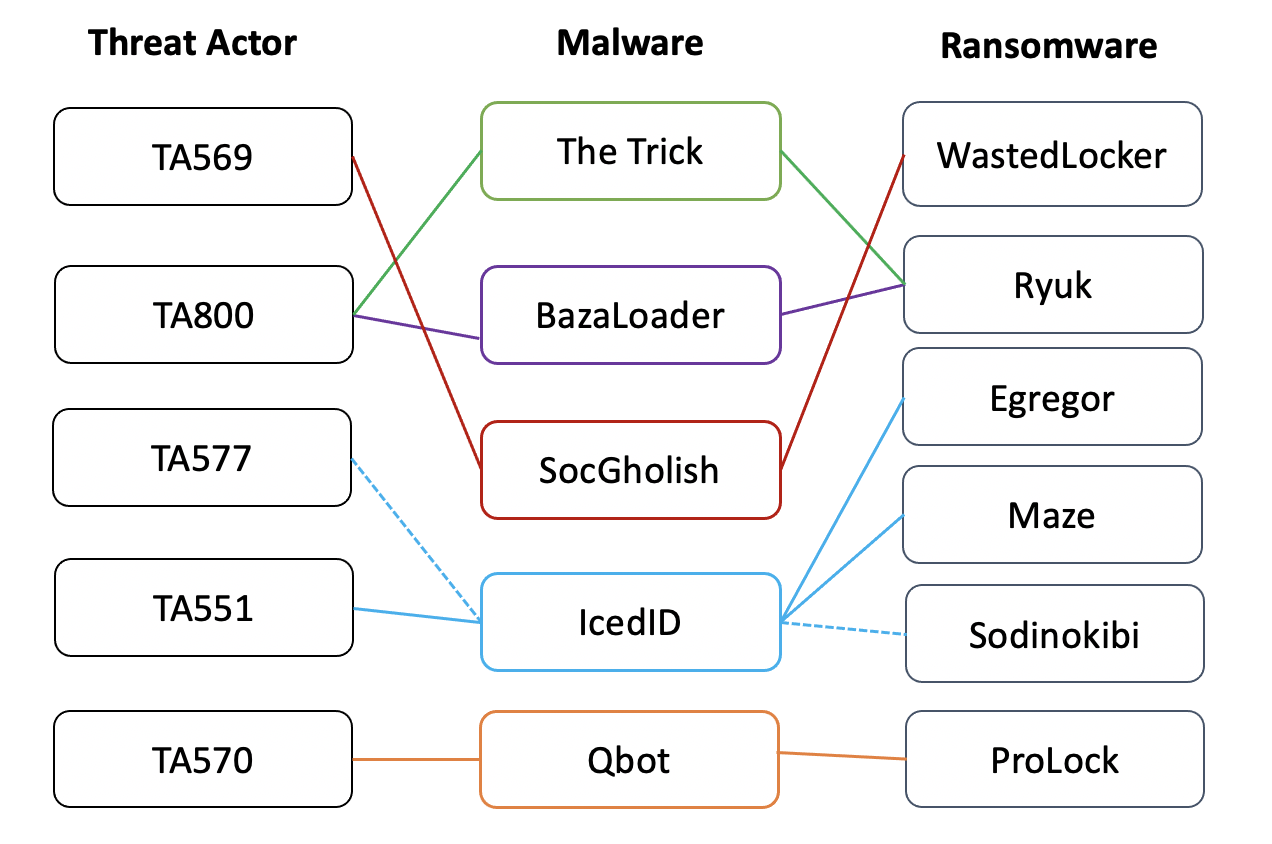

Mapa del ecosistema de ransomware

Proofpoint lleva actualmente el seguimiento de una docena de grupos de amenazas que probablemente operan como agentes de acceso inicial, y muchas de las campañas de amenazas por correo electrónico que distribuyen cargadores de malware observadas por Proofpoint han generado infecciones de ransomware. Es muy complicado confirmar la colaboración entre agentes de acceso y grupos de amenazas de ransomware ya que estos redoblan esfuerzos para ocultar su identidad y eludir la detección. Es posible que los agentes de acceso inicial y los desarrolladores de puertas traseras de malware colaboren directamente con (y operen como) grupos de amenazas específicas de ransomware.

Facilitadores de acceso inicial

Emotet fue un malware versátil y destructivo que actúo como uno de los distribuidores de malware más prolíficos, generando costosas infecciones de ransomware entre 2018 y 2020. Sin embargo, una redada de las fuerzas de seguridad a nivel internacional consiguió desmantelar el malware en enero de 2021, eliminando por completo su infraestructura y evitando nuevas infecciones.

Desde el desmantelamiento de Emotet, Proofpoint ha observado actividad constante de The Trick, Dridex, Qbot, IcedID, ZLoader, Ursnif, y muchos otros incluidos en nuestros datos, que servían como payloads de malware de primera fase en un intento de permitir otras infecciones, incluidos ataques de ransomware. Proofpoint registra estas familias de malware dentro de la categoría de "troyanos bancarios". En los últimos seis meses, los troyanos bancarios se relacionaron con más de 16 millones de mensajes, lo que representa el tipo de malware más habitual observado en nuestros datos.

Además, Proofpoint lleva el seguimiento de descargadores como Buer Loader y BazaLoader, que se utilizan a menudo como vector de acceso inicial para ataques de ransomware. En los últimos seis meses, Proofpoint ha identificado casi 300 campañas de descargadores que distribuyen casi seis millones de mensajes maliciosos.

Los investigadores de Proofpoint realizan el seguimiento del acceso mediante puerta trasera que se anuncia en foros de hacking por varios grupos de amenazas. En función de la organización comprometida y sus márgenes de beneficios, el acceso puede venderse desde por unos cientos o por miles de dólares. Los pagos del acceso pueden realizarse en criptomonedas, principalmente con bitcoin.

Proofpoint observa un cierto solapamiento entre varios grupos de amenazas, despliegues de malware y ransomware. Nuestros datos e informes de terceros indican, por ejemplo, que el ransomware Conti se ha relacionado con múltiples cargadores de primera fase, como Buer, The Trick, ZLoader, e IcedID. IcedID también se ha asociado con incidentes del ransomware Sodinokibi, Maze y Egregor.

TA800 es un grupo de amenazas que Proofpoint ha venido siguiendo desde mediados de 2019. Este grupo intenta distribuir e instalar malware bancario y cargadores de malware, como The Trick, BazaLoader, Buer Loader y Ostap. Sus payloads se han observado distribuyendo ransomware. Proofpoint tiene la certeza de que el grupo TA800 está asociado a implantes de BazaLoader que algunos ciberdelincuentes utilizaron para distribuir el ransomware Ryuk.

TA577

TA577 es un prolífico grupo de amenazas que Proofpoint ha venido siguiendo desde mediados de 2020. Este grupo lleva a cabo campañas contra una amplia variedad de sectores y regiones geográficas, y Proofpoint ha observado distribuye payloads como Qbot, IcedID, SystemBC, SmokeLoader, Ursnif y Cobalt Strike.

Proofpoint tiene la certeza de que TA577 está asociado a una infección con el ransomware Sodinokibi en marzo de 2021. TA577 comprometía inicialmente a la víctima a través de mensajes de correo electrónico con adjuntos de Microsoft Office maliciosos, que, si estaban activadas las macros, descargaban y ejecutaban IcedID. La actividad observada por este grupo aumentó un 225 % en los últimos seis meses.

TA569

TA569 es un grupo que vende tráfico y payloads conocido por comprometer servidores de gestión de contenidos e inyectar y redirigir tráfico web a un kit de ingeniería social. El grupo de amenazas aprovecha actualizaciones falsas para pedir a los usuarios que actualicen su navegador, lo que les lleva a descargar un script malicioso. Proofpoint ha venido siguiendo a TA569 desde 2018, pero el grupo existe al menos desde finales de 2016.

Proofpoint tiene la certeza de que TA569 está asociado con campañas del ransomware WastedLocker que aparecieron en 2020 y que aprovecharon la infraestructura de actualizaciones falsas de SocGholish para la distribución de ransomware. Otras entidades asocian este ransomware con un grupo de ciberdelincuentes ruso conocido como Evil Corp. Sin embargo, Proofpoint no afirma que TA569 sea Evil Corp.

TA551

TA551 es un grupo de amenazas que Proofpoint ha venido siguiendo desde 2016. Este grupo recurre a menudo a secuestros de hilos de discusión para distribuir documentos de Office maliciosos a través del correo electrónico y demuestra una amplia orientación geográfica y sectorial. Proofpoint ha observado que TA551 distribuye Ursnif, IcedID, Qbot y Emotet.

Proofpoint tiene la certeza de que implantes de IcedID distribuidos por TA551 estuvieron asociados con incidentes de ransomware de Maze y Egregor en 2020.

TA570

Se trata de uno de los afiliados del malware Qbot más activos y Proofpoint ha venido siguiendo a este grupo de amenazas desde 2018. Hemos observado que Qbot distribuye ransomware, como ProLock y Egregor. TA570 puede utilizar sitios de WordPress o sitios de alojamiento de archivos comprometidos para alojar sus payloads. Se ha observado al grupo llevando a cabo secuestros de hilos de discusión que distribuyen URL o adjuntos maliciosos. En los últimos seis meses, la actividad de TA570 ha aumentado casi un 12 %.

Figura 1: Una muestra de los grupos de ciberamenazas observados, payloads de acceso inicial distribuidas por los ciberdelincuentes y el ransomware asociado desplegado como consecuencia del acceso inicial. La fuente de estos elementos se incluye en las descripciones para cada grupo.

TA547

TA547 es un prolífico grupo de amenazas que actúa en distintas regiones geográficas y que distribuye principalmente troyanos bancarios como ZLoader, The Trick y Ursnif. Este grupo utiliza a menudo geofencing, por lo que es posible que las payload no estén al alcance de usuarios de todas las regiones. Los intentos de acceder a las payloads usando VPN tampoco suelen tener éxito ya que el grupo bloquea las direcciones IP de salida de servidores VPN. En los últimos seis meses, el número de campañas identificadas de este grupo se ha disparado casi un 30 %.

TA544

Este grupo de amenazas de gran volumen instala malware bancario y otras payloads de malware, y actúa en varias regiones geográficas, como Italia y Japón. Es posible que se trate de un afiliado de malware que colabora con distintos desarrolladores. Se ha observado a TA544 distribuyendo los troyanos Ursnif y Dridex, y ha enviado más de 8 millones de mensajes maliciosos en los últimos seis meses según los datos de campañas de Proofpoint.

TA571

Desde 2019, Proofpoint ha llevado el seguimiento de TA571 y sus intentos de distribuir e instalar malware bancario. Este grupo distribuye Ursnif, ZLoader y Danabot, y a menudo utiliza servicios de alojamiento de archivos legítimos, o infraestructura comprometida o falsificada para alojar las payloads. Por lo general, TA571 distribuye más de 2000 mensajes por campaña.

TA574

Los investigadores de Proofpoint han observado que TA574 ha distribuido más de un millón de mensajes en los últimos seis meses según los datos de campañas. Este grupo de amenazas de gran volumen actúan en una amplia variedad de sectores e intenta distribuir e instalar malware, como ZLoader. Por lo general, este grupo distribuye adjuntos de Office maliciosos y aprovecha algunas técnicas que incluyen la geofocalización y la detección de agentes de usuario antes de que se despliegue el malware. Los investigadores de Proofpoint han venido siguiendo TA574 desde junio de 2020.

TA575

TA575 es un afiliado de Dridex que Proofpoint viene siguiendo desde finales de 2020. Este grupo distribuye malware a través de URL, adjuntos de Office maliciosos y archivos protegidos con contraseña. De media, TA575 distribuye casi 4000 mensajes por campaña e alcanza a cientos de organizaciones.

Ransomware de primera fase

Proofpoint sigue observando ransomware distribuido directamente a través del correo electrónico, como adjuntos o como enlaces en un mensaje de correo, en volúmenes considerablemente más bajos. Por ejemplo, en 2020 y 2021 Proofpoint identificó 54 campañas de ransomware que distribuyeron poco más de un millón de mensajes.

De ellos, Proofpoint identificó cuatro campañas de Avaddon que contenían casi un millón de mensajes en 2020, lo que representa un 95 % del total. En mayo de 2021, el FBI publicó detalles sobre un aumento en la actividad de Avaddon, destacando que los operadores de ransomware obtuvieron acceso inicial a través de portales de acceso remoto como RDP y VPN, lo que supone un alejamiento del acceso directo por correo electrónico. Este cambio operativo está en consonancia con las campañas de Avaddon observadas en los datos de Proofpoint.

Otros tipos de ransomware que aprovechan el correo electrónico directamente como vector de acceso y que han aparecido en los datos de Proofpoint este año son Hentai OniChan, BigLock, Thanos, Demonware y Xorist.

Diversificación de las actividades ciberdelictivas

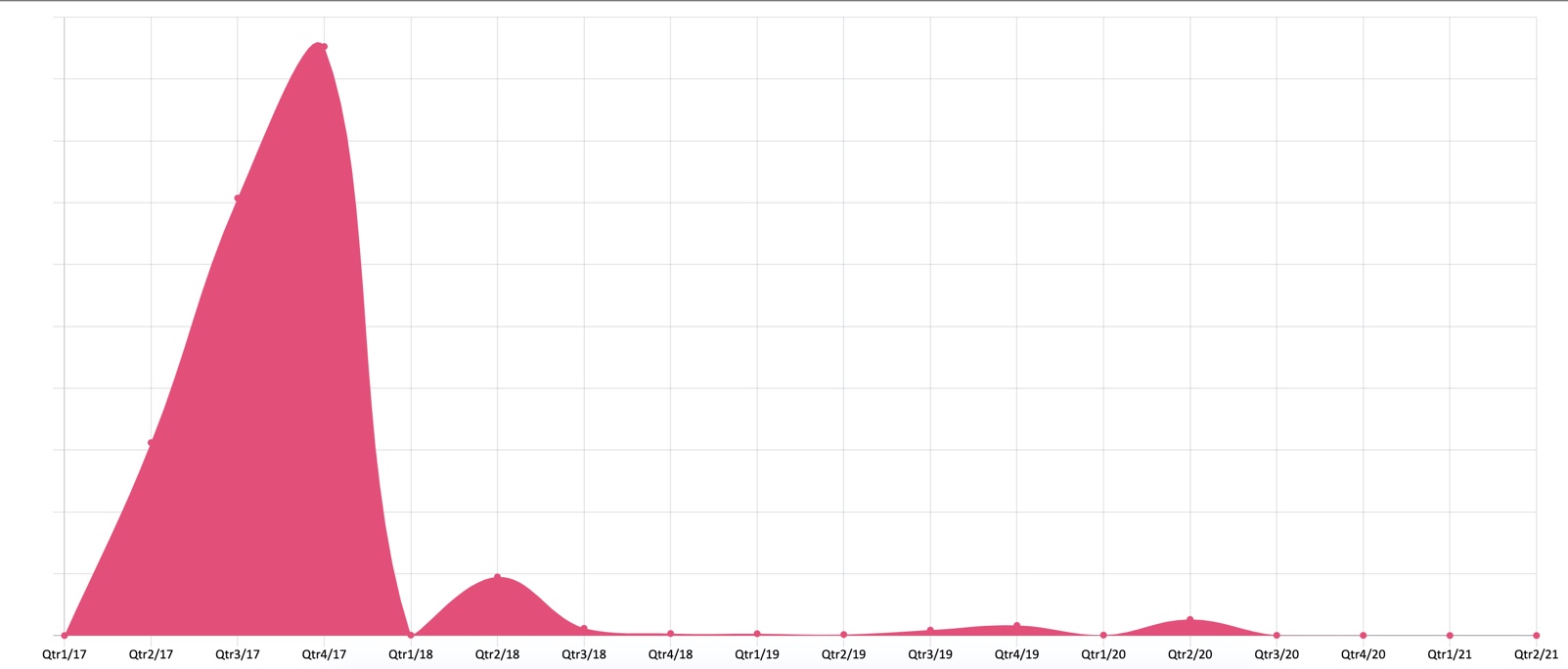

El equipo de investigación sobre amenazas de Proofpoint ha analizado datos desde 2013 hasta la actualidad para comprender mejor las tendencias observadas asociadas al ransomware y al correo electrónico como vector de acceso inicial. Proofpoint ha observado que las campañas de ransomware distribuidas directamente a través del correo electrónico como adjuntos o enlaces se produjeron en volúmenes relativamente bajos y constantes antes de 2015, momento en que los grupos de ciberamenazas empezaron a distribuir ransomware a través del correo electrónico en volúmenes considerablemente mayores. Los grupos de ciberamenazas enviarían grandes volúmenes de mensajes a direcciones de correo electrónico individuales que contienen URL o archivos maliciosos que infectarían a las víctimas al hacer clic en ellos o descargarlos. Locky, por ejemplo, se enviaba en un millón de mensajes al día en 2017 antes de que sus operaciones se detuvieran repentinamente.

Figura 2: Volúmenes de ransomware como malware de primera fase

Figura 2: Volúmenes de ransomware como malware de primera fase

Los datos de Proofpoint muestran una caída importante de las campañas de ransomware de primera fase en 2018. Son muchos los factores que contribuyeron al alejamiento del ransomware como payload de primera fase, como una mejora en la detección de amenazas, actividades de cifrado individuales que generan menos ganancias, y la introducción de amenazas tipo gusano y operadas por personas que tenían capacidades exponencialmente más destructivas.

Cómo cazan los hackers

Los grupos de amenazas de ransomware llevan a cabo en la actualidad operaciones de "caza mayor", mediante la vigilancia de código abierto para identificar organizaciones de gran valor, objetivos susceptibles y empresas más propensas a pagar un rescate. En colaboración con los agentes de acceso inicial, los grupos de amenazas de ransomware pueden aprovechar puertas traseras de malware existentes para permitir el movimiento lateral y compromisos de dominios completos antes de conseguir el cifrado.

Una cadena de ataque que utiliza agentes de acceso inicial podría ser como sigue:

- Un grupo de amenazas envía mensajes de correo electrónico que contienen un documento malicioso de Office

- Un usuario descarga el documento y habilita macros que distribuyen una carga útil de malware

- El grupo utiliza el acceso de puerta trasera para extraer información del sistema

- En este punto, el agente de acceso inicial puede vender el acceso a otro ciberdelincuente

- El grupo despliega Cobalt Strike a través del acceso de puerta trasera, que permite desplazarse lateralmente por la red

- El grupo compromete totalmente el dominio a través de Active Directory

- El grupo despliega ransomware en todas las estaciones de trabajo unidas al dominio

Figura 3: Ejemplo de cadena de ataque a través de agente de acceso inicial

Nuestro punto de vista

Por el momento en 2021, Proofpoint observa de manera continua amenazas basadas en el correo electrónico que incluyen descargadores y troyanos bancarios con payloads multifase que a menudo generan infecciones de ransomware. Los ciberdelincuentes están llevando a cabo amplias operaciones de reconocimiento, escalamiento de privilegios y movimiento lateral dentro del entorno antes de desplegar manualmente la payload de ransomware. Uno de los parámetros clave a tener en cuenta es el tiempo de permanencia. En los últimos dos años, varios informes públicos de empresas de respuesta a incidentes apuntan a un descenso en la cantidad de tiempo que los grupos de amenazas pasan dentro del entorno antes de llevar a cabo actividades de cifrado. Algunos incidentes indican plazos de infección de dos días entre el acceso inicial y el despliegue de ransomware en comparación con las medias denunciadas de 40 días en 2019.

Tiempos de permanencia cortos, grandes ganancias y la colaboración entre ecosistemas ciberdelictivos han generado la tormenta perfecta de ciberdelincuencia que preocupa seriamente a gobiernos de todo el mundo. En respuesta a los recientes ataques de ransomware de gran repercusión el gobierno de Estados Unidos ha propuesto nuevos esfuerzos para combatir el ransomware, y fue un tema importante en la conferencia del G7 de 2021. Es posible con nuevos esfuerzos centrados en la amenaza y mayores inversiones en ciberdefensa en toda la cadena de suministro se consiga disminuir la frecuencia y la eficacia de los ataques de ransomware.