Atrás quedaron los días de los programas de concienciación en seguridad genéricos. El estudio realizado en el marco del informe State of the Phish de Proofpoint indica que más del 98 % de las empresas cuentan con un programa de concienciación en materia de seguridad. Y sin embargo, el 68 % de los usuarios realizan acciones de riesgo a pesar de ser conscientes de ello.

Estas estadísticas ponen de relieve las frustraciones que nuestros clientes potenciales nos comunican a diario. Nos comentan que, a pesar de contar con un programa de formación continuo, les cuesta conseguir las mejoras de comportamiento esperadas entre sus usuarios. Estos son algunos de los principales desafíos a los que se enfrentan:

- Ignorar quién representa el mayor riesgo para la organización.

- Desconocer las políticas, amenazas y vulnerabilidades sobre las que formar a los usuarios en un momento determinado.

- Incapacidad para mantener un programa ágil sin agotar los recursos, actualizar permanentemente los grupos de usuarios o ajustar los contenidos constantemente.

Estos problemas ponen de manifiesto la necesidad de ir más allá de la concienciación en seguridad tradicional y adoptar un enfoque holístico a la hora de crear un programa de gestión de riesgos asociados a las personas.

Un buen punto de partida es centrarse en los grupos de usuarios muy atacados. Se trata de los usuarios que suelen ser responsables de la mayoría de los problemas de seguridad dentro de la empresa. Cuando puede adaptar la formación a las necesidades específicas de esos usuarios, puede reducir las vulnerabilidades individuales. También puede fortificar toda su defensa contra posibles ataques.

Un nuevo flujo de trabajo de Proofpoint se centra en estos usuarios para generar resultados exponencialmente positivos para ayudarle a reducir el riesgo global. En este artículo de blog, analizaremos por qué es tan importante la gestión de los riesgos asociados a las personas, y explicaremos cómo Proofpoint puede ayudarle a hacer precisamente eso.

¿Qué es la gestión del riesgo asociado a las personas?

El riesgo asociado a las personas se basa en las mejores prácticas de seguridad para automatizar la prevención y respuesta a ciberataques. La diferencia radica en que da prioridad a las personas. Algo absolutamente fundamental de una solución de gestión de riesgos asociados a las personas es la capacidad de captar eventos de usuario y actividad de identidad a través de varias herramientas de seguridad dentro de un entorno determinado. La solución supervisará:

- El riesgo de ataque. La probabilidad de que un usuario sea atacado.

- El riesgo de vulnerabilidad. La probabilidad de que un ataque tenga éxito.

- El riesgo de privilegio. El daño que un ataque con éxito puede provocar a la organización.

A continuación calcula una puntuación de riesgo global para cada individuo. Con esta información, las empresas y sus equipos de seguridad pueden:

- Saber qué personas o grupos son los principales objetivos y priorizar estrategias para reforzar sus protección.

- Intervenir con controles técnicos para impedir inmediatamente una acción de riesgo o facilitar estímulos contextuales que adviertan a los usuarios sobre sus riesgos y cómo evitarlos.

- Inscribir automáticamente a los usuarios de riesgo en programas de formación personalizada, que les permita protegerse a sí mismos y a la empresa frente a futuros ciberataques.

- Supervisar fácilmente las mejoras en los comportamientos de los usuarios y fomentar una cultura de seguridad positiva.

Estos son los problemas que resuelve el nuevo flujo de trabajo adaptable de respuesta a amenazas y a usuarios de riesgo de Proofpoint Security Awareness. En pocas palabras, este nuevo flujo de trabajo le permite aprovechar todas las ventajas que ofrece Proofpoint.

Nuestro flujo de trabajo adaptable de respuesta a amenazas y a usuarios de riesgo

El nuevo flujo de trabajo integra tres funciones principales. Le permite:

- Crear y administrar dinámicamente los grupos de usuarios en función de los perfiles de riesgo de los usuarios y grupos procedentes de Proofpoint Nexus People Risk Explorer (NPRE) y Proofpoint Targeted Attack Protection (TAP) mediante grupos adaptables.

- Crear un programa de formación basado en amenazas y en función de las familias de amenazas definidas que supervisa nuestro equipo de investigación de amenazas y que comunica TAP.

- Crear una asignación adaptable para inscribir automáticamente a los nuevos usuarios en el programa en el momento en que sean aptos para el grupo adaptable creado anteriormente.

Este enfoque de aprendizaje adaptable prioriza la formación para grupos muy atacados. Además, ayuda a impulsar la máxima participación de los usuarios, permitiendo a los administradores adaptar el programa a las amenazas y riesgos más relevantes para ellos.

Y lo hace cuantificando los riesgos de amenazas y de los usuarios, y ofreciendo una visibilidad granular de ellos. Puede utilizar esta información para adaptar la formación a sus grupos más atacados. Le explicamos cómo.

Cuantificar los riesgos asociados a los usuarios y de amenazas

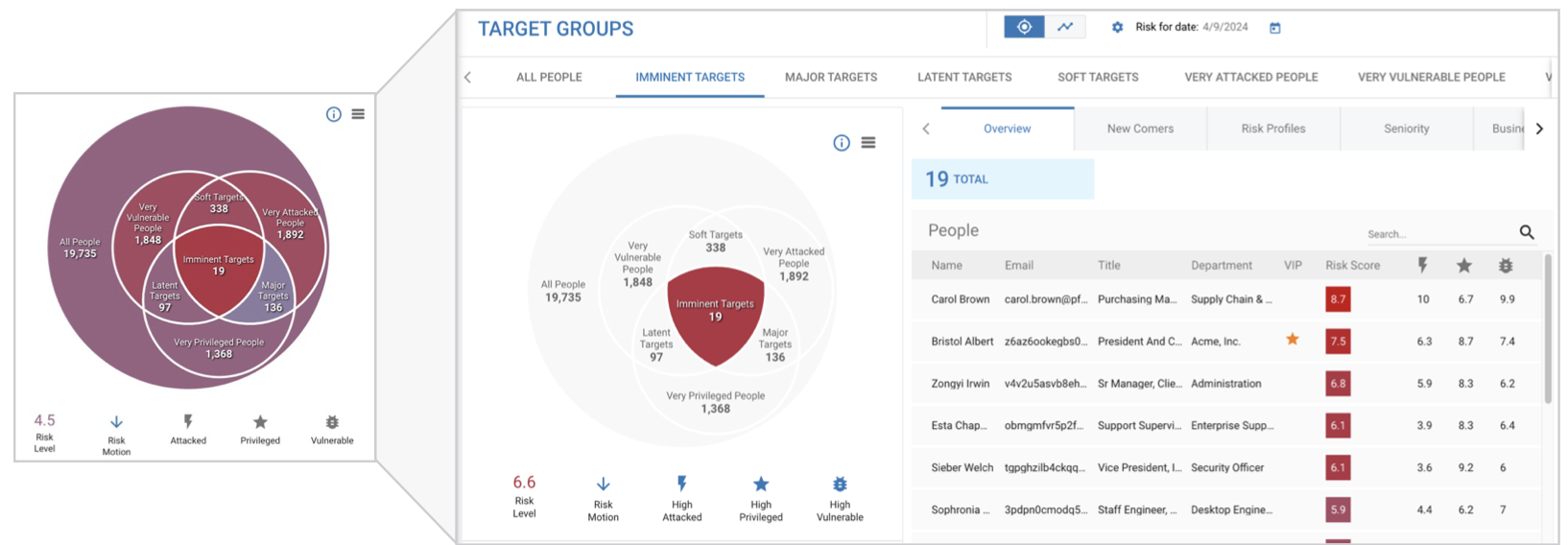

Nuestros grupos y perfiles de riesgos asociados a los usuarios son la base fundamental del nuevo flujo de trabajo. Incluyen los grupos de objetivos inminentes (Imminent Target) y de VAP (Very Attacked People™, o personas más atacadas) disponibles a través de NPRE y TAP.

Ejemplos de grupos de riesgo asociados a los usuarios de NPRE.

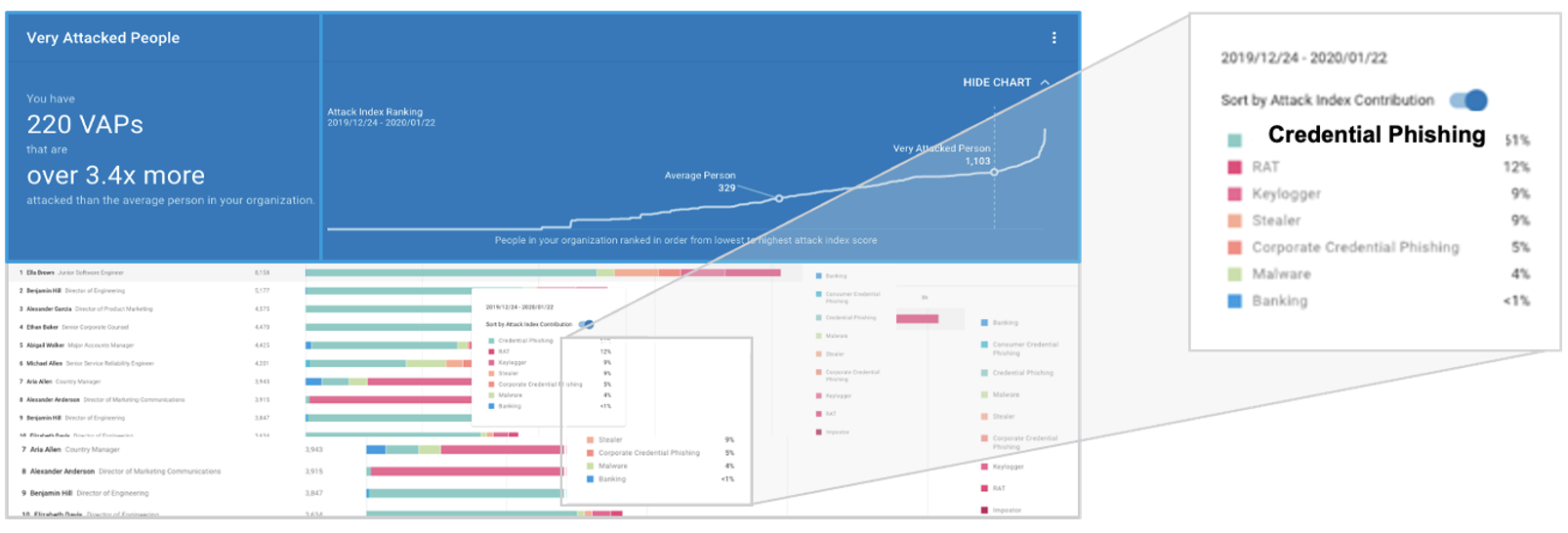

Ejemplo de Very Attacked People™ con familia de amenazas.

NPRE y TAP integran múltiples factores, como los que se indican a continuación.

Riesgo de ataque e índice de ataque

Estos indicadores evalúan la probabilidad de que un grupo de usuarios sea víctima de un ciberataque. Los factores que contribuyen al perfil de riesgo son, entre otros:

- El volumen de ataques de los mensajes

- El tipo de ataque

- La sofisticación del actor o agente de amenazas

- La diversidad del ataque

- La propagación y el objetivo del ataque

Riesgo de vulnerabilidad

Este indicador se utiliza para evaluar la probabilidad de que tenga éxito un ataque contra un usuario. Tiene en cuenta la siguiente información sobre el usuario y grupo:

- Participación en formación sobre seguridad

- Rendimiento en pruebas de phishing

- Solicitudes de autenticación en aplicaciones de terceros

- Uso de las shadow IT (aplicaciones no autorizadas o en la sombra)

- Incoherencias en la ubicación del usuario

- Comportamiento de clics en URL

- Atributos de miembros de listas de distribución

- Cuentas cloud comprometidas

- Alertas de riesgos internos

- Tratamiento de riesgo de los datos

Riesgo de privilegio

Este indicador evalúa el daño potencial que podría provocar un ataque con éxito. Tiene en cuenta características del usuario como las siguientes:

- Privilegio de identidades de departamento de directorio de usuarios/grupo/individual

- Grupos de privilegios definidos por el cliente

- Identidades con privilegios (por ejemplo, administradores de dominio)

- Usuarios con rutas de ataque de alto riesgo a derechos de nivel cero (es decir, a recursos estratégicos)

Gracias al análisis de estos factores, las empresas pueden priorizar sus estrategias de control formativo y de seguridad hacia las personas y grupos que representan el mayor riesgo.

Formación personalizada para grupos de alto riesgo

La visibilidad que proporcionan NPRE y TAP permite a los administradores personalizar la formación a un grupo objetivo. Los administradores pueden ofrecer un programa dedicado específicamente a las vulnerabilidades o amenazas a las que el grupo es más susceptible.

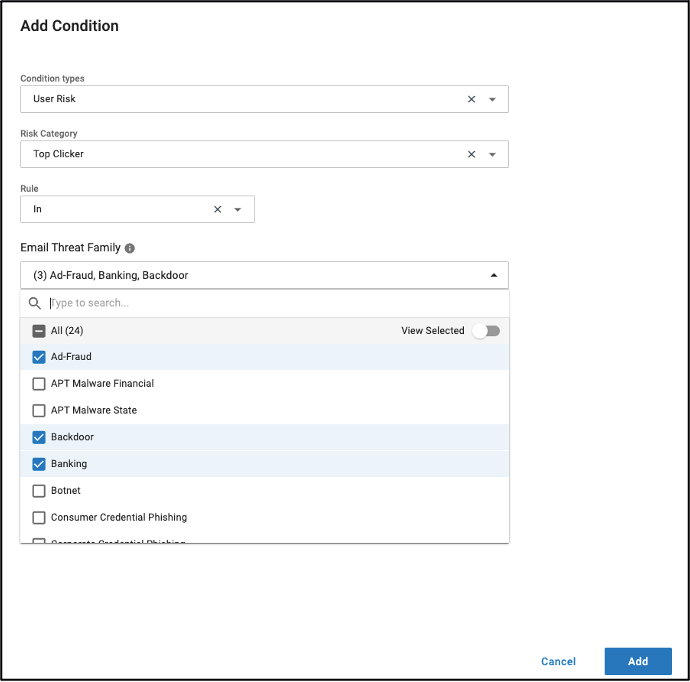

Por ejemplo, un grupo de alto riesgo para el que puede personalizar la formación es el grupo de riesgo que forman los usuarios más propensos a hacer clic (“Top Clicker”). Dentro de ese grupo, los administradores tienen visibilidad de las amenazas más comunes que se utilizan para atacar a este grupo como “Ad-Fraud” (Falsificación de anuncios) o “Banking Trojans” (Troyanos bancarios).

Con esta información y la integración con Proofpoint Security Awareness, los administradores pueden:

1. Crear un grupo adaptable dentro de Proofpoint Security Awareness. Este grupo se conecta directamente con el grupo de riesgo asociados a los usuarios “Top Clicker” y las principales amenazas a las que se enfrenta los usuarios, como “Ad-Fraud”, “Banking” (Estafas bancarias) y “Backdoor” (Puerta trasera).

Configuración del grupo adaptable con las condiciones “User Risk” (Riesgo de usuario) y “Threat Family” (Familia de amenazas).

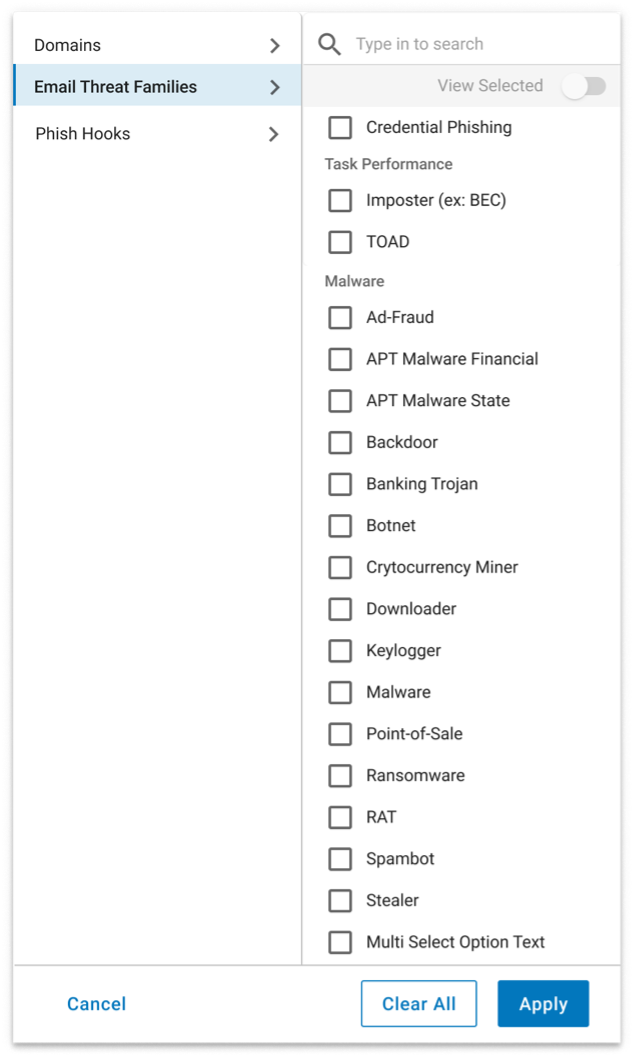

2. Descubra contenido fácilmente. La biblioteca de recursos incluye un filtro de búsqueda predefinido que se basa en las familias de amenazas que supervisa TAP.

Un ejemplo de filtro de búsqueda de la biblioteca de recursos para las “Familias de amenazas”.

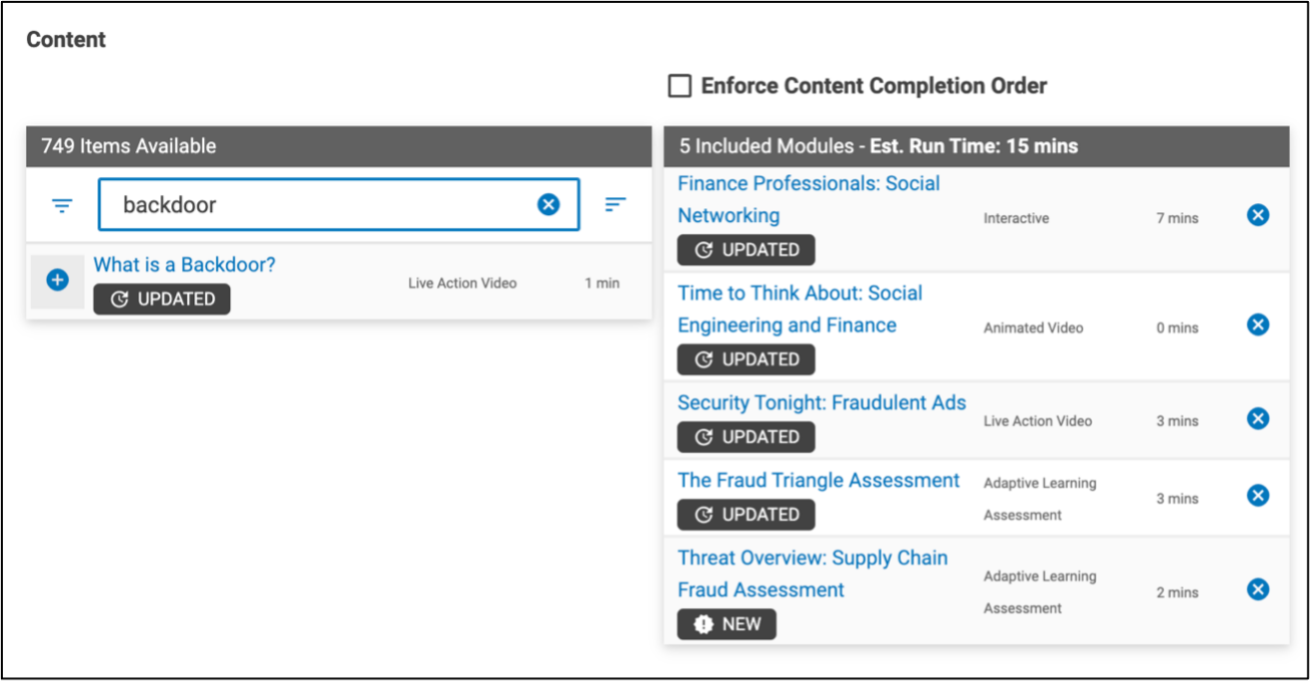

3. Cree rápidamente una asignación. Con tan solo un clic, puede ajustar módulos formativos específicos y evaluaciones asociadas con esas amenazas.

Esquema de la creación de una asignación.

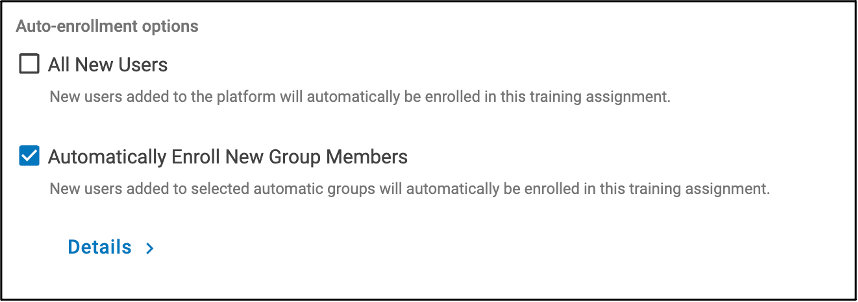

4. Aplique la autoinscripción para nuevos miembros del grupo. Esto significa que todo el que se convierta en “Top Clicker” y reciba ataques mediante las amenazas “Ad-Fraud”, “Banking” y “Backdoor” se inscribirá automáticamente en la asignación creada anteriormente.

Opción de autoinscripción de nuevos usuarios en la asignación.

Ventajas de este enfoque dirigido

El flujo de trabajo adaptable de respuesta a amenazas y a usuarios de riesgo supone un antes y un después. Le permite:

- Priorizar recursos. Puede asignar sus recursos de formación de manera más eficaz cuando se centra primero en los grupos más vulnerables.

- Maximizar la participación y la competencia. Los usuarios que reciben la formación más relevante están más capacitados y son más competentes a la hora de identificar amenazas.

- Promover una mentalidad de defensa proactiva. Cuando sus usuarios reciben educación, tienen más probabilidades de denunciar mensajes de correo electrónico y actividades sospechosas en lugar de ignorarlas.

- Reducir los riesgos de manera cuantificable. Al ocuparse de los grupos de alto riesgo, su empresa reducirá enormemente la probabilidad de éxito de los ataques.

Una mejora considerable en la lucha contra el riesgo asociado a las personas

Gracias al flujo de trabajo adaptable de respuesta frente a amenazas y riesgos asociados a las personas de Proofpoint Security Awareness, consigue una visibilidad detalladas de los grupos de usuarios más atacados de su empresa. Además, puede ofrecerles formación personalizada basada en sus puntuaciones de riesgo y en los tipos de amenazas que se dirigen contra ellos. Esto le ofrece la oportunidad de superar el modelo estándar de concienciación en seguridad, y crear un programa de gestión de riesgos asociados a las personas que funcione.

Proofpoint Security Awareness puede ayudarle a ir un paso por delante de las amenazas y reforzar el firewall humano. Póngase en contacto con nosotros hoy mismo para obtener más información sobre nuestras soluciones.