Hallazgos principales

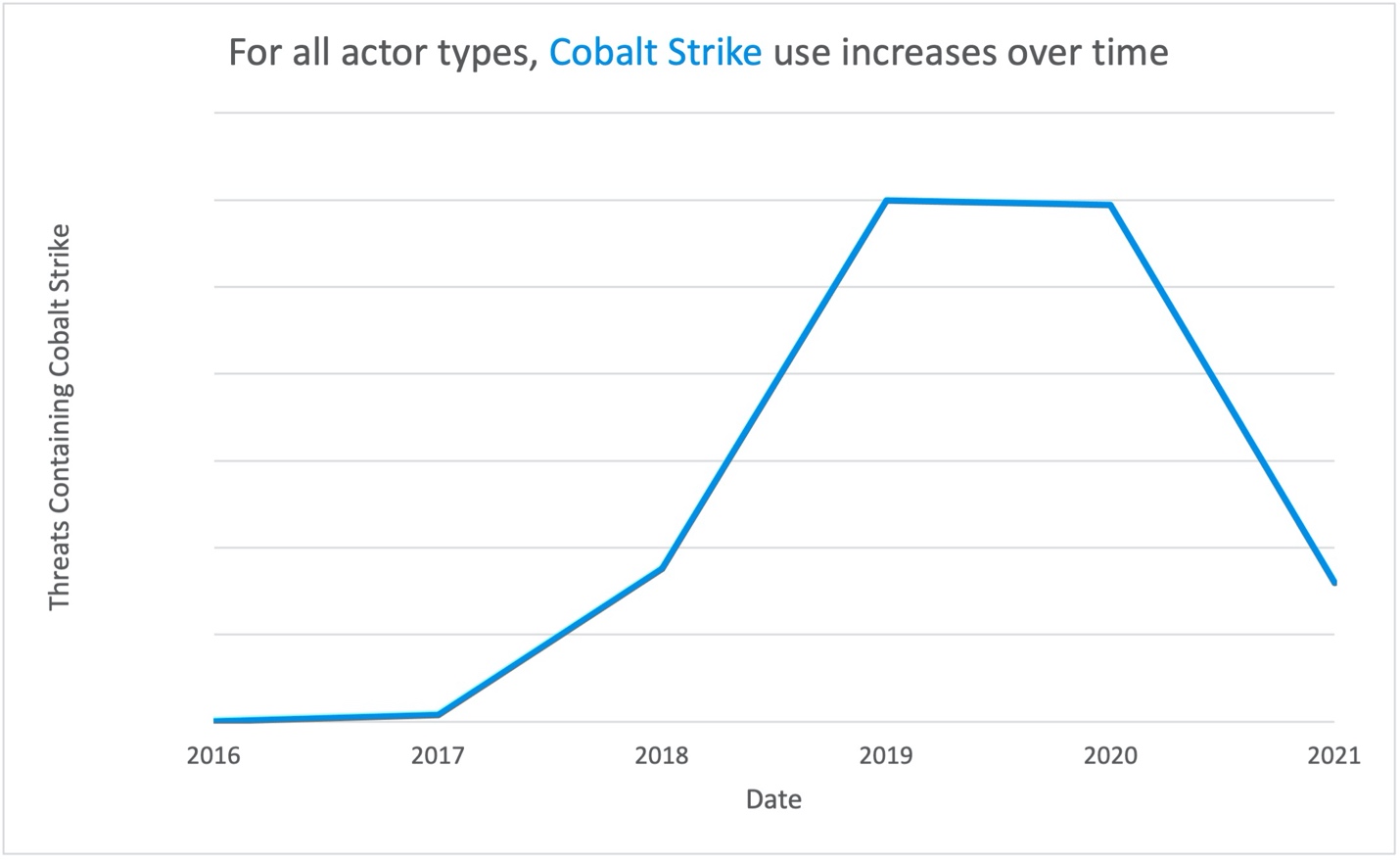

- El uso malicioso de Cobalt Strike en campañas de grupos de amenazas no deja de aumentar.

- El uso de Cobalt Strike por parte de ciberdelincuentes aumentó un 161 % entre 2019 y 2020, y el volumen de la amenaza sigue siendo alto en 2021.

- Actualmente la utilizan más ciberdelincuentes y operadores de malware comercial que grupos de amenazas de APT y espionaje.

Descripción general

En 2021, la presencia de Cobalt Strike en los datos de amenazas de Proofpoint es más frecuente que nunca. Cobalt Strike es una herramienta de seguridad legítima que utilizan los encargados de las pruebas de penetración para emular la actividad de los ciberdelincuentes en una red. Sin embargo, Proofpoint han observado que cada vez son más los ciberdelincuentes que la utilizan, con un aumento del 161 % entre 2019 y 2020. Esto concuerda con las observaciones de otras empresas de seguridad en cuanto a que son más los grupos de amenazas que adoptan herramientas de hacking para sus operaciones.

Cuando se realiza la correspondencia con el marco MITRE ATT&CK, la visibilidad de Proofpoint de la cadena de ataque se centra en los mecanismos de acceso inicial, ejecución y persistencia. Es decir: ¿Cómo intentan los grupos de amenazas comprometer los hosts y qué payloads (cargas útiles) despliegan primero? Nuestro conjunto de datos sobre grupos de amenazas incluye grupos ciberdelictivos y asociados a estados. Nuestros datos nos llevan a afirmar sin temor a equivocarnos que Cobalt Strike es cada vez más popular entre los grupos de amenazas como payload de acceso inicial, no solo como herramienta de segunda fase para uso posterior al acceso, siendo los grupos de ciberdelincuentes los que acaparan el grueso de las campañas de Cobalt Strike atribuidas en 2020.

Contexto

En diciembre de 2020, el mundo conoció una campaña de espionaje muy eficaz y de gran envergadura que consiguió infiltrarse mediante una puerta trasera en el popular software de supervisión de redes SolarWinds. Los investigadores revelaron que las herramientas utilizadas por los grupos de amenazas incluían Cobalt Strike Beacon. Esta campaña se atribuyó a grupos de amenazas que trabajaban para el Servicio de Inteligencia Exterior (SVR) ruso, un grupo que cuenta con Cobalt Strike en su caja de herramientas al menos desde 2018. Este incidente de gran repercusión formó parte de una cadena de ataques muy inteligente que permitía a grupos de amenazas avanzadas comprometer furtivamente un número relativamente pequeño de víctimas. La herramienta, utilizada y personalizada para ajustarse a sus necesidades, tiene casi 10 años de antigüedad, pero es cada vez más popular.

Cobalt Strike empezó a utilizarse en 2012 en respuesta a brechas detectadas en una herramienta de equipo rojo existente, el Metasploit Framework. En 2015, se lanza Cobalt Strike 3.0 como plataforma de emulación de adversarios independiente. En 2016, los investigadores de Proofpoint empiezan a detectar grupos de amenazas que utilizan Cobalt Strike.

Históricamente, el uso de Cobalt Strike con fines maliciosos se asocia principalmente a grupos de amenazas con muchos recursos, incluidos importantes grupos ciberdelictivos como TA3546 (también conocido como FIN7), y grupos como TA423 (también conocido como Leviathan o APT40) dedicados a las amenazas persistentes avanzadas (APT). Los investigadores de Proofpoint han atribuido dos tercios de las campañas de Cobalt Strike identificadas entre 2016 y 2018 a organizaciones ciberdelictivas con muchos recursos o grupos de APT. Esta proporción descendió drásticamente los años siguientes; entre 2019 y la actualidad, solo el 15 % de las campañas de Cobalt Strike pudieron atribuirse a grupos de amenazas conocidos.

Figura 1: Número de mensajes de correo electrónico asociados con una payload de Cobalt Strike observados a lo largo del tiempo. Nota: las cifras de 2021 incluyen datos hasta mayo de 2021.

Los grupos de amenazas pueden obtener Cobalt Strike de varias maneras: comprándola directamente en el sitio web de un proveedor, previa verificación; comprando una versión en la "web oscura" (Dark Web) a través de distintos foros de hacking; o utilizando versiones pirateadas ilegítimas del software. En marzo de 2020, se publicó una versión pirateada de Cobalt Strike 4.0 y se puso a disposición de los grupos de amenazas.

Atractivo de Cobalt Strike

Cobalt Strike es una herramienta que utilizan una amplia variedad de grupos de amenazas, y aunque no es raro que los ciberdelincuentes y grupos de APT aprovechen herramientas similares en sus campañas, la singularidad de Cobalt Strike radica en que sus funciones integradas le permiten desplegarse y utilizarse con independencia de la sofisticación del atacante o los recursos humanos o financieros de los que se dispongan. La tarea de simular los ataques y atravesar las defensas podría convertirse en un poco más sencilla si ambos bandos utilizan la misma herramienta.

Además, Cobalt Strike se basa en sesiones, es decir, si los atacantes pueden acceder a un host y llevar a cabo una operación sin necesidad de establecer persistencia permanente, no quedarán artefactos en el host cuando deje de ejecutarse en memoria. Dicho de otra forma: pueden atacar y olvidarse.

Los grupos de amenazas también pueden utilizar la maleabilidad de Cobalt Strike para crear compilaciones personalizadas que añadan o eliminen funciones para conseguir objetivos o eludir la detección. Por ejemplo, APT29 utiliza a menudo cargadores de Beacon de Cobalt Strike para mezclarse con tráfico legítimo o eludir el análisis.

Para los responsables de la seguridad, los módulos de Cobalt Strike a menudo requieren firmas exclusivas, por lo que es posible que los ingenieros de detección de amenazas tengan que estar a la altura para utilizar Cobalt Strike en el mundo real. Cobalt Strike también resulta atractivo para los grupos de amenazas por su capacidad de ocultación inherente. La imputación se hace más complicada si todo el mundo utiliza la misma herramienta. Si una organización cuenta con un equipo rojo que utiliza activamente la herramienta, es posible que se confunda por error tráfico malicioso como legítimo. La facilidad de uso del software puede mejorar las capacidades de ciberdelincuentes menos sofisticados. En el caso de los más sofisticados, ¿por qué dedicar tiempo a ciclos de desarrollo en algo nuevo cuando ya tienes una fantástica herramienta para hacer el trabajo?

Los datos de Proofpoint muestran que Cobalt Strike es una herramienta popular para una gran cantidad de tareas, desde compromisos estratégicos a campañas generalizada y de gran repercusión. Los siguientes ejemplos ilustran una pequeña muestra de tipos de grupos de amenazas que utilizan Cobalt Strike de los que Proofpoint hace el seguimiento.

Grupos de amenazas

TA800

TA800 es un importante grupo de crimeware que Proofpoint ha venido siguiendo desde mediados de 2019. Este grupo intenta distribuir e instalar malware bancario y cargadores de malware, como The Trick y BazaLoader. En abril de 2020, TA800 se convirtió en el primer grupo observado que distribuía BazaLoader. En estas primeras campañas, el grupo distribuía mensajes de correo electrónico con un enlace malicioso a un ejecutable o una página de destino alojada en Google Docs con un enlace a un ejecutable. El ejecutable descargaba la puerta trasera BazaLoader, que a su vez descarga Cobalt Strike. En febrero de 2021, el grupo pasó a la distribución de Cobalt Strike como payload de primera fase a través de URL maliciosas. Ha habido algunas evidencias que sugieren que el cargador NimzaLoader de TA800 que está utilizando para descargar y ejecutar Cobalt Strike como su payload secundaria.

TA547

TA547 es un grupo de ciberamenazas que Proofpoint ha venido siguiendo desde octubre de 2017. Este grupo parece interesado en la distribución de troyanos bancarios (como The Trick y ZLoader) en varias regiones geográficas. Desde mediados de 2020, este grupo ha optado por el uso de adjuntos de Microsoft Office maliciosos para distribuir malware. En febrero de 2021, TA547 empezó a distribuir Cobalt Strike como payload de segunda fase para tareas de mando y control.

TA415

TA415 es un grupo de APT que se cree está asociado con intereses de estado de la República Popular China. El grupo ha sido citado en expedientes judiciales de Estados Unidos por su supuesta relación con el Ministerio de Seguridad del Estado de la República Popular China. TA415 también se le conoce como Barium y APT41. Proofpoint identificó a TA415 distribuyendo Cobalt Strike como payload de primera fase en un número reducido de campañas durante la segunda mitad de 2020. En septiembre de 2020, el Departamento de Justicia de Estados Unidos anunció el procesamiento de varios ciberdelincuentes asociados con este grupo de amenazas, y en el escrito de acusación detallaba el uso que estos hicieron de Cobalt Strike. Según un reciente informe de Group-IB, TA415 utilizó Cobalt Strike en campañas continuadas contra entidades del sector del transporte aéreo. En concreto, los investigadores señalan que Cobalt Strike puede haberse desplegado como parte de un ataque de la cadena de suministro relacionado con el proveedor de TI SITA. Este ataque al proveedor de TI de cientos de empresas de transporte aéreo en todo el mundo puede haber afectado a aerolíneas asociadas con los servidores de tratamiento de datos de SITA.

La siguiente cronología ofrece una pequeña muestra del uso de Cobalt Strike en ciberataques y amenazas APT. Los eventos seleccionados se identificaron en base a su importancia y no son representativos de todo el panorama de amenazas de Cobalt Strike.

Figura 2: Cronología de amenazas que utilizan Cobalt Strike. Los enlaces a estas fuentes están disponibles en la sección de referencias.

Cadena de ataque

Proofpoint ha observado decenas de grupos de amenazas que utilizan Cobalt Strike. Sin embargo, como sus equivalentes legítimos, los grupos de amenazas muestran muchas vías de ataque y casos de uso del software de emulación de ciberdelincuentes. Los ciberdelincuentes utilizan distintos temas de señuelo, tipos de amenazas, droppers (instaladores de malware) y payloads. Por ejemplo, las primeras campañas de Cobalt Strike distribuían amenazas por correo electrónico con adjuntos de documentos maliciosos para distribuir el malware, pero las campañas que distribuyen URL maliciosas directamente en el cuerpo del mensaje de correo electrónico han superado a los adjuntos como forma más frecuente utilizada por este tipo de amenaza.

Aunque han aumentado enormemente las instancias de Cobalt Strike como payload inicial, el despliegue como payload de segunda fase siguen siendo muy popular. Cobalt Strike se ha observado en una gran variedad de cadenas de ataque junto malware como The Trick, BazaLoader, Ursnif, IcedID, y muchos otros cargadores populares. En estos casos, el malware precedente por lo general carga y ejecuta Cobalt Strike. De igual forma, son muchas las técnicas utilizadas en los casos en los que Cobalt Strike se distribuye directamente, por ejemplo, a través de macros maliciosas en documentos de Office con carga maliciosa, ejecutables comprimidos, PowerShell, intercambio dinámico de datos (DDE), archivos HTA/HTML, y sistemas de distribución de tráfico.

Después de que se ha ejecutado Cobalt Strike y se ha establecido un Beacon para la comunicación de mando y control, se han identificado ciberdelincuentes que intentan enumerar las conexiones de red y realizan volcados de credenciales de Active Directory mientras intentan moverse lateralmente a un recurso de red, como una controladora de dominio, permitiendo el despliegue de ransomware a todos los sistemas conectados a la red. Por ejemplo, la documentación de Cobalt Strike indica:

Uso del comando net dclist para buscar la controladora de dominio del domino al que se ha incorporado el objetivo. Uso del comando net view para buscar objetivos en el domino al que se ha incorporado el objetivo.

Además del descubrimiento de red y del volcado de credenciales, el Beacon de Cobalt Strike también tiene la capacidad de elevar los privilegios, cargar y ejecutar herramientas adicionales e inyectar estas funciones en los procesos de host en ejecución actualmente para intentar evitar la detección.

Nuestro punto de vista

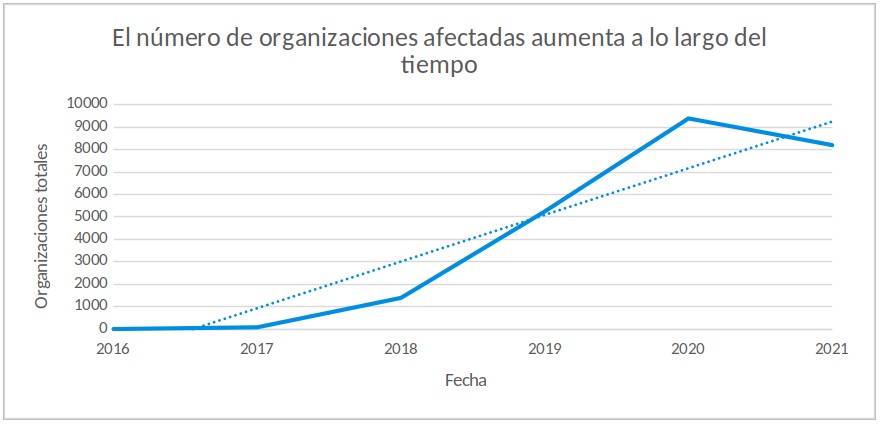

Los investigadores de Proofpoint anticipan que Cobalt Strike continuará siendo una de las herramientas más utilizadas por los grupos de amenazas. Según datos internos, decenas de miles de organizaciones han sido ya atacadas con Cobalt Strike, en base a las campañas observadas. Esperamos que este número aumente en 2021.

Figura 3: Número de clientes objetivo de amenazas que utilizan Cobalt Strike

Conclusión

Cobalt Strike es una herramienta útil, para investigadores de seguridad y grupos de amenazas por igual. Su maleabilidad y usabilidad lo convierten en una herramienta robusta y eficaz para extraer datos, moverse lateralmente y cargar payloads de malware adicionales.

Cobalt Strike no es la única herramienta de equipo rojo que aparece con frecuencia en los datos de Proofpoint. También aparecen Mythic, Meterpreter y Veil Framework.

El uso de herramientas de disponibilidad general va en la línea de una tendencia de mayor calado observada por Proofpoint: los grupos de amenazas utilizan tantas herramientas legítimas como pueden, como la ejecución de procesos de Windows en ejecución como PowerShell y WMI; la inyección de código malicioso en archivos binarios legítimos y el uso frecuente de Dropbox, Google Drive, SendGrid y Constant Contact para alojar y distribuir malware.

Referencias

Las siguientes referencias están relacionadas con la cronología anterior.

Enero de 2016 – Odinaff: New Trojan used in high level financial attacks (Odinaff: nuevo troyano utilizado en ataques financieros de gran envergadura)

Mayo de 2017 – Microsoft Word Intruder Integrates CVE-2017-0199, Utilized by Cobalt Group to Target Financial Institutions (Microsoft Word Intruder integra CVE-2017-0199, utilizada por Cobalt Group para atacar instituciones financieras)

Octubre de 2017 – Leviathan: Espionage actor spearphishes maritime and defense targets (Leviathan: ataques de phishing dirigido con fines de espionaje contra objetivos marítimos y de defensa)

Abril de 2018 – APT攻撃者グループ menuPass(APT10) による新たな攻撃を確認

Noviembre de 2018 – Not So Cozy: An Uncomfortable Examination of a Suspected APT29 Phishing Campaign (No tan acogedor: un incómodo análisis de una supuesta campaña de phishing de APT29)

2019 – Seven International Cyber Defendants, Including “Apt41” Actors, Charged In Connection With Computer Intrusion Campaigns Against More Than 100 Victims Globally (Siete ciberdelincuentes internacionales demandados, incluido el grupo "APT41", acusados en relación con campañas de intrusión en ordenadores contra más de 100 víctimas en todo el mundo)

Noviembre de 2019 – TA2101 plays government imposter to distribute malware to German, Italian, and US organizations (TA2101 suplanta a instituciones públicas para distribuir malware en organizaciones de Alemania, Italia y EE. UU.)

Septiembre de 2020 – Chinese Ministry of State Security-Affiliated Cyber Threat Actor Activity (Actividad de un grupo de ciberamenazas relacionado con el Ministerio de Seguridad del Estado chino)

Diciembre de 2020 – Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor (Un atacante muy evasivo aprovecha la cadena de suministro de SolarWinds para comprometer a múltiples víctimas en todo el mundo con la puerta trasera SUNBURST)

Marzo de 2021 – NimzaLoader: TA800’s New Initial Access Malware (NimzaLoader: nuevo malware de acceso inicial de TA800)

Mayo de 2021 – New sophisticated email-based attack from NOBELIUM (Nuevo sofisticado ataque por correo electrónico de NOBELIUM)

Detecciones

Proofpoint Emerging Threats Intelligence incluye detecciones fiables de Cobalt Strike. A continuación ofrecemos una muestra de nuestras detecciones por su relación con los comportamientos descritos en este informe.

2028591 ET TROJAN Cobalt Strike Malleable C2 Request YouTube Profile

2028589 ET TROJAN Cobalt Strike Malleable C2 Response O365 Profile M2

2032749 ET TROJAN Cobalt Strike Malleable C2 Amazon Profile

2032746 ET TROJAN Cobalt Strike Malleable C2 QiHoo Profile

2027082 ET TROJAN Observed Malicious SSL Cert CobaltStrike C2

2023629 ET INFO Suspicious Empty SSL Certificate - Observed in Cobalt Strike

2032362 ET TROJAN Cobalt Strike Beacon Activity

2032951 ET TROJAN Observed Cobalt Strike User-Agent