Proofpoint vs. Microsoft

¿Estás pensando en Microsoft? Considere primero el riesgo.

Proteja su inversión en Microsoft con Proofpoint

Proofpoint bloquea las amenazas modernas del correo electrónico con mayor precisión gracias a la detección y el análisis continuos, ya sea antes de la entrega, en el momento de hacer clic o después de la entrega. Ha llegado el momento de mejorar la seguridad de su entorno Microsoft 365 y mejorar la protección de sus empleados y de su empresa con Proofpoint.

Con Proofpoint, su empresa puede reforzar la seguridad de su entorno Microsoft 365 hoy mismo

Microsoft ofrece algunas herramientas de productividad esenciales, pero…

Las funciones nativas de protección del correo electrónico de Microsoft le ayudan a protegerse contra el phishing, el malware y el ransomware. Con Proofpoint, puede reforzar la seguridad de su entorno de Microsoft 365 ahora con la detección avanzada de ataques Business Email Compromise (BEC), códigos QR maliciosos y ataques de ingeniería social, todo ello con un retorno de la inversión muy atractivo.

Por qué los clientes eligen Proofpoint y Microsoft

Detección más eficaz

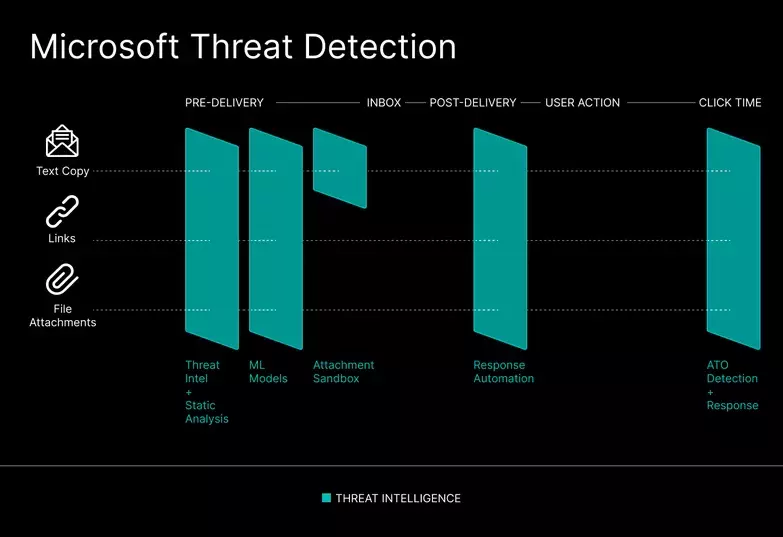

Microsoft puede pasar por alto las amenazas dirigidas a su organización. Los ciberdelincuentes burlan fácilmente los controles de seguridad nativos y add-ons, incluida la autenticación multifactor (MFA), y se aprovechan de sus lagunas de seguridad

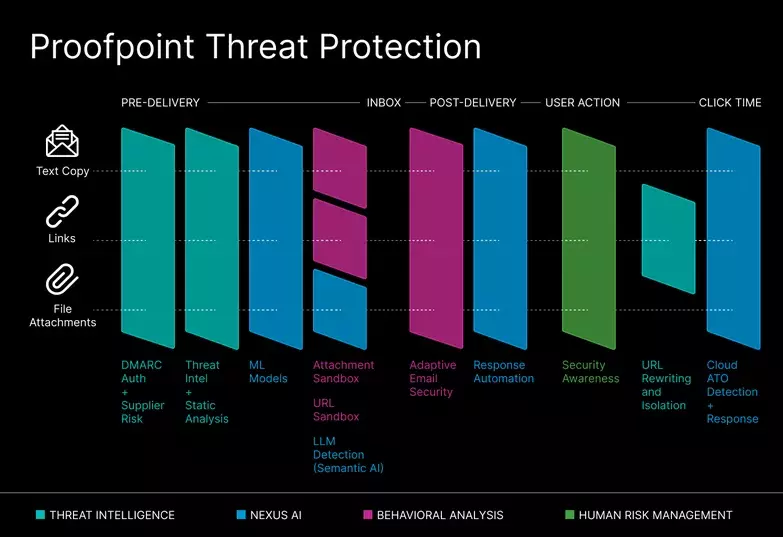

Proofpoint proporciona detección y análisis continuos antes, durante y después del envío, lo que le proporciona una protección contra amenazas de extremo a extremo inigualable. Nuestra pila de detección de gran fiabilidad utiliza IA avanzada, aprendizaje automático, grandes modelos de lenguaje e inteligencia de amenazas de última generación para identificar las amenazas más sofisticadas por correo electrónico. Con Proofpoint, obtiene una eficacia del 99,99 % en la detección de mensajes de correo electrónico, una tasa inferior de falsos positivos y una solución fácil de utilizar y administrar.

Protección frente a amenazas basada en IA

Microsoft tiene dificultades en detectar las amenazas modernas por correo electrónico, como el phishing de credenciales, las estafas Business Email Compromise (BEC) y los ataques de ingeniería social. Sin embargo, las funciones de detección y análisis estático de Microsoft limitada de amenazas ineficaz, lo que deja a su organización vulnerable a los ataques.

Proofpoint Nexus una pila de detección multicapa basada por IA que combina inteligencia de amenazas, análisis estático y dinámico de amenazas, IA basada en el comportamiento, análisis semántico (grandes modelos de lenguaje), y análisis predictivo de URL y análisis en entorno aislado para identificar y detener en seco las amenazas modernas. Con más de 20 años de experiencia en IA y aprendizaje automático y más de 250 patentes de IA (¡y aumentando!), ofrecemos una detección de amenazas de última generación y protección de extremo a extremo contra las amenazas modernas por correo electrónico.

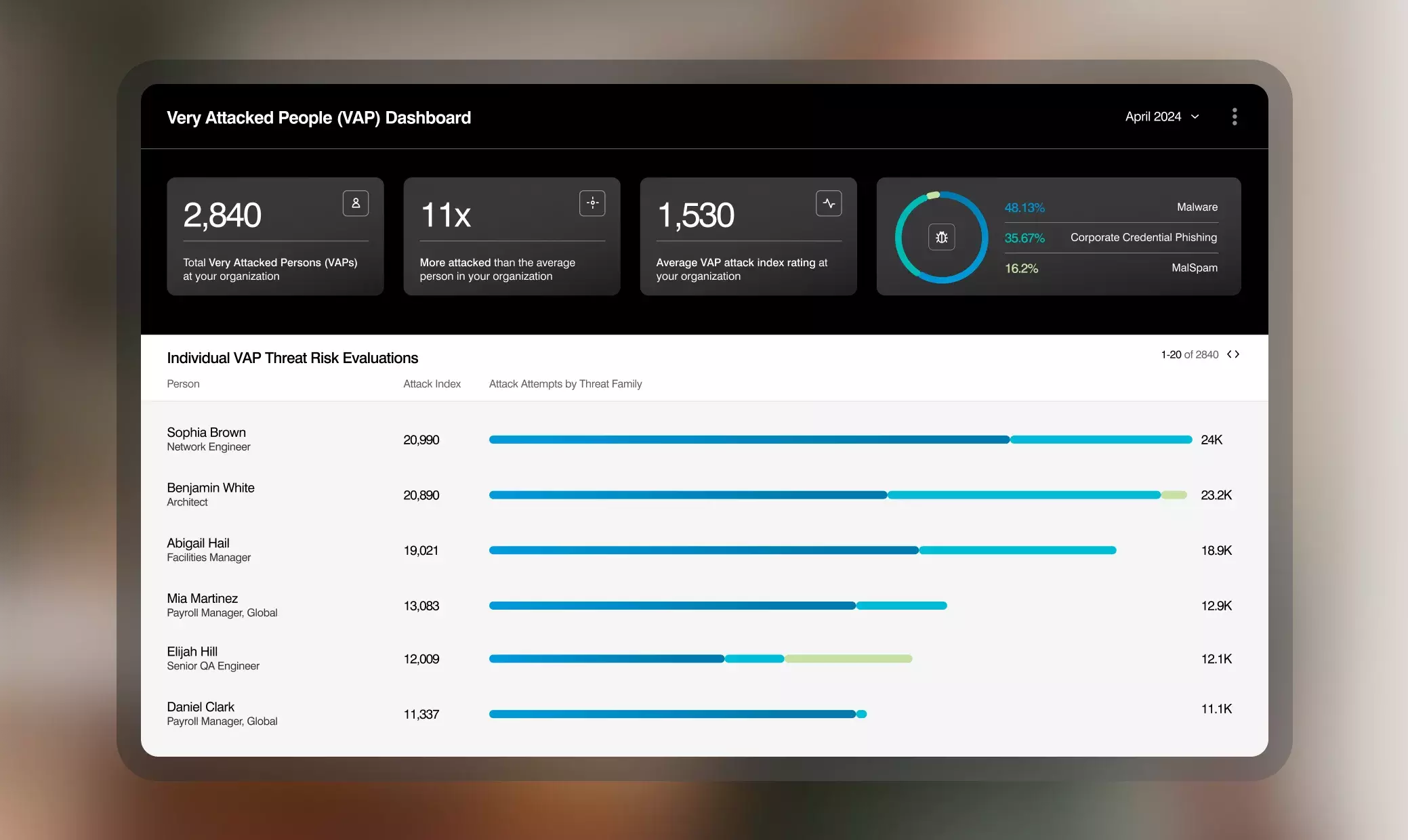

Visibilidad de las personas y las amenazas

Proofpoint realiza un seguimiento de las tendencias de las amenazas, correlaciona la información de las campañas y automatiza los análisis forenses de amenazas para ayudarle a comprender mejor el tipo de amenazas que afectan a su organización. Gracias a nuestra visibilidad de los VAP (Very Attacked People™, o personas muy atacadas), le permitimos determinar las amenazas que se dirigen contra sus usuarios y cómo les atacan los ciberdelincuentes. Esto significa que puede identificar rápidamente a los usuarios de mayor riesgo y potencialmente comprometidos, y, en caso necesario, actuar de inmediato.

Con Proofpoint, puede reforzar la protección de su entorno de Microsoft 365 con seguridad centrada en las personas.

Microsoft y Proofpoint de un vistazo:

| Funciones de protección de las personas | Microsoft | Proofpoint |

|---|---|---|

| Filtrado de conexiones |

Yes

|

Yes

|

| Autenticación del correo electrónico entrante |

Yes

|

Yes

|

| Higiene de correo electrónico básico (antivirus/antispam) |

Yes

|

Yes

|

| Protección básica contra el fraude (falsificación de dominios, nombre mostrado, etc.) |

Yes

|

Yes

|

| Protección avanzada contra ataques BEC |

No

|

Yes

|

| Etiquetas de advertencias contextuales de correo electrónico |

No

|

Yes

|

| Automatización de denuncia de mensajes por parte de los usuarios |

Yes

|

Yes

|

| Conservación mensajes de correo electrónico |

Yes

|

Yes

|

| Análisis básico de la reputación de adjuntos |

Yes

|

Yes

|

| Análisis en entorno aislado de adjuntos |

Yes

|

Yes

|

| Reescritura básica de URL |

Yes

|

Yes

|

| Análisis en entorno aislado completo de URL (antes y después de la entrega) |

No

|

Yes

|

| Corrección manual de mensajes |

Yes

|

Yes

|

| Corrección automática básica de mensajes (URL y adjuntos) |

Yes

|

Yes

|

| Aislamiento del navegador (VAP) |

No

|

Yes

|

| Análisis semántico basado en grandes modelos de lenguaje (antes de la entrega) |

Yes

|

Yes

|

| Detección y análisis avanzados de códigos QR (análisis de todas las URL entrantes antes de la entrega) |

Yes

|

Yes

|

| Protección contra el envío de mensajes de correo electrónico y adjuntos al destinatario equivocado |

No

|

Yes

|

| Visibilidad completa de campañas y amenazas |

No

|

Yes

|

| Detección amenazas sin agente |

No

|

Yes

|

| Detección de amenazas basada en engaños |

No

|

Yes

|

| Restablecimiento automático de los cambios de configuración de cuentas de usuario maliciosas en Microsoft 365 |

No

|

Yes

|

| Detecciones de la usurpaciones de cuentas sofisticadas |

No

|

Yes

|

| Identificación de cuentas de proveedores comprometidas y envío de alertas |

No

|

Yes

|

| Asignación de una puntuación de riesgo a las cuentas de proveedores comprometidas |

No

|

Yes

|

| Controles adaptables (aislamiento) para cuentas de proveedores comprometidos y los VAP |

No

|

Yes

|

| Protección del correo electrónico transaccional procedente de aplicaciones internas y de proveedores SaaS |

No

|

Yes

|

| Cumplimiento de DMARC del correo electrónico transaccional a través de firmas de DKIM |

No

|

Yes

|

| Cumplimiento normativo de mensajes de correo electrónico de aplicaciones mediante el cifrado y la prevención de la pérdida de datos |

No

|

Yes

|

| Alertas de amenazas entregadas |

Yes

|

Yes

|

| Análisis forense integral/indicadores de compromiso (URL y adjuntos) |

No

|

Yes

|

| Correlación de campañas |

No

|

Yes

|

| Análisis, informes y tendencias de ciberdelincuentes |

No

|

Yes

|

| Visibilidad de las aplicaciones SaaS |

Yes

|

Yes

|

| Utilidad de evaluación de riesgos asociados a los usuarios |

No

|

Yes

|

| Controles adaptables para combatir las tendencias de objetivos |

No

|

Yes

|

| Resumen de las amenazas dirigidas a cargos directivos |

Yes

|

Yes

|

| Resumen de las amenazas denunciadas |

No

|

Yes

|

| Detección y corrección exhaustivas de las vulnerabilidades relacionadas con la identidad, incluidos los servicios en la nube y los endpoints |

No

|

Yes

|

| Visibilidad de las rutas de ataque para priorizar la corrección de riesgos |

Yes

|

Yes

|

| Vista cronológica de toda la secuencia de ataque |

No

|

Yes

|

| Visibilidad de las cuentas de proveedores potencialmente comprometidas |

No

|

Yes

|

| Visibilidad de los dominios de proveedores falsificados |

No

|

Yes

|

| Clasificación de proveedores internacionales por puntuación de riesgo |

No

|

Yes

|

| Visibilidad total de los dominios sospechosos |

No

|

Yes

|

| Visibilidad total de los dominios de correo electrónico (dominios pirateados, tasas de fraude de dominios, índices de éxito de la autenticación DMARC, SPF y DKIM, etc.). |

No

|

Yes

|

| Visibilidad de la validación de registros DMARC de proveedores (Nexus Supplier Risk Explorer) |

No

|

Yes

|

| Visibilidad del volumen de mensajes DMARC de proveedores y de los mensajes procedentes de dominios que imitan dominios de proveedores (Nexus Supplier Risk Explorer) |

No

|

Yes

|

Las principales empresas de análisis y los clientes reconocen a Proofpoint como líder

En Proofpoint, estamos comprometidos con la protección de los empleados y los datos de empresa. Ofrecemos una solución integral de protección del correo electrónico que proporciona protección de extremo a extremo contra distribuidas por correo electrónico amenazas conocidas y desconocidas. Por eso, la asociación entre Microsoft y Proofpoint refuerza la seguridad de su organización. No sorprende que el 83 % de las empresas Fortune 100 confíen en Proofpoint para reforzar la seguridad nativa de Microsoft.

Proofpoint ocupa el primer puesto en los informes de protección del correo electrónico de verano de 2023 de G2

El enfoque basado en la integración de Proofpoint

Microsoft es complejo de utilizar y mantener

Las funciones de protección del correo electrónico de Microsoft prometen mucho, pero su uso y gestión son complejos. El atractivo de Microsoft se desvanece rápidamente cuando se consideran sus riesgos. Tiene costes ocultos y complejidades que lastran a las organizaciones en términos de mantenimiento, eficacia operativa, soporte al cliente y coste total de propiedad.

Proofpoint le ofrece una solución fácil de usar y administrar, al tiempo que le proporciona una eficacia operativa inigualable y reduce los riesgos y el coste total de propiedad.

El enfoque basado en la integración de Proofpoint

Proofpoint está reforzando la protección del sistema de correo electrónico de Microsoft, y esto es solo el principio. También y se integra con un vasto ecosistema de proveedores líderes en ciberseguridad, incluyendo CrowdStrike, Palo Alto Networks, CyberArk, Okta, SailPoint e incluso Microsoft Defender y Sentinel. Nuestras integraciones basadas en API combinan información sobre los endpoints, las redes y las identidades, gracias Conocimiento amenazas de Proofpoint, a la IA basada en el comportamiento y al aprendizaje automático. Esto proporciona una seguridad más completa, una detección y neutralización avanzadas de las amenazas y una reducción de los costes operativos.