Descripción general

El malware de punto de venta (POS) se convirtió en noticia en 2013 con las brechas en tiendas de alto perfil que expusieron millones de tarjetas de crédito. El malware de POS se diseña específicamente para infectar terminales de pago en tiendas, hoteles, restaurantes y cualquier otro negocio. De forma tradicional, el malware de POS ha escarbado la información de tarjetas de crédito y débito en los lectores de bandas magnéticas o en la memoria de las terminales. A pesar de la amplia implementación de tecnologías de chip y PIN, ha surgido nuevo malware de POS que puede calcular los códigos de autenticación de las tarjetas con chip y utilizarlos posteriormente en transacciones fraudulentas.

Más recientemente, los peligros del malware de POS han desaparecido de la vista a medida que los troyanos bancarios, tales como Dridex y Ursnif, han dado dolores de cabeza a las empresas, mientras que en 2016 ha dominado la distribución a gran escala de ransomware como Locky y CryptXXX. Sin embargo, el hecho de que los titulares de las noticias hayan cambiado no quiere decir que el malware de POS se haya desvanecido. Por el contrario, el malware de POS sigue vigente y en apogeo. Los actores de forma regular se dirigen a varios segmentos verticales con intentos de capturar información de tarjetas de crédito en masa para venderla en el mercado negro. Con las ventas del viernes negro, durante el fin de semana del día de Acción de Gracias se presentaron niveles elevados de actividad, dado que el tráfico de red para la exfiltración de datos procedente de terminales infectadas se disparó en cerca de un 400 % en algunas familias de malware.

En medio de todo ello, el correo electrónico llegó a ser un vector importante para la distribución de malware de POS en las organizaciones, aun a modo de carga dañina secundaria en un cargador o troyano bancario que abre una brecha para ataques más profundos en sistemas POS conectados en redes. De hecho, el papel que el correo electrónico juega tanto en las primeras distribuciones de malware de POS como en las campañas modernas representa tendencias más amplias en el uso del correo electrónico como vector de ataque: entre 2013 y 2014, el malware de POS a menudo se distribuía como resultado de infecciones ocasionadas al hacer clic en vínculos malintencionados incluidos en mensajes de correo electrónico; mientras que entre 2015 y 2016, los archivos adjuntos malintencionados distribuían malware de POS y otras cargas dañinas.

Análisis

El mercado del malware de POS es variado y está en evolución, con nuevas herramientas que surgen para atacar la seguridad mejorada en las tiendas, así como para agregar funciones que puedan ser útiles para los atacantes que se infiltran en las redes que brindan apoyo a las operaciones de minoristas y puntos de venta. Independientemente del mecanismo utilizado para entregar, instalar o ejecutar, en general hemos observado el contacto con servidores de comando y control (C&C) por medio de una serie de sensores de red ejecutados por nuestro grupo de amenazas emergentes. La figura 1 muestra las principales familias de malware de POS de 2016, según el tráfico y los reportes enviados hacia el C&C.

Figura 1: Principales familias de malware de POS por volumen indexado de actividad de red

Aunque la figura 1 muestra picos esporádicos con fluctuaciones en la actividad de red en varias familias de malware de POS, los investigadores de Proofpoint observaron aumentos de 3 a 4 veces en el tráfico de exfiltración de datos relacionado con las variantes ZeusPOS y NewPOSthings durante el fin de semana del día de Acción de Gracias. A pesar de que se esperaba un aumento en el tráfico relacionado con el viernes negro, los picos mostrados en las figuras 2 y 3 fueron drásticos.

Figura 2: Actividad de red de ZeusPOS durante el fin de semana del día de Acción de Gracias

Figura 3: Actividad de exfiltración de datos de NewPOSthings durante el fin de semana del día de Acción de Gracias

Si bien el aumento en la actividad de red alrededor del día de Acción de Gracias en los Estados Unidos fue notable, al dar un vistazo a los patrones de tráfico generales desde principios del año percibimos un panorama igual de importante. Hemos observado un traslape considerable entre las diversas familias de malware de POS, lo cual sugiere casos con infraestructuras compartidas (figura 4).

Figura 4: Gráfico de red que muestra la actividad y las conexiones relativas según la familia de malware POS

La figura 4 en particular demuestra que:

- Al igual que otras formas de malware, la actividad del malware de POS tiende a concentrarse en torno a unas cuantas variantes dominantes, aun cuando las variantes menores continúan activas y esperando entre bastidores para llegar a ser el siguiente gran acontecimiento.

- Las variantes principales a menudo se relacionan entre sí mediante infraestructuras compartidas o actores que pasan de usar una variante a otra, tal como sucedió con Dridex y Locky en las esferas de los troyanos bancarios y el ransomware.

- El establecimiento de esas relaciones ayuda a que las organizaciones se defiendan mejor en contra del malware de POS mediante la observación de similitudes entre los reportes al C&C, los métodos de infección, etc.

En muchos casos, también podemos asociar las campañas de correo electrónico malintencionadas con los intentos iniciales de instalar el malware de POS. La figura 5 muestra el volumen relativo de las cargas dañinas de malware que se dirigieron hacia el segmento vertical minorista en octubre. Cabe notar que después de quitar el ransomware Locky, el cual representó el 90 % de todo el volumen de mensajes, las dos principales cargas dañinas fueron los cargadores Pony y H1N1. También cabe mencionar que fuimos los primeros en descubrir AbaddonPOS, que es una generalizada variante de malware de POS propagada por Vawtrak, la carga dañina clasificada como tercera en la figura 5. Aunque no necesariamente entregaban malware de POS, este gráfico muestra que los atacantes tenían herramientas maduras a su disposición, así como bases de datos de contactos de minoristas, por medio de las cuales podían atacar las tiendas por correo electrónico a fin de perjudicar sus sistemas de POS.

Figura 5: Volúmenes de mensajes relativos según la carga dañina que se dirigieron al sector minorista en octubre, sin incluir a Locky para tener una mejor visibilidad

Al ver las campañas específicas más de cerca, este año nos brinda una perspectiva adicional de la distribución del malware de POS y del cambiante panorama del sector.

TinyLoader personalizado -> AbaddonPOS

El “actor personalizado”, o TA530, a menudo participa en campañas de pequeñas a medianas que incluyen mensajes de correo electrónico y señuelos personalizados a fin de aumentar su eficacia. Observamos campañas de ese actor que se dirigieron a megaminoristas y a cadenas de supermercados en julio y octubre. Los ataquen incluyeron miles de mensajes que entregaban AbaddonPOS por medio de TinyLoader. El atacante utilizaba un mensaje de “comentarios del cliente” personalizado con el nombre del destinatario en el asunto y con el nombre del archivo adjunto y el cuerpo del mensaje haciendo referencia a la ubicación específica de la tienda (figura 6). De ese modo se crea un señuelo de aspecto legítimo y de ingeniería social que engaña al usuario para que abra un documento de Word adjunto y habilite las macros. Al habilitar las macros, se instala TinyLoader que a su vez instala AbaddonPOS.

Figura 6: Señuelo personalizado con mensaje de comentarios del cliente que incluye una queja creada con ingeniería social que dice: "Le envío este mensaje para hacerle saber en cuanto al mal trato que mi esposa y yo recibimos en la tienda [texto con el nombre y lugar de la tienda]..."

Antes habíamos observado que TinyLoader conducía a AbaddonPOS, pero esas campañas no se personalizaban.

JackPOS

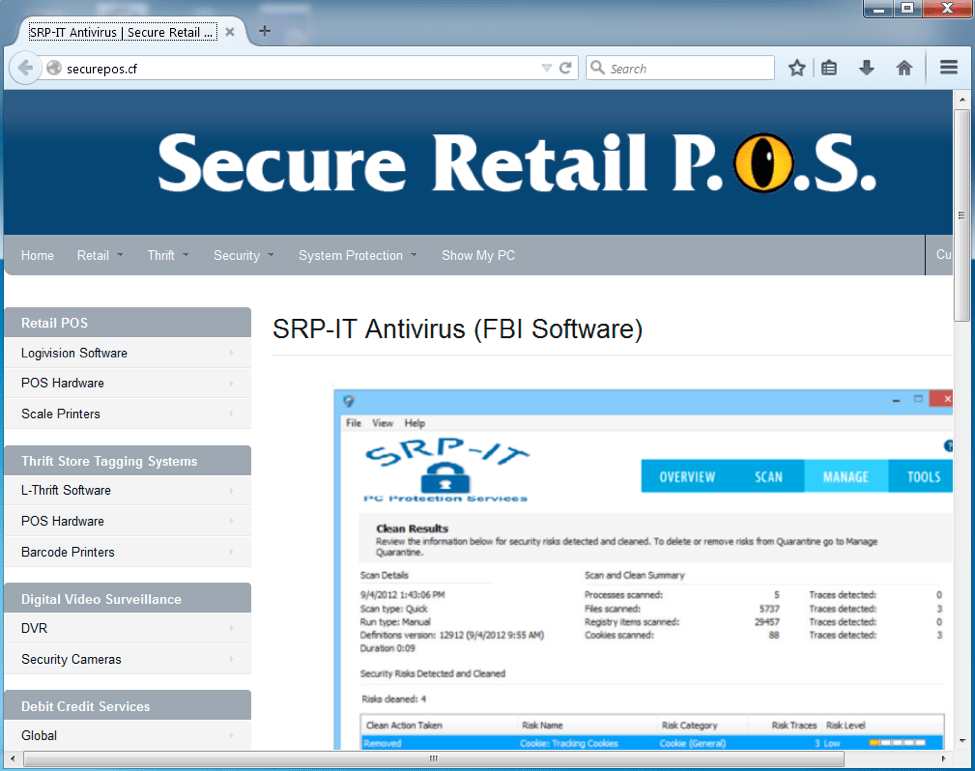

JackPos es un malware de POS que intenta escarbar detalles de tarjetas de crédito (pista 1 y pista 2) a partir de la memoria de la computadora. En abril, observamos una campaña con miles de mensajes de correo electrónico que contenían direcciones de URL malintencionadas que conducían a un archivo ejecutable de malware JackPOS comprimido. Los archivos ejecutables se alojaban en securepos[.]cf, que parece ser una página falsa y un frente convincente que aparenta publicitar el antivirus ARP-IT, POS minoristas y otros productos.

Figura 7: Sitio web falso que supuestamente vende AV, software para POS y otras herramientas, y que aloja malware de POS

Project Hook

En octubre observamos una campaña de correo electrónico de bajo volumen que distribuía el malware de POS denominado “Project Hook”. De manera curiosa, esa campaña se dirigió principalmente a spas, con un vínculo de una actualización falsa de software de administración de spas. Al hacer clic en el vínculo de actualización que se encontraba en los mensajes de correo electrónico se conducía a un archivo .vbs comprimido que cargaba Project Hook, para llevar a la “confirmación de actualización” que se muestra en la figura 8.

Figura 8: Confirmación de actualización falsa de un software de administración de spas

El malware Project Hook se ha observado fuera del laboratorio desde 2013 y continúa activo en varias encarnaciones.

Kronos -> ScanPOS

Más recientemente observamos una campaña relativamente grande que distribuía una instancia del troyano bancario Kronos. Esa campaña se dirigía principalmente al segmento vertical de hotelería, tal como se muestra en la figura 9.

Figura 9: Volúmenes relativamente bajos dirigidos de forma vertical en la campaña de Kronos -> ScanPOS de octubre.

Una vez instalado ya sea mediante macros malintencionadas en un archivo adjunto o por medio de un vínculo en un documento nefasto, Kronos descargaba una de tres cargas dañinas secundarias, incluyendo una nueva variante de malware de POS denominada ScanPOS. ScanPOS es un malware de POS relativamente sencillo que explora los procesos que se encuentran en la memoria en busca de números de tarjetas de crédito, los cuales después envía a un servidor de C&C por medio de HTTP POST.

Esas campañas brindan una instantánea del panorama actual del malware de POS, así como de las tácticas, las técnicas y los procedimientos (TTP) que los actores de amenazas están empleando para entregar el malware a sus objetivos. Una mirada más profunda a las campañas revela algunos elementos comunes:

- Mayor grado de personalización y selección: ya sea que los actores personalicen sus señuelos para aumentar la eficacia o que se dirijan a un segmento vertical específico con software especializado falso, las campañas de correo electrónico brindan un fértil terreno a los ataques

- Los señuelos falsos de software, sitios web y correo electrónico son herramientas de ingeniería social sofisticadas y convincentes que van más allá del phishing básico de credenciales que caracterizó los ataques cometidos en los sistemas de POS en 2013 y 2014

- Los atacantes están haciendo uso de una diversa gama de métodos, los cuales van desde documentos adjuntos malintencionados hasta una variedad de cargadores de malware que han probado tener éxito con troyanos bancarios y ransomware para entregar cargas dañinas de malware de POS.

Se dirigen a los minoristas de forma indirecta

Desgraciadamente, las amenazas que enfrentan los minoristas no se limitan al malware de POS. También hemos observado un repunte considerable en los intentos de phishing de cuentas de minoristas. En los más recientes se emplearon señuelos de pago para “compradores secretos” o evaluaciones en línea, y se dirigían a alumnos de instituciones académicas, quienes con gusto ingresan sus credenciales para tener la oportunidad de ganar dinero de forma rápida y fácil.

Figura 10: Encuesta falsa de satisfacción del cliente de una cadena de supermercados de Australia

Hubo casos en los que los actores utilizaron otras variaciones de phishing de credenciales para obtener detalles de inicio de sesión de megatiendas y de otras cuentas de minoristas, lo cual les permitió realizar transacciones fraudulentas. Independientemente del método o del minorista particular a quien se dirija el ataque, es el minorista quien en última instancia asumirá los costos relacionados con esas transacciones. Aunque el malware de POS puede redituarle a los actores de amenazas un alto potencial de ganancias, el phishing de credenciales de mayor volumen también puede ser muy lucrativo y pone en peligro las marcas minoristas, así como sus resultados netos, y también los bolsillos de los confiados consumidores.

Conclusión

El malware de punto de venta continúa distribuyéndose y operando en volúmenes relativamente elevados. No es algo que sorprenda debido a la posibilidad de considerables ganancias para los actores de amenazas, si es que logran capturar una elevada cantidad de números de tarjetas de crédito. Aunque el sector de pagos se esfuerce por asegurar el cumplimiento de las normas de PCI y avance hacia transacciones de tarjetas de crédito más seguras con las tecnologías de chip y PIN, el malware de POS está evolucionando para sortear esas nuevas barreras. Al mismo tiempo, los actores de amenazas están innovándose para entregar sus cargas dañinas con más eficacia, diversificar sus métodos y hasta obtener ganancias con phishing de credenciales sencillo haciendo uso de marcas minoristas como señuelo.