Índice

Definición de Keylogger

Los Keyloggers son programas que se ejecutan como un proceso en segundo plano en un ordenador u otro dispositivo y registran las pulsaciones de teclas que realiza un usuario sobre su teclado. Pueden tener propósitos tanto legítimos como malintencionados, dependiendo de los objetivos que persiga aquel que los instala. Los keyloggers son conocidos por su intención perversa de recopilar las credenciales del usuario objetivo, así como otros datos importantes, pero también se pueden usar para control parental y proteger la seguridad de menores de edad.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

¿Cómo funcionan los keyloggers?

El objetivo principal de un keylogger es capturar furtivamente las pulsaciones de teclas de un usuario objetivo cuando este las realiza en su dispositivo. La instalación de un keylogger puede ser a propósito, con fines comerciales o empresariales, o también podría ser que un usuario lo instalara después de ser engañado por un atacante malintencionado. Los atacantes emplean diversas modalidades de infección, incluyendo el phishing, las instalaciones “drive-by”, los navegadores vulnerables o simplemente añadiendo contenido malintencionado a un paquete de instalación inofensivo.

Un keylogger verdaderamente sigiloso se ejecuta como un proceso en segundo plano, sin dejar pistas evidentes. Por ejemplo, una instalación en Windows podría ejecutarse sin necesidad de recibir instrucciones por parte del propietario del ordenador y comenzar inmediatamente a registrar pulsaciones de teclas sin que el rendimiento del dispositivo presente cambios detectables. Los usuarios objetivo que investigan procesos en curso deben identificar el proceso malintencionado en segundo plano, pero muchos usuarios no son capaces de distinguir entre los ejecutables necesarios de Windows y el contenido malintencionado.

Los buenos keyloggers organizan las pulsaciones de teclas, de modo que un atacante pueda identificar las credenciales vinculadas con cuentas específicas. Por ejemplo: un usuario objetivo escribe el nombre de su banco en una ventana de navegador, y después introduce sus credenciales en la página web del banco. El keylogger captura todas estas pulsaciones de teclas y las graba en un archivo en el dispositivo local o directamente en la nube. Para evitar potenciales pérdidas de información debido a la falta de conexión a internet, un keylogger típicamente almacena las pulsaciones de teclas en una carpeta oculta y después transfiere el contenido a un servidor controlado por el atacante cuando hay una conexión a internet disponible.

Organizar los archivos de registro por aplicaciones permite a un atacante identificar rápidamente y vincular las credenciales robadas con ubicaciones de cuentas, como páginas web, aplicaciones locales o servicios de red locales. Algunos malware troyanos incluyen keyloggers, pero también permiten al atacante controlar remotamente el equipo, de modo que la transferencia de los archivos se vuelve innecesaria. El atacante puede acceder remotamente al sistema y obtener los archivos de registro directamente desde el dispositivo local.

Los keyloggers se suelen usar para monitorización parental en el dispositivo de un menor de edad. Por ejemplo, si el menor usa programas de chat para hablar con sus amigos online, es posible que los padres quieran monitorizar estas conversaciones. El keylogger funciona igual que un keylogger malintencionado, pero su finalidad no es perjudicar a un tercero, sino proteger al menor.

Otras de las funcionalidades estándar en los keyloggers son:

- Envío periódico de correos electrónicos al atacante con las últimas pulsaciones de teclas. Este método de enviar las pulsaciones de teclas a un atacante se detecta más fácilmente cuando se usa la cuenta de correo electrónico del usuario objetivo, que deja un rastro en el buzón de correo saliente, revelando la dirección de correo electrónico del atacante.

- La transmisión inalámbrica de datos robados usando tecnología Wi-Fi o el plan de datos del dispositivo, si está disponible.

- En algunos casos, los keyloggers incluyen aplicaciones malintencionadas que permiten el control remoto de los dispositivos locales.

- Copiar el contenido del portapapeles para detectar contraseñas almacenadas cuando los usuarios copian y pegan una contraseña en una ventana. Por ejemplo, robar el contenido del portapapeles podría darle al atacante acceso a las claves asociadas al wallet de criptomonedas de un usuario.

- Pantallazos del escritorio de Windows. Con esta funcionalidad, un atacante puede captar la información cuando el usuario haya configurado el autorrelleno en sus navegadores. Por ejemplo, un usuario puede tener almacenada una cookie que recuerde el nombre de la cuenta de una página web financiera. El usuario escribe la contraseña en la página web, pero solo se captura la contraseña, no el nombre de usuario. Con los pantallazos, el atacante posee el nombre de usuario autorrellenado que aparece en la imagen, y después el keylogger provee la contraseña.

- Rastreo de actividad para captar clics de ratón del usuario y acciones del dispositivo. Al rastrear los clics del ratón del usuario, el atacante puede determinar cuáles archivos y carpetas se abren normalmente. Esto podría proporcionar al atacante remoto la capacidad de determinar cuáles son los archivos importantes que contienen información clave.

Cómo detectar un Keylogger

Los autores de software malintencionado añaden funcionalidades furtivas a sus programas para evitar que los detecten, pero los usuarios tienen variedad de recursos disponibles para ayudarlos a detectar un keylogger instalado. Las aplicaciones antimalware de buena calidad detectan a los keyloggers y evitan que se instalen. Usar thin clients o clientes ligeros también puede ayudar a mitigar este riesgo, al no permitir la instalación de software no autorizado en el dispositivo. Sin embargo, los programadores de malware cambian continuamente las cargas útiles y estrategias dentro de sus software para evitar la detección por parte de las defensas del dispositivo. Es difícil para un software antimalware el detectar amenazas de día cero, lo que significa que el malware no se ha detectado aún en internet.

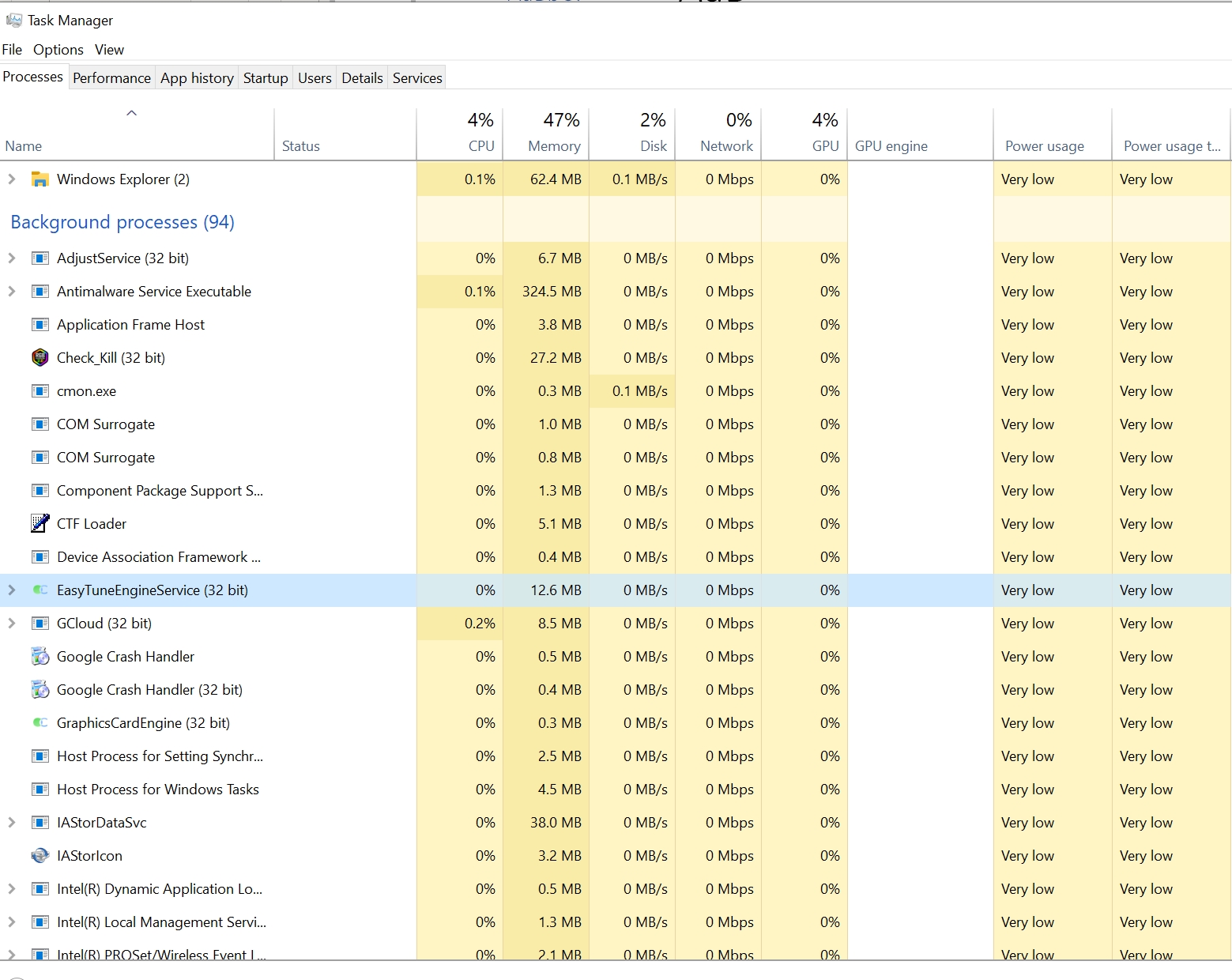

Si te da la impresión de que podrías tener un keylogger instalado en tu dispositivo, el primer paso es revisar la lista de procesos en ejecución en el dispositivo. En ordenadores Windows, estos procesos se muestran en el Administrador de tareas.

En el pantallazo anterior, se aprecian 94 procesos en segundo plano. Un keylogger aparecería en esta lista pero, como se puede ver, es difícil distinguir entre un programa legítimo y un malware.

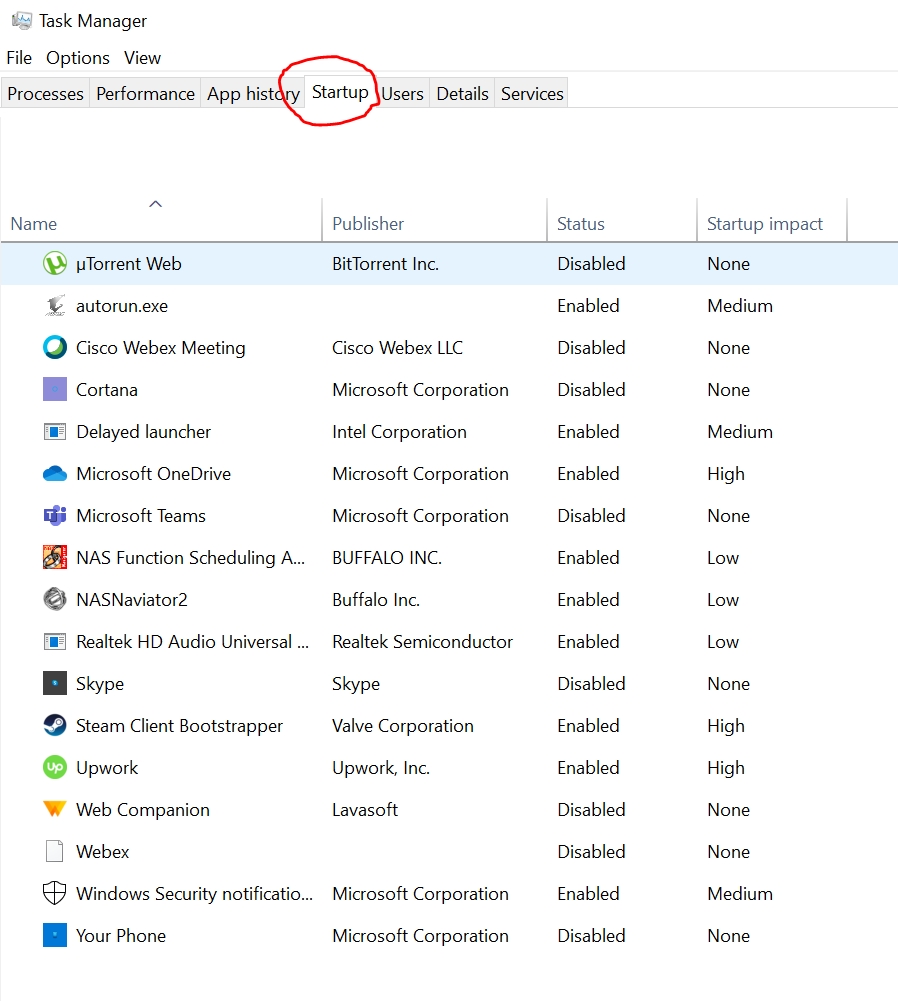

Para que un keylogger se ejecute después de un reinicio, el servicio debe estar configurado en Windows para cargarse automáticamente. Haga clic en la pestaña “Inicio” en el Administrador de tareas para ver una lista de ejecutables que se se activan al reiniciar.

Explore la lista de ejecutables al inicio para identificar si el Administrador de tareas muestra programas sospechosos. Puede deshabilitar un programa que se active al inicio desde esta pestaña, pero esto no eliminará totalmente el malware de su ordenador. El ejecutable sigue existiendo, y los desarrolladores de malware programan medidas para volver a iniciar la aplicación cuando esta se deshabilite.

La mejor manera de detectar un keylogger es ejecutar aplicaciones antimalware diseñadas para poner en cuarentena y eliminar software malintencionado. La mejor opción es que el programa de antimalware detecte el código malintencionado antes de que se cargue en la memoria, pero los falsos negativos son una posibilidad muy real si el malware puede evitar su detección. Evite los falsos negativos actualizando consistentemente su software antimalware. El software antimalware actualizado detecta los ataques más recientes, incluyendo keyloggers. No instale software que no esté distribuido por el proveedor oficial, y jamás abra archivos ejecutables adjuntos a los mensajes de correo electrónico. Si su sistema operativo incluye un cortafuegos, las conexiones salientes podrían quedar bloqueadas, pero nunca debe confiar ciegamente en que los cortafuegos puedan bloquear keyloggers en su totalidad.

Cómo eliminar un keylogger

Los pasos para eliminar un keylogger dependen del malware instalado. Los keyloggers complejos y bien programados pueden persistir en el sistema incluso cuando crea que ya los ha eliminado. La mejor manera de eliminar un keylogger es hacer un escaneo en el sistema y permitir que la aplicación antimalware lo elimine. La mayoría de los software antimalware le permiten poner en cuarentena a cualquier aplicación sospechosa, en lugar de eliminarla automáticamente. En un escenario de cuarentena, los archivos ejecutables se trasladan a un directorio en el dispositivo, donde los usuarios pueden revisarlos antes de su eliminación permanente.

Si le da la impresión de que podría tener un keylogger instalado en su dispositivo, el primer paso es desconectarlo de internet, para evitar que un potencial atacante capaz de controlar remotamente el equipo pueda conectarse. También evita que el equipo se comunique con un servidor controlado por el atacante, y que se suban datos robados a una ubicación externa en la nube.

Un equipo infectado no debe estar conectado a su red privada, pero es necesario transferirle una aplicación antimalware al dispositivo infectado. Si no tiene algún programa antimalware instalado, debe descargarlo de internet o transferir los archivos de instalación desde un ordenador en la red al ordenador infectado. Puedes transferir archivos desde un dispositivo móvil, como un smartphone o una unidad de disco portátil. Debe tener cuidado al transferir archivos desde otro dispositivo, porque el malware a veces puede transferir archivos al dispositivo conectado.

Después de instalar un software antimalware, ejecute un escaneo en el ordenador. El programa antimalware puede configurarse para eliminar archivos automáticamente o ponerlos en cuarentena. También debe eliminar los archivos binarios de la memoria, para que el keylogger ya no pueda registrar las pulsaciones de teclas.