Tabla de contenidos

La inyección SQL, SQL exploit o SQL injection (a menudo abreviada como SQLi) es una ciberamenaza que se dirige a aplicaciones que utilizan bases de datos SQL (acrónimo en inglés de “lenguaje de consulta estructurado”). Los atacantes aprovechan las vulnerabilidades del código de una aplicación inyectando código SQL malicioso en las consultas, lo que les permite obtener acceso no autorizado a una base de datos privada que puede contener información potencialmente valiosa.

Un ataque de inyección SQL puede tener una multitud de consecuencias negativas, como la filtración y la corrupción de datos, y la pérdida de control del sistema. Estos ciberataques se dirigen a cualquier aplicación que utilice una base de datos SQL, siendo los sitios web los objetivos más vulnerables y más explotados.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

Cómo funciona una inyección SQL

La inyección SQL se aprovecha de la forma en que una aplicación interactúa con su base de datos SQL en el backend. A continuación, se muestra un resumen conciso de cómo funciona una inyección SQL:

- Construcción de la consulta: Las aplicaciones suelen utilizar consultas SQL para interactuar con bases de datos, normalmente para recuperar o almacenar datos. Estas consultas a veces pueden construirse concatenando (es decir, conectando) cadenas, con partes de la cadena procedentes de la entrada del usuario.

- Entrada maliciosa: Si una aplicación no maneja correctamente la entrada del usuario, un atacante puede proporcionar una entrada con código SQL. En lugar de que la aplicación reconozca esta entrada como datos normales, la base de datos la ejecuta como parte de la consulta SQL.

- Manipulación de la consulta: Cuando el código malicioso se concatena en la consulta SQL, cambia la estructura o intencionalidad de la consulta. Esto puede permitir a un atacante recuperar datos no autorizados, eludir la autenticación o incluso ejecutar operaciones administrativas en la base de datos.

El éxito de un SQL injection depende en gran medida de cómo la aplicación construye sus consultas SQL y cómo maneja la entrada del usuario. Las medidas adecuadas para desinfectar y validar la entrada ayudan a prevenir estas vulnerabilidades.

¿Qué son las consultas SQL?

SQL es el lenguaje de programación estándar para gestionar datos almacenados en un sistema de gestión de bases de datos relacionales (RDBMS) o procesamiento de flujos en un sistema de gestión de flujos de datos relacionales (RDSMS). En términos sencillos, es el lenguaje de programación declarativo utilizado para almacenar, actualizar, eliminar, buscar y recuperar información de la base de datos.

Las consultas SQL son comandos o instrucciones estructurados escritos en el Lenguaje de Consulta Estructurado para interactuar con bases de datos relacionales. Estas consultas permiten a los usuarios realizar diversas operaciones con los datos almacenados en una base de datos, como recuperar, insertar, actualizar y eliminar datos.

Las consultas SQL pueden ejecutar una amplia gama de funciones específicas dentro de una base de datos, entre ellas:

- Recuperar datos de una base de datos.

- Insertar, actualizar o eliminar registros en una base de datos.

- Crear bases de datos completamente nuevas.

- Construir nuevas tablas en una base de datos.

- Establecer procedimientos almacenados en una base de datos.

- Crear vistas en una base de datos.

- Establecer permisos en tablas, procedimientos y vistas.

Las consultas SQL son comandos específicos estructurados como declaraciones. Se agregan en programas que permiten a los usuarios añadir, modificar o recuperar datos de bases de datos.

Algunos ejemplos básicos de consultas SQL incluyen:

- SELECT: Para recuperar datos de tablas.

SELECT columna1, columna2 FROM nombre_tabla WHERE condición. - INSERT INTO: Para insertar nuevos datos en una tabla.

INSERT INTO nombre_tabla (columna1, columna2) VALORES (valor1, valor2). - UPDATE: Para modificar datos existentes en una tabla.

UPDATE nombre_tabla SET columna1=valor1 WHERE condición.

Estos son ejemplos fundamentales de consultas SQL. Con prestaciones que van desde la simple recuperación de datos hasta intrincadas transformaciones y análisis de datos, SQL es un lenguaje potente y versátil que permite operaciones complejas y manipulaciones de datos relacionales.

Tipos de inyección SQL

Las vulnerabilidades de inyección SQL (SQL exploit) surgen cuando se intercalan códigos SQL maliciosos en los campos de entrada, lo que influye en las operaciones SQL posteriores. Estas amenazas pueden segmentarse a grandes rasgos en tres categorías: SQLi en banda, SQLi inferencial y SQLi fuera de banda.

1. SQLi en banda

Esta es la forma más frecuente y directa de inyección SQL. La inyección SQL en banda permite al autor inyectar código malicioso y recibir información a través del mismo medio. Los dos tipos más comunes de inyección SQL en banda son la inyección SQL basada en errores y la inyección SQL basada en uniones.

SQLi basado en errores

Mediante la manipulación de las consultas, los atacantes extraen información valiosa de la base de datos a partir de los mensajes de error del servidor. A veces, este método puede incluso trazar el mapa completo de la base de datos.

SQLi basado en uniones

Esta técnica depende del operador UNION SQL. Los atacantes combinan los resultados de múltiples operaciones SELECT, y los datos combinados se reflejan en la respuesta de la aplicación.

2. SQLi inferencial

La inyección SQL inferencial, a diferencia de la inyección SQL en banda, puede tardar más tiempo en ser explotada por un atacante, pero puede ser muy eficaz. En este tipo de ataque, no se transfieren datos a través de la aplicación web, y el atacante no puede ver el resultado de un ataque en banda (es decir, en el HTML de la respuesta de la aplicación). Alternativamente, los agentes de amenazas pueden reconstruir la estructura de la base de datos, enviando cargas útiles y observando la respuesta de la aplicación web y el comportamiento del servidor de la base de datos. Los dos principales tipos de SQLi inferencial son SQLi ciega basada en booleanos y SQLi ciega basada en tiempo.

SQLi ciega basada en booleanos

La inyección SQL ciega basada en booleanos funciona enviando una consulta SQL a la base de datos y obligando a la aplicación a producir una respuesta diferente dependiendo de si la consulta devuelve VERDADERO o FALSO.

SQLi ciega basada en el tiempo

La inyección SQL ciega basada en el tiempo es una técnica de inyección SQL inferencial que envía una consulta SQL a la base de datos, obligando a la aplicación a esperar un tiempo determinado (en segundos) antes de responder.

3. SQLi fuera de banda

La inyección SQL fuera de banda no es muy común, ya que requiere que la base de datos objetivo pueda conectarse de nuevo a la máquina del atacante. Este tipo de inyección SQL se produce cuando un atacante no puede utilizar el mismo canal para lanzar el ataque y recopilar resultados. En su lugar, el atacante utiliza un canal diferente, como un correo electrónico, para lanzar el ataque.

En resumen, la inyección SQL en banda es la más común y fácil de explotar, mientras que la inyección SQL inferencial puede llevar más tiempo a un atacante para explotarla, pero puede ser muy eficaz. La inyección SQL fuera de banda no es muy común, ya que requiere que la base de datos objetivo pueda conectarse de nuevo al equipo del atacante.

Ejemplo de inyección SQL

Aunque las inyecciones SQL pueden ser ataques elaborados, este ejemplo simplificado pone en perspectiva cómo funcionan.

Supongamos que hay dos tablas de base de datos, Inicios de sesión de usuarios e Información de clientes. La tabla de Inicios de sesión de usuarios tiene dos campos para Nombre de usuario y Contraseña. La tabla de Información de clientes tiene datos adicionales, como Nombre, Apellido, Dirección, Correo electrónico, Número de teléfono y Número de tarjeta de crédito.

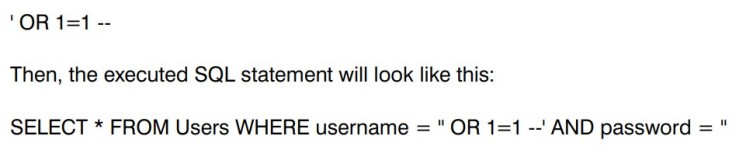

Un atacante puede insertar código malicioso (SQL injection) en un formulario de inicio de sesión para recuperar el nombre de usuario y la contraseña de un usuario de la tabla de inicios de sesión de usuario. Si el atacante introduce el siguiente código en el campo de nombre de usuario,

El doble guion al final de la instrucción se utiliza para comentar el resto de la instrucción SQL original, que también habría comprobado la contraseña.

La declaración anterior siempre devolverá verdadero, porque 1=1 siempre es verdadero, y el doble guion comenta el resto de la declaración. Como resultado, la verificación de la contraseña se ignora y el atacante puede iniciar sesión sin una contraseña válida.

Impactos de un ataque de inyección SQL

Los ataques de inyección SQL pueden tener múltiples consecuencias, dependiendo de las habilidades del atacante, su intención y la vulnerabilidad del sistema. Cuando se logra el acceso no autorizado, los impactos potenciales de los ataques SQLi incluyen:

- Fugas de datos: Uno de los efectos más inmediatos y perjudiciales de las SQLi es el acceso no autorizado a los registros de la base de datos. Los atacantes pueden ver información confidencial, como credenciales de usuario, datos personales, datos financieros, etc.

- Pérdida o corrupción de datos: Los actores maliciosos pueden modificar, insertar y eliminar registros, lo que puede provocar la pérdida de integridad de los datos, hacerlos inútiles o introducir información falsa.

- Denegación de servicio: Al bloquear registros, eliminar tablas o interrumpir la base de datos de cualquier otra forma, los atacantes pueden hacer que la aplicación no esté disponible para los usuarios legítimos.

- Toma de control del servidor de base de datos: Los ataques avanzados de SQLi pueden hacer que los atacantes obtengan el control del servidor de base de datos. En los casos en que el servidor de la base de datos no está debidamente separado del resto de la red, esto puede ser un trampolín para posteriores ataques.

- Ejecución remota de código: Algunos sistemas de bases de datos permiten la ejecución de comandos a nivel de sistema a través de SQL. Si un atacante descubre y explota una vulnerabilidad SQLi en dichos sistemas, puede potencialmente ejecutar comandos arbitrarios en el servidor, lo que conduce a un compromiso total del sistema.

- Exposición de datos: Los atacantes pueden utilizar SQLi para modificar el comportamiento de la aplicación, revelando potencialmente información confidencial a la que normalmente no pueden acceder los usuarios.

- Robo de identidad y fraude: Con acceso a datos personales y financieros, los atacantes pueden cometer robo de identidad, transacciones no autorizadas y otras actividades fraudulentas.

- Daño a la reputación: Más allá de las implicaciones técnicas directas, las empresas que son víctimas de ataques SQLi corren el riesgo de sufrir graves daños a su reputación. Los clientes y socios pueden perder la confianza en la capacidad de una empresa para proteger sus datos.

- Consecuencias financieras: Limpiar los daños tras un ataque SQLi puede ser costoso. Puede haber gastos relacionados con la reparación técnica, consultas legales, esfuerzos de relaciones públicas, compensación a los usuarios afectados y posibles multas por violaciones de la normativa de protección de datos.

- Divulgación de propiedad intelectual: Las empresas pueden almacenar algoritmos patentados, planes de negocio y otros tipos de propiedad intelectual en sus bases de datos. Un ataque SQLi puede provocar el robo de estos valiosos datos.

Comprender los posibles impactos de los SQL exploits, subraya la importancia de adoptar prácticas de codificación seguras, evaluaciones periódicas de vulnerabilidades y pruebas de penetración para proteger las bases de datos y las aplicaciones de este tipo de amenazas.

Prevención y detección de ataques de inyección SQL

La prevención y detección de ataques de inyección SQL requiere una combinación de codificación segura, refuerzo de la infraestructura, supervisión y formación. Estas son las prácticas recomendadas para la prevención y detección de SQL exploits:

Prevención

- Utilizar consultas parametrizadas (declaraciones preparadas): Utilice siempre consultas parametrizadas o declaraciones preparadas con SQL. Esto garantiza que la entrada del usuario se trate siempre como datos y nunca como código ejecutable.

- Utilizar procedimientos almacenados: Al utilizar procedimientos almacenados, puede abstraer y centralizar el acceso a los datos, limitando la exposición a comandos SQL sin procesar.

- ORM (Mapeo Relacional de Objetos): Utilice ORM, ya que a menudo se basa en consultas parametrizadas y reduce el manejo directo de SQL sin procesar, pero asegúrese de que el ORM elegido sea seguro contra SQLi.

- Escapar todas las entradas del usuario: Si debe insertar datos directamente en consultas SQL, asegúrese de que todas las entradas del usuario se escapen correctamente. Esto puede ser una medida de respaldo, pero no debe ser la defensa principal.

- Principio del mínimo privilegio: Asegúrese de que las cuentas de bases de datos SQL utilizadas por las aplicaciones web tengan los privilegios mínimos necesarios. Por ejemplo, una cuenta de usuario que recupera datos no debe tener permisos de inserción o eliminación.

- Cortafuegos de aplicaciones web (WAF): Implemente un WAF para filtrar y supervisar el tráfico HTTP entre la aplicación web e Internet. Los WAF pueden bloquear muchos ataques de inyección.

- Desactivar los mensajes de error detallados: Asegúrese de que los mensajes de error de la base de datos sean genéricos y no revelen detalles sobre la estructura de la base de datos.

- Validación de entradas: Utilice un enfoque de lista blanca para la validación de entradas. Valide todas las entradas de usuario con un conjunto de reglas estrictas (por ejemplo, tipo, longitud, formato y rango).

- Actualización y parcheo periódicos: Actualice regularmente el software de la base de datos, los marcos de aplicaciones web y las bibliotecas para protegerte contra vulnerabilidades conocidas.

Detección

- Auditorías de seguridad y pruebas de penetración periódicas: Realice periódicamente auditorías de seguridad y pruebas de penetración para descubrir y rectificar posibles vulnerabilidades.

- Monitorización de consultas SQL: Supervise las consultas SQL ejecutadas en su base de datos para detectar consultas inusuales o inesperadas que puedan indicar intentos de SQLi.

- Monitorización de errores: Monitoree los mensajes de error inusuales del sistema o de la aplicación que puedan indicar intentos de ataque.

- Sistemas de detección de intrusiones (IDS): Implemente soluciones de IDS para supervisar y alertar sobre actividades maliciosas.

- Monitorización y análisis de registros: Revise periódicamente los registros y utilice el análisis automatizado de registros para detectar signos de ataques.

- Comprobaciones de integridad de bases de datos: Compare periódicamente las estructuras y contenidos actuales de las bases de datos con una copia de seguridad o línea de base en buen estado conocida para detectar modificaciones no autorizadas.

- Formación de desarrolladores y personal de TI: Asegúrese de que todos los miembros del equipo conozcan los riesgos de SQLi y las técnicas de prevención.

- Honeypots: Implemente honeypots de bases de datos para desviar y estudiar a los atacantes, lo que puede ayudar a detectar nuevas técnicas de SQLi.

Incorporar mecanismos de prevención y detección y mantener una postura de seguridad proactiva es esencial para protegerse eficazmente contra SQL injection y otras amenazas.

Cómo puede ayudar Proofpoint

Proofpoint ofrece soluciones de ciberseguridad líderes en el sector que pueden ayudar a combatir los ataques de inyección SQL. Algunas de las soluciones de la empresa en este ámbito incluyen:

- Insider Threat Management (ITM): Las soluciones integrales de ITM de Proofpoint ayudan a las organizaciones a proteger los datos confidenciales de amenazas internas y pérdida de datos. Proporciona una visibilidad profunda de las actividades de los usuarios, identifica el riesgo de los usuarios, detecta las violaciones de datos provocadas por personas internas y acelera la respuesta a incidentes de seguridad.

- Advanced Threat Protection (ATP): El servicio ATP mejorado de Proofpoint incluye prestaciones online para detener ataques de inyección de día cero.

- Inteligencia sobre amenazas emergentes: Las soluciones de inteligencia sobre amenazas emergentes de Proofpoint proporcionan visibilidad de las últimas tácticas, técnicas y procedimientos llevados a cabo por los actores de amenazas. Con esta inteligencia, las organizaciones pueden mantenerse informadas sobre las últimas metodologías de SQLi y adaptar sus defensas en consecuencia.

Las organizaciones que utilizan estos productos de Proofpoint mejoran su postura de seguridad y protegen sus bases de datos de los ataques de inyección SQL. Si desea más información, póngase en contacto con Proofpoint.