Índice

Definición de vishing

La mayoría de las personas han oído hablar del phishing; sin embargo, aunque el vishing es un ataque diferente, está dentro de la misma clasificación que el phishing y tiene objetivos en común. Los vishers (como se conoce a los perpetradores de estas técnicas de vishing) usan números telefónicos fraudulentos, software de modificación de voz, mensajes de texto e ingeniería social para convencer a los usuarios de que divulguen información delicada. En el vishing generalmente se usa la voz para engañar a los usuarios. (el smishing, otra forma de phishing que usa mensajes de texto SMS para engañar a los usuarios, se suele emplear en paralelo con llamadas de voz dependiendo de los métodos del atacante).

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

¿Cuál es la diferencia entre vishing y phishing?

El phishing y el vishing persiguen el mismo objetivo: obtener información delicada de usuarios que podría usarse para robo de identidad, obtener beneficios financieros o apoderarse de cuentas. La diferencia principal entre el phishing y el vishing es el medio que se emplea para identificar a las potenciales víctimas. Si bien el phishing es un ataque basado principalmente en correo electrónico, el vishing emplea la voz, típicamente mediante llamadas al móvil de un usuario.

Tanto los vishers como los phishers envían mensajes a sus potenciales víctimas, típicamente de manera masiva. Los atacantes de phishing envían una gran cantidad de mensajes de correo electrónico a una lista de potenciales objetivos. Si el atacante se enfoca en una organización específica, es posible que solo utilice una lista de direcciones de correo electrónico de usuarios con altos privilegios de la empresa objetivo. Los phishers (como se les llama a los perpetradores de estos ataques) suelen usar mensajes de correo electrónico muy apremiantes para convencer a los usuarios de que les respondan con información delicada, o para que cliquen en un enlace donde está alojado el malware. Los archivos adjuntos malintencionados también se usan en algunos ataques de phishing.

El visher podría enviar primero mensajes de texto a las víctimas potenciales de manera masiva, basándose en una larga lista de números telefónicos. El mensaje podría solicitarles a los usuarios que hiciesen una llamada telefónica al número telefónico del atacante. Otro método de vishing crea un mensaje automático y marca el número de teléfono de las víctimas potenciales de manera robótica. Utilizan mensajes de voz generados por ordenador para eliminar cualquier acento y crear confianza. A continuación, el mensaje de voz engaña al usuario para que se conecte con un agente humano que continúa con la estafa, o podría pedirle al usuario que abra una página web controlada por el atacante.

Si bien existen diferencias menores entre el vishing y el phishing, la meta final siempre es la misma: conseguir credenciales, datos personales identificables e información financiera. Los usuarios que estén familiarizados con el phishing podrían no estarlo con el vishing, así que los atacantes los emplean para mejorar sus posibilidades de éxito.

¿Cuál es la diferencia entre vishing y smishing?

El smishing es un ataque estrechamente relacionado que también usa números de teléfonos móviles. Pero en vez de un correo de voz, el smishing emplea mensajes de texto para engañar a los usuarios. Estos mensajes pueden contener un número telefónico al que el usuario objetivo debe llamar, o un enlace a una web controlada por el atacante en la cual hay malware alojado, o una página de phishing.

El smishing se basa principalmente en que los usuarios confíen en mensajes de texto. Estos mensajes suelen prometer premios en metálico, cupones o amenazar con cancelar cuentas si el usuario no autentica y restablece sus credenciales. Como los mensajes de texto son más informarles, las víctimas podrían confiar en mensajes de texto más que en correos electrónicos sospechosos.

Existe una gran superposición entre el smishing y el vishing. Un ataque de vishing también podría comenzar con un mensaje de texto y contener un número telefónico al que se les pide a los usuarios que llamen, pero los ataques de vishing también podrían usar mensajes automatizados y llamadas robotizadas. El smishing también puede incluir un número telefónico en un mensaje de texto, pero muchos ataques se enfocan principalmente en convencer a los usuarios de que cliquen en enlaces y abran una página en una web malintencionada.

Proofpoint: número uno en detención de phishing

Neutralización del phishing con una solución totalmente integrada

Técnicas y ejemplos de vishing

Es más complicado identificar un ataque de vishing que un ataque de phishing o de smishing. Los ataques de vishing comienzan con un mensaje de texto y suelen contener un número telefónico.

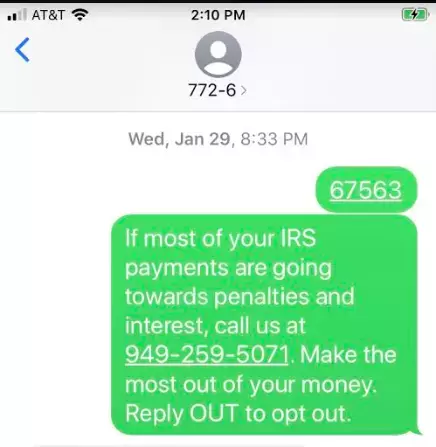

La siguiente imagen es un ejemplo de vishing:

Los estafadores emplean tácticas de intimidación para convencer a los usuarios de que hagan una llamada telefónica. En este mensaje, el atacante simula trabajar para el IRS. La mayoría de los usuarios temen a las multas y penalizaciones del IRS (que es como se llama el departamento de Hacienda de los EE. UU.), así que a cualquier usuario que llame a este número telefónico se le dice que debe dinero. El atacante convence al usuario objetivo que pague con su tarjeta de crédito o que transfiera dinero directamente desde la cuenta del usuario objetivo. Las estafas con el IRS son uno de los ataques más comunes para los usuarios en los EE. UU.

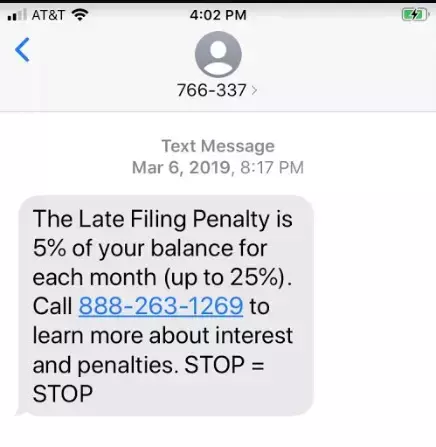

La siguiente imagen es otro ejemplo de vishing que comienza con un mensaje de texto:

En la imagen anterior, las mismas amenazas y tácticas intimidatorias se emplean para convencer a los usuarios de que llamen. Si el usuario objetivo responde con un mensaje de “STOP”, los mensajes continúan. Al responder al atacante, el usuario objetivo verifica que el número telefónico es válido y sigue siendo un objetivo atractivo.

Nótese que, en ambas imágenes, el número indicado en el identificador de llamadas es un número de contacto no válido, porque solo tiene 6 cifras. Estos números son empleados por las empresas de telecomunicaciones para enviarles mensajes a los usuarios, pero también indican que el mensaje se envió desde una API de marcado automático o desde una cuenta de correo electrónico. Si un mensaje proviene de uno de estos números, esté alerta porque puede ser una estafa de smishing o de vishing.

No todos los mensajes con un número no válido en el identificador de llamadas son malintencionados. Estos números también se usan en las solicitudes de autenticación multifactor cuando se le envía un PIN al usuario para completar un proceso de autenticación. Los atacantes de ingeniería social convencen a los usuarios para que envíen el PIN, pero esto implica contactar al usuario y convencerle de que divulgue su PIN. El vishing, phishing y smishing se pueden combinar con la ingeniería social para crear ataques a mayor escala en cuentas de altos privilegios.

Entre los atacantes que optan por las llamadas telefónicas, se ha popularizado el uso de programas de ordenador para enmascarar las voces y los acentos geográficos. Los atacantes pueden incluso emplear una voz del sexo opuesto para lanzar un ataque. Con frecuencia, estas voces claramente son generadas por ordenador y resulta evidente de que son intentos de vishing. Pero esté siempre alerta contra potenciales llamadas telefónicas que le pidan información privada.

Cómo evitar el vishing

La mejor manera de evitar ser víctima del vishing es ignorar los mensajes. Las empresas de telecomunicaciones cuentan con sistemas antifraude que muestran un mensaje de “riesgo de fraude” (o algo similar) en el identificador de llamadas cuando se recibe una llamada malintencionada conocida. Sin embargo, no se puede depender exclusivamente de las empresas de telecomunicaciones para captar llamadas malintencionadas. Los usuarios deben tomar sus propias precauciones para evitar convertirse en víctimas.

El intercambio de SIM y la ingeniería social dejan su número vulnerable ante atacantes. El intercambio de SIM conlleva suplantar, mediante ingeniería social, a un representante de una empresa de telecomunicaciones para darle al atacante acceso a su número telefónico. Si recibe un mensaje extraño acerca de un PIN multifactor o de cambios en su cuenta de teléfono móvil, contacte siempre a la empresa de telecomunicaciones para asegurarse de no haber sido víctima de un intercambio o secuestro de SIM.

Aquí le indicamos algunos pasos para evitar el convertirse en víctima del vishing y ataques relacionados:

- Sea consciente del vishing. Para las organizaciones, concienciar en ciberseguridad a los usuarios les ayuda a identificar los ataques de vishing, para que estos puedan ignorarlos y reportarlos. Para individuos: nunca revele su información privada a una persona que le contacte desde un mensaje de texto o llamada de voz. Una institución legítima le dará un número al cual puede llamar, de modo que usted pueda verificar que es una llamada oficial.

- Identificar las tácticas de presión e intimidación. Los estafadores intentarán presionar a los usuarios objetivo para que les envíen dinero de inmediato, ya sea usando tarjetas de crédito, transferencias bancarias o hasta tarjetas de regalo. Por ejemplo, una manera común de lograr que los usuarios "piquen" en la estafa del IRS es amenazarles con penas de cárcel si el dinero no se les envía de inmediato.

- Ignorar llamadas de números desconocidos. Si no reconoce el número, deje que la llamada caiga al buzón de voz.

- Sea escéptico ante cualquier interlocutor que quiera sonsacarle información delicada. Nunca le dé información delicada a ningún interlocutor, sin importar dónde le diga éste que trabaja.