Vous êtes-vous déjà demandé quel est le type de cyberattaque le plus prévalent ? Il n’est pas simple de répondre à cette question. Les attaques s’exécutent à de nombreux niveaux différents et sont souvent enchaînées les unes aux autres pour accomplir la mission malveillante. Certains lecteurs pensent sans doute aux ransomwares, d’autres au phishing, et d’autres encore aux URL malveillantes. Tous ces exemples sont des éléments courants d’une attaque, qu’ils en soient la fin ou les moyens. Et tous sont aussi très prévalents.

J’aimerais y ajouter les prises de contrôle de comptes (ATO), ou compromissions de comptes. Celles-ci sont extrêmement utiles aux cybercriminels qui cherchent à prendre le contrôle d’un compte utilisateur légitime pour infiltrer une entreprise afin d’accomplir un certain nombre de missions malveillantes. La compromission de Snowflake l’année dernière constitue un exemple parfait et très médiatisé.

Nous allons vous présenter de nouvelles données propriétaires Proofpoint qui devraient faire des prises de contrôle de comptes, ou au moins des tentatives d’attaques ATO, un candidat sérieux au titre de type d’attaque le plus prévalent.

Les données sur les menaces au cœur de la détection des attaques ATO

Proofpoint a accès à d’immenses quantités de données de sécurité. On peut dire que si Proofpoint n’a pas vu quelque chose, il y a de fortes chances que cela ne se soit jamais produit. Ces données prennent de nombreuses formes : emails, malwares, URL, domaines, adresses IP, vulnérabilités liées aux identités, outils des cybercriminels, etc. Pour les besoins de cet article de blog, elles incluent également les tentatives de prise de contrôle de comptes et les attaques ATO réussies.

Proofpoint possède également une vaste clientèle mondiale. En outre, nous proposons des milliers d’intégrations directes avec des services cloud clés comme Microsoft Entra ID, Microsoft 365, Okta et Google Workspace, et nous surveillons des dizaines de millions de comptes utilisateur. Nous observons donc des millions de tentatives de prise de contrôle de comptes chaque année. Ces données s’avèrent extrêmement précieuses lors de l’ajustement de nos algorithmes de détection.

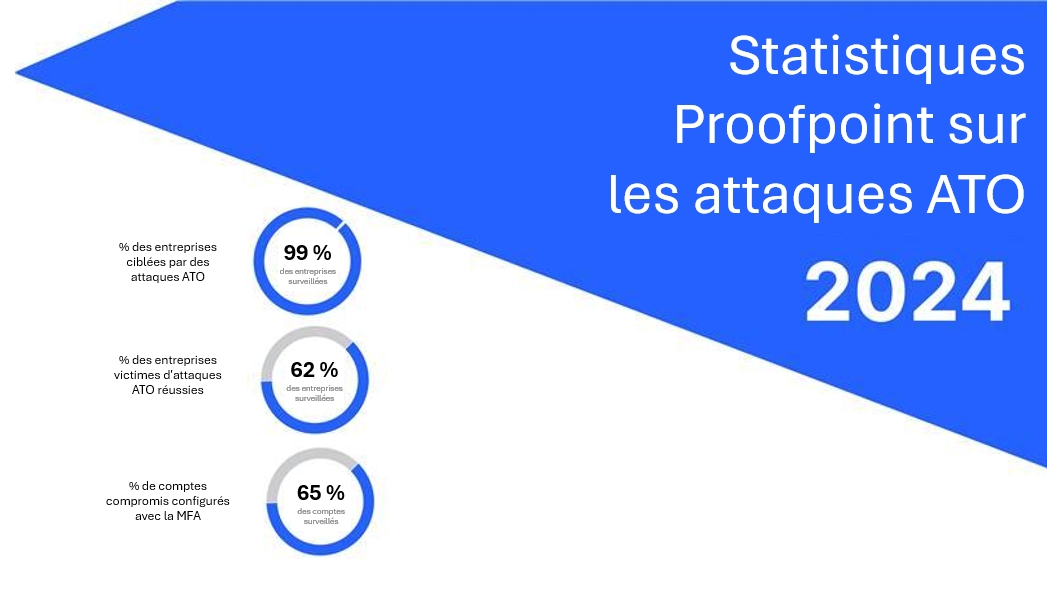

En 2024, 99 % des locataires clients que nous surveillons ont été ciblés par des prises de contrôle de comptes. Sur la même période, 62 % de ces entreprises ont été victimes d’au moins une prise de contrôle de comptes (la moyenne était de 12). 99 % et 62 % sont des chiffres témoignant d’une prévalence élevée des attaques ATO. Par ailleurs, certaines entreprises ont été victimes de dizaines, voire de centaines, d’attaques ATO réussies.

D’où proviennent les attaques ?

Quels pays ont été à l’origine de ces attaques en 2024 ? Dans le top 5, on retrouve les États-Unis, l’Allemagne, la Russie, l’Inde et les Pays-Bas. Et les cinq principaux domaines à l’origine de ces attaques étaient Datacamp.co.uk, Microsoft.com, Amazon.com, Biterika.ru et Cyberassets.ae.

Il apparaît clairement que le blocage géographique ou de domaine n’est pas suffisant pour lutter contre les tentatives de prise de contrôle de comptes. À quelques exceptions près, les cybercriminels ont recours aux mêmes fournisseurs et aux mêmes pays d’hébergement que les entreprises légitimes.

Principaux pays sources d’attaques ATO

Principaux domaines sources d’attaques ATO

Quels sont les secteurs les plus touchés ?

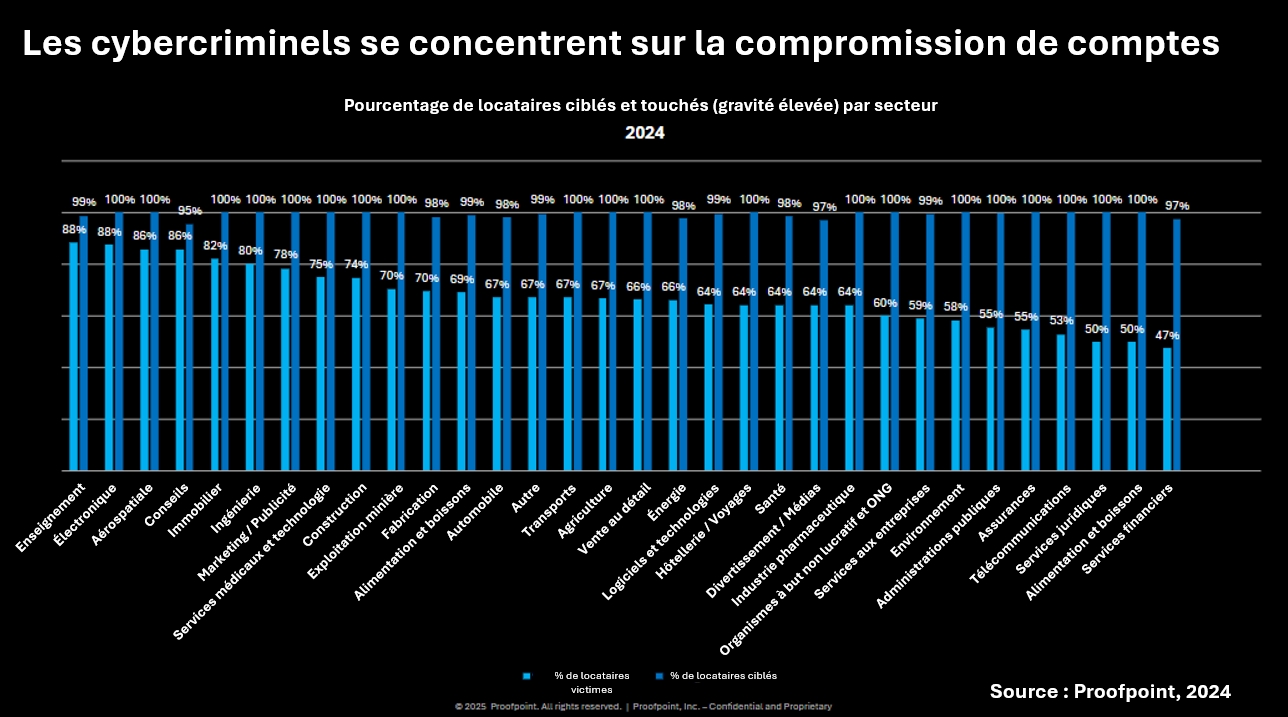

Dénombre-t-on davantage de tentatives de prise de contrôle de comptes dans certains secteurs ? Examinez la barre bleu foncé dans le graphique ci-dessous. Elle indique le pourcentage d’entreprises ayant subi des tentatives d’attaques ATO en 2024. Les pourcentages varient entre 95 et 100 % du nombre total d’entreprises. Le moins que l’on puisse dire, c’est que les tentatives d’attaques ATO des cybercriminels ciblent tous les secteurs sans distinction.

Pourcentage de locataires clients ayant été ciblés par des attaques ATO et victimes de telles attaques en 2024

Ensuite, regardez la barre bleu clair. Elle représente le pourcentage d’entreprises ayant subi des attaques ATO réussies. Vous noterez que cette catégorie fait apparaître de bien plus grandes variations. À une extrémité du spectre, on retrouve l’enseignement (88 %), l’électronique (88 %) et l’aérospatiale (86 %). À l’autre extrémité figurent les services juridiques (50 %), l’alimentation et les boissons (50 %) et les services financiers (47 %). Si 47 % est un bien meilleur chiffre que 88 %, cela reste un pourcentage élevé.

Bien qu’efficace, la MFA ne suffit pas

Intéressons-nous à présent aux comptes utilisateur hébergés dans ces entreprises. Sur les quelque 63 millions de comptes surveillés dans cet ensemble de données, près de 5 % (environ 3 millions) ont été ciblés par des compromissions de comptes l’année dernière. Parmi ces comptes, 17 000 ont été compromis, soit environ 0,6 %.

Naturellement, l’authentification multifacteur (MFA) constitue une bonne pratique, mais il ne s’agit pas d’une solution miracle contre la prise de contrôle de comptes. Si vous vous demandez comment un compte configuré avec la MFA peut être compromis, regardez cette vidéo de démonstration et lisez ce récent article de blog de Proofpoint.

Statistiques Proofpoint 2024 sur la prise de contrôle de comptes

Détection extrêmement fiable des attaques ATO

Que faut-il faire pour détecter une attaque ATO avec une fiabilité extrêmement élevée ? En réalité, aucun indicateur de compromission de compte n’offre une certitude absolue. Par exemple, si vos détections dépendent fortement de l’identification des anomalies au moyen de l’emplacement de connexion ou de l’analyse des déplacements impossibles, vous pouvez vous attendre à un taux élevé de faux positifs.

Pour une détection fiable, vous avez besoin d’une combinaison d’éléments de données en temps réel qui sont analysés en continu et d’un moteur de détection sophistiqué qui emploie plusieurs techniques, dont les suivantes :

- Surveillance des comportements avant et après l’accès

- IA / apprentissage automatique

- Threat intelligence propriétaire et tierce

Ces données doivent être surveillées en permanence et régulièrement optimisées par une équipe de chercheurs spécialisés en menaces et d’ingénieurs afin de maximiser la fiabilité des détections.

En bref, la détection des attaques ATO n’est pas une sinécure. C’est peut-être pour cette raison que Microsoft semble avoir fait marche arrière en matière de détection des attaques ATO et se concentre sur la fourniture d’informations comportementales à la place. Ce changement de cap a de nombreuses conséquences. Cela signifie-t-il que le nombre de faux positifs va diminuer, mais que le nombre de faux négatifs va augmenter ?

Prévenez les attaques ATO avec Proofpoint User Protection

L’intérêt des cybercriminels pour la compromission de comptes fait partie de leur stratégie d’attaque plus large consistant à se focaliser sur vos utilisateurs. Une défense optimale contre les attaques ATO doit donc être tout aussi stratégique. C’est pourquoi Proofpoint offre une solution complète de défense en profondeur contre les attaques ATO qui est proactive grâce aux formations de sensibilisation à la cybersécurité, préventive grâce à la protection de la messagerie et réactive grâce à la détection et la neutralisation des attaques ATO. Nous appelons cette solution combinée Proofpoint User Protection. Avec Proofpoint User Protection, vous bénéficiez de la protection la plus complète et la mieux intégrée sur le marché. Vous ne pouvez pas empêcher votre entreprise d’être ciblée par des attaques ATO, mais vous pouvez ajouter de nombreux points de friction à cette voie d’attaque.