La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui et à la façon dont Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

Les cybercriminels continuent de perfectionner leurs campagnes de phishing grâce à des technologies et à des tactiques psychologiques en constante évolution. Bien souvent, ces campagnes usurpent l’identité d’entreprises de confiance au moyen d’emails et de sites Web frauduleux quasiment identiques aux versions légitimes.

D’après les recherches sur les menaces menées par Proofpoint, les attaques de phishing ont bondi de 147 % entre le 4e trimestre 2023 et le 4e trimestre 2024. On observe également une hausse de 33 % du nombre d’attaques de phishing véhiculées par des plates-formes de productivité cloud de premier plan. Ces chiffres alarmants soulignent la rapidité à laquelle les menaces de phishing évoluent. Les outils d’IA générative comme ChatGPT, les deepfakes et les services de clonage vocal s’inscrivent dans cette tendance.

Une campagne de phishing qui utilisait la marque Capital One est un bon exemple de la sophistication croissante de ces attaques, qui ciblent souvent des établissements financiers. Dans cet article de blog, nous verrons comment cette campagne s’est déroulée et comment Proofpoint a bloqué la menace.

Le scénario

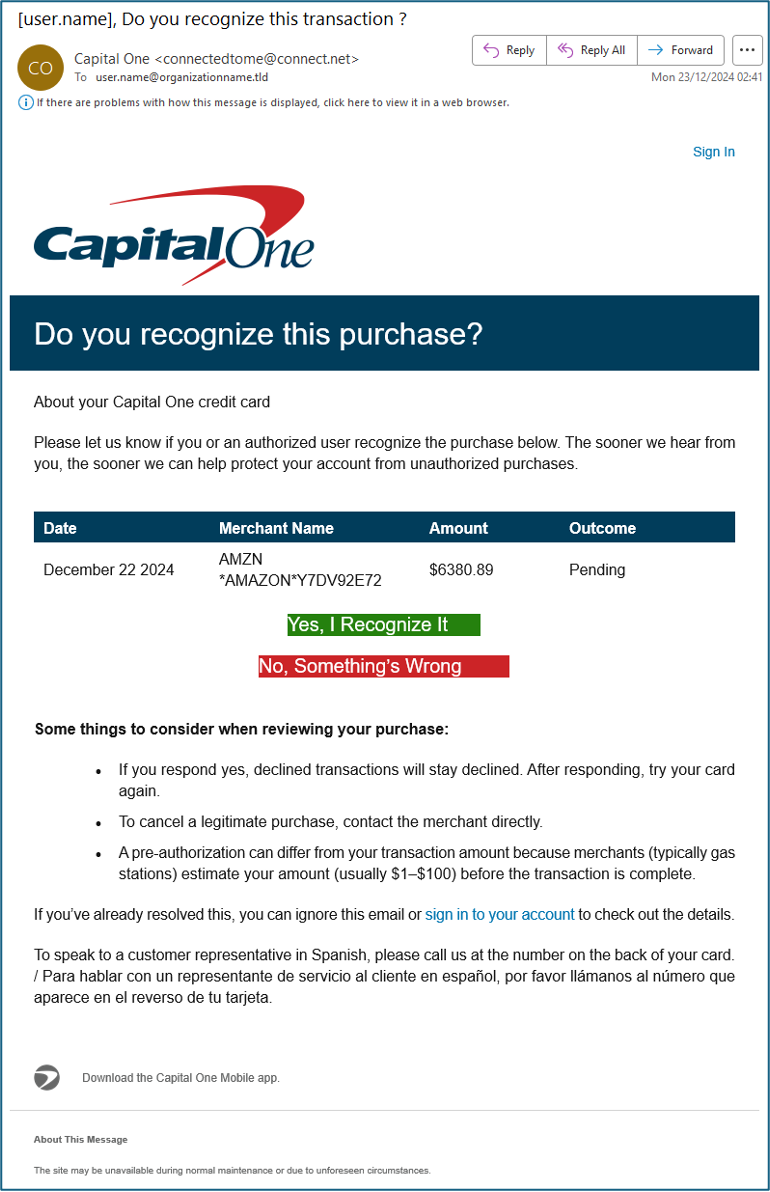

Des cybercriminels ont envoyé des emails semblant provenir de Capital One. Deux principaux types de leurres ont été utilisés :

- Vérification de transaction. Les emails demandaient aux utilisateurs s’ils reconnaissaient un achat récent. Cette tactique est particulièrement efficace pendant la période des fêtes de fin d’année.

- Notification de paiement. Les emails informaient les utilisateurs qu’ils avaient reçu un nouveau paiement et les invitaient à intervenir pour l’accepter. Le montant élevé des paiements créait un sentiment d’urgence.

Entre le 7 décembre 2024 et le 12 janvier 2025, cette campagne a ciblé plus de 5 000 clients avec environ 130 000 messages de phishing.

Capital One a mis en place des mesures de sécurité robustes, dont l’authentification des emails et la mise hors service des domaines similaires. Cependant, les cybercriminels continuent de trouver des moyens d’usurper la marque dans des campagnes de phishing. Ils abusent de la confiance des utilisateurs à l’égard des établissements financiers en employant des tactiques de tromperie pour contourner les contrôles de sécurité et inciter les utilisateurs peu méfiants à divulguer des informations sensibles.

La menace – Comment l’attaque s’est-elle déroulée ?

Voici comment l’attaque s’est déroulée :

1. Mise en place du leurre. Les attaquants ont créé des emails qui ressemblaient à s’y méprendre aux communications officielles de Capital One. Le logo, l’image de marque et le ton de l’entreprise ont été copiés et les messages suscitaient un sentiment d’urgence – une tactique souvent employée par les cyberpirates pour pousser les destinataires à prendre des décisions hâtives.

Leurre de phishing utilisé par les cybercriminels

Les lignes d’objet étaient attrayantes et visaient à capter rapidement l’attention. Des questions d’ordre financier, comme les achats non autorisés ou les alertes de paiement, ont été utilisées de manière intensive pour inciter les utilisateurs à ouvrir l’email et à cliquer sur les liens.

Exemples :

- « Action requise : vous avez reçu un nouveau paiement »

- « [nom d’utilisateur], reconnaissez-vous cet achat ? »

Autre leurre utilisé par les cybercriminels

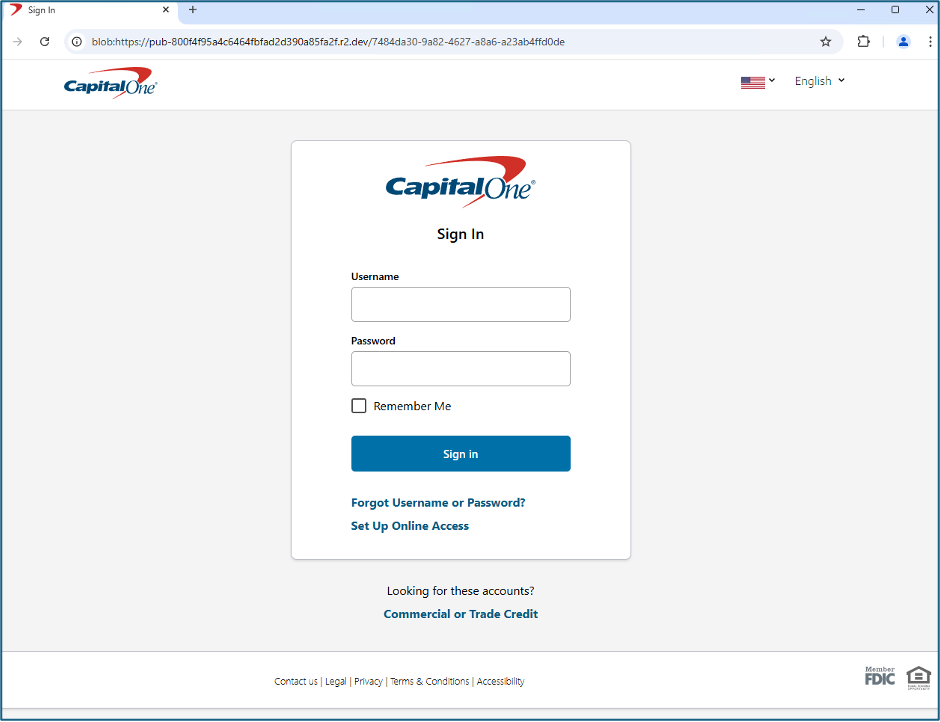

2. Exploitation de services d’URL. Pour surmonter le scepticisme des utilisateurs, les cybercriminels ont exploité leur confiance inhérente dans les URL Google. Des URL Google intégrées ont été utilisées comme mécanismes de redirection pour conduire les destinataires sur des sites Web de phishing, qui étaient en tous points identiques à la page de connexion légitime de Capital One.

Fausse page de connexion Capital One

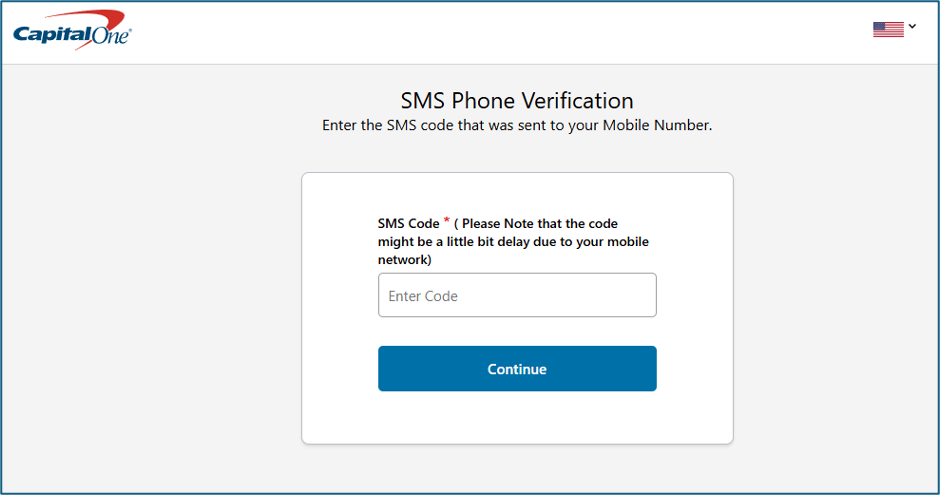

3. Collecte d’identifiants de connexion. Lorsqu’un utilisateur cliquait sur les liens, il était redirigé vers de fausses pages de connexion. Il était alors invité à saisir ses identifiants de connexion Capital One et ses codes de vérification par SMS. Ces identifiants de connexion étaient immédiatement capturés par les cybercriminels, ce qui leur offrait un accès non autorisé aux comptes Capital One de l’utilisateur. Ils pouvaient également contourner les protections de l’authentification multifacteur (MFA).

Page de vérification usurpée sur un site Web proxy

La détection – Comment Proofpoint est-il parvenu à identifier cette attaque ?

Proofpoint a recours à un large éventail de techniques de détection des menaces. L’IA est une pierre angulaire de notre plate-forme Nexus. Notre approche multimodèle associe IA sémantique et comportementale, apprentissage automatique et threat intelligence élaborée par des chercheurs. Toutes ces technologies fonctionnent de concert pour créer une défense multicouche capable de détecter et de neutraliser les messages et contenus malveillants issus de menaces très sophistiquées et en constante évolution.

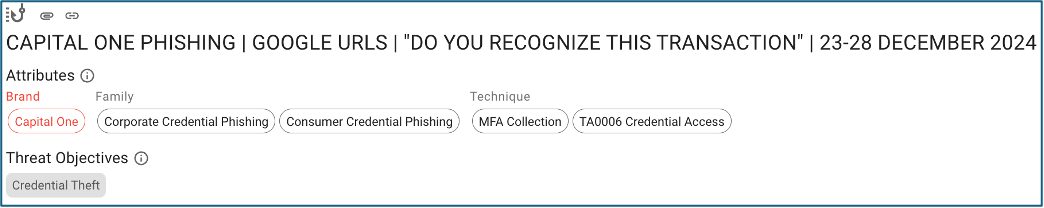

Attributs de la campagne de phishing dans le tableau de bord Proofpoint Targeted Attack Protection (TAP)

Proofpoint Nexus a identifié cette campagne comme étant malveillante à partir des observations suivantes :

- Exploitation de services d’URL. Les attaquants ont utilisé les services d’URL de Google, fréquemment exploités par les cybercriminels, pour masquer la redirection vers les sites Web de phishing. Cette technique a profité de la confiance inhérente dans les domaines Google pour augmenter la probabilité de clic sur le lien malveillant.

- Domaines d’URL inhabituels. Les domaines utilisés dans la campagne avaient été enregistrés récemment ou avaient rarement été observés dans le trafic que nous surveillons. L’absence d’historique établi avec ces domaines – combinée à leur utilisation à des fins de phishing – était un indicateur fort d’activité malveillante.

- Comportement inhabituel de l’expéditeur. L’expéditeur n’était pas connu et n’avait jamais envoyé d’email aux destinataires ciblés auparavant. Bien que les nouveaux expéditeurs ne soient pas forcément suspects, la combinaison du sentiment d’urgence dans le contenu de l’email et d’autres signaux d’alerte éveillait les soupçons.

- Tactiques de domaine similaire. La campagne utilisait des domaines conçus pour ressembler à s’y méprendre aux URL légitimes de Capital One. Ces domaines présentaient des variations infimes et difficiles à repérer, comme l’altération de caractères ou l’ajout de symboles.

- Faible trafic du domaine. Le volume d’emails envoyés par le domaine de l’expéditeur à l’ensemble de nos clients était très faible. Les domaines à faible trafic, en particulier ceux qui apparaissent soudainement dans des campagnes ciblées, sont souvent le signe de la mise en place d’une infrastructure à des fins malveillantes par des cybercriminels.

- Intention inférée par l’IA. Le modèle de langage Proofpoint Nexus a effectué une analyse sémantique pour comprendre le contenu des messages et identifier les thèmes récurrents, tels que l’urgence et la préoccupation financière. Les emails ont été identifiés comme étant très suspects sur la base de leurs schémas thématiques.

- Demandes suspectes. Les emails incitaient les destinataires à agir rapidement pour vérifier des transactions ou accepter des paiements via les liens fournis. Ces demandes étaient conçues pour abuser de la confiance des utilisateurs et provoquer une action immédiate, une caractéristique distinctive des campagnes de phishing.

Non seulement nous avons détecté cette menace dans nos données client, mais nous l’avons également identifiée derrière les défenses de trois autres acteurs de premier plan du Magic Quadrant de Gartner pour la protection de la messagerie. Cela montre que l’attaque était très sophistiquée et que les fonctionnalités de détection des menaces avancées de Proofpoint sont d’une efficacité redoutable.

Aucun message de cette campagne n’a été remis à nos utilisateurs. Proofpoint les a tous détectés et bloqués.

Synthèse des signaux utilisés par Proofpoint pour identifier le message comme une menace

La correction – Quels sont les enseignements tirés ?

Voici nos recommandations pour vous protéger contre ces menaces :

- Investissez dans un outil d’analyse des URL avant la remise. Les campagnes de phishing utilisent souvent des services d’URL de confiance pour masquer des liens malveillants. Les outils capables d’analyser les URL avant la remise peuvent aider à détecter et à bloquer ces liens avant qu’ils n’atteignent les boîtes de réception des utilisateurs. Ces outils analysent la structure d’URL sous-jacente et la comparent aux schémas malveillants connus. Ainsi, même les liens déguisés sont identifiés et neutralisés.

- Renforcez les programmes de formation du personnel. Des sessions de formation régulières peuvent modifier le comportement des collaborateurs au fil du temps, en les rendant plus vigilants et proactifs. Ces sessions doivent apprendre aux utilisateurs à reconnaître les tentatives de phishing et à se méfier des messages non sollicités, de même que souligner l’importance d’inspecter les détails des emails, comme les adresses d’expédition et les liens intégrés. Ils doivent également apprendre aux utilisateurs à vérifier eux-mêmes les alertes de transaction en se connectant directement à leurs comptes financiers.

- Adoptez une protection des URL au moment du clic. Même avec un filtrage robuste des emails, certains messages malveillants peuvent passer au travers des défenses ou être piégés après leur remise. Une protection des URL au moment du clic ajoute une couche de sécurité supplémentaire. Elle réanalyse les liens lorsque les utilisateurs cliquent dessus et bloque l’accès aux sites Web de phishing en temps réel. Cette protection dynamique s’avère utile lorsque des URL changent après la remise pour échapper à la détection initiale.

- Déployez une MFA résistante au phishing. Les méthodes MFA traditionnelles, telles que les codes par SMS, sont de plus en plus ciblées par les cybercriminels. Il peut donc être judicieux d’opter pour des solutions MFA résistantes au phishing à la place. Les outils conformes aux spécifications FIDO2 peuvent prévenir le vol d’identifiants de connexion et éliminer les possibilités de contournement des mesures de sécurité par les cybercriminels. Ils reposent sur des clés cryptographiques et s’assurent que l’authentification reste sécurisée, même en cas de compromission des identifiants de connexion d’un utilisateur.

- Mettez en œuvre des protocoles d’authentification des emails. Les protocoles SPF, DKIM et DMARC peuvent prévenir l’usurpation de comptes de messagerie et garantir la légitimité des messages. Ces technologies travaillent de concert pour s’assurer que les expéditeurs sont bien ceux qu’ils prétendent être, ce qui contribue à réduire le risque d’attaques par usurpation d’identité.

Capital One a pris des mesures proactives pour prévenir l’usurpation d’identité, notamment l’authentification de ses domaines de messagerie et la mise hors service des sites frauduleux. Toutefois, comme le prouve cette campagne, les cybercriminels peuvent toujours exploiter des marques de confiance d’une autre manière. C’est pourquoi il est primordial de disposer d’une stratégie de sécurité complète qui allie formation des utilisateurs, détection des menaces en temps réel et défenses multicouches.

Proofpoint offre une protection centrée sur les personnes

Les cybercriminels s’adaptent en permanence pour compromettre les défenses existantes. Les campagnes de phishing d’identifiants de connexion comme celle-ci soulignent le besoin critique d’une solution de sécurité multicouche.

Proofpoint Threat Protection peut être mis en œuvre de deux façons :

- Protection de la messagerie de base – Passerelle de messagerie sécurisée. La solution s’assure que les entreprises bénéficient d’une protection de bout en bout contre les menaces email modernes. Grâce à des configurations hautement personnalisables, les entreprises peuvent adapter les niveaux et les règles de protection à leurs besoins spécifiques. Pour les entreprises au programme de sécurité mature, Proofpoint propose également des informations détaillées sur les risques liés aux utilisateurs et des données télémétriques de threat intelligence.

- Protection de la messagerie de base – API. La solution est conçue pour des équipes informatiques et de sécurité limitées. Elle renforce Microsoft 365 en toute transparence grâce à une détection des menaces avancées et à une correction automatisée. La solution ne nécessite aucune intervention une fois mise en place, car elle automatise la détection et la neutralisation des menaces. Elle allège ainsi le fardeau qui pèse sur les équipes de sécurité.

Pour en savoir plus, téléchargez notre fiche solution Proofpoint Threat Protection.