La communication des cyberrisques en termes métier n'est pas une sinécure. Les responsables de la sécurité des systèmes d'information (RSSI) et les responsables de la sécurité et de la gestion des risques ont beaucoup progressé dans leurs efforts visant à élaborer un argumentaire pertinent autour des cyberrisques afin de se faire une place au sein des conseils d'administration. Cependant, la capacité à communiquer les cyberrisques est un art obscur que la plupart des professionnels de la sécurité aspirent à pratiquer chaque jour — et peuvent passer toute leur vie à perfectionner.

C'est pourquoi le domaine en pleine expansion de la quantification des cyberrisques (CRQ, Cyber Risk Quantification) a attiré l'attention de nombreux responsables de la sécurité et de la gestion des risques. Gartner® définit la CRQ comme « une méthode de communication à l'entreprise, en termes métier, de l'exposition aux risques engendrée par les environnements numériques interconnectés. L'exposition aux risques peut être exprimée en termes de valeur monétaire, de parts de marché, d'engagement des clients et des bénéficiaires et de perturbation des produits ou services au cours d'une période donnée. »

La valeur monétaire est l'indicateur économique clé. Il peut toutefois être difficile d'attribuer une valeur monétaire, ou même des coûts d'opportunité marginaux, à des cyberévénements de type « cygne noir » (dont la probabilité est faible et les conséquences sont importantes).

D'après Gartner, voici les cinq principaux cas d'utilisation de la CRQ par les responsables de la sécurité et de la gestion des risques :

- 78 % priorisent la réduction des cyberrisques

- 61 % les communiquent aux responsables des risques

- 61 % les communiquent aux cadres dirigeants

- 53 % les communiquent au conseil d'administration

- 53 % alignent les cyberrisques sur les autres pratiques en matière de risque

Pour élaborer un argumentaire convaincant qui va à l'essentiel, vous devez centrer votre discours sur les personnes. Dans cet article, nous examinerons comment les personnes engendrent des cyberrisques et vous montrerons comment les quantifier afin d'améliorer votre argumentaire.

Les cyberrisques en termes centrés sur les personnes

Situer les cyberrisques dans le contexte des personnes peut contribuer à rendre le concept concret et pertinent pour les parties prenantes de l'entreprise. Un bon point de départ consiste souvent à relayer des incidents qui affectent les collaborateurs de l'entreprise. Ce type d'analyse de scénarios est l'un des moyens les plus efficaces de démontrer un impact tangible.

Toutefois, dans le langage de la méthodologie FAIR (Factor Analysis of Information Risk), cette approche ne reflète qu'une partie de la réalité. En effet, l'ampleur et la fréquence des pertes sont limitées à la portée de l'incident ou de la personne.

Pour offrir une perspective centrée sur les personnes plus universelle, le modèle de risque doit reconnaître que les vulnérabilités et les risques liés aux utilisateurs englobent un large spectre de comportements, d'événements et d'actions qui peuvent exposer les personnes, les entreprises ou les institutions à des cybermenaces. Voici des aspects essentiels à prendre en compte dans le tableau plus global des risques liés aux utilisateurs :

1. Formation et sensibilisation à la sécurité informatique

De nombreux utilisateurs manquent de connaissances adéquates sur les bonnes pratiques de cybersécurité. L'ignorance qui règne autour des escroqueries de phishing, de l'importance des mots de passe sécurisés ou des dangers du téléchargement de pièces jointes suspectes peut ouvrir la porte aux cybermenaces.

2. Négligence des utilisateurs et supervision

Même avec des connaissances suffisantes, les erreurs humaines demeurent un facteur de risque important. En faisant preuve de négligence, par exemple en laissant des terminaux déverrouillés ou sans surveillance, en se connectant à des réseaux Wi-Fi publics non sécurisés ou en ne mettant pas à jour régulièrement les logiciels, les utilisateurs peuvent créer des vulnérabilités, qui sont ensuite exploitées par des cybercriminels.

3. Ingénierie sociale

La plupart des cyberattaques modernes exploitent la psychologie humaine au moyen de tactiques d'ingénierie sociale. Des techniques telles que le phishing — dans le cadre duquel les cybercriminels se font passer pour des entités de confiance pour obtenir des informations sensibles — s'appuient sur la nature humaine pour parvenir à leurs fins.

4. Menaces internes

Les collaborateurs ou d'autres utilisateurs ayant accès à des données sensibles peuvent constituer une menace interne. Que ce soit par malveillance ou de manière tout à fait involontaire, les utilisateurs internes peuvent compromettre la sécurité des données. Ils constituent donc une source d'inquiétude majeure pour les entreprises.

5. Paysage des menaces ou threat intelligence

Les comportements humains ne sont pas malveillants ni dangereux si l'on ne contextualise pas et ne prend pas en considération le panorama en constante évolution des risques, vulnérabilités et dangers potentiels qui peuvent menacer la sécurité des informations d'une entreprise.

6. Niveau de sécurité et contrôles

De nombreuses entreprises ont réalisé des investissements considérables dans des initiatives de préparation à la cybersécurité et des fonctionnalités de protection pour se défendre contre les menaces potentielles et réduire les risques. Ces efforts comprennent les mesures, les stratégies, les règles et les pratiques destinées à protéger les systèmes d'information, les réseaux et les données.

En ce qui concerne le facteur humain, les responsables de la sécurité et de la gestion des risques utilisent souvent les formations de sensibilisation à la sécurité informatique comme principale — ou parfois seule — mesure de réduction des risques. Les risques doivent toutefois être considérés à travers le prisme des personnes qui les créent et du moment où elles les créent.

La difficulté consiste à quantifier les risques et à comprendre quand les personnes créent un cyberrisque. Les données télémétriques sont dispersées dans l'ensemble de l'écosystème de sécurité. Aucun produit unique n'est conçu pour les héberger, même ceux proposant des intégrations.

N'importe quel dirigeant d'entreprise décrirait son « nirvana analytique » comme le fait de disposer de rapports contenant des données précises et pertinentes, facilement accessibles en temps quasi réel pour la prise de décisions. Telle serait également la situation idéale en cybersécurité pour réduire les risques, mais la tâche est loin d'être aisée.

Proofpoint peut vous aider à quantifier vos cyberrisques et les risques liés aux utilisateurs

De toute évidence, en matière de quantification des cyberrisques, il est très peu probable qu'un seul fournisseur puisse fournir la solution ultime ou une approche « correcte ».

Notre objectif est d'aider nos clients à comprendre les cyberrisques auxquels ils sont exposés. Nous pensons que comprendre les personnes et le facteur humain constitue le meilleur point de départ.

Proofpoint Nexus People Risk Explorer tient compte des avantages de la CRQ. Nous avons pris en considération plusieurs facteurs pour répondre aux besoins de nos clients et respecter leur stratégie en matière de technologie.

1. Approche centrée sur les personnes qui utilise des données et des systèmes intégrés

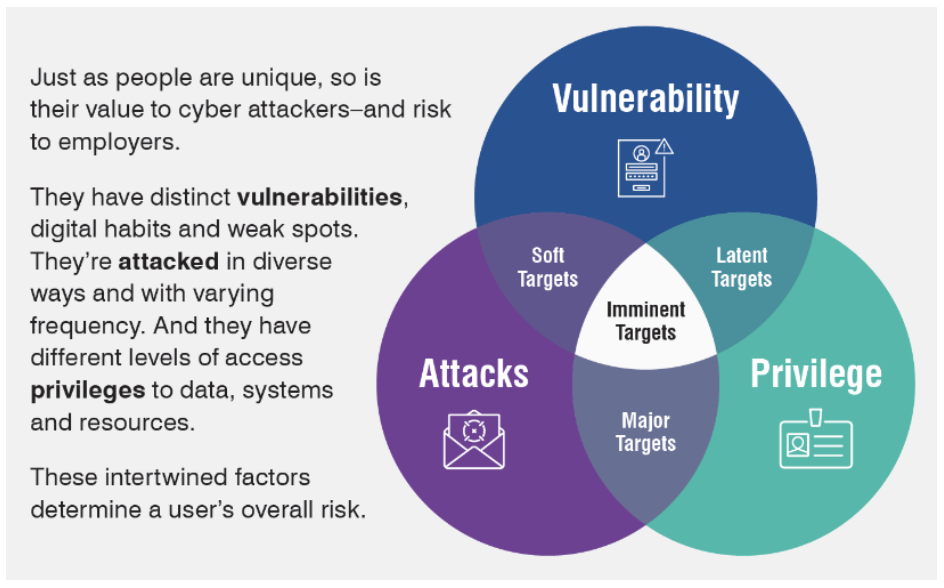

Proofpoint propose une vue centrée sur les personnes des cyberrisques. Nous générons des rapports sur les incidents, les menaces, les comportements et d'autres données télémétriques à l'échelle de l'infrastructure de sécurité d'une entreprise. Par ailleurs, nous évaluons les risques en examinant les éléments suivants :

- Vulnérabilité — La probabilité que les utilisateurs soient victimes d'une attaque en fonction de leur comportement ou de leurs interactions avec les menaces

- Attaques — La probabilité que les utilisateurs soient ciblés par des cybercriminels ou visés par des menaces dévastatrices

- Privilèges — Les conséquences qu'une attaque réussie aurait sur l'entreprise (si l'utilisateur est un administrateur de systèmes ou d'infrastructures critiques)

Diagramme de Venn montrant comment Proofpoint évalue les risques.

2. Références sectorielles et organisationnelles relatives

Proofpoint Nexus People Risk Explorer propose un large éventail de scores de risque. Il s'appuie sur des techniques de modélisation statistique pour générer des probabilités d'exposition aux risques. Ses techniques d'apprentissage automatique ont recours aux Big Data pour effectuer des calculs quotidiens ou à la demande des risques.

L'ensemble de données utilisé par Proofpoint est l'un des plus complets du secteur de la sécurité informatique. Il comprend :

- 2,8 billions d'emails

- 1,7 billion d'URL

- 1,3 billion de SMS/MMS analysés chaque année

- 46 millions d'utilisateurs protégés et surveillés à des fins de prévention des fuites de données

Vous pouvez comparer les scores de risque par utilisateur, département ou secteur ou encore en fonction de groupes personnalisés.

3. Ajustement ou personnalisation du modèle de risque en fonction de la tolérance aux risques et de la culture de sécurité de l'entreprise

Ce n'est pas parce qu'il existe des contrôles de sécurité que ceux-ci permettent de réduire les risques de manière appropriée ou qu'ils sont utilisés de façon adéquate. Savoir quand appliquer le contrôle approprié et dans les bonnes circonstances est un élément fondamental de tout programme de cybersécurité.

Proofpoint propose des contrôles personnalisés qui incluent des seuils de risque ajustables permettant de mettre en avant et de prioriser les domaines qui comptent le plus pour l'entreprise. De même, nous intégrons une sensibilisation à la sécurité informatique et des indicateurs du taux de clics qui reflètent la culture de la sécurité de l'entreprise.

Les interactions entre les humains et les systèmes numériques continueront à évoluer au gré des avancées technologiques. L'intelligence artificielle et l'analyse comportementale évolueront en fonction des cybermenaces en circulation et contribueront à renforcer les défenses. Mais le facteur humain doit être constamment pris en compte, y compris pour la sensibilisation à la sécurité informatique et au-delà de celle-ci.

Aucun système n'est infaillible. C'est la raison pour laquelle la gestion du facteur humain dans le domaine des cyberrisques est essentielle pour renforcer la résilience des effectifs afin qu'ils puissent briser la chaîne d'attaque.

Apprenez-en plus sur Proofpoint Nexus People Risk Explorer et regardez notre vidéo de démonstration.

Gartner ne cautionne aucun des fournisseurs, produits ou services mentionnés dans ses publications d'études, ni ne conseille aux utilisateurs de technologies de ne retenir que les fournisseurs les mieux évalués ou notés. Ces publications reflètent l'opinion du cabinet d'étude de Gartner et ne doivent pas être interprétées comme des déclarations de fait. Gartner décline toute responsabilité, implicite ou explicite, concernant cette étude, y compris toute responsabilité relative à sa qualité marchande et son adéquation à un usage spécifique. GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses sociétés affiliées aux États-Unis et dans d'autres pays ; elle est citée dans ce document avec l'autorisation du détenteur des droits. Tous droits réservés.