La série « La neutralisation de cyberattaque du mois » s'intéresse aux tactiques en perpétuelle évolution des cybercriminels d'aujourd'hui. Elle explique également comment Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

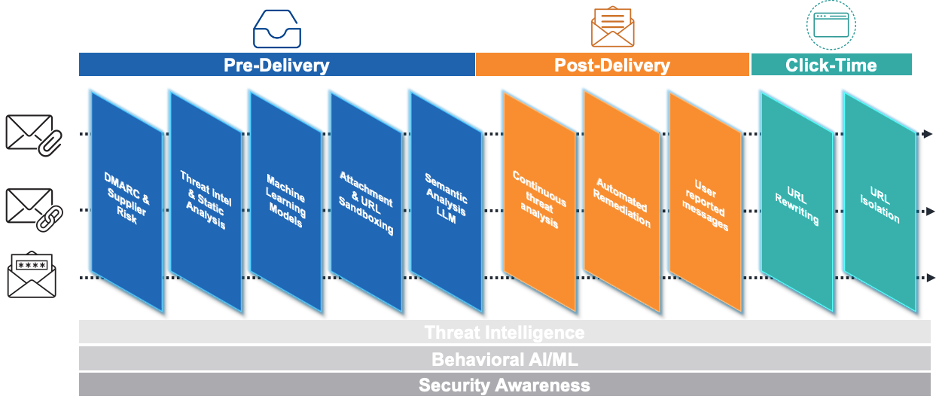

Proofpoint People Protection : protection complète, continue et de bout en bout.

Dans les articles précédents de cette série, nous avons examiné les types d'attaques suivants :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d'outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l'IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l'authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d'applications malveillantes (avril 2024)

- Attaques d'usurpation de la chaîne logistique (mai 2024)

- Attaques d'usurpation de l'identité de PDG (juin 2024)

Contexte

L'année dernière, le nombre d'attaques de malwares lancées à l'échelle mondiale a atteint 6,08 milliards, soit une hausse de 10 % par rapport à 2022. Pourquoi les cybercriminels développent-ils autant de malwares ? Parce qu'il s'agit d'un outil essentiel qui les aide à infiltrer des entreprises, des réseaux ou des ordinateurs spécifiques en vue de voler ou de détruire des données sensibles.

Il existe de nombreux types d'infections de malwares. En voici trois exemples :

- SocGholish (sites Web compromis connus pour conduire à des ransomwares)

- Rhadamanthys (voleur d'informations)

- DarkGate (malware multifonctionnel)

DarkGate est un exemple notable. Ce malware sophistiqué et adaptatif a été conçu pour réaliser diverses activités malveillantes : vol de données, accès non autorisé, compromission du système, etc. DarkGate se distingue par ses caractéristiques clés :

- Multifonctionnalité. Ce malware peut exécuter un large éventail de fonctions malveillantes, comme l'enregistrement de frappe, l'exfiltration de données et l'accès à distance.

- Techniques de contournement. Pour échapper à toute détection, il utilise des techniques de contournement avancées, telles que l'obfuscation de code, le chiffrement et des mesures anti-débogage.

- Méthodes de distribution. Les cybercriminels peuvent distribuer DarkGate de diverses manières pour inciter les utilisateurs à l'installer : emails de phishing, pièces jointes malveillantes, sites Web compromis, tactiques d'ingénierie sociale, etc.

- Commande et contrôle. DarkGate dispose d'une connectivité automatique aux serveurs de contrôle à distance, ce qui lui permet de recevoir des instructions et d'exfiltrer des données.

Sa flexibilité adaptative explique le succès qu'il rencontre auprès d'autant de cybercriminels.

Le scénario

Lors d'une attaque récente, un groupe cybercriminel (TA571) a utilisé DarkGate pour essayer d'infiltrer plus de 1 000 entreprises à travers le monde. L'attaque comportait 14 000 campagnes et plus de 1 300 variantes de malware différentes.

DarkGate a servi de courtier d'accès initial. L'objectif du collectif était d'obtenir un accès non autorisé aux réseaux et systèmes d'une entreprise ainsi qu'aux identifiants de connexion des utilisateurs pour exfiltrer des données ou déployer des ransomwares. Une fois l'accès à distance obtenu, le collectif a vendu cet accès à d'autres cyberpirates afin qu'ils puissent à leur tour commettre des attaques.

Dans ce scénario, le groupe cybercriminel TA571 a ciblé une ville balnéaire de la côte est des États-Unis, connue pour ses plages de sable et ses 10 millions de touristes par an.

La menace – Comment l'attaque s'est-elle déroulée ?

Voici comment cette attaque récente s'est déroulée.

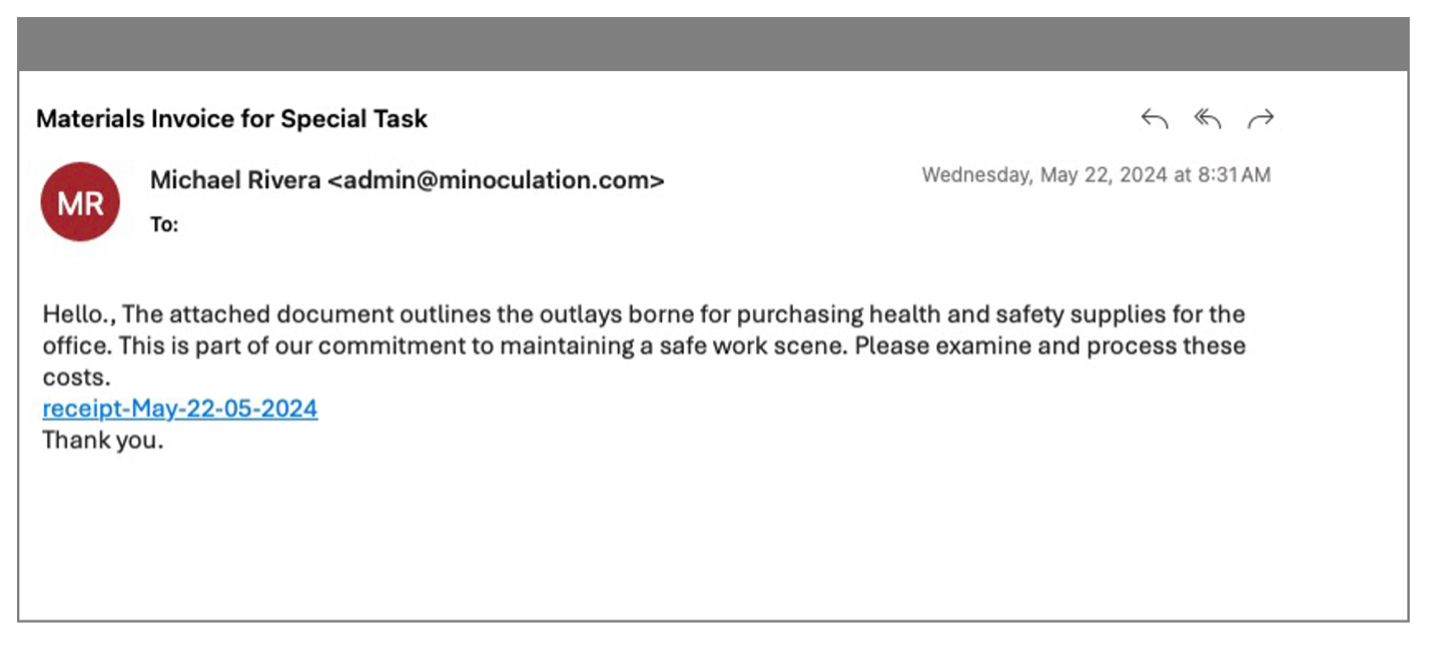

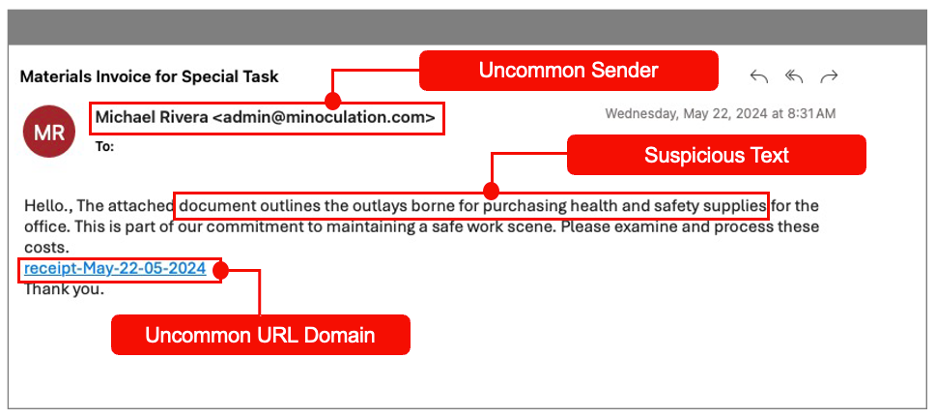

1. Message de leurre. Les cybercriminels ont créé un message qui ressemblait à un email légitime envoyé par un fournisseur connu. L'email détaillait l'achat de produits de santé et de sécurité pour la mairie. Plutôt que d'inclure une pièce jointe, les cybercriminels ont ajouté des URL intégrées pour éviter d'éveiller les soupçons et tenter de contourner l'outil de protection de la messagerie en place.

Email malveillant détecté par Proofpoint mais distribué par l'outil de sécurité existant.

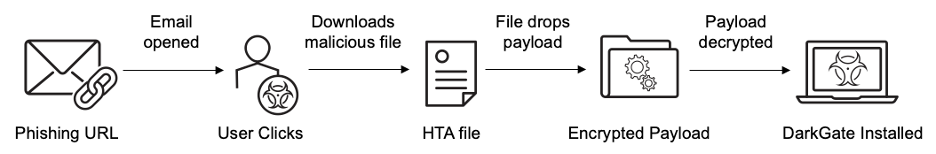

2. Séquence d'attaque du malware. Pour échapper à toute détection, les cybercriminels ont utilisé une série de redirections d'URL qu'ils ont mises en place via un système de distribution de trafic (TDS) compromis.

Séquence d'attaque du malware.

L'URL d'origine semble rediriger innocemment vers Google. Toutefois, en compromettant le mécanisme TDS, les cyberpirates ciblent des conditions utilisateur spécifiques. Cela garantit que seuls les utilisateurs qui remplissent certains critères (par exemple, ceux qui disposent d'un ensemble particulier de cookies dans leur navigateur) sont redirigés vers une URL malveillante. C'est cette URL qui invite l'utilisateur à télécharger le malware.

Une fois que l'utilisateur a téléchargé et exécuté le fichier, le malware s'active. Il commence alors son travail en arrière-plan en téléchargeant des composants supplémentaires : enregistreurs de frappe, outils d'exfiltration de données, ransomwares, etc.

Détection – Comment Proofpoint a-t-il détecté l'attaque ?

DarkGate est furtif, sophistiqué et difficile à détecter. Proofpoint utilise une combinaison avancée de signaux et de couches d'analyse pour faire la différence entre les emails, pièces jointes et URL piégés et inoffensifs. Dans ce scénario, nous avons analysé :

- L'expéditeur

- Les comportements d'envoi précédents de l'expéditeur

- La relation entre l'expéditeur et le destinataire en fonction de leurs messages précédents

- Les charges virales contenues dans des emails (fichiers et URL intégrées)

Ces indicateurs nous ont aidés à identifier l'expéditeur suspect et à déterminer si son comportement était différent de celui qu'il avait précédemment. Dans cet exemple, l'expéditeur n'avait encore jamais communiqué avec cette ville côtière ou ce destinataire. Nous avons donc identifié de façon proactive cet email comme une nouvelle menace.

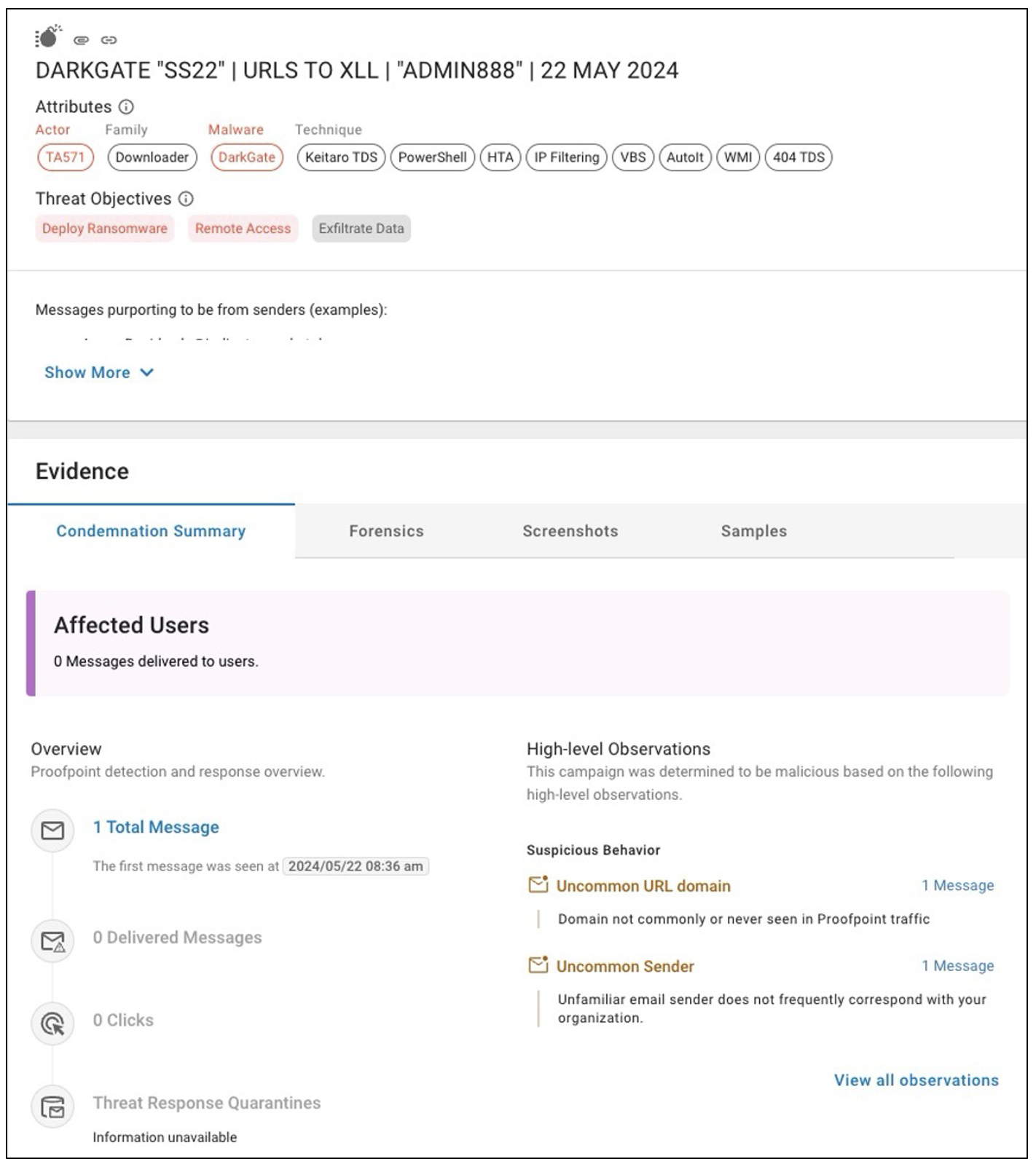

Signaux utilisés par Proofpoint pour identifier le message comme une menace.

Un comportement inhabituel de la part de l'expéditeur ne suffit pas à lui seul à identifier un message comme malveillant. Ce problème de classification incorrecte se pose souvent avec les outils de protection de la messagerie qui ne disposent pas de moteurs basés sur une threat intelligence de pointe.

Pour réduire le nombre de faux positifs, Proofpoint combine de nombreux signaux afin d'extraire la nature thématique et l'intention du contenu du message. Nous analysons l'historique des emails de l'expéditeur. Nous procédons également à une analyse linguistique et sémantique du corps de l'email. Cette approche nous permet d'identifier des termes qui révèlent si un email demande au destinataire d'effectuer une action. Dans cet exemple, les cybercriminels souhaitaient inciter le destinataire à cliquer sur une URL malveillante intégrée.

Outre une analyse comportementale et du langage, nous nous sommes appuyés sur l'apprentissage automatique, l'IA comportementale et l'équipe Proofpoint de recherche sur les cybermenaces pour détecter cette menace. Mais nous ne nous sommes pas arrêtés là.

Notre fonctionnalité améliorée de protection avant la remise contre les menaces basées sur des URL nous permet de bloquer temporairement les messages suspects contenant des URL à des fins d'analyse en environnement sandbox. Cela réduit le risque qu'un utilisateur interagisse avec une URL malveillante.

Nous utilisons des signaux comportementaux et la threat intelligence pour déterminer si un message doit être bloqué temporairement en vue d'une inspection plus poussée. Notre technologie de sandboxing inspecte minutieusement l'URL au moyen d'une analyse statique et dynamique. Nos fonctionnalités de détection identifient et bloquent les attaques basées sur des URL avant qu'elles n'atteignent les boîtes de réception des utilisateurs. Cela évite qu'un utilisateur ne les active.

Enfin, gardez à l'esprit que les URL ne sont pas toujours malveillantes au moment de leur remise. Elles peuvent le devenir après. Les emails contenant des liens requièrent donc une vigilance constante pour protéger les collaborateurs et l'entreprise contre les menaces avancées. C'est la raison pour laquelle une analyse continue avant la remise jusqu'au moment du clic revêt une importance capitale pour bloquer les attaques basées sur des URL.

Synthèse des menaces neutralisées qui met en évidence les signaux détectés par Proofpoint pour bloquer cette menace.

Application de mesures correctives – Quels sont les enseignements tirés ?

Pour vous protéger contre le phishing et les attaques du malware DarkGate, nous vous recommandons de prendre les mesures suivantes.

- Mettez en œuvre une protection contre les menaces avant la remise. D'après les recherches menées par Proofpoint, un utilisateur sur sept clique sur un email dans la minute. Le seul moyen de protéger vos utilisateurs est de bloquer les messages malveillants avant leur remise. Optez pour un outil qui allie algorithmes d'apprentissage automatique optimisés par l'IA et threat intelligence avancée pour identifier et bloquer les menaces.

- Formez vos utilisateurs. Vos collaborateurs et vos clients constituent votre première ligne de défense. Pour jouer ce rôle déterminant, ils doivent avoir suivi une formation de sensibilisation à la sécurité informatique abordant tous les types d'attaques de phishing. Assurez-vous que votre formation traite des sujets tels que les emails de leurre et les pages de connexion frauduleuses. Vous réduirez ainsi le risque que vos utilisateurs tombent dans le piège.

- Utilisez des fonctionnalités de détection et de neutralisation des menaces après la remise. Le déploiement flexible et les techniques de leurre de DarkGate contribuent à convaincre les utilisateurs de cliquer sur des URL piégées après leur remise. Vous avez donc besoin d'une solution de protection de la messagerie qui surveille en permanence les messages remis afin de s'assurer que les liens ne changent pas au fil du temps. Si des liens deviennent malveillants, la solution doit les neutraliser automatiquement en temps réel.

Proofpoint offre une sécurité centrée sur les personnes

Dans le paysage actuel des cybermenaces sophistiquées, vous devez être vigilant et proactif si vous voulez protéger efficacement vos collaborateurs et votre entreprise. Les cybercriminels ne cessent de trouver des moyens inédits et créatifs pour contourner les outils de sécurité. Les différentes techniques de leurre et méthodes de déploiement de DarkGate soulignent le besoin critique de mesures de protection de la messagerie robustes et multicouches.

Une approche complète de la sécurité est essentielle. Proofpoint assure une détection et une analyse continues avant la remise, au moment du clic et après la remise. Nos clients bénéficient ainsi d'une protection de bout en bout contre les menaces email modernes. Nous proposons une détection extrêmement précise, avec un taux d'efficacité de 99,99 %. Notre combinaison d'IA comportementale, de threat intelligence et de techniques de sandboxing peut vous aider à garder une longueur d'avance sur les cybercriminels.

Pour découvrir comment protéger vos collaborateurs et votre entreprise contre les menaces telles que DarkGate, lisez la fiche solution Proofpoint Threat Protection.