Réduire les risques que créent les utilisateurs au sein d’une entreprise n’est pas chose facile. Chaque jour, des utilisateurs perdent leurs identifiants de connexion, téléchargent et exécutent des malwares, tombent dans le piège de l’ingénierie sociale et exposent involontairement des données à des risques. Qui plus est, ces risques peuvent être introduits par les applications mêmes dont dépend l’entreprise pour fonctionner : messagerie électronique, outils de collaboration, applications cloud et Web.

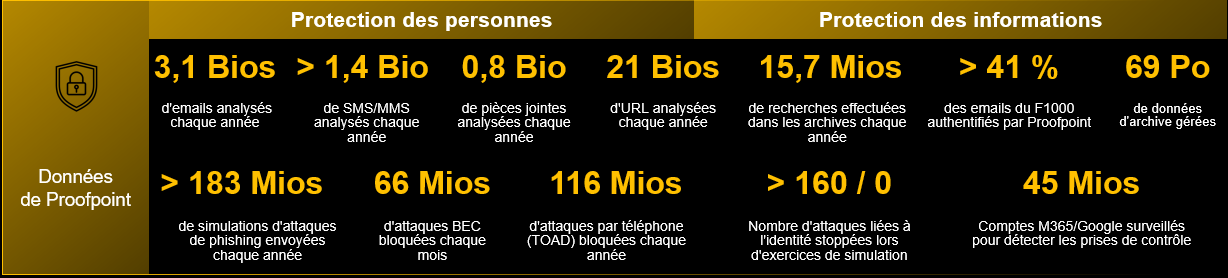

C’est ici qu’entre en jeu Proofpoint Nexus. Avec Proofpoint Nexus, les équipes de sécurité ont désormais accès à une plate-forme intégrée qui emploie plusieurs types de modèles, entraînés par des milliards d’interactions email, Web et cloud. Proofpoint Nexus dispose de toutes les fonctionnalités nécessaires, de l’IA sémantique et comportementale avancée aux détections alimentées par les recherches sur les menaces. Cette richesse lui permet de résoudre les défis avancés de la cybersécurité centrée sur les personnes, afin que les entreprises puissent protéger leurs collaborateurs et leurs données.

Des informations pertinentes dans quatre domaines

Proofpoint Nexus transforme d’énormes volumes de données brutes en informations pertinentes qui viennent alimenter et soutenir nos solutions innovantes :

- Défense contre les menaces

- Protection des informations

- Formation à la cybersécurité

- Sécurité des applications et des identités

Les informations de Proofpoint sont sans égal.

Avec le lancement de Nexus, Proofpoint se concentre sur la défense contre les menaces. Les cybercriminels ciblent chaque étape de la chaîne d’attaque. Pour ce faire, ils exploitent des vecteurs tels que l’email, les outils de collaboration et les plates-formes cloud.

Proofpoint Nexus associe IA sémantique et comportementale, apprentissage automatique et threat intelligence élaborée par des chercheurs pour mettre en place des défenses multicouches. Ces fonctionnalités nous aident à identifier, à bloquer et à analyser en temps réel les menaces en constante évolution, comme le phishing MFA, la prise de contrôle de comptes cloud, les ransomwares et le piratage de la messagerie en entreprise (BEC, Business Email Compromise).

Une technologie de détection au service de la sécurité centrée sur les personnes

Les menaces modernes évoluent en permanence. C’est la raison pour laquelle une seule couche de défense est inefficace. Chaque composant de Proofpoint Nexus joue un rôle qui lui est propre. Grâce à cette approche, la plate-forme traite d’énormes volumes de données collectées à partir d’applications de messagerie, de plates-formes cloud et d’outils de collaboration afin de sécuriser tous les points de communication et d’interaction. Sa conception modulaire assure une couverture complète, depuis le blocage des menaces avant qu’elles n’atteignent les utilisateurs à la surveillance des risques après la remise des emails.

Voici une vue d’ensemble des cinq modèles de Proofpoint Nexus.

1. Nexus Language Model (LM) for BEC

Ce modèle utilise la puissance des modèles de langage d’IA avancée pour contrer les attaques BEC. Il analyse minutieusement le contenu des emails pour identifier les éléments communs que l’on retrouve dans ces attaques, tels que le langage transactionnel ou l’expression d’un sentiment d’urgence. En reconnaissant des structures linguistiques récurrentes subtiles et des indices comportementaux, Nexus LM for BEC identifie les emails suspects avant qu’ils ne puissent causer de dommages.

Principaux atouts

- Étant donné qu’il repose sur un modèle de langage, Nexus LM est capable d’analyser l’intention et le contexte des messages. Cela lui permet d’identifier des comportements malveillants ingénieux qui peuvent échapper aux outils de détection traditionnels.

- Nexus LM peut détecter les menaces dissimulées dans des emails, des outils de collaboration et des plates-formes de messagerie.

- Nexus LM n’analyse pas les caractéristiques de langage de base en fonction de chaque utilisateur.

Proofpoint Nexus en action

Nexus LM ajoute une couche de défense critique contre les attaques avancées véhiculées par email. Par exemple, lors d’une attaque BEC classique, un cybercriminel peut usurper l’identité d’un PDG et demander le transfert de fonds. Même si le message ne contient pas les marqueurs de phishing habituels, Nexus est tout de même capable d’interpréter l’intention sous-jacente. Il identifie la tentative de fraude financière et déclenche une alerte de sécurité.

2. Nexus Threat Intelligence (TI)

Pour garder une longueur d’avance sur ces menaces, vous avez besoin de renseignements en temps réel permettant de prédire les tactiques des cybercriminels. Nexus TI intègre de gros volumes de données sur les menaces pour s’assurer que les solutions Proofpoint sont constamment au fait des cybermenaces en perpétuelle évolution. En plus d’optimiser les capacités de détection de toutes les solutions Proofpoint, ce modèle propose des mises à jour en temps réel sur les menaces émergentes, les tactiques des cybercriminels et les vulnérabilités des systèmes.

Basé sur une threat intelligence avancée, Nexus TI garantit que les solutions Proofpoint offrent une détection et une protection proactives en cas d’attaque. Ce système est essentiel pour conserver une posture de sécurité résiliente contre les cybercriminels modernes.

Principaux atouts

- Nexus TI ingère de gros volumes de données à l’échelle mondiale et les transforme en informations exploitables grâce à l’apprentissage automatique.

- Ces informations alimentent l’ensemble des solutions Proofpoint.

- Nexus TI s’adapte en continu pour aider les entreprises à garder une longueur d’avance sur les cyberpirates.

Proofpoint Nexus en action

Récemment, Proofpoint Nexus a identifié une campagne de phishing qui ciblait des institutions financières. À la suite d’un changement de règles, des messages de phishing ont commencé à usurper l’identité des autorités fiscales. Proofpoint Nexus a toutefois détecté ces tactiques et a alerté les équipes de sécurité. Cette réaction rapide et judicieuse a permis aux institutions concernées d’intervenir rapidement, renforçant leurs défenses et bloquant ainsi l’attaque.

3. Nexus Relationship Graph (RG)

Les menaces internes et les comptes compromis peuvent facilement échapper aux mesures de sécurité traditionnelles. C’est la raison pour laquelle vous devez identifier les changements de comportement subtils de vos utilisateurs. Nexus RG emploie l’IA pour surveiller et évaluer le comportement des utilisateurs, renforçant ainsi les défenses de cybersécurité. À l’aide de l’analyse comportementale, de l’apprentissage automatique et de la détection des anomalies, Nexus RG repère les déviations par rapport aux interactions normales des utilisateurs, susceptibles de révéler la présence d’une menace.

Nexus RG s’intègre parfaitement avec les systèmes de détection des menaces de Proofpoint, ce qui vous permet d’optimiser vos défenses en temps réel et de protéger votre entreprise contre les menaces causées par les comportements à risque des utilisateurs.

Principaux atouts

- Nexus RG surveille en permanence l’activité des utilisateurs. Il analyse les données en temps réel pour détecter les déviations susceptibles d’indiquer des actions malveillantes.

- Nexus RG émet des alertes proactives pour permettre à vos équipes de sécurité d’intervenir rapidement et de prévenir tout dommage.

- Nexus RG renforce l’approche centrée sur les personnes de la sécurité en gérant à la fois les risques internes et externes.

Proofpoint Nexus en action

Nexus RG peut jouer un rôle critique dans la gestion proactive des risques et la prévention des menaces internes. Voici un exemple éclairant. Nexus RG identifie un collaborateur qui, alors qu’il gère habituellement des données marketing, se met soudainement à télécharger des dossiers financiers en dehors des heures de bureau. Comme cette activité est inhabituelle, elle déclenche une alerte. Celle-ci amène l’équipe de sécurité à découvrir un compte compromis. En conséquence, l’équipe peut bloquer l’exfiltration de données avant que le mal ne soit fait.

4. Nexus Machine Learning (ML)

Avec la complexification des menaces, les défenses traditionnelles reposant sur des règles perdent en efficacité. Nexus ML est une technologie d’IA fondamentale qui permet aux solutions Proofpoint de détecter et d’atténuer un large éventail de menaces en constante évolution, dans de nombreux domaines de la cybersécurité. Grâce à des techniques sophistiquées, telles que l’apprentissage supervisé et non supervisé et les méthodes d’ensemble, Nexus ML fournit une sécurité évolutive et robuste.

Principaux atouts

- Nexus ML fait évoluer ses modèles sur la base de données tirées d’attaques réelles. Cette approche optimise la précision de la détection et réduit les faux positifs.

- Nexus ML applique des informations pilotées par l’IA à des scénarios d’attaque réels, pour que les défenses restent à la fois robustes et agiles.

- Nexus ML utilise l’apprentissage automatique avancé pour renforcer les capacités de détection des menaces des solutions Proofpoint.

Proofpoint Nexus en action

Nexus ML peut détecter des indicateurs subtils, tels que des URL altérées ou des comportements inhabituels en matière de pièces jointes au sein de grands volumes d’emails et de trafic Web. Cela lui permet d’identifier des menaces jusque-là inconnues, comme des attaques de phishing d’un nouveau genre. Nexus ML peut ensuite bloquer ces menaces sur tout le réseau.

5. Nexus Computer Vision (CV)

Les cybercriminels utilisent des leurres visuels tels que des sites de phishing, des pièces jointes malveillantes ou des sites Web factices pour contourner les défenses traditionnelles. Nexus CV détecte les menaces dissimulées dans des éléments visuels tels que des images, des codes QR ou des emails frauduleux. En se concentrant sur des vecteurs de menaces visuels, ce modèle renforce la sécurité en bloquant les attaques qui utilisent des images incorporées et d’autres types de contenus graphiques.

Principaux atouts

- Nexus CV identifie et neutralise les menaces basées sur des éléments visuels.

- Grâce à une technologie de vision par ordinateur avancée, Nexus CV détecte les menaces cachées dans des éléments visuels, comme les sites de phishing, les codes QR, les pièces jointes malveillantes et les emails falsifiés.

Proofpoint Nexus en action

Nexus CV est capable d’identifier les codes QR malveillants incorporés dans des documents ou des pièces jointes, qui tentent de diriger les utilisateurs vers des sites Web dangereux ou de déclencher le téléchargement de malwares. Nexus CV détecte ces menaces subtiles et les signale avant que les utilisateurs n’interagissent avec elles.

Nexus CV peut identifier les images qui engendrent des risques de non-conformité, comme du contenu inapproprié ou des images qui enfreignent les réglementations. Ce type de détection proactive ajoute une couche de protection efficace au-delà des méthodes habituelles basées sur l’analyse de texte.

Affrontez les menaces de demain en toute confiance avec Proofpoint Nexus

Proofpoint Nexus soutient notre approche de la sécurité centrée sur les personnes. Les modèles Nexus fonctionnent de concert pour détecter les menaces dissimulées, neutraliser les risques et protéger votre entreprise de manière préventive contre les nouveaux vecteurs d’attaque. Proofpoint Nexus offre une protection proactive et multicouche qui vous aidera à affronter les menaces de demain avec plus de confiance et de résilience.

Contactez-nous pour bénéficier d’une démonstration personnalisée. Découvrez par vous-même comment notre plate-forme peut améliorer votre niveau de sécurité grâce à l’IA.