La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui. Elle explique également comment Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

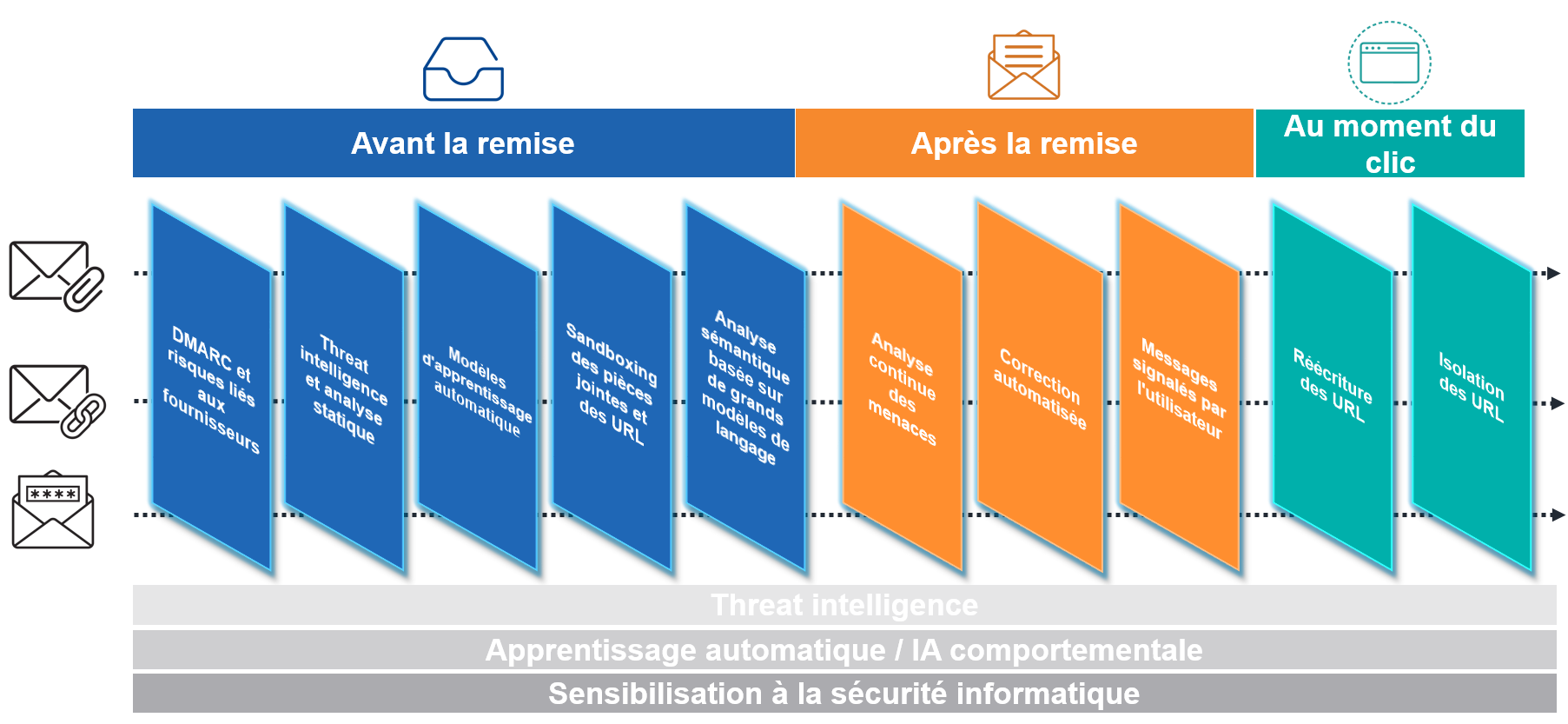

Proofpoint People Protection : protection complète, continue et de bout en bout

Dans les articles précédents de cette série, nous avons examiné les types d’attaques suivants :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d’identifiants de connexion (août 2024)

L’article de ce mois s’intéresse à l’attaque de piratage de la messagerie en entreprise (BEC, Business Email Compromise) lancée par des cybercriminels à l’encontre d’une des plus grandes entreprises aéronautiques et de son réseau mondial.

Contexte

Les cybercriminels recourent de plus en plus à des attaques BEC sophistiquées pour commettre des fraudes financières. Ces attaques cherchent à compromettre des comptes de messagerie d’entreprise légitimes pour détourner des fonds au moyen de transferts non autorisés.

L’impact de ces attaques est considérable. Les entreprises déclarent avoir perdu plus de 50 milliards de dollars entre octobre 2013 et décembre 2022. Ces escroqueries ont été signalées dans l’ensemble des 50 États américains et dans 177 pays, les principales destinations internationales des détournements de fonds étant des institutions bancaires implantées en Chine et à Hong-Kong.

Le scénario

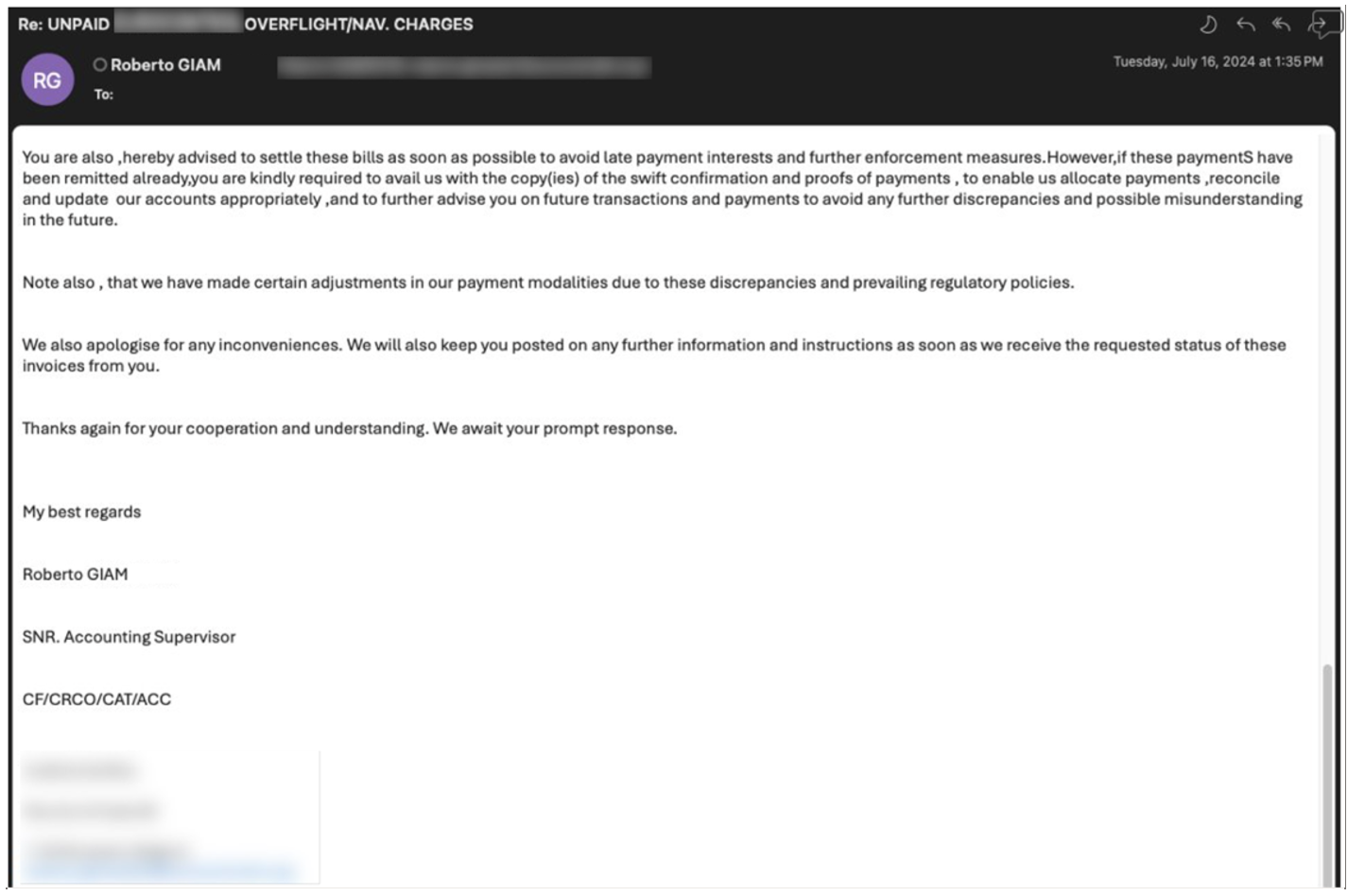

Un cybercriminel a usurpé l’identité d’une entreprise aéronautique basée dans l’EMEA pour cibler ses clients, notamment des compagnies d’aviation implantées partout dans le monde, y compris aux États-Unis. Il a alors envoyé aux départements comptables des clients des emails réclamant le paiement de factures impayées.

Si cette attaque a échappé à la vigilance d’un fournisseur connu de passerelles de messagerie sécurisées, elle a en revanche été détectée par Proofpoint. De fait, Proofpoint va au-delà de la simple configuration de règles personnalisées de détection d’usurpation d’identité, utilisées par divers clients pour bloquer certaines menaces BEC. Ces règles permettent certes de détecter certaines attaques BEC, mais pas toutes malheureusement.

La menace – Comment l’attaque s’est-elle déroulée ?

Tout au long du mois de juillet, le cybercriminel a envoyé aux départements comptables des entreprises aéronautiques des emails réclamant le paiement de factures en souffrance. À la mi-août, de nouvelles informations et détections de Proofpoint ont révélé que les domaines utilisés dans l’attaque avaient de nouveau changé : le cybercriminel a modifié les domaines typosquattés à au moins cinq reprises au cours de cette campagne de longue haleine.

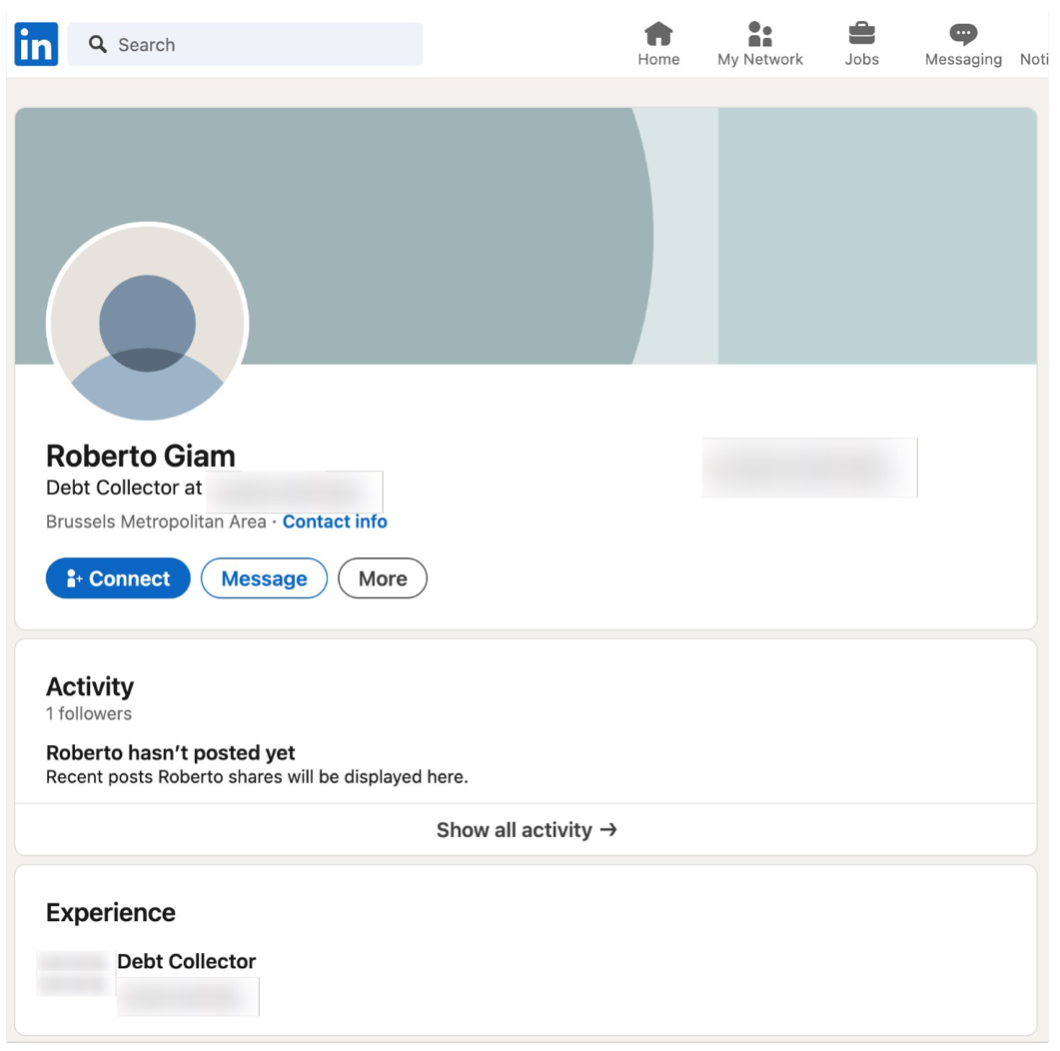

Pour donner de la crédibilité à ses emails et à ses demandes, le cybercriminel a également créé un faux profil LinkedIn. Pendant plusieurs mois, il a régulièrement pris pour cible le personnel des départements comptables et financiers ainsi que les listes de distribution liées à ces services.

Faux compte LinkedIn créé par le cybercriminel pour renforcer la légitimité de ses emails

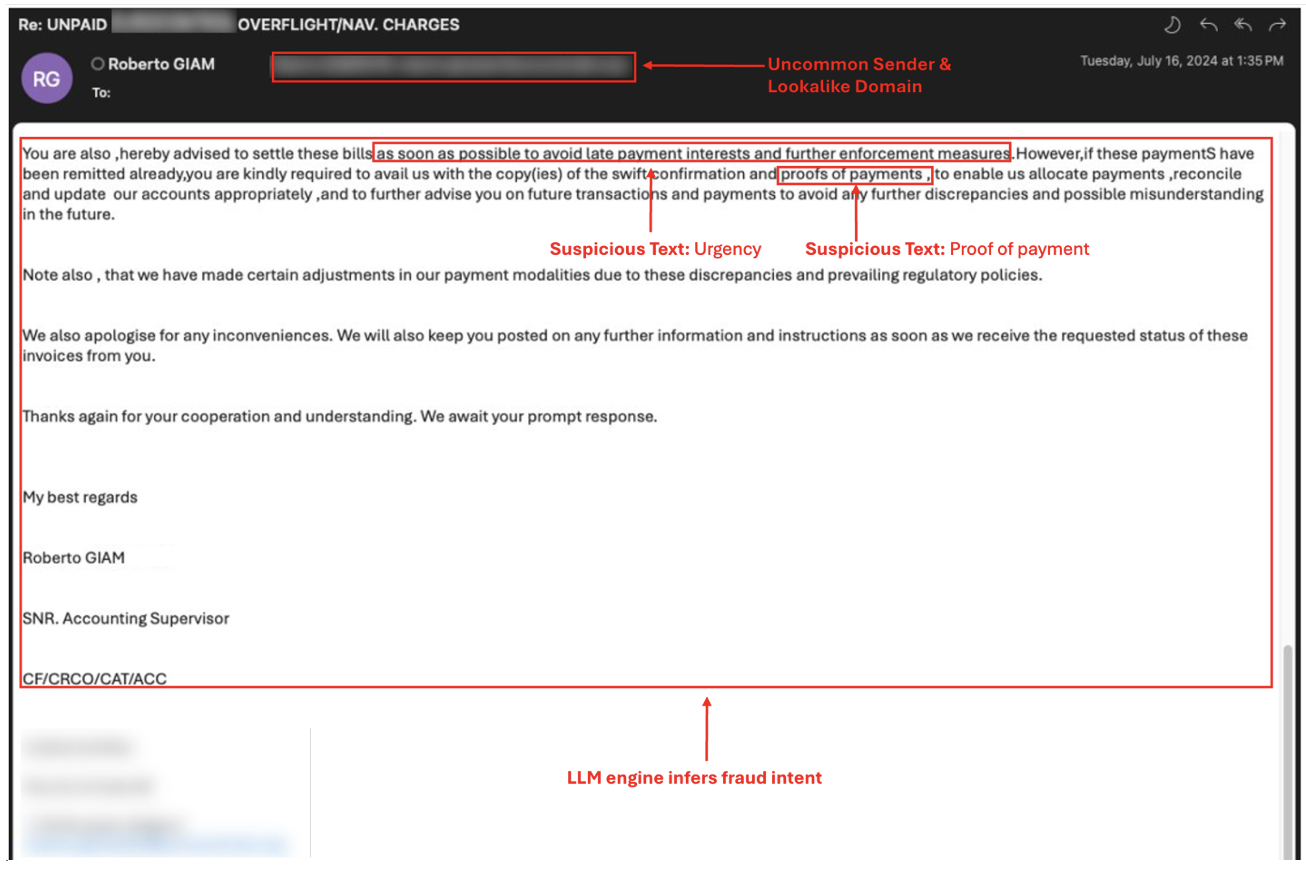

Email usurpant l’identité de l’entreprise aéronautique basée dans l’EMEA

Détection – Comment Proofpoint a-t-il pu prévenir cette attaque ?

Proofpoint détecte de nombreux types d’emails malveillants, notamment ceux utilisés par les cybercriminels qui tentent d’escroquer des entreprises. Pour ce faire, il utilise l’intelligence artificielle dynamique et statique pour analyser le contenu, y compris le corps du message, les en-têtes, les URL et les charges virales.

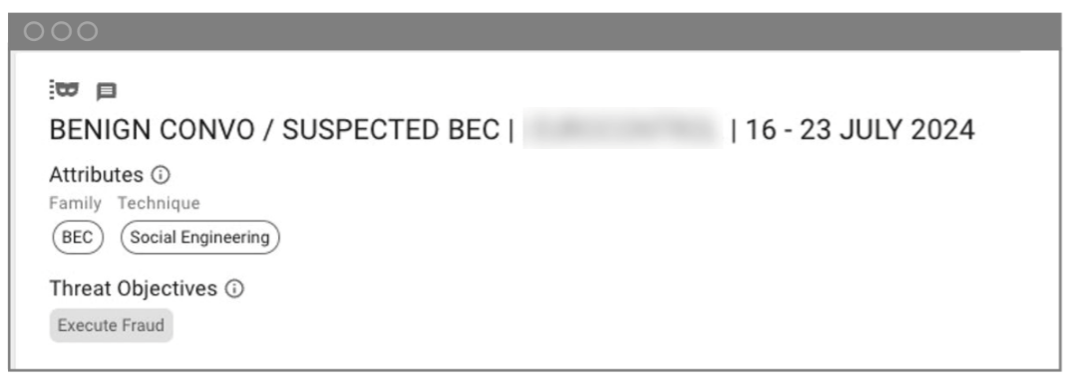

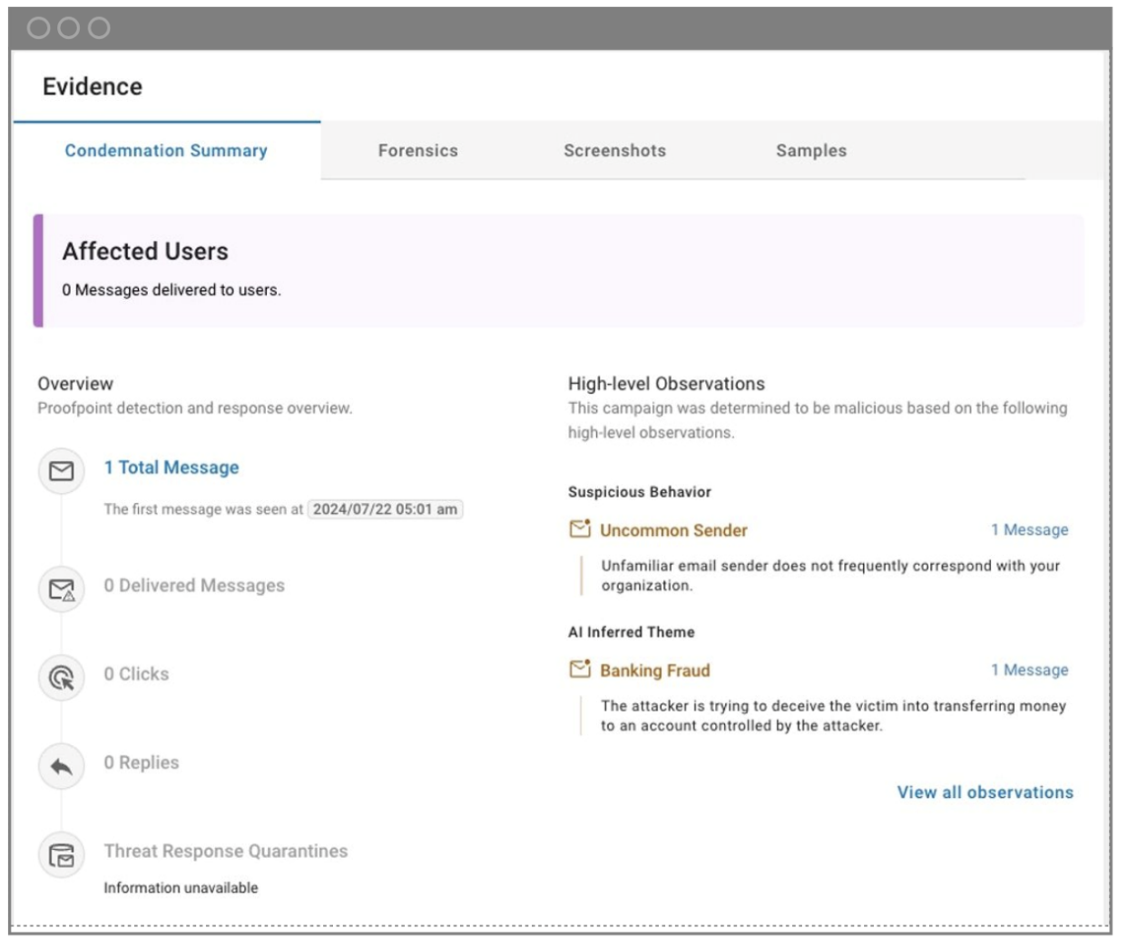

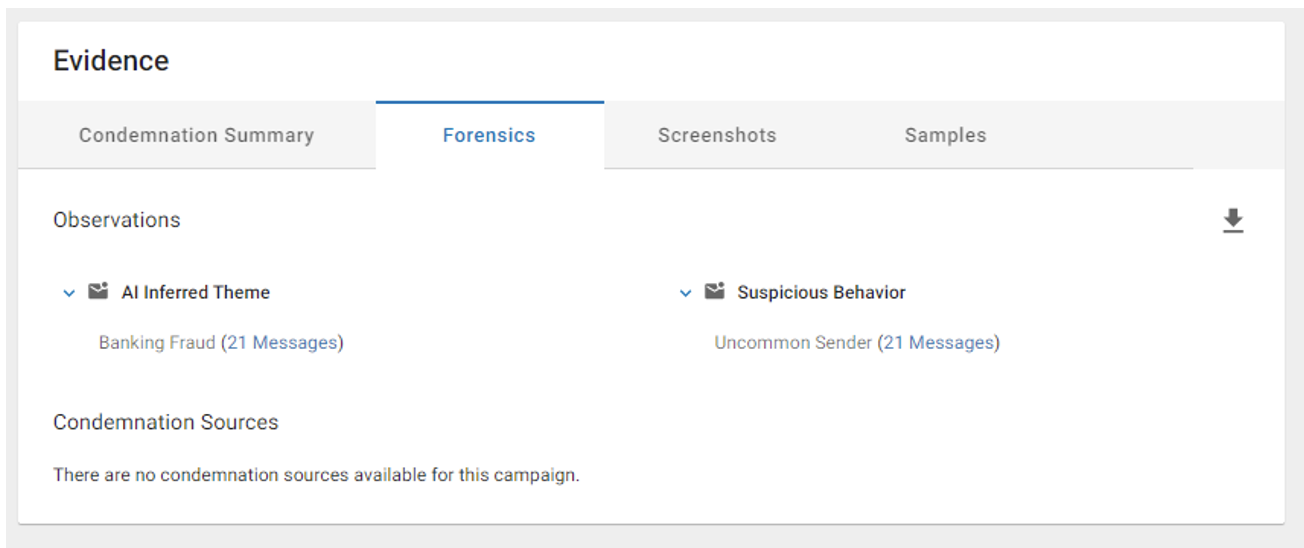

Tableau de bord Proofpoint Targeted Attack Protection (TAP) signalant les attaques BEC et d’ingénierie sociale

Indicateurs de menaces détectés par Proofpoint dans l’email frauduleux

Mise en évidence des indicateurs malveillants par le tableau de bord Proofpoint TAP

Les indicateurs suivants ont été détectés par Proofpoint :

- Expéditeur inhabituel. Le destinataire et l’expéditeur n’avaient pas de relation établie et n’avaient jamais échangé d’emails. Les messages inattendus provenant de nouveaux expéditeurs ne sont pas nécessairement malveillants. Toutefois, lorsque cet indicateur est associé à d’autres, comme l’urgence, il peut s’agir d’un message frauduleux, même s’il ne comporte aucune charge virale malveillante, telle qu’une URL ou un fichier.

- Domaine récemment enregistré. Le domaine de l’expéditeur venait d’être enregistré, ce qui, en soi, peut éveiller les soupçons.

- Domaine associé à un faible volume. Proofpoint évalue les comportements d’envoi sur la base du contenu, du volume, du serveur de l’expéditeur et d’autres critères afin de déterminer s’il pourrait s’agir d’un message malveillant. Outre le fait que le domaine avait récemment été enregistré, il était également nouveau pour l’entreprise. De plus, le volume de messages envoyés par ce domaine à l’ensemble de nos clients était très faible.

- Domaine similaire. Pour dissimuler son identité malveillante, l’expéditeur a enregistré un domaine très similaire à celui d’un fournisseur existant de l’entreprise aéronautique. L’utilisation d’un domaine similaire est une tactique couramment utilisée par les cybercriminels pour conférer une certaine légitimité à leurs demandes. Dans cet exemple, le domaine comportait une lettre « l » supplémentaire. Le cybercriminel espérait que cette variation mineure passerait inaperçue.

- Thème inféré par l’IA. Proofpoint a recours à un grand modèle de langage (LLM) pour analyser le contenu du message et déterminer son intention à l’aide de thèmes inférés par l’IA.

- Demande suspecte. Le message demandait au destinataire de payer la facture ou d’envoyer une preuve de paiement si celle-ci avait déjà été acquittée. Une telle demande est suspecte car un expéditeur légitime aurait déjà les détails du paiement en sa possession et ne devrait pas les demander.

Détections comportementales de Proofpoint Nexus

La fonction de détection des comportements malveillants de Proofpoint Nexus utilise des moteurs d’IA et d’apprentissage automatique pour identifier les messages suspects, révélateurs de fraude bancaire. Dans ce cas-ci, de nombreux indicateurs pointaient vers une fraude : demande à caractère financier, relation inhabituelle et utilisation d’un domaine récemment enregistré. C’est ainsi que Proofpoint a identifié l’attaque.

Application de mesures correctives – Quels sont les enseignements tirés ?

Pour lutter contre les attaques d’usurpation d’identité de fournisseurs et d’autres menaces BEC, il est primordial d’implémenter des mesures proactives :

- Dotez-vous d’une solution de protection de la messagerie préventive. Le seul moyen de protéger les utilisateurs est de bloquer les menaces. Optez pour un outil qui allie algorithmes d’apprentissage automatique et détection des menaces avancées. Si de nombreux outils affirment détecter ces menaces, ils le font souvent trop tard, après que celles-ci ont atteint les boîtes de réception des utilisateurs. Ces derniers restent alors vulnérables jusqu’à ce que la menace ait été neutralisée.

- Formez vos utilisateurs. Vos collaborateurs et vos clients constituent votre dernière ligne de défense. Assurez-vous qu’ils bénéficient d’une formation de sensibilisation à la sécurité qui leur apprend à identifier tous les types d’emails malveillants, y compris les demandes frauduleuses et de leurre. Ce type de formation peut réduire le risque qu’ils soient victimes d’attaques de phishing.

- Protégez la chaîne logistique. Défendez votre chaîne logistique contre les attaques par email. Optez pour un outil qui allie IA avancée et threat intelligence en permanence actualisée pour détecter les comptes fournisseurs compromis. Un tel outil doit également hiérarchiser les comptes nécessitant une investigation de la part de l’équipe de sécurité.

Proofpoint offre une protection centrée sur les personnes

La protection de bout en bout offerte par Proofpoint contre les attaques BEC tire parti de l’apprentissage automatique avancé et de l’intelligence artificielle pour détecter et prévenir la fraude financière par email. Notre plate-forme intégrée analyse de nombreux attributs des messages pour identifier et bloquer diverses tactiques BEC, telles que l’usurpation de domaines et de noms d’affichage et l’utilisation de domaines similaires. En offrant une visibilité sur les utilisateurs les plus ciblés et en automatisant la détection et la neutralisation des menaces, Proofpoint garantit une protection complète aux entreprises.

Inscrivez-vous à l’un de nos événements Proofpoint Protect 2024 à Londres, Austin ou Chicago pour découvrir comment protéger vos collaborateurs et vos données dans le paysage des menaces complexe d’aujourd’hui.