Comme le révèle le rapport State of the Phish 2024 de Proofpoint, plus de 68 millions de messages malveillants ont été associés à la marque et aux produits Microsoft en 2023, faisant du géant de l’informatique la marque la plus exploitée par les cybercriminels.

SharePoint et d’autres outils de productivité et de collaboration Microsoft dominent le marché, avec plus de 400 millions d’utilisateurs de Microsoft 365 sous licence. Microsoft détient une impressionnante part de marché — 88 % — dans le secteur des logiciels de productivité (Gartner). Comme les entreprises dépendent de plus en plus des solutions de sécurité intégrées de Microsoft, la concentration du risque augmente. De nombreuses entreprises ont adopté Microsoft SharePoint afin que leurs collaborateurs, partenaires et clients puissent collaborer en temps réel, et pour bénéficier de fonctionnalités bien plus complètes que de simples référentiels de contenu. SharePoint permet en effet de créer des sites d’équipes, des portails intranet et extranet, des wikis, des blogs et des communautés.

Largement utilisée pour la gestion et le stockage des documents, la plate-forme Web collaborative SharePoint est devenue une cible de choix pour diverses cyberattaques, en particulier celles exigeant l’authentification des utilisateurs. Ces attaques exploitent souvent des identifiants de connexion légitimes pour accéder aux environnements SharePoint et les manipuler, ce qui conduit à des compromissions de données, au vol d’informations et à d’autres activités malveillantes. Dans son rapport 2024 Data Breach Investigations Report (DBIR, rapport d’enquête 2024 sur les compromissions de données), Verizon constate que les attaques de phishing et les identifiants de connexion compromis sont à l’origine de près de 80 % des compromissions de données. Même si l’exploitation des vulnérabilités en tant que vecteur d’attaque de prédilection a fortement augmenté l’année dernière, l’utilisation d’identifiants de connexion volés reste pour l’heure la première méthode d’attaque.

Les cybercriminels savent qu’une compromission de la sécurité de Microsoft peut leur donner accès à des milliers d’entreprises. Une des raisons pour lesquelles Microsoft est une cible aussi prisée est le large accès que ses plates-formes procurent. En compromettant les plates-formes de Microsoft, les cyberpirates peuvent avoir accès aux systèmes de messagerie, aux identités des utilisateurs via Active Directory et aux environnements cloud d’une entreprise, ce qui leur permet de lancer des attaques, de voler des informations sensibles et de provoquer des perturbations majeures. Proofpoint a récemment constaté une intensification des attaques exploitant l’infrastructure Microsoft SharePoint. Dans cet article de blog, nous examinerons la forme que peuvent prendre ces attaques et le rôle joué par Proofpoint pour les contrer.

Que s’est-il passé ?

Dans cet exemple, Proofpoint a déterminé que les cyberpirates avaient réussi à accéder à un compte d’entreprise légitime, chargé un document malveillant, puis partagé ce document avec d’autres contacts de l’entreprise connectés au compte compromis. Pour consulter ce document, les destinataires doivent s’authentifier.

Examinons de plus près le déroulement de l’attaque.

1. Le compte SharePoint d’un fournisseur est compromis. Cela permet au cybercriminel d’accéder au compte légitime et de l’utiliser pour distribuer son attaque. (Remarque : le fournisseur dont il est question ici n’est pas un client de Proofpoint.)

2. Le cybercriminel charge un document dissimulant une charge virale malveillante, par exemple un fichier OneNote dont le contenu incite l’utilisateur à cliquer sur une URL malveillante.

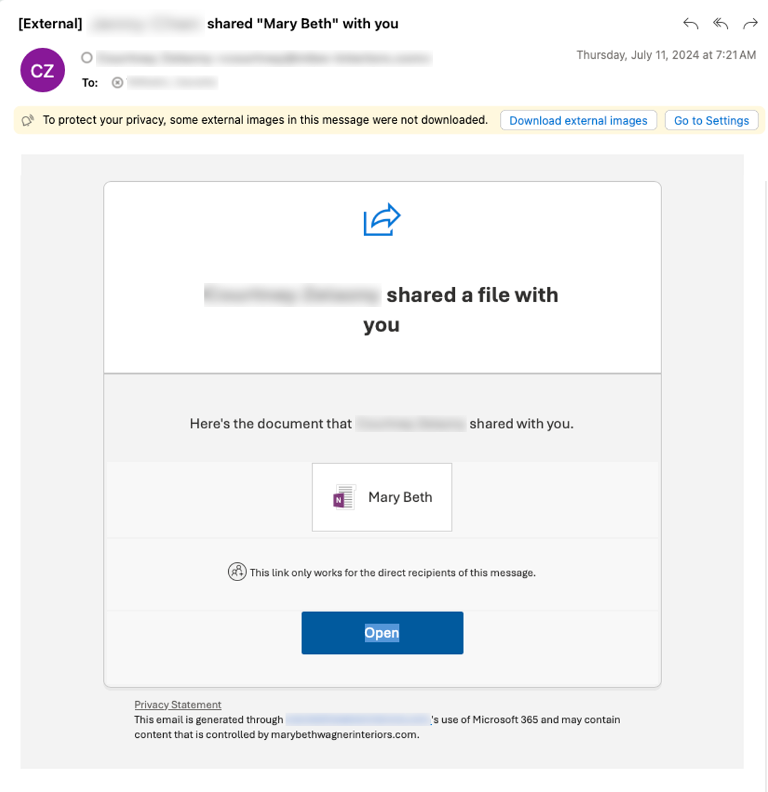

3. Le cybercriminel exploite la fonctionnalité de partage de documents avec tous les contacts de SharePoint, s’appuyant sur son infrastructure légitime pour distribuer le document malveillant. Il distribue le document à des destinataires spécifiques et leur demande de s’authentifier pour pouvoir le consulter. (Remarque : les destinataires sont des clients de Proofpoint.)

Fichier partagé contenant une charge virale malveillante

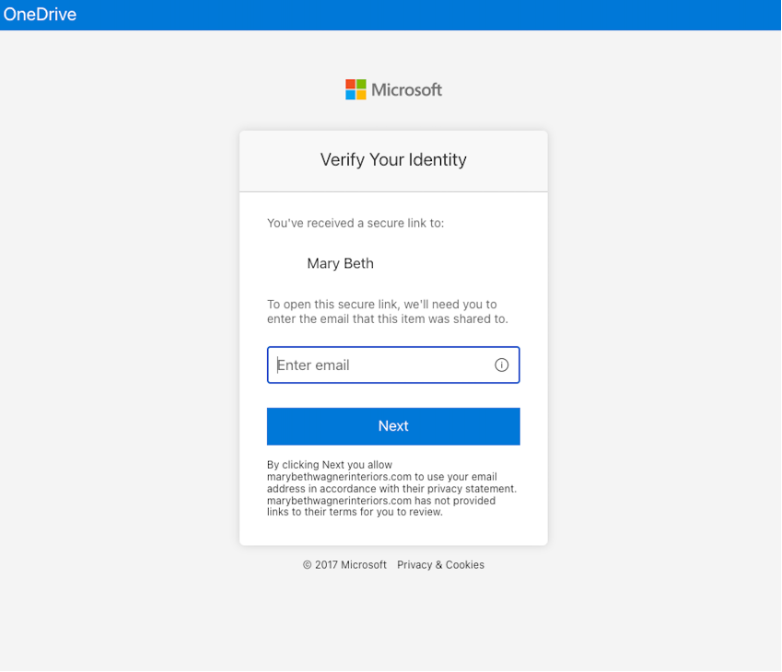

4. L’email contient une URL vers une page de connexion SharePoint légitime. Lorsque les utilisateurs saisissent leurs identifiants de connexion, ils sont exposés au document partagé par le cyberpirate.

Page de connexion SharePoint légitime pour accéder au fichier partagé

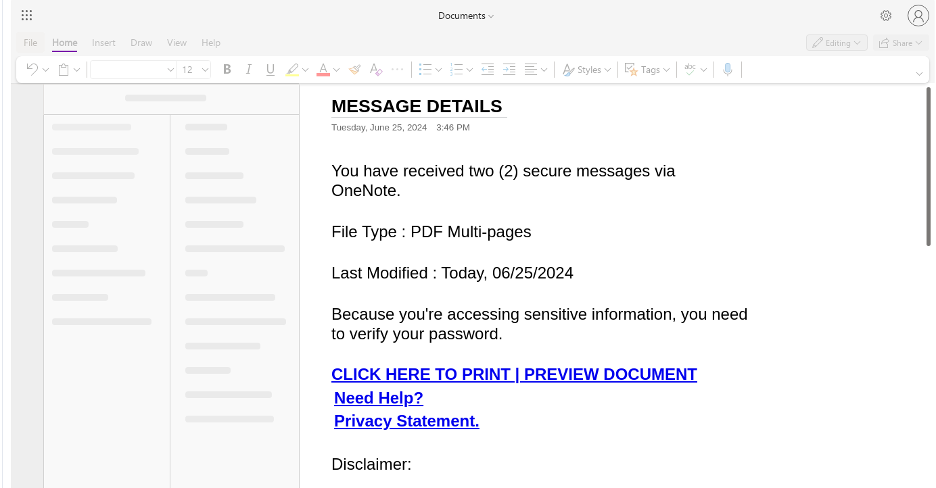

5. Une fois que le destinataire consulte le document partagé, clique sur l’URL malveillante qu’il contient et saisit ses identifiants de connexion, le cybercriminel s’empare de ces derniers. Cet accès non autorisé aux documents et données SharePoint peut potentiellement conduire à la diffusion du malware ou du ransomware.

Exemple de fichier partagé intégrant une URL de phishing utilisée par les cybercriminels pour voler les identifiants de connexion des destinataires après l’authentification

6. La prise de contrôle du compte SharePoint a d’autres conséquences, dont les suivantes :

- Contrôle total du compte compromis, ce qui permet au cybercriminel d’accéder à des informations sensibles, de manipuler des documents et d’usurper l’identité de l’utilisateur

- Vol de données, partage non autorisé de documents et possibilité de lancer d’autres attaques de spear phishing (harponnage) au sein de l’entreprise

- Risque de déplacement latéral du cybercriminel au sein du réseau pour élever ses privilèges et compromettre d’autres comptes et systèmes

Comment Proofpoint a-t-il pu prévenir cette attaque ?

C’est un fait notoire : les attaques multifronts contre SharePoint sont difficiles à détecter par les utilisateurs et à bloquer par les équipes de sécurité. Il existe plusieurs raisons à cela :

- Les menaces émanent d’expéditeurs réels possédant des comptes légitimes et entretenant des relations de confiance de longue date.

- Les URL et les modèles SharePoint partagés sont légitimes.

- Le document malveillant est dissimulé derrière l’authentification de l’utilisateur d’entreprise.

Lors de la récente validation de concept (PoC) réalisée par Proofpoint, il est apparu qu’un grand nombre d’attaques de SharePoint lancées derrière d’autres solutions de protection de la messagerie électronique ne sont pas détectées. Les entreprises concernées ont constaté que les outils de détection après la remise basés sur des API éprouvent des difficultés à bloquer ces types d’attaques.

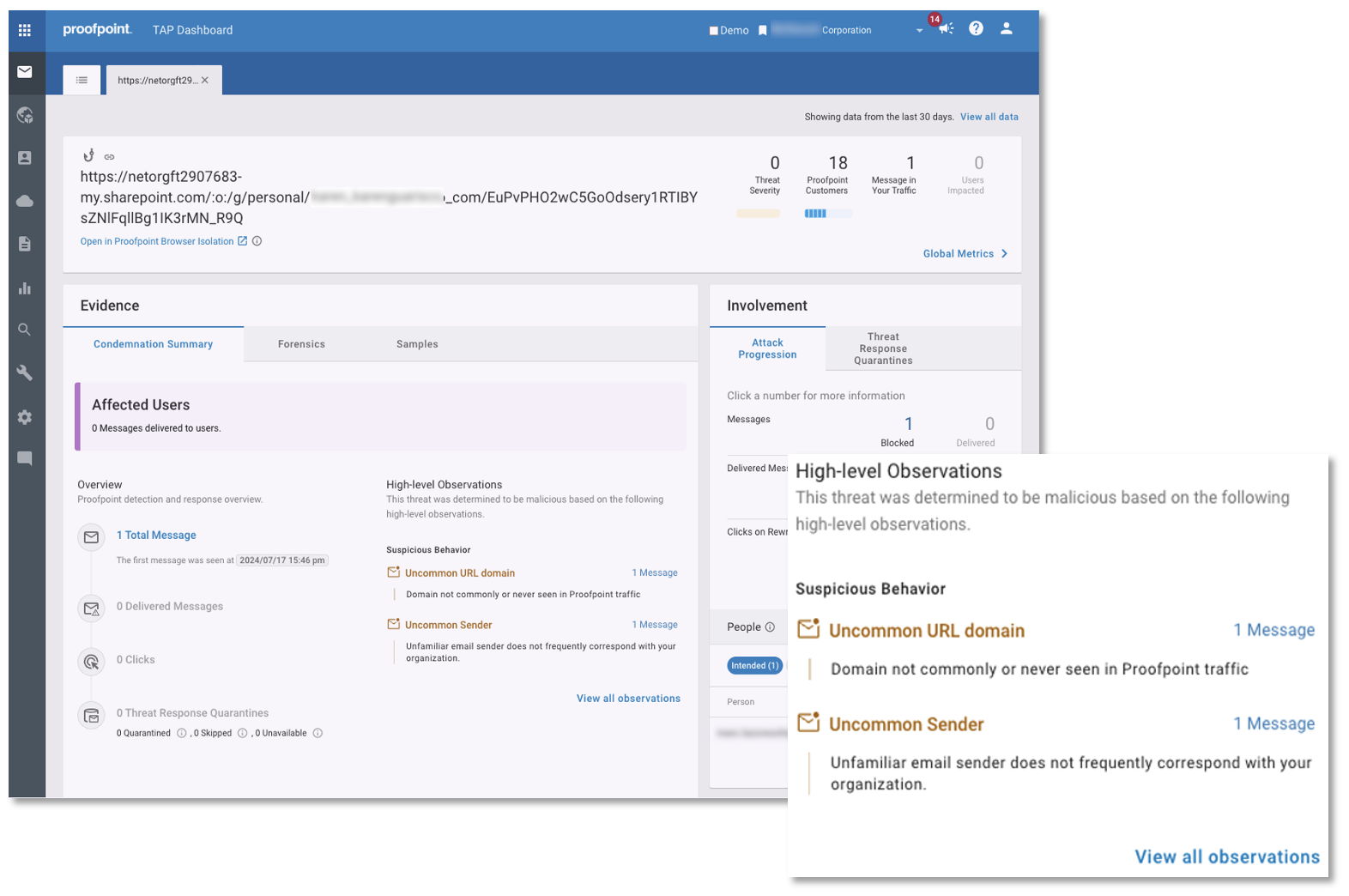

Bien qu’aucune solution de détection ne soit infaillible, Proofpoint complique singulièrement la tâche des cybercriminels qui tentent de contourner ses dispositifs de défense de la messagerie. Dans ce scénario, avec l’aide de notre équipe de recherche sur les cybermenaces, nous avons cherché à optimiser rapidement nos indicateurs de détection pilotés par l’IA comportementale afin d’améliorer l’identification et le blocage des emails SharePoint frauduleux.

Les techniques d’apprentissage automatique et l’IA comportementale constamment optimisées de Proofpoint jouent un rôle clé dans notre capacité à détecter ce type de menaces. Notre classificateur de détection amélioré peut identifier les messages SharePoint malveillants en se fondant sur plusieurs indices comportementaux, notamment :

- Volume de messages partagés par le même compte

- Présence d’une URL SharePoint

- Nombre de clients ciblés par le cybercriminel

- Existence d’autres messages malveillants présentant des caractéristiques similaires

- Texte personnalisé dans le message

Grâce à notre pile de détection multicouche, à notre threat intelligence en temps réel et à l’IA comportementale, la détection des tentatives d’exploitation de SharePoint ne cesse de gagner en efficacité et nos solutions de détection et d’analyse de pointe continuent d’offrir une protection hors pair aux utilisateurs.

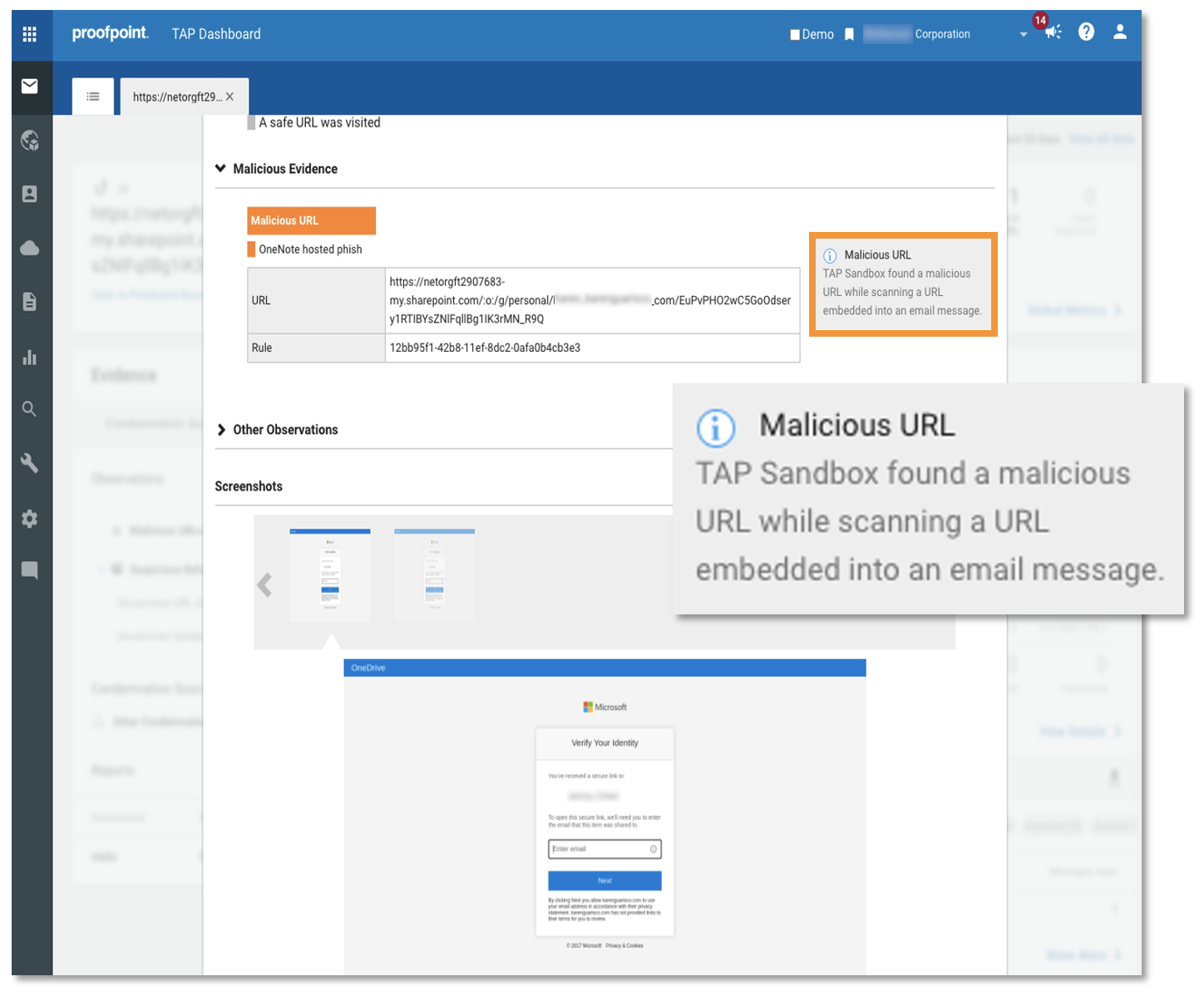

Observations de haut niveau contenues dans le tableau de bord Proofpoint TAP expliquant l’analyse comportementale effectuée et les signes révélateurs d’une menace

Indicateurs de compromission et investigation numérique de la menace dans le tableau de bord Proofpoint TAP signalant une URL malveillante dans le fichier SharePoint

Quels sont les enseignements tirés ?

Pour réduire le phishing d’identifiants de connexion et la prise de contrôle de comptes, il est nécessaire d’adopter une approche multidimensionnelle et proactive alliant technologies, formation des utilisateurs et règles de sécurité. Pour y parvenir, voici quelques stratégies efficaces à adopter :

- Protection des emails avant leur remise. En moyenne, il faut moins de 60 secondes à un utilisateur pour tomber dans le piège d’une attaque de phishing, soit 60 secondes entre le moment où l’utilisateur ouvre l’email et le moment où il communique ses identifiants de connexion. Si l’on veut assurer la protection des utilisateurs, il est essentiel d’intercepter les emails malveillants avant leur remise dans les boîtes de réception. Optez pour une solution qui tire parti des techniques d’apprentissage automatique optimisées par l’IA et d’une threat intelligence exhaustive afin d’identifier et de bloquer les attaques sophistiquées avant la remise des messages malveillants.

- Authentification multifacteur (MFA). La MFA offre une couche de sécurité supplémentaire en imposant aux utilisateurs de fournir deux facteurs de vérification ou plus pour accéder à un compte. Toutefois, elle ne constitue pas une solution miracle et ne bloque pas toutes les tentatives de prise de contrôle des comptes. Les entreprises doivent veiller à activer la MFA pour tous les comptes utilisateur, en particulier ceux qui ont accès à des informations sensibles.

- Formation et sensibilisation des utilisateurs. L’organisation régulière de formations peut aider les utilisateurs à identifier les tentatives de phishing et à y répondre. Des utilisateurs plus avertis sont moins susceptibles de se laisser abuser par une escroquerie de phishing, et donc de voir leurs identifiants de connexion compromis. Pensez à organiser régulièrement des simulations de phishing et à fournir un feedback afin d’améliorer la sensibilisation des utilisateurs.

Proofpoint offre une sécurité centrée sur les personnes

La multiplication des attaques de phishing et de prise de contrôle des comptes contre l’infrastructure de Microsoft SharePoint nous rappelle, si besoin est, que le paysage des menaces ne cesse d’évoluer. Pour lutter contre les nouvelles cybermenaces avancées, vous devez rester vigilant et adopter une approche proactive en matière de sécurité. Les cybercriminels ne cessent d’élaborer de nouvelles méthodes innovantes pour contourner vos mesures de sécurité existantes.

Proofpoint offre une solution complète qui détecte et analyse les menaces de façon ininterrompue, et couvre tout le cycle de remise des emails. À la différence des outils de protection de la messagerie et des produits isolés basés sur des API, Proofpoint Threat Protection propose une solution capable d’intercepter 99,99 % des menaces avant la remise, après la remise et lors du clic.

Cette approche multicouche peut vous aider à limiter les risques. Elle permet également d’alléger la charge de travail de votre équipe de sécurité grâce à des détections précises et à des workflows de correction automatisés. La perspective unique de Proofpoint sur les risques liés aux utilisateurs et sa threat intelligence très complète permettent à vos équipes de concentrer leurs efforts sur les domaines présentant le plus de risques.

Avec Proofpoint, vous pouvez mettre en place une protection de bout en bout contre les menaces avant qu’elles n’atteignent les boîtes de réception de vos utilisateurs afin de renforcer la protection de votre entreprise et de vos collaborateurs. Pour savoir comment vous protéger des menaces en constante évolution, lisez notre fiche solution consacrée à Proofpoint Threat Protection ou inscrivez-vous à un événement Proofpoint Protect à New York, Londres, Austin ou Chicago.