La série « La neutralisation de cyberattaque du mois » s’intéresse aux tactiques en perpétuelle évolution des cybercriminels d’aujourd’hui. Elle explique également comment Proofpoint aide les entreprises à renforcer leurs défenses de la messagerie pour protéger leurs collaborateurs contre les menaces émergentes.

Proofpoint People Protection – protection complète, continue et de bout en bout.

Dans les articles précédents de cette série, nous avons examiné les types d’attaques suivants :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d’outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l’IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l’authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d’applications malveillantes (avril 2024)

- Attaques d’usurpation de la chaîne logistique (mai 2024)

- Attaques d’usurpation de l’identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

L’article de ce mois s’intéresse à l’utilisation de codes QR dans les emails de phishing pour obtenir les identifiants de connexion des collaborateurs.

Contexte

De nombreux cybercriminels ont adopté des techniques de phishing avancées pour compromettre les identifiants de connexion des collaborateurs. Une des tactiques les plus prisées à l’heure actuelle est l’utilisation de codes QR. Le rapport d’analyse des cybermenaces de Recorded Future fait état d’une augmentation de 433 % des attaques de phishing par code QR et d’une hausse de 1 265 % des attaques de phishing potentiellement liées à des outils d’IA tels que ChatGPT.

Les codes QR malveillants incorporés dans les emails de phishing sont conçus pour diriger les destinataires vers des sites Web factices imitant des services de confiance. Les utilisateurs qui accèdent à ceux-ci sont invités à saisir leurs identifiants de connexion, leurs informations financières et d’autres données sensibles. Lors d’une attaque de phishing, les cybercriminels tentent souvent de susciter un sentiment d’urgence, par exemple en laissant entendre la présence de problèmes liés au compte ou à la sécurité.

L’utilisation de codes QR dans une attaque de phishing contribue à donner un sentiment de familiarité au destinataire étant donné que son adresse email est renseignée en tant que paramètre d’URL. Mais dès lors qu’il scanne les codes QR malveillants, il s’expose au vol de ses identifiants de connexion et à la compromission de ses données.

Le scénario

Les collaborateurs d’une multinationale bien connue dans le monde de l’édition de logiciels ont reçu un email de phishing, qui semblait avoir été envoyé par le département des ressources humaines de l’entreprise. Cet email contenait une pièce jointe et une invitation à scanner un code QR qui les dirigeait vers un site malveillant.

L’une des principales cibles de l’attaque était le vice-président aux finances. Si celle-ci avait abouti, les cybercriminels auraient eu accès aux finances de l’entreprise, ainsi qu’aux identifiants de connexion, aux informations de cartes de crédit et aux données de localisation des millions d’utilisateurs mensuels actifs des applications.

La menace – Comment l’attaque s’est-elle déroulée ?

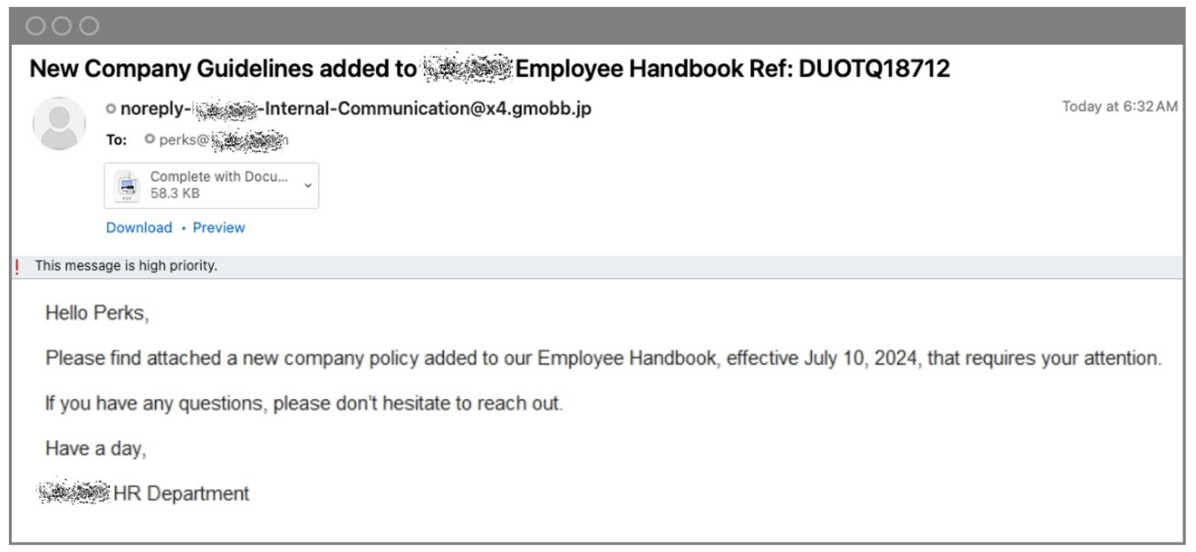

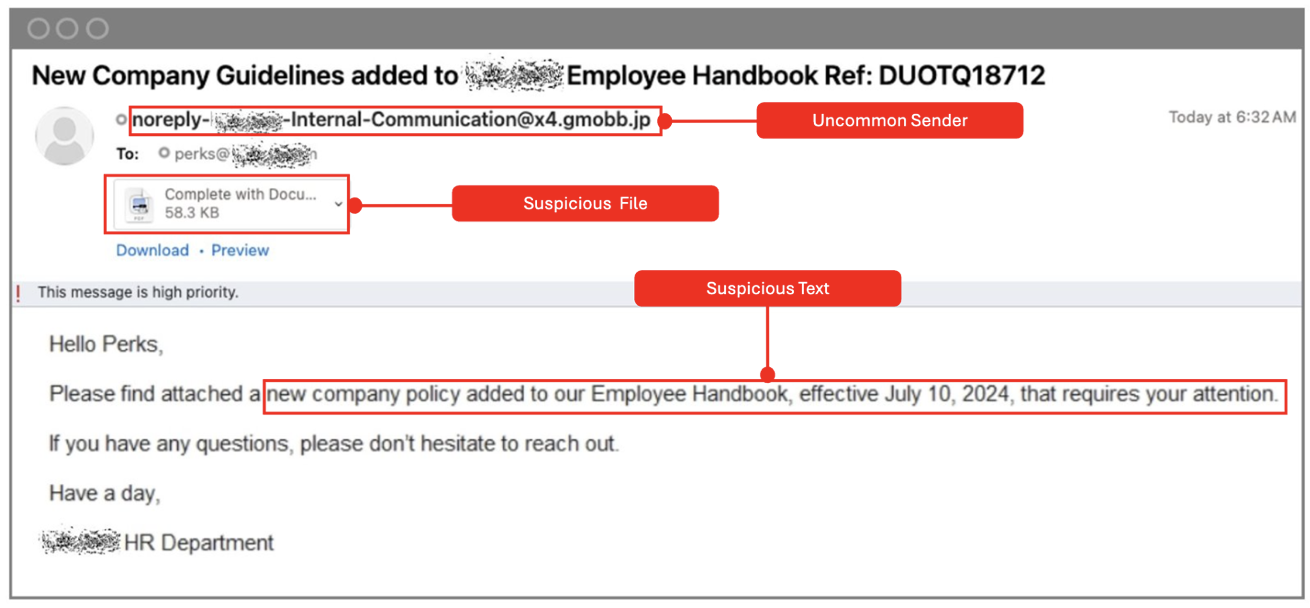

L’email de phishing envoyé par le cyberadversaire invitait les collaborateurs à lire le document joint à l’email présentant les « nouvelles lignes directrices de l’entreprise ajoutées au guide des collaborateurs ».

Email envoyé par un expéditeur inhabituel à une division de l’entreprise éditrice de l’application de partage de localisation.

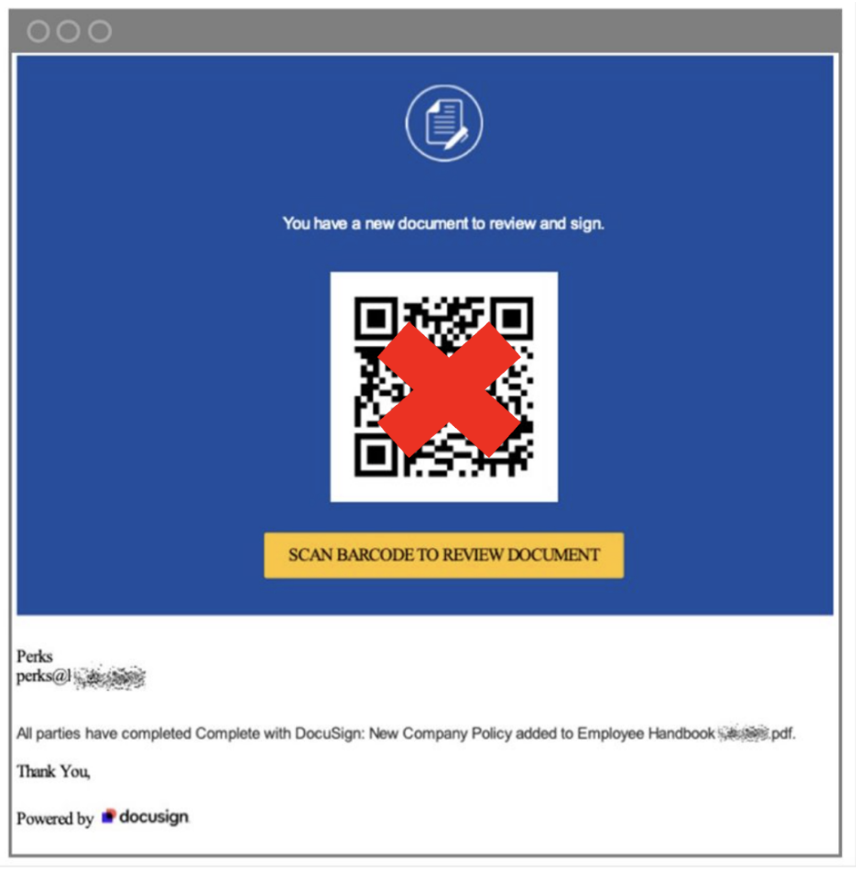

La pièce jointe contenait un appel à l’action : « Scannez le code-barres pour lire le document ».

Type de fichier intitulé « Code-barres » présenté comme un code QR.

Le code-barres était un code QR dirigeant vers un site de phishing, qui ressemblait à s’y méprendre au site Web de l’entreprise. Il avait aussi toutes les apparences d’un site légitime, car il était protégé par une technologie de vérification humaine, ce qui le rend quasi impossible à détecter par d’autres solutions de protection de la messagerie électronique. La technologie en question utilise une mesure de sécurité (par exemple, un CAPTCHA) pour établir que l’utilisateur est une personne et non un programme de sandboxing.

Demande de vérification humaine.

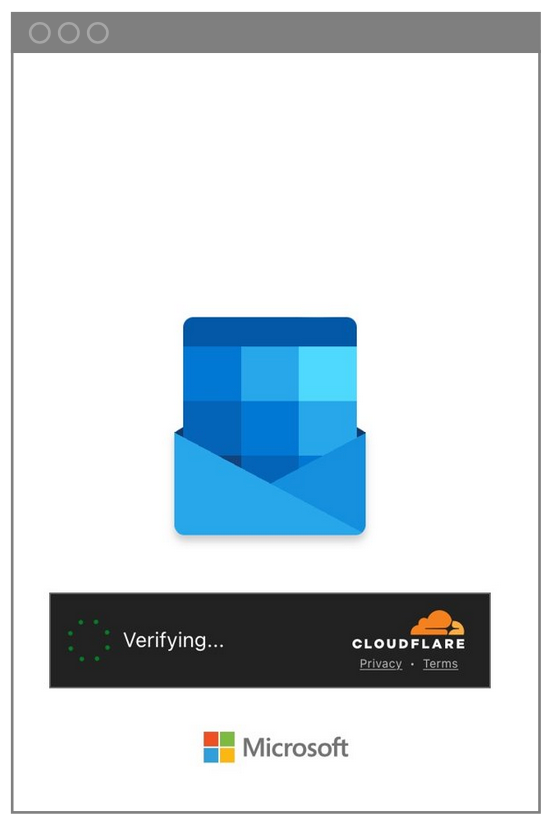

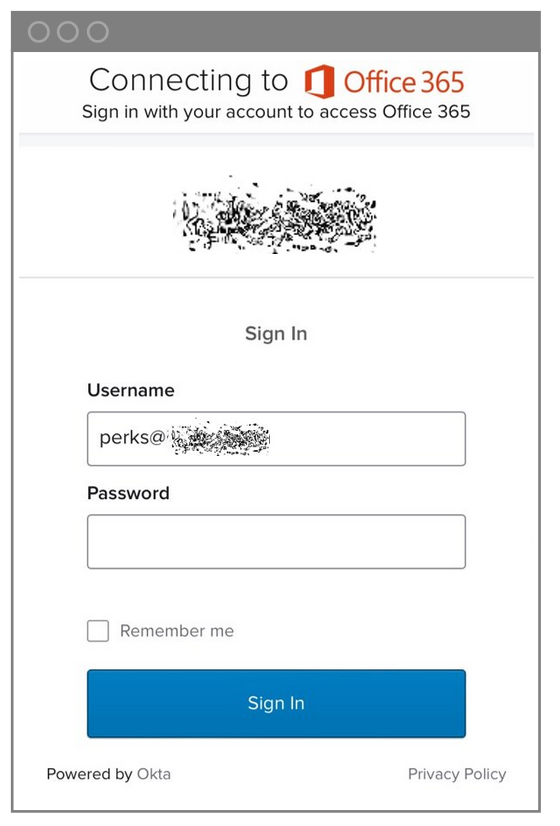

Après cette demande de vérification humaine émanant du cybercriminel, les collaborateurs étaient invités à se connecter au site factice. C’est à ce stade que le cybercriminel pouvait s’emparer de leurs identifiants de connexion Microsoft.

Écran de saisie des identifiants de connexion Microsoft 365.

Détection – Comment Proofpoint a-t-il pu prévenir cette attaque ?

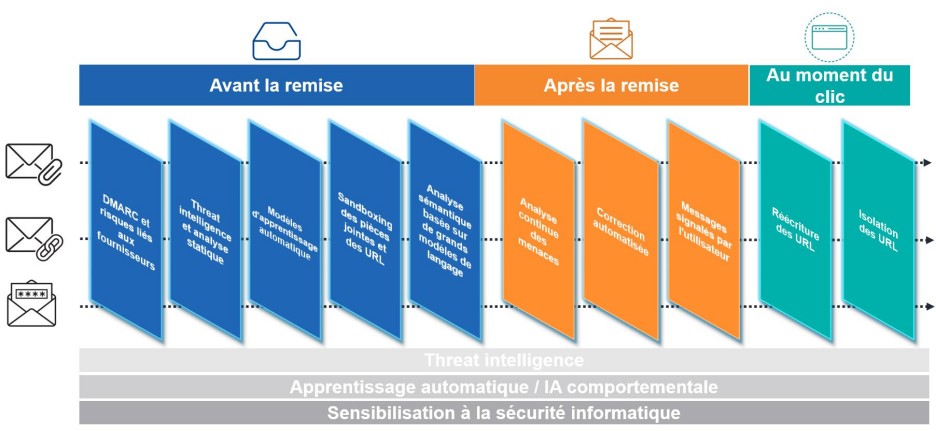

Proofpoint offre des fonctions de détection et d’analyse continues – avant la remise, après celle-ci et lors du clic – pour garantir une protection de bout en bout contre les menaces email modernes, telles que les suivantes :

- Piratage de la messagerie en entreprise

- Phishing avancé

- Autres attaques d’ingénierie sociale

- Malwares

Dans le scénario présenté ci-dessus, Proofpoint s’est appuyé sur plusieurs indicateurs de détection pour identifier la tentative d’attaque en cours.

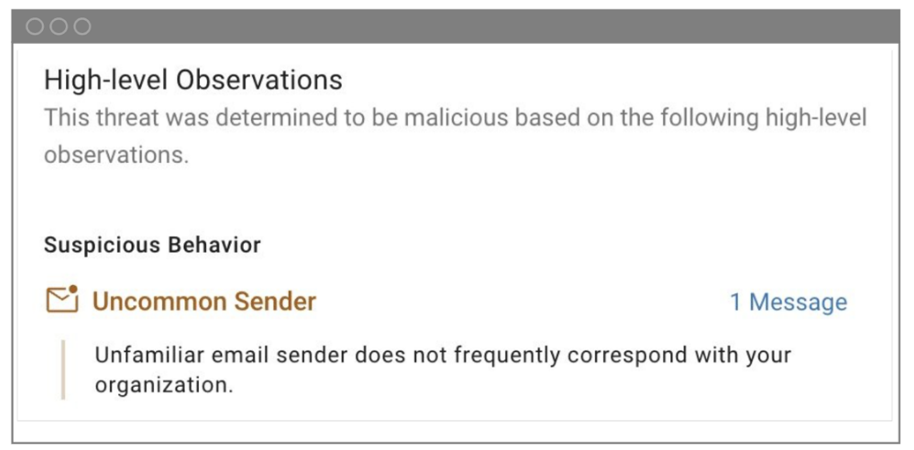

- Détection d’un expéditeur inhabituel. Proofpoint a identifié un comportement suspect ou inhabituel de l’expéditeur en analysant les attributs de ce dernier. Nous avons notamment examiné la réputation du domaine, les tendances en matière d’email et les différences par rapport aux communications habituelles.

Email d’origine envoyé au département interne « Perks » de l’entreprise.

Détection d’un expéditeur inhabituel par Proofpoint.

- Détection d’images. Proofpoint a analysé le contenu de l’email à la recherche d’images incorporées. Les images malveillantes peuvent contenir des charges virales cachées ou des liens vers des sites de phishing.

- Décodage du code QR. Proofpoint décode les codes QR contenus dans les emails de phishing avant que les destinataires ne les scannent. Cela nous permet d’identifier la véritable destination de l’URL et d’évaluer sa légitimité.

- Contournement de la vérification humaine. Les cybercriminels utilisent parfois un mécanisme de vérification humaine pour dissimuler des domaines malveillants. Proofpoint recherche des comportements révélant des techniques de contournement afin d’optimiser la détection.

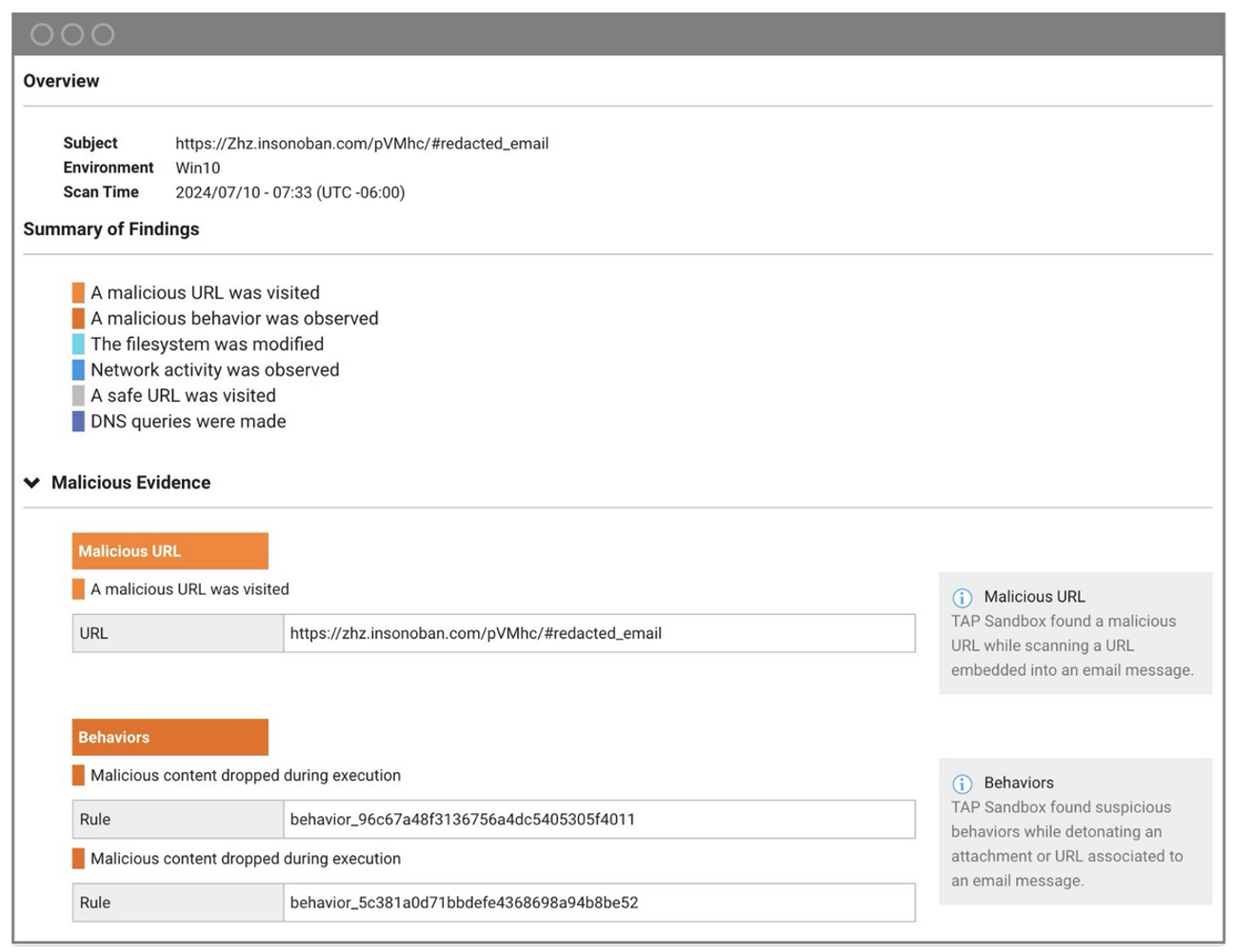

- Suivi d’URL à URL. Proofpoint a suivi les URL utilisées dans les emails malveillants. Des redirections ou des chaînes d’URL suspectes peuvent être le signe d’une tentative de phishing.

- Kit de phishing d’usurpation d’identité. Proofpoint identifie les kits de phishing – des sites frauduleux qui imitent des services légitimes. Dans ce cas-ci, le kit de phishing usurpait un écran de connexion Microsoft. Il incluait même un logo de l’entreprise.

Indicateurs de compromission et investigation numérique de la menace dans le tableau de bord Proofpoint TAP signalant une URL et un comportement malveillants.

Application de mesures correctives – Quels sont les enseignements tirés ?

Si les entreprises veulent se protéger des attaques de phishing d’identifiants de connexion comme celle décrite dans cet article, nous leur recommandons de prendre les mesures suivantes.

- Méfiez-vous des expéditeurs inhabituels. Restez vigilant en présence de schémas de communication inhabituels, d’anomalies dans les domaines ou de différences par rapport aux messages habituels. Organisez des formations de sensibilisation afin que vos utilisateurs puissent eux aussi identifier ces signaux d’alerte.

- Aidez vos collaborateurs à identifier les types de fichiers suspects. Rappelez à vos utilisateurs de se méfier des fichiers ressemblant à des codes QR.

- Mettez en place des mesures de sécurité concernant les URL. Considérez les codes QR incorporés dans les emails comme des risques potentiels et prenez les mesures suivantes :

- Décodez les URL avant de les scanner.

- Examinez soigneusement les pages de redirection des URL qui semblent protégées par une technologie de vérification humaine.

- Mettez en place des mesures de protection contre le phishing, dont une formation régulière de sensibilisation à la sécurité informatique et l’authentification multifacteur (MFA).

- Vérifiez les URL, en particulier celles accompagnées d’une invite de connexion, afin d’éviter l’usurpation de domaines.

Proofpoint offre une protection centrée sur les personnes

Les attaques de phishing par code QR se multiplient. Les cybercriminels utilisent ces codes QR pour augmenter leurs chances de compromettre les identifiants de connexion des collaborateurs. Il est donc impératif de prendre des mesures pour protéger l’entreprise et ses utilisateurs contre cette menace grandissante.

Proofpoint offre des fonctions de détection et d’analyse continues tout au long du cycle de remise des emails — avant la remise, après la remise et au moment du clic. Notre approche garantit une protection de bout en bout contre les menaces email modernes, avec un taux d’efficacité de l’ordre de 99,99 %. L’IA comportementale, la threat intelligence et les techniques de sandboxing de Proofpoint peuvent vous aider à garder une longueur d’avance sur les cybercriminels, même lorsqu’il s’agit de menaces émergentes exploitant l’IA générative.

Inscrivez-vous à l’un de nos événements Proofpoint Protect 2024 à New York, Londres, Austin ou Chicago pour découvrir comment protéger vos collaborateurs et vos données dans le paysage des menaces complexe d’aujourd’hui.