En tant que professionnel de la cybersécurité, j’apprécie le fait que mon entreprise en protège d’autres contre les cybercriminels qui tentent de les exploiter. À chaque événement clientèle où je me rends, des clients m’expliquent que nos solutions les ont aidés de nombreuses fois à faire bonne impression auprès de leur direction. Mais bon nombre de ces personnes peuvent se livrer à une activité susceptible de ruiner tous ces efforts. Vous pourriez être dans une situation similaire sans même le savoir. Nous allons aujourd’hui nous intéresser aux mesures que vous pouvez prendre pour réduire le risque que vos emails transactionnels n’impactent les messages générés par les utilisateurs.

Dans cet article, nous allons partir du principe que vous savez déjà ce que sont les emails transactionnels. Toutefois, si vous souhaitez en savoir plus sur ce sujet, notamment sur l’endroit où les emails transactionnels sont générés et pourquoi ils sont si importants, lisez notre article « Guide complet sur les emails transactionnels : définition et bonnes pratiques ».

Trois méthodes pour relayer des emails transactionnels

Commençons par explorer les trois méthodes permettant de relayer des emails transactionnels.

1. Agent de transfert des emails sur site

Microsoft Exchange est un exemple de solution sur site permettant de relayer des emails transactionnels. L’utilisation de ce type de solution pose plusieurs problèmes. Premièrement, la gestion de serveurs physiques et les licences requises peuvent être coûteux. Ensuite, lorsque la solution arrive en fin de vie, le support devient un problème. Par ailleurs, cette méthode n’est généralement pas adaptée au souhait de l’entreprise de migrer ces types de fonctions vers le cloud. Et étant donné qu’aucune authentification n’est requise pour envoyer des messages via le nom d’hôte, ce dernier peut être exploité par des cybercriminels.

2. Fournisseur de services de messagerie

Les fournisseurs de services de messagerie sont des tiers capables de relayer des emails transactionnels au nom d’une entreprise. Cette méthode est très populaire car peu coûteuse. Malheureusement, cela veut également dire qu’elle est souvent ciblée. Les cybercriminels peuvent facilement enregistrer des comptes pour lancer des attaques ou compromettre des comptes existants. Si des cyberpirates compromettent l’infrastructure de votre fournisseur de services de messagerie autorisé (ou des comptes de propriétaires d’applications) en amont, ils peuvent envoyer des emails malveillants en votre nom. Le pire, c’est que ceux-ci seront probablement distribués, car ils seront validés par le processus d’authentification des emails.

3. Envoi d’emails transactionnels via vos adresses IP d’envoi générées par les utilisateurs

Il s’agit de la méthode la plus risquée. La plupart du temps, les risques dépassent largement la commodité et les économies potentielles. La messagerie électronique fait partie des moyens de communication d’entreprise les plus critiques. Tout problème causé par une application ou un tiers envoyant des emails en votre nom pourrait mettre en péril ces adresses IP d’envoi. En réalité, cette méthode est si risquée que de nombreux fournisseurs de services de messagerie interdisent désormais aux entreprises d’y avoir recours dans leurs conditions d’utilisation.

Voici les principaux problèmes associés à cette méthode :

- Le volume d’emails transactionnels envoyés est généralement bien plus important. Cela peut avoir une incidence sur les performances et retarder la distribution d’emails stratégiques.

- Les messages envoyés via un « relais ouvert » peuvent entraîner un placement sur liste de blocage. En permettant à des tiers d’envoyer des emails en votre nom, vous pourriez créer un « relais ouvert ». Si celui-ci venait à être exploité, vos principales adresses IP d’envoi pourraient être mises sur liste de blocage.

- Les adresses figurant sur une liste de blocage peuvent paralyser vos opérations. Que les importants volumes de trafic résultent d’une compromission ou simplement d’une application non autorisée, tout placement sur liste de blocage de vos adresses peut mettre à mal l’ensemble des opérations de votre entreprise.

Ce dernier point est de loin le plus préoccupant. Vous ne voulez pas vous retrouver dans une position où tous vos emails sont bloqués à cause d’un problème lié à vos emails transactionnels. Pourtant, croyez-moi, cela peut arriver. Toute pensée concernant les économies réalisées sera alors éclipsée par l’urgence de rétablir rapidement votre flux d’emails.

Quelle est la meilleure méthode ?

L’envoi d’emails transactionnels à partir d’un environnement de messagerie dédié est de loin la meilleure méthode.

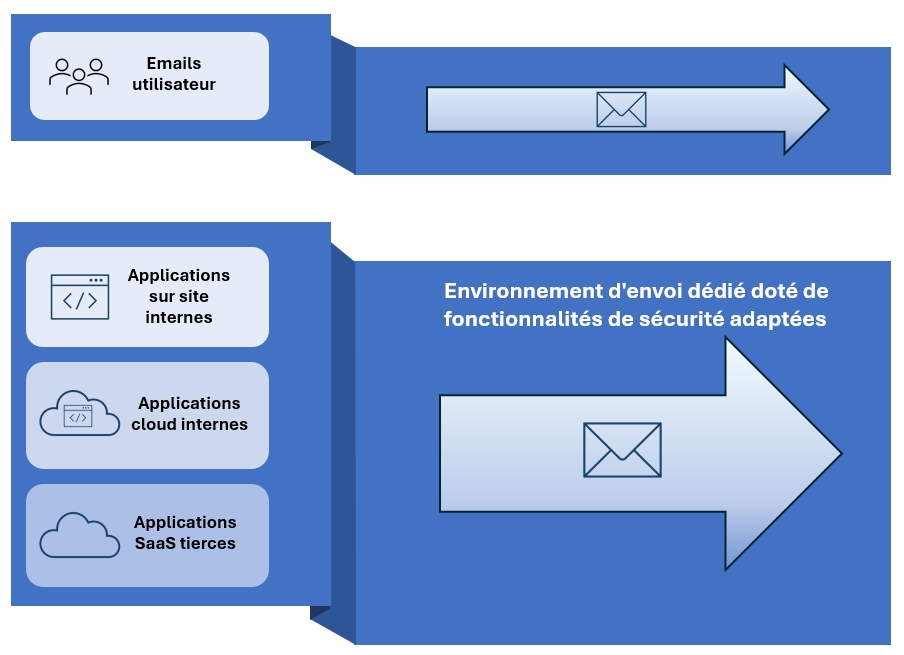

Dans ce cas-ci, vous utilisez un environnement de passerelle dédié spécialement conçu pour relayer des emails transactionnels. Vous bénéficiez ainsi d’un contrôle centralisé sur tous les emails générés par des applications, qu’ils soient créés en interne ou par des partenaires tiers qui envoient des messages en votre nom. Cette séparation protège les adresses IP que vous utilisez pour l’envoi d’emails générés par les utilisateurs.

L’une des bonnes pratiques consiste à séparer les emails générés par les utilisateurs des emails transactionnels.

Besoin d’aide pour créer votre environnement d’envoi d’emails transactionnels ?

Toutes les solutions n’offrent pas le même niveau de sécurité. Proofpoint est un leader du secteur en ce qui concerne l’email et la sécurité de la messagerie. Nous disposons des ressources, des technologies et des compétences nécessaires pour vous aider à séparer et à sécuriser vos emails transactionnels. Nous pouvons ainsi vous aider à ajouter une couche de protection entre les emails générés par vos applications et les destinataires de ces emails, sans sacrifier la sécurité. Grâce à notre solution cloud Proofpoint Secure Email Relay (SER), le processus est plus rapide et plus économique que vous ne le pensez.

La solution Proofpoint SER permet aux sources authentifiées de soumettre des emails pour relayage. Tous les messages sont alors analysés à la recherche de contenu malveillant et de virus afin de vérifier leur intégrité avant leur envoi. En plus d’être soumis à une analyse antivirus et antispam, les messages reçoivent également une signature DKIM pour prévenir l’usurpation d’identité, assurer la prise en charge les initiatives DMARC et augmenter les taux de remise.

Cerise sur le gâteau, Proofpoint SER peut vous aider à gérer vos listes de désabonnement et même à insérer un lien de désabonnement dans les en-têtes de vos emails afin de répondre aux nouvelles exigences de désabonnement en un clic introduites par Google, Yahoo et Apple. Des modules complémentaires de prévention des fuites de données (DLP) et de chiffrement sont également disponibles pour empêcher les utilisateurs d’envoyer du contenu sensible et ajouter une couche de sécurité supplémentaires aux messages avant leur envoi.

Profitez des avantages de Proofpoint SER

Avec Proofpoint SER, votre entreprise bénéficie d’une solution centralisée permettant de mieux gérer l’ensemble des applications et des partenaires SaaS tiers qui envoient des emails à partir de votre domaine. En cas de compromission de l’une de ces sources, vous disposez du contrôle nécessaire pour la mettre immédiatement hors d’état de nuire. Ce point est particulièrement important pour les applications tierces qui étaient auparavant hors de votre contrôle, mais qui pouvaient porter gravement atteinte à l’identité de vos emails et à votre marque.

Que vous souhaitiez séparer vos emails transactionnels, démanteler vos relais sur site, adopter DKIM ou renforcer votre contrôle sur les emails envoyés par des applications, Proofpoint Secure Email Relay est peut-être la solution que vous attendiez. Pour obtenir un aperçu de son fonctionnement, regardez notre vidéo (en anglais) : « What is Secure Email Relay? »