Sans planification, l'échec est certain. Ces dernières années, le nudging (que l'on pourrait traduire en français par coup de pouce) a souvent été présenté comme la clé pour accélérer les changements de comportements. Le besoin d'accélérer les changements est compréhensible face à un paysage des menaces en constante évolution, qui modifie les compétences que vos collaborateurs doivent acquérir pour participer à la défense de l'entreprise.

Vos équipes évoluent et se développent constamment. Cela soulève une question importante : est-il possible pour les utilisateurs de suivre la cadence de ces changements ?

Nous pensons que oui, et nous sommes convaincus que le nudging est une composante clé de la solution. Dans cet article, nous nous concentrons sur trois questions concernant les cadres qui sont déterminantes pour mettre en place une stratégie de nudging induisant des changements rapides de comportements. Nous nous intéressons également à une quatrième approche qui allie cadres, taxonomies et modèles.

- Cadre d'apprentissage adaptatif : le même coup de pouce peut-il fonctionner pour tous vos utilisateurs ?

- Taxonomie des menaces : comment devez-vous intégrer la threat intelligence à un coup de pouce ?

- Fogg Behavior Model : les coups de pouce sont-ils suffisants à eux seuls ?

- Modèle intégré : nous explorons un scénario de piratage de la messagerie en entreprise (BEC, Business Email Compromise).

1. Le cadre d'apprentissage adaptatif

Pour commencer, concentrons-nous sur l'environnement de l'information. Une formation à la cybersécurité digne de ce nom doit inclure des contenus couvrant plusieurs domaines (ou thèmes), avec des supports adaptés au niveau de compréhension actuel de l'apprenant.

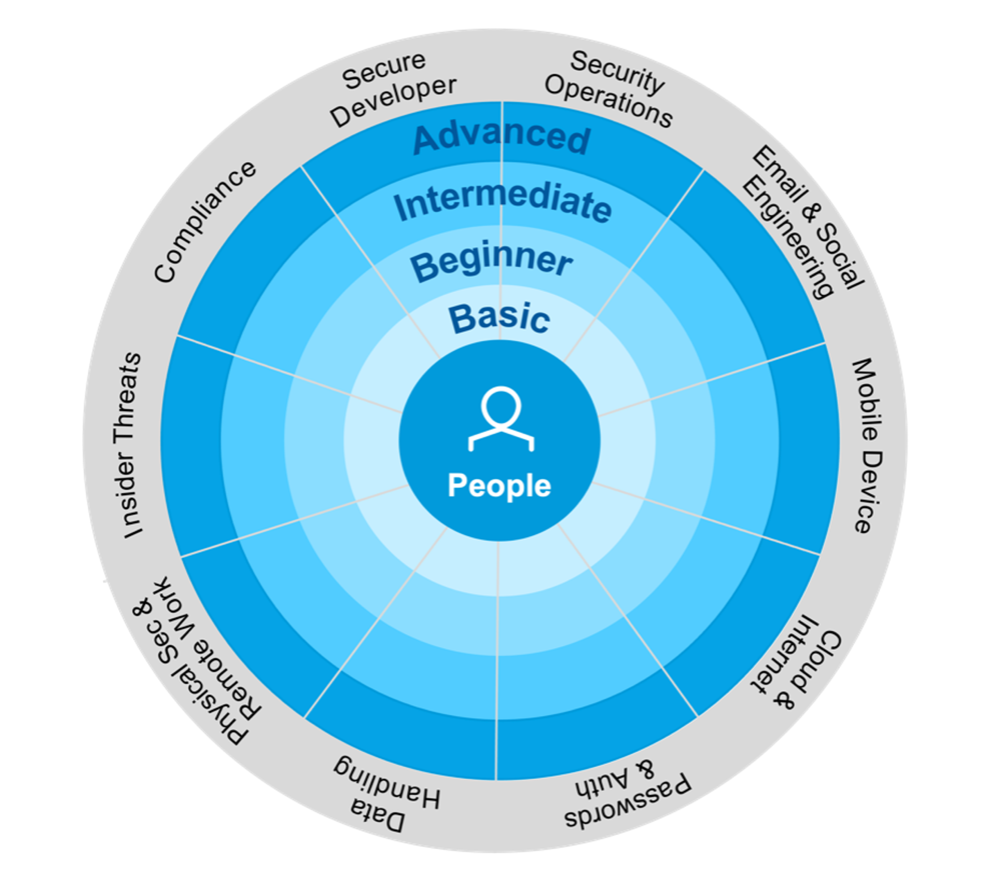

Le cadre d'apprentissage adaptatif de Proofpoint décompose la cybersécurité en huit domaines fondamentaux, deux domaines basés sur les rôles axés sur les professionnels de la sécurité et quatre niveaux de maîtrise.

Le cadre d'apprentissage adaptatif comprend dix domaines et quatre niveaux de compréhension.

L'avantage d'une telle organisation des contenus de formation est double : elle garantit la couverture d'un large éventail de thèmes de cybersécurité importants, tout en tenant compte des connaissances de base de l'apprenant et en lui permettant d'accroître son niveau de compréhension.

2. La taxonomie des menaces

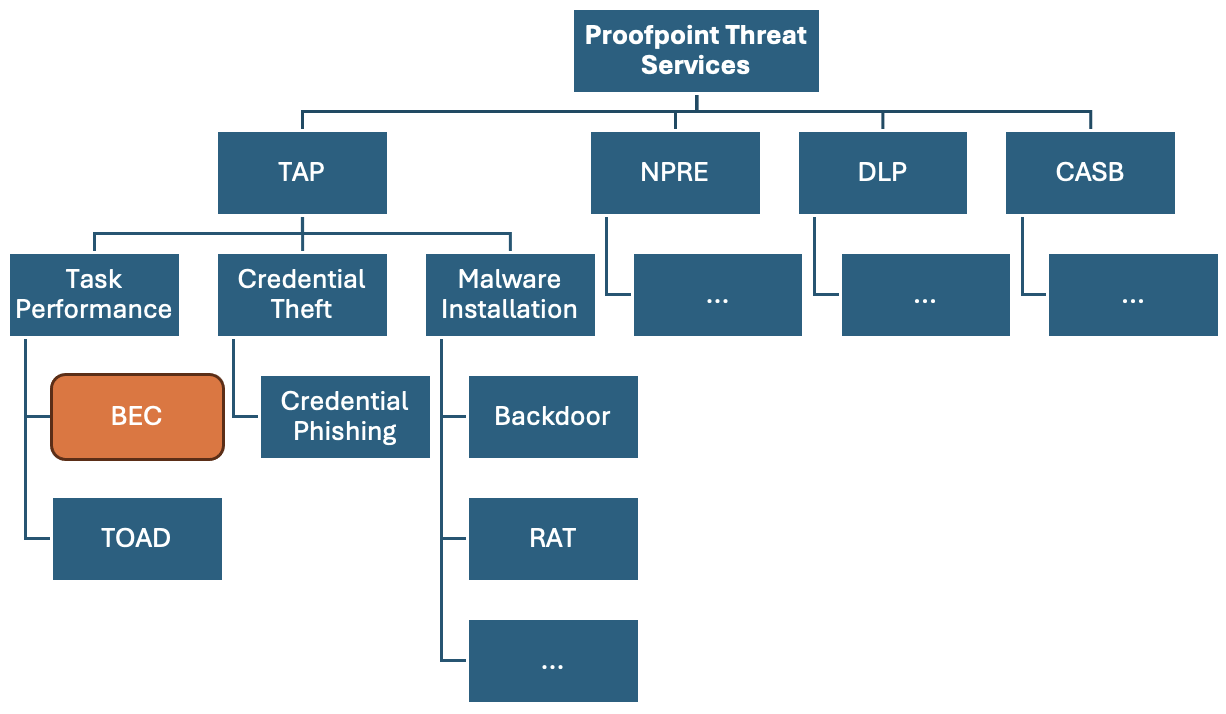

Les domaines du cadre d'apprentissage adaptatif couvrent des types d'attaques spécifiques, qui peuvent être classés en deux grandes catégories :

- Les menaces identifiées, comme les attaques BEC, qui sont surveillées par une solution Proofpoint ou une intégration tierce

- Les menaces générales, telles que les attaques de talonnage (« tailgating »), qui ne sont pas surveillées

Spécification partielle de la taxonomie des menaces de Proofpoint, mettant l'accent sur les attaques BEC.

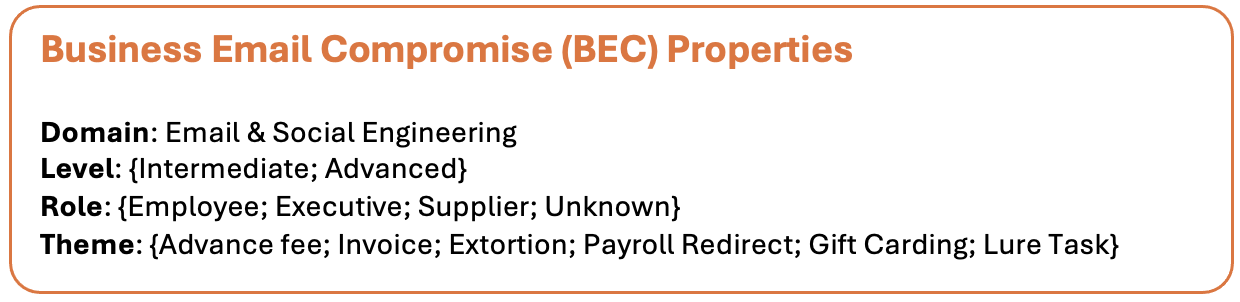

Chaque menace de la taxonomie est associée à des contenus de formation sous forme de métadonnées. Certains contenus de formation sont en outre associés à une ou plusieurs menaces de la taxonomie. Les contenus de formation associés aux métadonnées axées sur les menaces varient selon les niveaux, les domaines, les rôles et les thèmes.

Chaque nœud terminal représente une menace identifiée, qui peut être décrite par un ensemble de propriétés (domaine, niveau, rôle et thème).

En classant systématiquement les menaces, les entreprises peuvent apprendre efficacement à leurs collaborateurs à reconnaître et à éliminer les risques potentiels. Le perfectionnement continu de notre taxonomie permet de garantir son alignement avec le paysage des menaces en constante évolution, afin que les entreprises puissent prévenir les menaces émergentes de façon proactive.

3. Le Fogg Behavior Model

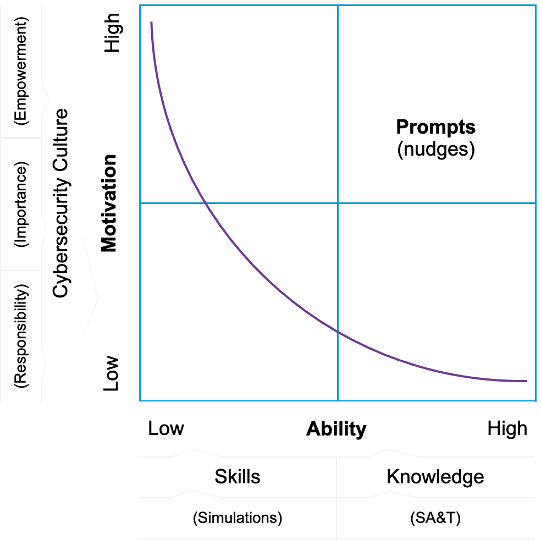

D'après le Fogg Behavior Model, un comportement est la combinaison de trois facteurs : la motivation, la capacité et un déclencheur. Pour comprendre pourquoi un individu a ou n'a pas effectué une action, nous devons poser des questions concernant ces trois facteurs.

Motivation

- Est-il suffisamment motivé ?

- Est-ce important pour lui ?

- Considère-t-il qu'il s'agit de sa responsabilité ?

Capacité

- A-t-il la capacité d'effectuer l'action souhaitée ?

- Possède-t-il les compétences et les connaissances requises ?

Déclencheur

- L'environnement est-il structuré de sorte à encourager l'individu à adopter le comportement souhaité ?

- L'environnement est-il conçu de manière à permettre au comportement de se produire, ou est-il conçu pour rendre l'adoption du comportement souhaité difficile ou peu probable ?

Si le comportement souhaité ne s'est pas produit et que nous avons pris le temps de poser les questions ci-dessus, nous devons évaluer les options qui s'offrent à nous. Nous devons identifier les leviers à notre disposition pour modifier la probabilité qu'un utilisateur effectue l'action appropriée à l'avenir. Nous pouvons influencer les trois facteurs des manières suivantes.

1. Motivation. La culture est un facteur de motivation, raison pour laquelle il est essentiel d'instaurer une culture solide de la cybersécurité. Nous considérons la culture de la cybersécurité comme le chevauchement de trois dimensions principales :

- Responsabilité — Cela fait-il partie de mon travail ?

- Importance — Est-ce important pour moi ?

- Autonomisation — Est-ce que je sais comment faire ?

2. Capacité. Un programme de cybersécurité complet, tel que défini par le cadre d'apprentissage adaptatif, peut influencer la variable de la capacité. La capacité est la combinaison des compétences et des connaissances.

Si vous souhaitez renforcer des compétences, vous devez offrir des occasions de les mettre en pratique dans un environnement sûr avec des retours, comme pour les simulations.

Pour développer les connaissances, l'utilisateur doit prêter attention aux supports, faire le lien avec ses connaissances antérieures, puis appliquer ces connaissances aux scénarios pertinents.

3. Déclencheur. Le nudging fournit une méthodologie permettant de structurer l'environnement de manière à augmenter la probabilité qu'un utilisateur adopte le comportement souhaité ou optimal. Comme mentionné dans un récent article de blog sur les raisons pour lesquelles la théorie du nudge ne suffit pas à assurer la cybersécurité, les options par défaut sont les coups de pouce les plus percutants et les plus efficaces.

4. Un modèle intégré : exploration d'un scénario BEC

Et si nous combinions la taxonomie des menaces, le cadre d'apprentissage adaptatif, le Fogg Behavior Model et la théorie du nudge ? Le résultat est présenté ci-dessous.

Modèle montrant trois éléments clés d'une culture de la cybersécurité.

Le modèle comportemental intégré ci-dessus décompose la motivation en trois dimensions culturelles et la capacité en deux dimensions. Il utilise la théorie du nudge comme méthodologie pour intégrer des déclencheurs ou coups de pouce à l'environnement.

Pour rendre cette intégration plus concrète, prenons le scénario suivant. Marie est la directrice financière d'une grande entreprise et la cible d'une campagne BEC. Nous le savons parce que le service Proofpoint Targeted Attack Protection (TAP) a détecté l'envoi de cette menace à sa boîte de réception.

D'après les propriétés des attaques BEC dans la taxonomie des menaces, le domaine « Emails et ingénierie sociale » comporte une formation ciblée sur cette menace. Le niveau de ce thème de formation est défini comme « intermédiaire » et « avancé ». Compte tenu du rôle de directrice financière de Marie, sa formation aux attaques BEC est centrée sur des thèmes en lien avec la finance.

En nous appuyant sur les données taxonomiques fournies ci-dessus, nous pouvons commencer à poser les trois questions de la section précédente :

- Marie est-elle suffisamment motivée pour contrer cette attaque ? Si son entreprise a demandé au personnel de répondre à l'enquête sur la culture de la cybersécurité de Proofpoint, nous pouvons examiner la dimension Responsabilité pour déterminer si, en moyenne, les collaborateurs considèrent la sécurité comme leur responsabilité. Cela pourrait nous donner une idée de la motivation de Marie.

- Marie possède-t-elle les connaissances et les compétences requises pour contrer cette menace ? Comme nous savons qu'il s'agit d'un thème avancé, nous pouvons proposer à Marie un programme de formation court pour mettre à jour ses connaissances sur cette menace identifiée. Les contenus de la plate-forme Proofpoint Security Awareness sont étiquetés avec cette menace identifiée. Il est donc facile de trouver des contenus en lien avec cette attaque.

- Enfin, l'environnement de Marie est-il structuré de sorte à lui permettre d'effectuer facilement la bonne série d'actions ? Nous souhaitons structurer l'environnement de Marie pour la protéger. Étant donné qu'elle est la cible d'une attaque BEC, nous allons l'avertir en lui envoyant un coup de pouce pour l'inciter à rester à l'affût d'indicateurs spécifiques de message BEC.

Conclusion

L'instauration d'une culture solide de la cybersécurité est un processus continu et progressif. Si vous y parvenez, vous orienterez vos collaborateurs dans la bonne direction en ce qui concerne la dimension Motivation décrite dans cet article. Votre équipe de sécurité n'aura pas besoin de s'inquiéter de devoir convaincre les collaborateurs que la cybersécurité relève de leur responsabilité et qu'ils ont le pouvoir de signaler toute activité suspecte ou contraire aux règles de l'entreprise.

Le renforcement de la capacité des utilisateurs grâce à l'amélioration de leurs compétences et connaissances via des expériences de formation de haute qualité constitue également un processus continu. Les simulations permettent aux collaborateurs de mettre en pratique leurs compétences, tandis que leurs connaissances pourront être développées au moyen de vidéos de formation, de messages Teams et Slack, de newsletters et d'autres supports de sensibilisation qui peuvent être constamment actualisés pour faire de la sécurité une priorité.

Enfin, la théorie du nudge fournit des conseils sur la façon de structurer l'environnement de manière à encourager les collaborateurs à adopter des comportements sûrs en ligne.

Étapes suivantes

Pour renforcer vos initiatives de sensibilisation à la sécurité informatique et appliquer les bonnes pratiques évoquées, je vous invite à participer à notre prochaine série de webinaires, « From Targets to Defenders: Building a Culture of Vigilance Through Cybersecurity Awareness » (De cibles à ligne de défense : instaurer une culture de la vigilance grâce à la sensibilisation à la sécurité informatique). Cette série vise à vous fournir des outils et des informations exploitables pour transformer vos utilisateurs en défenseurs proactifs face aux cybermenaces. Ne manquez pas cette occasion d'approfondir votre compréhension et d'optimiser votre programme de sécurité informatique. Inscrivez-vous dès aujourd'hui.