Stopper les attaques ciblant les utilisateurs

Détection des menaces puissante avec l’aide de l’IA

Protection de la messagerie plébiscitée par 85 % des entreprises du classement Fortune 100 pour contrer les attaques ciblant les personnes, notamment le phishing, les malwares et le piratage de la messagerie en entreprise (BEC)

Détection des menaces et attaques par email ciblées

La messagerie électronique demeure le vecteur de menaces privilégié des cybercriminels pour cibler les entreprises. Si les cyberattaques comme le piratage de la messagerie en entreprise (BEC, Business Email Compromise), le phishing d’identifiants de connexion, les ransomwares et la prise de contrôle de comptes sont aussi efficaces, c’est grâce à la façon dont elles ciblent vos utilisateurs selon une approche personnalisée. Les solutions de protection de la messagerie intégrées aux suites de productivité ne parviennent pas toujours à bloquer ces menaces avant qu’elles n’atteignent les utilisateurs. D’où l’importance de renforcer cette protection.

Profitez des avantages de Proofpoint Core Email Protection pour la détection des menaces

Nous vous protégeons systématiquement contre tous les types de menaces email, quelle que soit la façon dont les utilisateurs y sont confrontés.

Proofpoint Core Email Protection bloque 99,99 % des menaces véhiculées par email avant qu’elles ne deviennent des compromissions.

Optimisée par les innovations révolutionnaires de Proofpoint Nexus et une threat intelligence mondiale inégalée, la solution détecte et neutralise les menaces email avancées, y compris le piratage de la messagerie en entreprise (BEC), les ransomwares, le phishing, l’usurpation de comptes (ATO) et l’usurpation de l’identité des cadres dirigeants. Les analystes en sécurité gagnent en efficacité grâce à une visibilité complète sur les menaces, à des workflows de correction automatisés et à des intégrations étroites dans toute la pile de sécurité. Les clients bénéficient d’une protection pérenne contre les menaces de demain grâce à des options de déploiement et à des architectures de sécurité flexibles.

Blocage d’un large éventail de menaces avancées

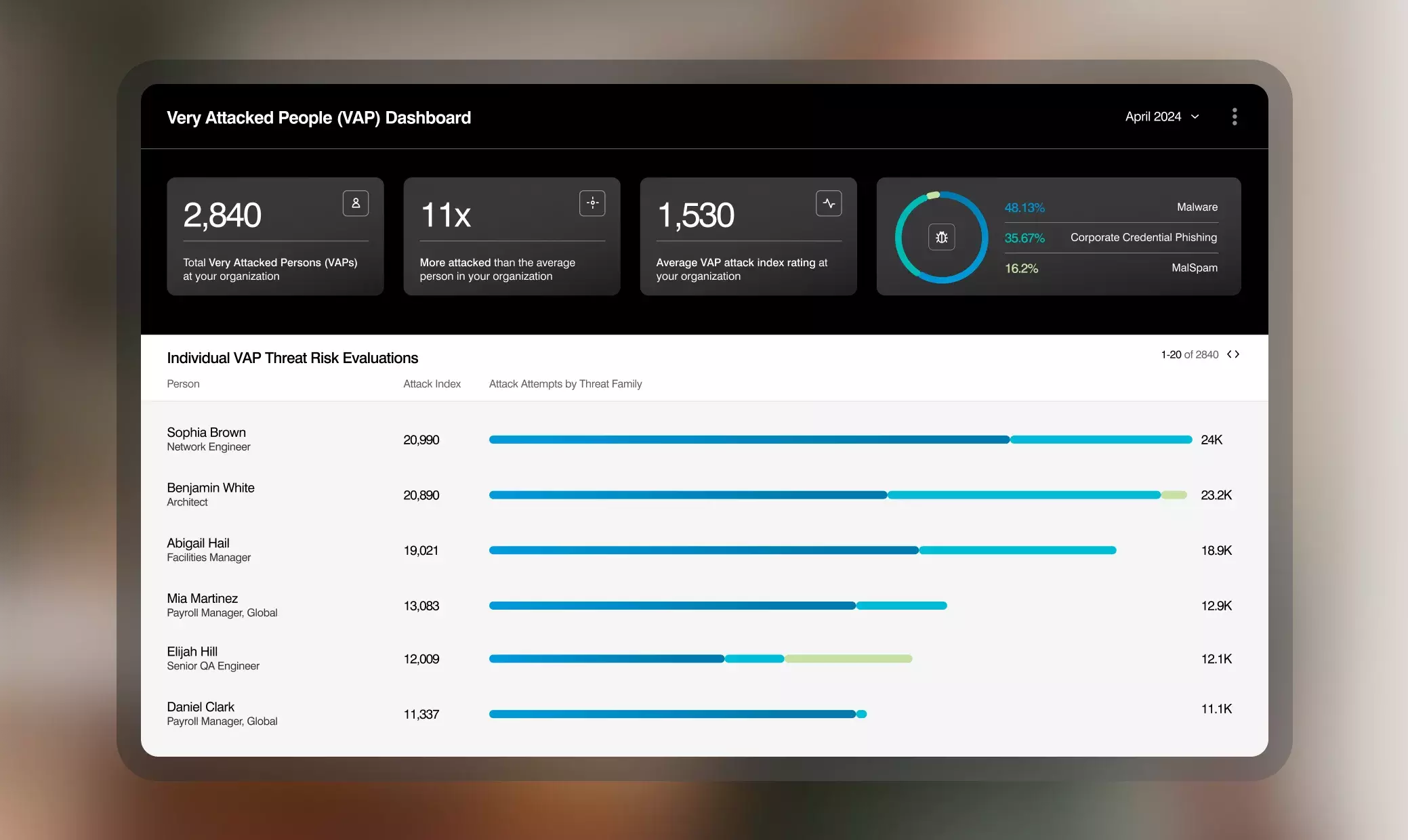

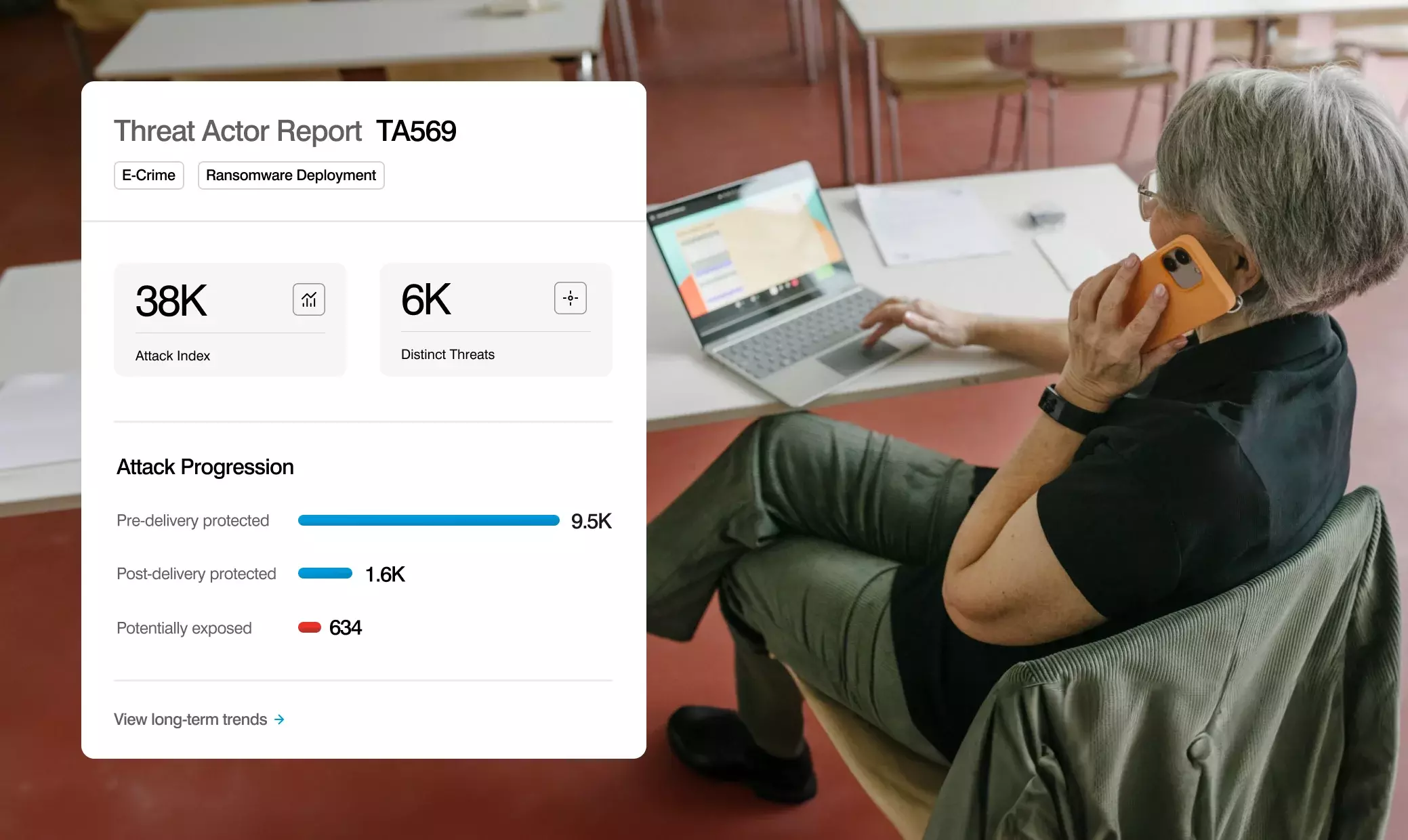

Nous bloquons le plus large éventail de cyberattaques par email grâce à une précision de pointe et à une classification intuitive. Les administrateurs de la sécurité jouissent d’une visibilité sur les attaques ciblant leur entreprise, y compris les tactiques et menaces émergentes utilisées pour atteindre les utilisateurs.

Découvrez notre série sur la lutte contre BEC, Phishing et Ransomware.

Optimisez l’efficacité du SOC

Notre plateforme offre une protection automatisée optimisée grâce à des workflows très efficaces, ce qui permet aux équipes de se concentrer sur les tâches les plus importantes. Grâce à la recherche intégrée et aux workflows basés sur des alertes, combinés à des résumés des menaces produits par l’IA générative, il est possible de réduire plus rapidement un nombre accru de risques.

Lisez notre blog sur l’élimination des approximations dans la classification des menaces par e-mail.

Des options de déploiement flexibles adaptées à vos besoins

Certains de nos clients privilégient une protection et une personnalisation complètes. D’autres préfèrent un déploiement rapide et une configuration simple. C’est pourquoi Proofpoint offre à ses clients des options flexibles pour protéger leur messagerie, que ce soit via une passerelle de messagerie sécurisée ou une API.

Bénéficiez d’une visibilité totale

Nos données inégalées sur les menaces email vous fournissent les informations sur les risques nécessaires pour accélérer les investigations et la correction. Avec le déploiement de notre passerelle de messagerie sécurisée, les clients ont accès à des données fiables sur les risques encourus par leur collaborateurs et leur entreprise mais aussi sur les risques posés par les cybercriminels afin que leur SOC dispose toujours d’informations à jour.

Lisez notre blog sur la façon dont un client a éliminé les angles morts.

Une protection pérenne pour le paysage des menaces de demain

Nous préparons nos clients à limiter les risques actuels et futurs au niveau de tous les points d’interaction des utilisateurs. De plus, nous les aidons à réduire encore ces risques grâce à la protection des utilisateurs et des outils de collaboration, à la prévention des fuites de données accidentelles et délibérées, et à des intégrations à la pile de sécurité moderne.

Principales fonctionnalités pour détecter les menaces et bloquer les attaques ciblant les utilisateurs

Proofpoint Nexus atténue les risques grâce à l’IA et à la threat intelligence

La plateforme de threat intelligence Proofpoint Nexus propose une orchestration fluide de l’IA avancée, de l’apprentissage automatique, de l’analyse comportementale, de la threat intelligence et de la détection des menaces visuelles. En intégrant ces différentes méthodes au sein d’un système cohésif, Proofpoint Nexus offre une défense adaptative et puissante qui répond de façon dynamique aux menaces émergentes.

Une protection en permanence à jour contre les risques

Notre équipe de chercheurs spécialisés en menaces enquête sur les menaces par email et surveille les nouvelles campagnes et les activités des cybercriminels au sein de l’écosystème Proofpoint et en dehors. La protection contre les menaces récentes est automatique et propose une visibilité sur les cybercriminels et les dernières tendances ainsi que des informations pertinentes sur demande.

Une expérience fluide pour les utilisateurs finaux

Avertissement contextuels en temps réel

Nous permettons à vos utilisateurs de prendre des décisions éclairées face aux e-mails suspects grâce à des bannières d’avertissement contextuelles en temps réel. Ces bannières intègrent un bouton « Signaler comme suspect », simplifiant le signalement des messages malveillants, y compris depuis un appareil mobile.

Workflows intuitifs de signalement des emails

Nous permettons aux utilisateurs de signaler facilement les messages suspects sur tous les terminaux et les informons de l’issue de leur action. Une fois signalés, les emails sont automatiquement classés, triés et neutralisés. Si nous découvrons qu’un message signalé par un utilisateur est malveillant, nous supprimons instantanément toutes les instances des boîtes de réception de tous les utilisateurs.

Protection contre les malwares et les URL malveillantes

Les entreprises sont inondées de liens et pièces jointes malveillants par email que seules des fonctions avancées de protection de la messagerie sont à même de bloquer. Le sandboxing prédictif, l’extraction d’URL, la détection des contournements et l’isolation du navigateur ne sont que quelques-unes des techniques avancées que nous utilisons pour mettre en place la défense la plus robuste qui soit contre les charges virales malveillantes.

Protection contre les attaques BEC

Les attaques d’usurpation d’identité sans charge virale, telles que les attaques BEC, font partie des menaces les plus difficiles à détecter en raison de leur légitimité potentielle. Les moteurs Nexus Relationship Graph (RG) et Nexus Language Model (LM) procèdent à une analyse basée sur l’IA tout en s’appuyant sur les différences décelées au niveau des attributs d’en-tête, sur une boucle de rétroaction DMARC et sir des informations sur le comportement de l’expéditeur pour bloquer net les attaques BEC.

Protection contre les attaques TOAD

Également connues sous le nom de phishing de rappel, les attaques par téléphone (TOAD, Telephone-Oriented Attack Delivery) tentent d’inciter les destinataires à établir un contact par téléphone. Les moteurs Nexus Machine Learning (ML) et Nexus Computer Vision (CV) détectent les comportements d’attaque connus, y compris la présence de numéros de téléphone et de codes QR malveillants et mes usurpations d’identité basées sur des images pour détecter et bloquer les attaques TOAD.

Protection automatisée

Proofpoint analyse les emails des expéditeurs internes et externes à la recherche d’indicateurs de compromission. Lorsque des anomalies sont détectées dans des communications internes, Proofpoint propose des contrôles adaptatifs pour limiter les risques d’une prise de contrôle des comptes.

Mise en quarantaine automatisée après la remise

Si un message malveillant est détecté après la remise, nous le mettons automatiquement en quarantaine. Nous suivons également les emails transférés et les listes de distribution.

Protection au moment du clic

Notre passerelle de messagerie sécurisée réécrit les URL afin de protéger les utilisateurs sur n’importe quel réseau et appareil, et détecter si un message a été armé après sa livraison. Lorsqu’un utilisateur clique sur une URL réécrite, l’isolation automatique du navigateur et l’analyse en sandbox en temps réel le protègent contre les logiciels malveillants et le vol d’identifiants.

Proofpoint est reconnu en tant que leader de la détection des menaces par des clients et des cabinets d’analystes de premier ordre.

Leader du Magic Quadrant™ 2025 de Gartner® pour les solutions de protection de la messagerie

Frost Radar™: Email Security, 2024

GigaOm Radar for Identity Threat Detection and Response (ITDR)

Proofpoint est reconnu en tant que leader du secteur par des clients et des cabinets d’analystes de premier ordre.

Proofpoint gives us automated, continually updated threat intelligence that goes into the system. … It also gives us granular insight into different types of BEC threats.

Because it’s so accurate and does such good job at stopping stuff that’s bad, we don’t have to assign resources to go in and do specific individual investigations all of the time.

Conseils et informations sur la protection email

Proofpoint et Microsoft : une alliance pour plus de sécurité

En Savoir Plus

Proofpoint Prime Threat Protection – Édition entreprise

Cinq raisons de choisir Proofpoint pour renforcer la sécurité de la messagerie Microsoft 365 via une API

Une protection complète et pérenne contre les menaces

Proofpoint Core Email Protection combiné à Proofpoint User Protection et Proofpoint Impersonation Protection

La solution Proofpoint Prime vous permet de faire appel à un seul partenaire stratégique pour bloquer toutes les menaces centrées sur les personnes dans le paysage d’aujourd’hui et de demain.

Des solutions performantes

Découvrez-en plus sur les fonctionnalités de nos solutions

Proofpoint User Protection

Donnez aux utilisateurs tout ce dont ils ont besoin pour se défendre et étendez la protection aux applications de collaboration et aux comptes compromis.

Impersonation Protection

Solution complète de défense de la marque et des fournisseurs qui bloque 100 % des usurpations de domaines.