Sommaire

Définition du cheval de Troie d'accès à distance

Pour les développeurs de malwares, prendre le contrôle à distance de l'appareil d'un utilisateur est souvent le but ultime, surtout si l’attaquant veut voler des données ou contrôler un ordinateur à distance.

Un cheval de Troie d'accès à distance (RAT) est un outil d’accès à distance utilisé par les développeurs de logiciels malveillants pour obtenir un accès complet et à distance du système d'un utilisateur, y compris le contrôle de la souris et du clavier, l'accès aux fichiers et aux ressources du réseau.

Au lieu de détruire des fichiers ou de voler des données, un RAT donne aux attaquants le contrôle total d'un ordinateur de bureau ou d'un appareil mobile afin qu'ils puissent parcourir silencieusement les applications et les fichiers et contourner les mesures de sécurité courantes telles que les pare-feu, les systèmes de détection d'intrusion et les contrôles d'authentification.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu'ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

Comment les outils d'accès à distance sont-ils utiles aux pirates ?

Un incident survenu en 2015 en Ukraine illustre la nature répandue et néfaste des programmes RAT. Des attaquants utilisant un logiciel malveillant de contrôle à distance ont coupé l'électricité à 80 000 personnes en accédant à distance à un ordinateur authentifié dans des machines SCADA (système de contrôle et d'acquisition de données) qui contrôlaient l'infrastructure des services publics du pays.

Le logiciel RAT a permis à l'attaquant d'accéder aux ressources sensibles en profitant des privilèges élevés de l'utilisateur authentifié sur le réseau. L'accès aux machines critiques qui contrôlent les ressources et les infrastructures de la ville est l'un des plus grands dangers des logiciels malveillants RAT.

Des outils d’accès à distance légitimes existent pour permettre à un administrateur de contrôler un appareil à distance. Par exemple, les administrateurs utilisent le protocole de bureau à distance (RDP) configuré sur un serveur Windows pour gérer à distance un système physiquement situé sur un autre site, comme un centre de données. L'accès physique au centre de données n'étant pas disponible pour les administrateurs, le protocole RDP leur permet de configurer le serveur et de le gérer pour la productivité de l'entreprise.

Les RAT ont la même fonctionnalité de contrôle à distance que les RDPs, mais sont utilisés à des fins malveillantes. Les attaquants codent toujours les logiciels pour éviter d'être détectés, mais les attaquants qui utilisent un RAT risquent de se faire prendre lorsque l'utilisateur se trouve devant l'appareil et que la souris se déplace sur l'écran.

Les auteurs de RAT doivent donc créer un programme caché et l'utiliser lorsque l'utilisateur n'est pas devant l'appareil. Pour éviter d'être détecté, un auteur de RAT cachera le programme dans le Gestionnaire de tâches, un outil de Windows qui répertorie tous les programmes et processus en cours d'exécution dans la mémoire. Les attaquants cherchent à rester cachés car cela leur donne plus de temps pour extraire des données et explorer les ressources du réseau à la recherche de composants critiques qui pourraient être utilisés dans de futures attaques.

Outre les ressources et fichiers du réseau, tout matériel local installé sur l'appareil est accessible à l'attaquant. Un attaquant utilisant un logiciel RAT peut accéder aux caméras, aux microphones et aux périphériques USB connectés, et un attaquant peut exploiter ces ressources matérielles à son avantage.

Par exemple, un attaquant peut utiliser la caméra pour prendre des photos de l'utilisateur ou de son environnement. Ces photos peuvent être utilisées pour en savoir plus sur l'utilisateur ou l'organisation ciblée. Elles peuvent également être utilisées pour faire chanter l'utilisateur ciblé afin qu'il envoie un paiement à un attaquant.

Le lancement d'un déni de service distribué (DDoS) est une autre utilisation populaire des RAT. En contrôlant potentiellement des milliers de dispositifs, un attaquant peut demander à ces derniers d'inonder de requêtes un serveur ciblé. Ce qui rend ces attaques difficiles à éviter, c'est qu'il n'y a aucun signe avant-coureur d'une attaque et que le flux de trafic provient de centaines ou de milliers de dispositifs répartis dans le monde entier.

Les utilisateurs dont les appareils sont contrôlés par des RAT ne sont pas conscients des logiciels malveillants installés et ne savent pas que leurs appareils sont utilisés à des fins malveillantes. Les performances du réseau sont souvent affectées lorsque l'appareil d'un utilisateur est utilisé dans le cadre d'un DDoS, mais les utilisateurs ignorent souvent que la dégradation des performances est un signe avant-coureur d'une infection par un logiciel malveillant.

Alors que le bitcoin et les crypto-monnaies continuent de gagner en popularité, les attaquants utilisent des RAT pour configurer les appareils infectés pour le minage de la monnaie numérique. La monnaie numérique nécessite de grandes quantités de ressources informatiques mises en commun pour effectuer des calculs. L'électricité nécessaire pour alimenter les pools de ressources informatiques est souvent plus coûteuse que le rendement de la création de crypto-monnaie. En détournant la puissance de calcul d'un tiers, les attaquants peuvent générer de la monnaie numérique sans jamais payer les frais d'électricité.

Enfin, l'utilisation d'un appareil à distance pour le stockage de fichiers est courante chez les attaquants qui veulent héberger du contenu illégal. Au lieu de stocker le contenu sur leurs propres serveurs et dispositifs en cloud, les attaquants utilisent des dispositifs volés ciblés afin d'éviter la fermeture des comptes et des serveurs pour contenu illégal.

Protection et sécurité des emails

Mieux appréhender les risques et réagir plus rapidement face aux menaces

Comment fonctionne un cheval de Troie d'accès à distance ?

Pour découvrir le mode de fonctionnement des RAT, les utilisateurs peuvent accéder à distance à un appareil à leur domicile ou sur un réseau professionnel. Les chevaux de Troie d'accès à distance fonctionnent comme les logiciels de contrôle à distance standard, mais ils sont programmés pour rester cachés afin d'éviter d'être détectés par les logiciels anti-malware ou par le propriétaire de l'appareil.

Les RAT sont souvent associés à d'autres logiciels malveillants pour aider les attaquants à atteindre leurs objectifs. Par exemple, il n'est pas rare qu'un programme RAT comprenne un enregistreur de frappe (keylogger). Un keylogger fonctionne silencieusement en arrière-plan et collecte les frappes de l'utilisateur.

Avec un enregistreur de frappe, un pirate peut obtenir des informations d'identification de comptes d'utilisateurs personnels ou d’entreprise. Avec les bonnes informations d'identification, un pirate peut obtenir des données financières, de la propriété intellectuelle ou profiter des privilèges à travers le réseau pour contrôler à distance d'autres appareils sur un réseau d'entreprise.

L'attaquant doit convaincre l'utilisateur d'installer un RAT en téléchargeant un logiciel malveillant sur le Web ou en exécutant un exécutable à partir d'une pièce jointe ou d'un message électronique malveillant.

Les RAT peuvent également être installés à l'aide de macros dans des documents Microsoft Word ou Excel. Lorsqu'un utilisateur autorise l'exécution de la macro sur un appareil, celle-ci télécharge silencieusement le logiciel malveillant RAT et l'installe. Une fois le RAT installé, un attaquant peut désormais contrôler à distance le bureau, y compris les mouvements et les clics de la souris, les commandes de la caméra, les actions du clavier et tous les périphériques configurés.

Puisque l'attaquant accède à distance à l'ordinateur, les comptes authentifiés tels que la messagerie électronique sont menacés. Les attaquants peuvent utiliser la messagerie électronique, par exemple, pour envoyer des messages malveillants à d'autres victimes potentielles en utilisant le compte de messagerie authentifié sur l'appareil contrôlé à distance.

L'utilisation d'un compte de messagerie de confiance donne aux attaquants de meilleures chances d'inciter le destinataire d'un courriel à installer un logiciel malveillant ou à exécuter une pièce jointe malveillante.

Comment détecter un cheval de Troie d'accès à distance

Les chevaux de Troie d'accès à distance étant programmés pour éviter toute détection, ils peuvent être difficiles à identifier pour l'utilisateur moyen. Selon le type de RAT, les utilisateurs peuvent suivre plusieurs étapes pour déterminer si un RAT est installé sur leur système. Ces étapes peuvent être utilisées pour identifier la plupart des logiciels malveillants présents sur un système afin de prendre les mesures nécessaires pour les supprimer.

Tout logiciel malveillant installé sur un appareil doit être supprimé immédiatement. Un accès prolongé à un système donne à un attaquant plus de temps pour installer d'autres logiciels malveillants, télécharger de grandes quantités de données, transférer des fichiers importants vers un serveur tiers ou collecter davantage d'informations d'identification de comptes.

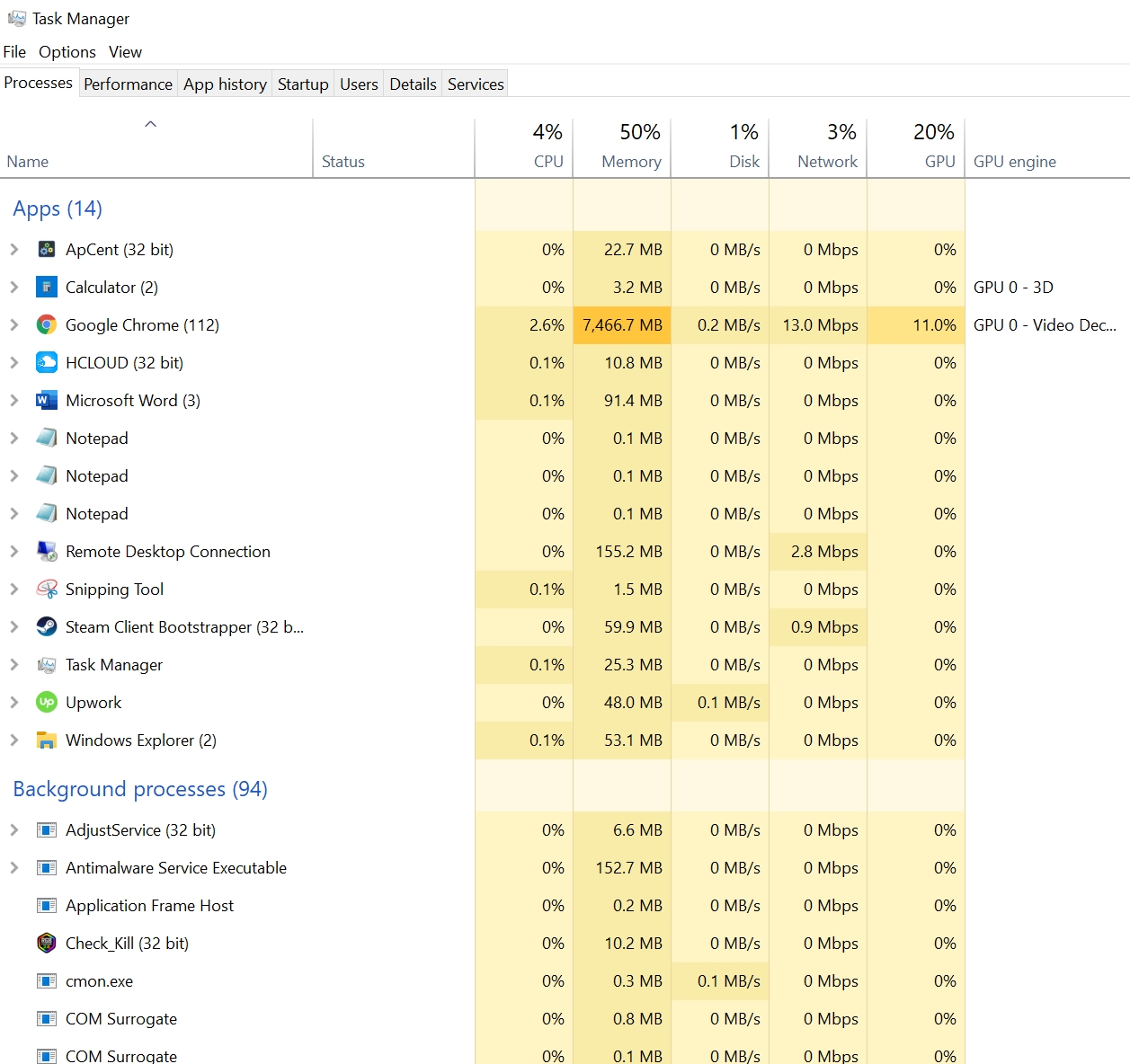

En général, les auteurs de RAT évitent de s'afficher dans le gestionnaire de tâches, mais tous les programmes ne sont pas écrits pour être furtifs. Ouvrez le Gestionnaire des tâches et examinez toutes les applications et tous les processus en cours d'exécution sur la machine.

Pour la plupart des applications et des processus, vous pouvez identifier tout contenu suspect dans cette fenêtre, mais les auteurs de logiciels malveillants nomment les processus pour leur donner une apparence officielle. Si vous trouvez des exécutables et des processus suspects, effectuez une recherche en ligne pour déterminer si le processus pourrait être un RAT ou un autre type de malware.

Si vous ne voyez aucun logiciel malveillant potentiel dans le Gestionnaire des tâches, il se peut que vous ayez un RAT qu'un auteur a programmé pour éviter la détection. Les bonnes applications anti-malware détectent la plupart des RAT courants dans la nature.

Tout logiciel malveillant de type “zero-day” reste indétecté jusqu'à ce que l'utilisateur mette à jour son logiciel anti-malware, il est donc important de maintenir vos logiciels anti-malware et antivirus à jour. Les fournisseurs de ces programmes publient fréquemment des mises à jour au fur et à mesure que de nouveaux logiciels malveillants sont découverts dans la nature.

Faites toujours fonctionner un logiciel anti-malware sur vos ordinateurs, surtout s'ils sont utilisés pour installer des programmes ou naviguer sur le web. Les programmes anti-malware empêchent les RAT d'être installés et chargés en mémoire, et donc aux malwares de persister sur l'appareil. Si un RAT est déjà présent sur votre ordinateur, un logiciel anti-malware peut être utilisé pour le supprimer de votre système.

La suppression de la connexion Internet de l'appareil empêche un attaquant d'accéder à distance à votre système. Une fois que l'appareil ne peut plus se connecter à Internet, utilisez votre programme anti-malware installé pour le supprimer du stockage local et de la mémoire.

À moins que vous n'ayez configuré une surveillance sur votre ordinateur, vous ne saurez pas quelles données et quels fichiers ont été transférés à un attaquant. Vous devez toujours changer les mots de passe de tous les comptes, en particulier les comptes financiers, après avoir supprimé les logiciels malveillants de votre système.