Sommaire

Qu’est-ce que le smishing ? Définition

Le smishing est une forme de phishing dans laquelle un attaquant utilise un SMS convaincant pour inciter les destinataires ciblés à cliquer sur un lien et à envoyer à l'attaquant des informations privées ou à télécharger des programmes malveillants sur un smartphone.

La plupart des 3,5 milliards de smartphones dans le monde peuvent recevoir des SMS de n'importe quel numéro dans le monde. De nombreux utilisateurs sont déjà conscients des dangers qu'il y a à cliquer sur un lien dans les emails, mais pas forcément du danger de cliquer sur des liens dans des messages textes.

Les utilisateurs font beaucoup plus confiance aux SMS, et le smishing est souvent lucratif pour les attaquants qui cherchent à obtenir des informations d'identification, des informations bancaires et des données privées.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu'ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

Comment fonctionne le Smishing ?

La plupart des attaques de smishing fonctionnent comme le phishing par email. L'attaquant envoie un message incitant l'utilisateur à cliquer sur un lien ou demande une réponse qui contient les données privées de l'utilisateur ciblé.

Les informations que l'attaquant veut obtenir peuvent être très diverses :

- Informations d'identification d’un compte en ligne.

- Informations privées pouvant être utilisées dans le cadre d'un vol d'identité.

- Données financières pouvant être revendues sur le marché noir ou pour la fraude en ligne.

Les Smishers utilisent divers moyens pour tromper les utilisateurs et leur faire envoyer des informations privées. Ils peuvent utiliser des informations de base sur la cible (comme son nom et adresse par exemple) provenant d'outils en ligne publics, pour faire croire à la cible que le message provient d'une source fiable.

L'expéditeur peut utiliser votre nom et votre lieu de résidence pour s'adresser directement à vous : ces détails rendent le message plus convaincant. Le message affiche alors un lien pointant vers un serveur contrôlé par l'attaquant. Ce lien peut mener à un site de phishing de justificatifs d'identité ou à un malware conçu pour compromettre le téléphone lui-même.

Le malware peut alors être utilisé pour espionner les données du smartphone de l'utilisateur ou envoyer des données sensibles en arrière-plan à un serveur contrôlé par l’attaquant.

L'ingénierie sociale, ou social engineering, est utilisée en combinaison avec le smishing. L'attaquant peut appeler l'utilisateur pour lui demander des informations privées avant d'envoyer un SMS : les informations privées peuvent ensuite être utilisées dans l'attaque par SMS. Plusieurs opérateurs téléphoniques ont tenté de lutter contre les appels d'ingénierie sociale en affichant “Spam Risk” sur un smartphone lorsqu'un numéro d'escroquerie connu appelle l'utilisateur.

Les malwares sont souvent arrêtés par des fonctions de sécurité de base d'Android et d'iOS. Mais même avec de solides contrôles de sécurité sur les systèmes d'exploitation mobiles, aucun contrôle de sécurité ne peut lutter contre les utilisateurs qui envoient volontairement leurs données à un numéro inconnu.

Programme de formation et de sensibilisation à la lutte contre le phishing

Un exemple d'attaque de Smishing, ou phishing par SMS

De nombreux attaquants utilisent l'automatisation pour envoyer leurs SMS à de nombreux utilisateurs, et utilisent une adresse email afin d'éviter d'être détectés. Le numéro de téléphone indiqué dans l'identification de l'appelant est généralement un numéro qui pointe vers un service VoIP en ligne comme Google Voice, où il est impossible de rechercher l'emplacement du numéro.

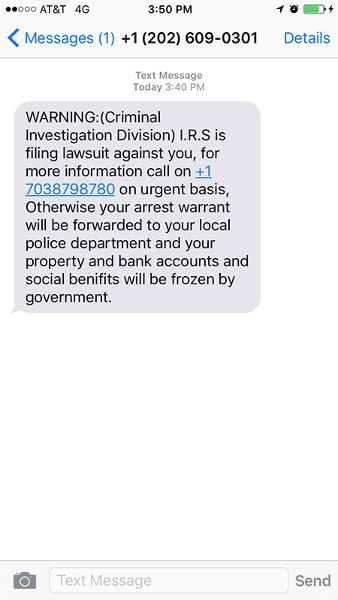

L'image suivante montre un exemple d'attaque par smishing. Ici, l'agresseur se fait passer pour le fisc et menace le destinataire d'être arrêté et de se retrouver ruiné s'il n'appelle pas le numéro indiqué dans le message.

Si le destinataire appelle, il se fait arnaquer pour envoyer de l'argent.

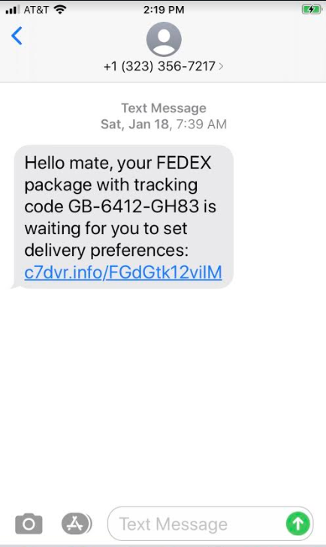

Une attaque de smishing plus courante utilise des noms de marque avec des liens censés pointer vers le site de la marque.

Habituellement, un attaquant dira à l'utilisateur qu'il a gagné de l'argent ou fournira un lien malveillant censé être destiné à suivre un colis, comme dans l'exemple suivant.

La langue utilisée dans le message ci-dessus devrait mettre la puce à l’oreille des utilisateurs qui connaissent le fonctionnement du smishing. Mais de nombreux utilisateurs font confiance aux SMS et ne sont pas rebutés par un langage informel.

Un autre signe d'avertissement est l'URL : elle ne pointe pas vers une URL officielle de FedEx. Mais tous les utilisateurs ne sont pas familiers avec les URL officielles des marques et peuvent les ignorer.

Les attaquants utilisent ce type de message parce que la probabilité que la cible attende un colis est élevée. Si le message est envoyé à des milliers de destinataires, il peut tromper beaucoup d'entre eux.

Le lien pointe généralement vers un site hébergeant un malware, ou invite l'utilisateur à se connecter à son compte. La page d'authentification ne se trouve pas sur le site officiel de FedEx, mais il est plus difficile de voir l'URL complète sur le navigateur d'un smartphone, et de nombreux utilisateurs ne se donneront pas la peine de vérifier.

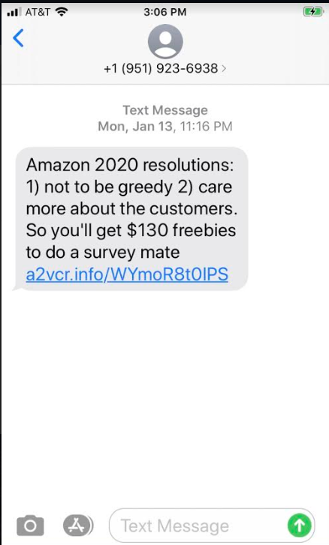

Les pirates utilisent un message auquel l'utilisateur peut s'attendre. D'autres attirent les victimes en leur promettant de l’argent s'ils renseignent leurs données personnelles. L'image suivante est une autre attaque de smishing utilisant le nom de marque d'Amazon :

Là encore, le langage utilisé dans l'attaque ci-dessus devrait rendre les destinataires suspects, mais les utilisateurs font confiance aux conversations informelles dans les SMS. Le lien dans ce message pointe vers un site .info sans rapport avec les propriétés web d'Amazon.

Le domaine a déjà été supprimé et n'est plus accessible, mais il est probable que le lien pointe vers une page qui tente de collecter des données privées, y compris des informations d'identification. L'URL de ces attaques redirige généralement les utilisateurs vers un serveur contrôlé par l'attaquant où s'affiche le contenu du phishing.

Comment se protéger contre le Smishing (et le phishing en général)

Comme pour le phishing par email, la protection contre le smishing dépend de la capacité de l'utilisateur ciblé à identifier une attaque de smishing et à ignorer ou signaler le message.

Si un numéro de téléphone est souvent utilisé dans les attaques, l’opérateur téléphonique peut avertir les utilisateurs qui reçoivent des messages d'un numéro malveillant connu, ou supprimer directement le message.

Les messages de smishing ne sont dangereux que si l'utilisateur ciblé y donne suite en cliquant sur le lien ou en envoyant des données privées à l'attaquant.

Voici quelques moyens de détecter le smishing et d'éviter de devenir une victime :

- Le message offre de l'argent rapidement, soit en gagnant des prix, soit en collectant de l'argent après avoir saisi des informations. Les codes de réduction sont également populaires.

- Les institutions financières n'enverront jamais de SMS demandant des références ou un transfert d'argent. N'envoyez jamais de numéros de carte de crédit, de codes PIN de carte bancaire e ou d'informations bancaires à quelqu'un par SMS.

- Évitez de répondre à un numéro de téléphone que vous ne connaissez pas.

- Les messages reçus d'un numéro ne comportant que quelques chiffres proviennent probablement d'une adresse électronique, ce qui est un signe de spam.

- Les informations bancaires stockées sur le smartphone sont une cible pour les attaquants. Évitez de stocker ces informations sur un appareil mobile. Si un attaquant installe un malware sur le smartphone, ces informations bancaires pourraient être compromises.

- Les opérateurs téléphoniques proposent des numéros pour signaler les attaques. Pour protéger les autres utilisateurs, envoyez le message au numéro de votre télécom afin qu'il puisse faire l'objet d'une enquête.