Comunicare i rischi informatici in termini aziendali non è un compito semplice. I responsabili della sicurezza dei sistemi informatici (CISO) e i responsabili della sicurezza e della gestione dei rischi hanno fatto molti progressi nel tentativo di creare narrazioni rilevanti sui rischi informatici per guadagnarsi un posto nei consigli di amministrazione. Tuttavia, la capacità di comunicare i rischi informatici è un’arte oscura che la maggior parte dei professionisti della sicurezza aspira a praticare ogni giorno, e può passare la vita intera a perfezionare.

Per questo motivo il settore in crescita della quantificazione di rischi informatici (CRQ, Cyber Risk Quantification) ha catturato l’attenzione di molti responsabili della sicurezza e della gestione dei rischi. Gartner® definisce la CRQ come “metodo per comunicare all’azienda, in termini di business, l’esposizione ai rischi generati da ambienti digitali interconnessi. L’esposizione ai rischi può essere espressa in termini di valute monetarie, quote di mercato, coinvolgimento di clienti e beneficiari e interruzione di prodotti o servizi durante un dato periodo”.

Il valore monetario è il parametro economico chiave. Può essere tuttavia difficile attribuire un valore monetario, o anche costi di opportunità marginali, a eventi informatici di tipo “cigno nero” (in cui la probabilità è bassa e le conseguenze importanti).

Secondo Gartner, ecco i cinque principali casi d’uso della CQR secondo i responsabili della sicurezza e della gestione dei rischi:

- Il 78% dà priorità alla riduzione dei rischi informatici

- Il 61% li comunica ai responsabili dei rischi

- Il 61% li comunica ai dirigenti

- Il 53% li comunica al consiglio di amministrazione

- Il 53% allinea i rischi informatici con le altre pratiche in termini di rischi

Per creare una narrazione avvincente che vada al punto, può aiutare incentrare il tuo storytelling sulle persone. In questo articolo, esamineremo come le persone generano rischi informatici e mostreremo come quantificarli in modo da migliorare il tuo storytelling.

I rischi informatici in termini incentrati sulle persone

Inquadrare i rischi informatici nel contesto delle persone può contribuire a rendere il concetto reale e rilevante per le parti interessate dell’azienda. Un buon punto di partenza consiste spesso nel riferire gli incidenti che riguardano i collaboratori dell'azienda. Questo tipo di analisi degli scenari è uno dei modi più efficaci per dimostrare un impatto tangibile.

Tuttavia, nel linguaggio della metodologia FAIR (Factor Analysis of Information Risk), questo approccio riflette solo una parte della realtà. In effetti, la rilevanza e la frequenza delle perdite sono limitate all’ambito dell'incidente o della persona.

Per offrire una prospettiva incentrata sulle persone più universale, il modello di rischio deve riconoscere che i rischi e le vulnerabilità legati agli utenti racchiudono un ampio spettro di comportamenti, eventi e azioni che possono esporre persone, aziende o istituzioni alle minacce informatiche. Ecco degli aspetti fondamentali da tenere in conto nel quadro più globale dei rischi legati alle persone:

1. Formazione e sensibilizzazione alla sicurezza informatica

Molti utenti non hanno conoscenze adeguate delle buone norme in materia di sicurezza informatica. L’ignoranza che regna intorno alle truffe di phishing, all’importanza di password efficaci o ai pericoli in cui si incorre quando si scaricano allegati sospetti può aprire le porte alle minacce informatiche.

2. Negligenza degli utenti e supervisione

Anche con conoscenze adeguate, gli errori umani rimangono un fattore di rischio importante. Compiendo azioni imprudenti come lasciare i dispositivi sbloccati e incustoditi, collegarsi a reti Wi-Fi pubbliche non protette o non aggiornare regolarmente il software, gli utenti possono creare vulnerabilità che i criminali informatici possono poi sfruttare.

3. Social engineering

La maggior parte degli attacchi informatici moderni sfrutta la psicologia umana tramite tattiche di social engineering. Tecniche come il phishing, in cui i criminali informatici si spacciano per entità affidabili per ottenere informazioni sensibili, sfruttano la fiducia umana per raggiungere i loro scopi.

4. Minacce interne

I collaboratori o altri utenti con accesso a dati sensibili possono rappresentare una minaccia interna. Sia che si tratti di azioni dolose o involontarie, gli utenti interni possono compromettere la sicurezza dei dati. Ciò li rende una grande fonte di preoccupazione per le aziende.

5. Panorama delle minacce o threat intelligence

I comportamenti umani non sono dannosi o pericolosi se non si tiene conto del contesto e del panorama in continua evoluzione di rischi, vulnerabilità e pericoli potenziali che possono minacciare la sicurezza delle informazioni di un'azienda.

6. Livello di sicurezza e controlli

Molte aziende hanno investito cospicuamente nelle iniziative di preparazione alla sicurezza informatica e in funzionalità di protezione per difendersi contro le potenziali minacce e ridurre i rischi. Questi sforzi includono le misure, le strategie, le policy e le pratiche volte a proteggere i sistemi informativi, le reti e i dati.

Quando si parla di fattore umano, i responsabili della sicurezza e della gestione dei rischi spesso utilizzano la formazione di sensibilizzazione alla sicurezza informatica come misura di riduzione dei rischi primario, se non unico. Ma i rischi devono essere correlati alle persone che li creano, nel momento in cui lo fanno.

La difficoltà consiste nel quantificare i rischi e capire quando le persone pongono un rischio informatico. I dati di telemetria risiedono in tutto l’ecosistema di sicurezza. Nessun prodotto è progettato per ospitarli, nemmeno quelli che offrono integrazioni.

Qualsiasi dirigente aziendale descriverebbe il suo “nirvana analitico” come la disponibilità di report che includono dati precisi e rilevanti, facilmente accessibili in tempo quasi reale per il processo decisionale. Questa sarebbe la situazione ideale anche nella sicurezza informatica per ridurre i rischi, ma il compito è tutt’altro che facile.

Proofpoint può aiutarti a quantificare i tuoi rischi informatici e i rischi legati agli utenti

Quando si tratta di quantificare i rischi informatici, è piuttosto improbabile che una singola azienda possa fornire la soluzione definitiva o un approccio “corretto”.

Il nostro obiettivo è aiutare i nostri clienti a comprendere i rischi informatici a cui sono esposti. Riteniamo che il miglior punto di partenza sia conoscere le persone e il fattore umano.

Proofpoint Nexus People Risk Explorer tiene in considerazione i vantaggi della CRQ. Abbiamo tenuto conto di diversi fattori per rispondere alle esigenze dei nostri clienti e rispettare la loro strategia in termini di tecnologia.

1. Approccio incentrato sulle persone che utilizza dati e sistemi integrati

Proofpoint offre una visione incentrata sulle persone dei rischi informatici. Generiamo dei report sugli incidenti, le minacce, i comportamenti e altri dati di telemetria per l’intera infrastruttura di sicurezza di un’azienda. Inoltre, valutiamo i rischi prendendo in considerazione i seguenti elementi:

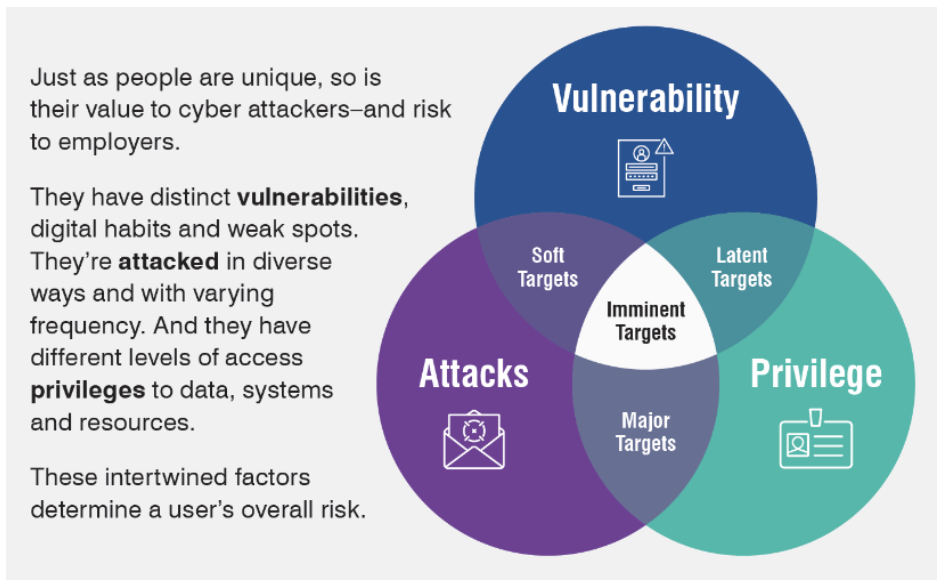

- Vulnerabilità - La probabilità che gli utenti siano vittime di una minaccia in base al loro comportamento o alle loro interazioni con le minacce

- Attacchi - La probabilità che gli utenti vengano presi di mira da criminali informatici o subiscano minacce gravi

- Privilegi - Le conseguenze che un attacco andato a buon fine avrebbero sull’azienda (se l’utente è un amministratore di infrastrutture o infrastrutture critiche)

Diagramma di Venn che illustra come Proofpoint valuta i rischi.

2. Riferimenti settoriali e organizzativi relativi

Proofpoint Nexus People Risk Explorer offre un’ampia gamma di punteggi di rischio. Utilizza tecniche di modellazione statistica per generare le probabilità di esposizione ai rischi. Le sue tecniche di machine learning utilizzano i big data per effettuare calcoli su base quotidiana o su richiesta dei rischi.

L’insieme di dati utilizzata da Proofpoint è uno dei più completi nel settore della sicurezza informatica. Comprende:

- 2,8 bilioni di email

- 1,7 bilioni di URL

- 1,3 bilioni di SMS/MMS analizzati ogni anno

- 46 milioni di utenti protetti e monitorati per prevenire le perdite di dati

Puoi confrontare i punteggi di rischio per utente, dipartimento, settore o gruppi personalizzati.

3. Adattamento o personalizzazione del modello di rischio in base alla tolleranza a rischi e alla cultura della sicurezza dell'azienda

Il fatto che esistano controlli di sicurezza non significa che permettano di ridurre i rischi in modo adeguato o che siano utilizzati correttamente. Sapere quando applicare il controllo adeguato nelle circostanze corrette è un elemento fondamentale di ogni programma di sicurezza informatica.

Proofpoint fornisce controlli personalizzati che includono soglie di rischio adattabili che permettono di evidenziare e dare priorità alle aree più importanti per l’azienda. Inoltre, integriamo la sensibilizzazione alla sicurezza informatica e indicatori del tasso di clic che riflettono la cultura della sicurezza dell’azienda.

Le interazioni tra uomini e sistemi digitali continueranno a evolvere in linea con i progressi tecnologici. L’intelligenza artificiale e l’analisi comportamentale evolveranno in funzione delle minacce informatiche in circolazione e contribuiranno a rafforzare le difese. Ma il fattore umano deve essere tenuto costantemente presente, anche per quanto riguarda la sensibilizzazione alla sicurezza informatica e non solo.

Nessun sistema è infallibile. Per questo motivo la gestione del fattore umano nell’ambito dei rischi informatici è fondamentale per rafforzare la resilienza della forza lavoro affinché possano interrompere la catena d’attacco.

Scopri di più su Proofpoint Nexus People Risk Explorer e guarda il nostro video dimostrativo.

Gartner non promuove alcun fornitore, prodotto o servizio preso in esame nelle proprie pubblicazioni e, in riferimento alle tecnologie analizzate, non intende indirizzare gli utenti verso la scelta esclusiva dei fornitori con le valutazioni o le recensioni più elevate. Le pubblicazioni di ricerca di Gartner rappresentano le opinioni dell’organizzazione di ricerca di Gartner e non devono essere interpretate come dichiarazioni di fatto. Gartner declina ogni garanzia, implicita o esplicita, relativamente alla presente ricerca, compresa ogni qualsivoglia garanzia di commerciabilità o applicabilità per un particolare scopo. GARTNER è un marchio registrato e un marchio di servizi di proprietà di Gartner, Inc. e/o sue società affiliate negli Stati Uniti e a livello internazionale e viene qui utilizzato previa autorizzazione. Tutti i diritti riservati.