La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi. Spiega anche come Proofpoint aiuta le aziende a rafforzare le loro difese email per proteggere i loro collaboratori dalle minacce emergenti.

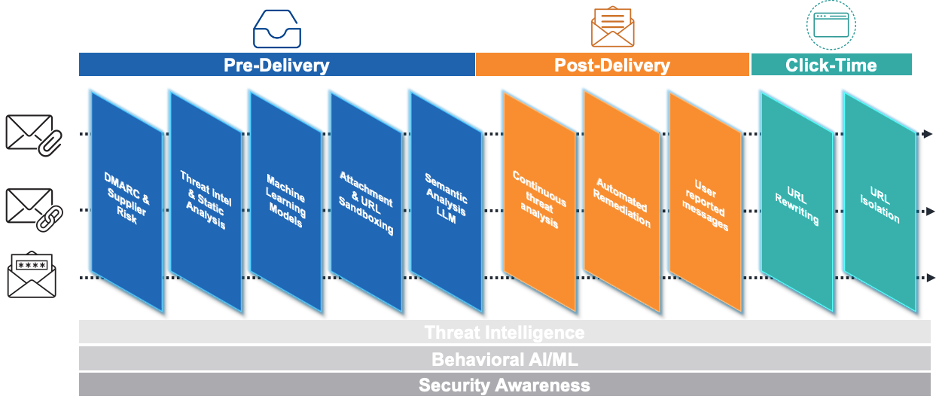

Proofpoint People Protection: protezione completa, costante ed end-to-end.

Negli articoli precedenti di questa serie, abbiamo analizzato i seguenti tipi di attacchi:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

Contesto

Lo scorso anno, il numero di attacchi malware a livello mondiale ha raggiunto i 6,08 miliardi pari a un aumento del 10% rispetto al 2022. Perché i criminali informatici sviluppano un numero così elevato di malware? Perché si tratta di uno strumento essenziale che li aiuta infiltrarsi nelle aziende, nelle reti o in computer specifici per rubare o distruggere dati sensibili.

Esistono diversi tipi di infezioni malware. Ecco tre esempi:

- SocGholish (siti web compromessi noti per condurre a ransomware)

- Rhadamanthys (stealer di informazioni)

- DarkGate (malware multifunzione)

DarkGate è un esempio degno di nota. Si tratta di un malware sofisticato e adattivo concepito per compiere diverse attività dannose, tra cui furto di dati, accesso non autorizzato, violazione del sistema, ecc. DarkGate si distingue per le sue caratteristiche chiave:

- Multifunzionalità. Questo malware può eseguire un’ampia gamma di funzioni dannose, come keylogging, sottrazioni di dati e accesso a distanza.

- Tecniche di elusione. Per eludere il rilevamento, utilizza tecniche di elusione avanzate, come l’offuscamento del codice, la crittografia e misure anti-debugging.

- Metodi di distribuzione. I criminali informatici possono distribuire DarkGate in modo diversi per spingere gli utenti a installarlo: email di phishing, allegati dannosi, siti web compromessi e tattiche di social engineering.

- Comando e controllo. DarkGate dispone di una connessione automatica ai server di controllo remoto che gli permette di ricevere istruzioni e sottrarre dati.

La sua flessibilità adattiva è il motivo per cui DarkGate è amato da così tanti criminali informatici.

Lo scenario

In un attacco recente, un gruppo di criminali informatici (TA571) ha utilizzato DarkGate per cercare di infiltrarsi in oltre 1.000 aziende in tutto il mondo. L’attacco ha coinvolto 14.000 campagne e oltre 1.300 varianti di malware diversi.

DarkGate ha agito come broker di accesso iniziale. L’obiettivo del gruppo era ottenere un accesso non autorizzato alle reti e ai sistemi di un’azienda e alle credenziali d’accesso degli utenti per sottrarre i dati o distribuire ransomware. Una volta ottenuto l’accesso remoto, il gruppo ha venduto tale accesso a altri criminali informatici che hanno potuto perpetrare loro stessi degli attacchi.

In questo scenario, il gruppo di criminali informatici TA571 ha preso di mira una città turistica della costa est degli Stati Uniti nota per le sue spiagge di sabbia e i suoi 10 milioni di turisti all’anno.

La minaccia: come si è svolto l’attacco?

Ecco come si è svolto questo attacco recente.

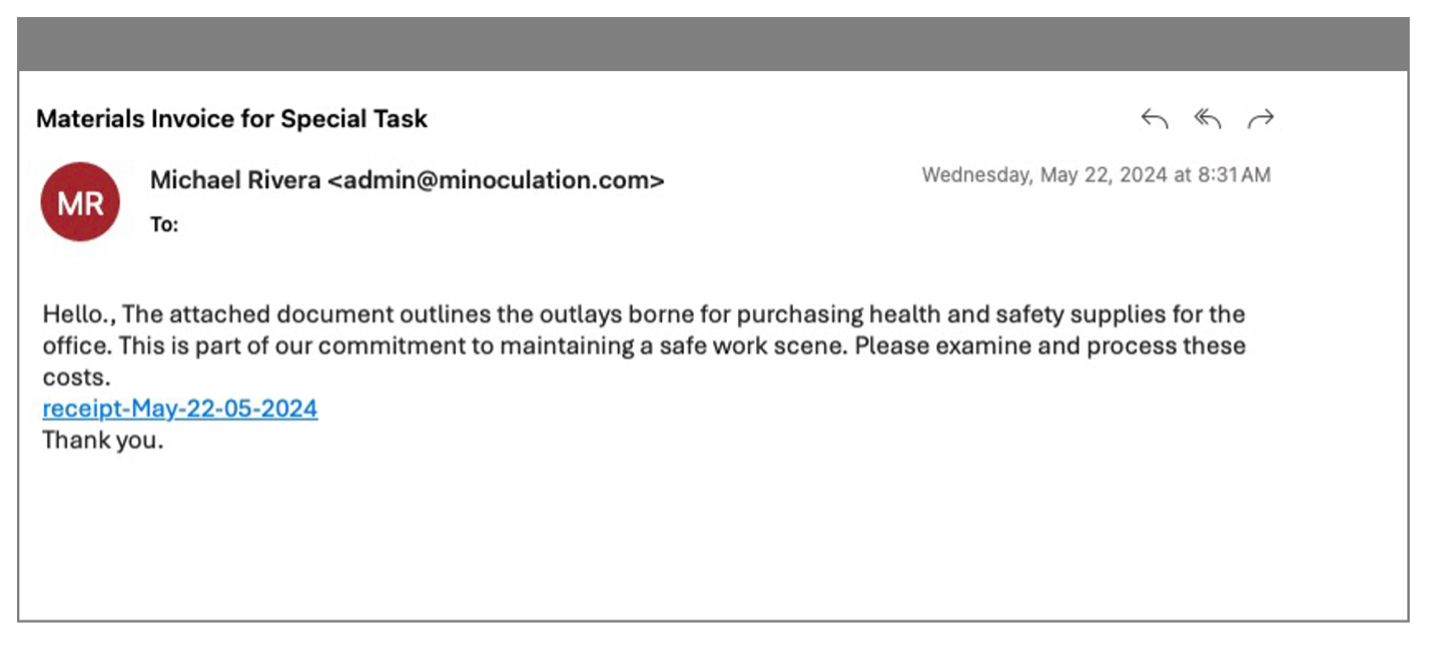

1. Messaggio ingannevole. I criminali informatici hanno creato un messaggio che sembrava un’email legittima inviata da un fornitore noto. L’email dettagliava l’acquisto di articoli per la salute e la sicurezza per il municipio. Invece di includere un allegato, i criminali informatici hanno aggiunto degli URL incorporati per evitare di destare sospetti nel tentativo di eludere lo strumento di sicurezza dell’email esistente.

Email dannosa rilevata da Proofpoint ma distribuita dallo strumento di sicurezza esistente.

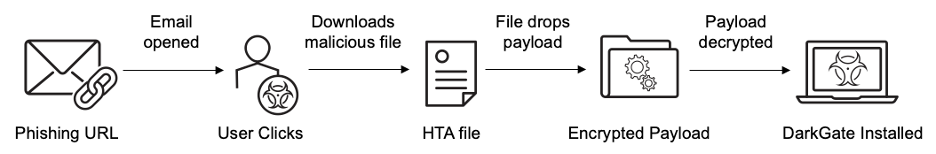

2. Sequenza di attacchi malware. Per eludere i rilevamenti, i criminali informatici hanno utilizzato una serie di reindirizzamenti degli URL che hanno implementato tramite un sistema di distribuzione del traffico (TDS) compromesso.

Sequenza d’attacco del malware.

L’URL d’origine sembra reindirizzare innocentemente verso Google. Tuttavia, compromettendo il meccanismo TDS, i criminali informatici prendono di mira condizioni utente specifiche. Ciò fa sì che solo gli utenti che soddisfano determinati criteri, come disporre di un insieme particolare di cookie nel loro browser, vengano reindirizzati verso un URL dannoso. Ed è proprio questo URL che invita l’utente a scaricare il malware.

Una volta che l’utente ha scaricato e eseguito il file, si attiva il malware che inizia a operare in background scaricando componenti aggiuntivi come keylogger, strumenti di sottrazioni di dati e ransomware.

Rilevamento: come ha rilevato l’attacco Proofpoint?

DarkGate è furtivo, sofisticato e difficile da rilevare. Proofpoint utilizza una combinazione avanzata di segnali e di livelli di analisi per distinguere tra email, allegati e URL pericolosi o inoffensivi. In questo caso, abbiamo analizzato:

- Il mittente

- I comportamenti d’invio precedenti del mittente

- La relazione tra il mittente e il destinatario in base ai loro messaggi precedenti

- I payload contenuti nelle email (file e URL incorporati)

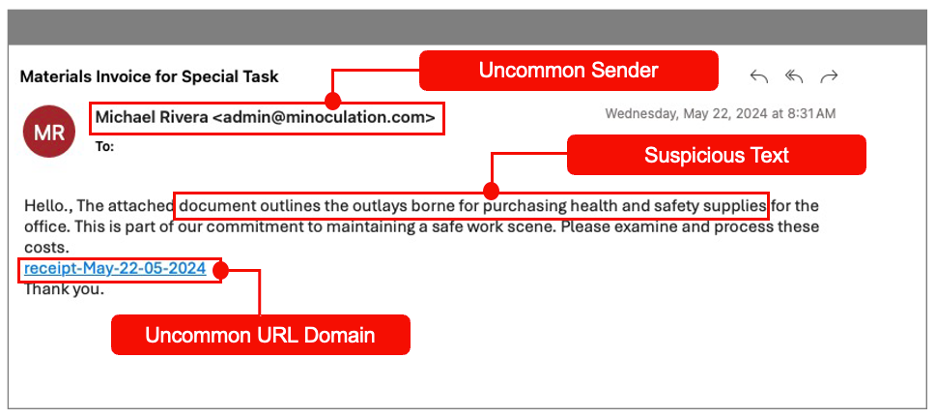

Questi indicatori ci hanno aiutato a identificare il mittente sospetto e a stabilire se il suo comportamento era diverso da quello precedente. In questo esempio, non abbiamo mai osservato questo mittente comunicare con questa città costiera o questo destinatario. Abbiamo perciò identificato proattivamente questa email come una nuova minaccia.

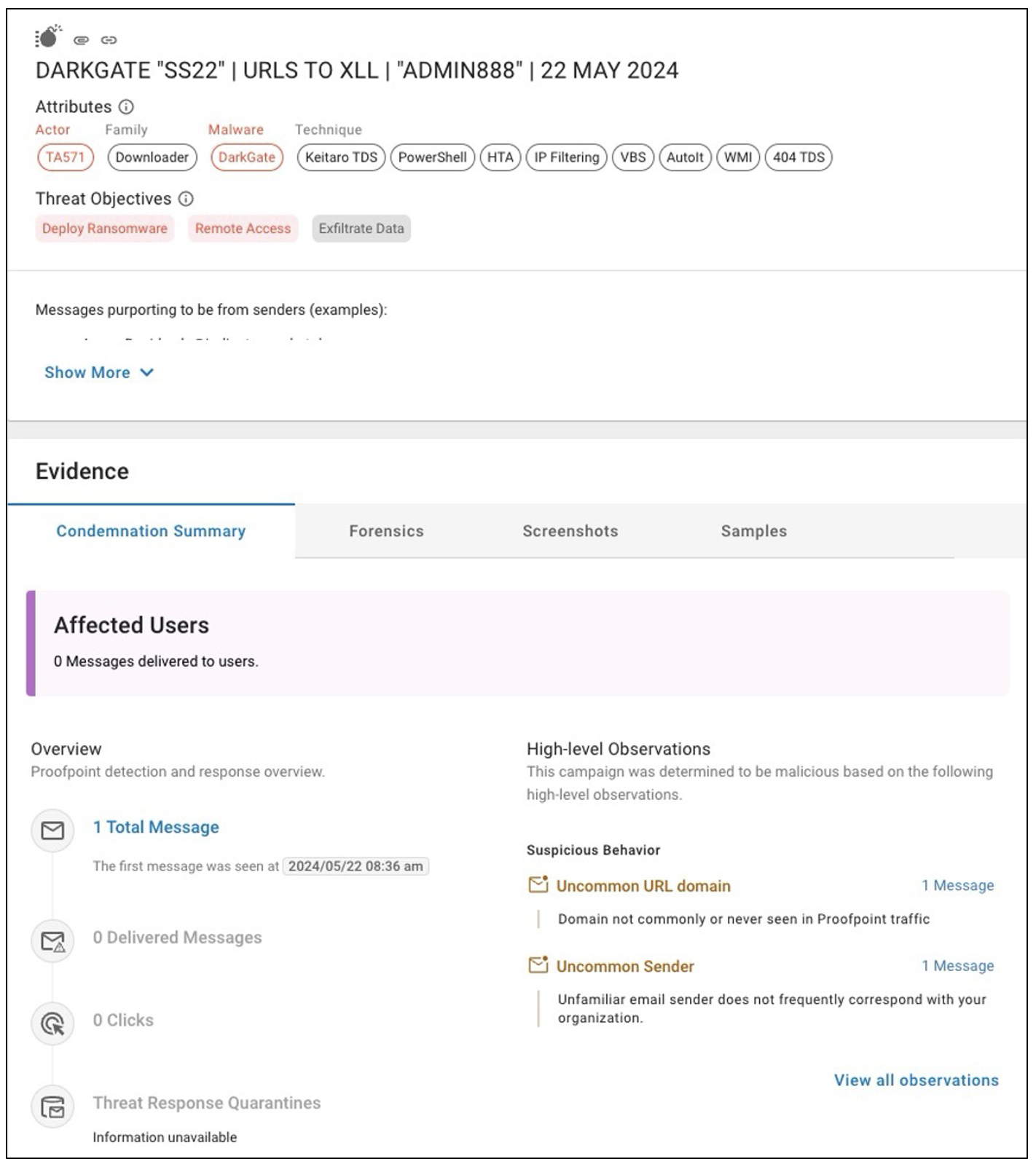

Segnali utilizzati da Proofpoint per identificare il messaggio come una minaccia.

Da solo, un comportamento inusuale del mittente non è sufficiente a identificare un messaggio come dannoso. Questo problema di classificazione errata si verifica spesso con gli strumenti di sicurezza dell’email che non dispongono di motori basati su una threat intelligence avanzata.

Per ridurre il numero di falsi positivi, Proofpoint combina diversi segnali per estrarre la natura tematica e l’intento del contenuto del messaggio. Analizziamo lo storico delle email del mittente. Inoltre, effettuiamo un’analisi linguistica e semantica del corpo dell’email. Questo approccio ci permette di identificare dei termini che rivelano se un’email chiede al destinatario di effettuare un'azione. In questo esempio, i criminali informatici desideravano spingere il destinatario a fare clic su un URL dannoso integrato.

Oltre a un’analisi comportamentale e del linguaggio, Proofpoint ha utilizzato machine learning, IA comportamentale e il team di ricerca delle minacce Proofpoint per rilevare questa minaccia. Ma non ci siamo fermati qui.

La nostra funzionalità rafforzata di protezione prima della consegna contro le minacce basate su URL ci permette di bloccare temporaneamente i messaggi sospetti che contengono URL per un’analisi in ambiente sandbox. Ciò riduce il rischio che un utente interagisca con un URL dannoso.

Utilizziamo segnali comportamentali e threat intelligence per stabilire se un messaggio dovrebbe essere trattenuto per un’ispezione più meticolosa. La nostra tecnologia di sandboxing esamina minuziosamente l’URL utilizzando l’analisi statica e dinamica. Le nostre funzionalità di rilevamento identificano e bloccano gli attacchi basati su URL prima che raggiungano le caselle email degli utenti. In questo modo si evita che un utente li attivi.

Infine, ricordiamo che gli URL non sono sempre dannosi nel momento in cui vengono recapitati. Possono diventarlo dopo la consegna. Le email che contengono link richiedono perciò una vigilanza costante per proteggere i collaboratori e l’azienda dalle minacce avanzate. Per questo motivo un’analisi continua prima della consegna fino al momento del clic è così importante per bloccare gli attacchi basati su URL.

Sintesi delle minacce neutralizzate che evidenzia i segnali rilevati da Proofpoint per bloccare questa minaccia.

Applicazione di misure correttive: lezioni apprese

Per proteggerti dal phishing e dagli attacchi del malware DarkGate, ti raccomandiamo di adottare le seguenti misure.

- Implementa una protezione contro le minacce prima della consegna. In base alle ricerche condotte da Proofpoint, un utente su sette fa clic su un’email entro un minuto. Il solo mezzo di proteggere i tuoi utenti è di bloccare i messaggi dannosi prima della loro consegna. Scegli uno strumento che combina algoritmi di machine learning basati sull’IA e una threat intelligence avanzata per identificare e bloccare le minacce.

- Forma i tuoi utenti. I tuoi collaboratori e i tuoi clienti sono la tua prima linea di difesa. Per ricoprire questo ruolo fondamentale, devono aver seguito una formazione di sensibilizzazione alla sicurezza informatica su tutti i tipi di attacchi di phishing. Assicurati che la tua formazione copra argomenti come le email ingannevoli e le pagine di login fraudolente. Potrai così ridurre il rischio che i tuoi utenti diventino delle vittime.

- Utilizza funzionalità di rilevamento e neutralizzazione delle minacce prima e dopo la consegna. L’implementazione flessibile e le tecniche ingannevoli di DarkGate contribuiscono a convincere gli utenti a fare clic su URL resi pericolosi dopo la loro consegna. Per questo motivo hai bisogno di una soluzione di sicurezza dell’email che monitori costantemente i messaggi recapitati per garantire che i link non cambino nel tempo. Se dei link diventano pericolosi, la soluzione li deve neutralizzare automaticamente in tempo reale.

Proofpoint offre sicurezza incentrata sulle persone

Nell’attuale panorama delle minacce informatiche sofisticate, devi essere vigile e proattivo se desideri proteggere in modo efficace i tuoi collaboratori e la tua azienda. I criminali informatici continuano a trovare metodi nuovi e creativi per eludere gli strumenti di sicurezza. Le diverse tecniche ingannevoli e i metodi di implementazione di DarkGate sottolineano la necessità fondamentale di misure di protezione dell’email solide e multilivello.

Un approccio completo alla sicurezza è essenziale. Proofpoint fornisce rilevamento e analisi costanti per l’intero ciclo di vita dell’email, prima della consegna, al momento del clic e dopo la consegna. I nostri clienti ottengono una protezione end-to-end contro le minacce email moderne. Offriamo un rilevamento estremamente accurato e un tasso di efficacia del 99,99%. La nostra combinazione di IA comportamentale, threat intelligence e tecniche di sandboxing può aiutarti a mantenerti un passo avanti rispetto ai criminali informatici.

Per scoprire come proteggere i tuoi collaboratori e la tua azienda contro le minacce come DarkGate, leggi la panoramica sulla soluzione Proofpoint Threat Protection.