Ridurre i rischi creati dagli utenti nelle loro aziende non è un compito facile. Ogni giorno, gli utenti perdono le loro credenziali d’accesso, scaricano ed eseguono malware, si lasciano ingannare da attacchi di social engineering e mettono involontariamente in pericolo i dati. Inoltre, gli utenti questi rischi possono essere introdotti dalle stesse applicazioni da cui le aziende dipendono per operare: email, strumenti di collaborazione, applicazioni cloud e web.

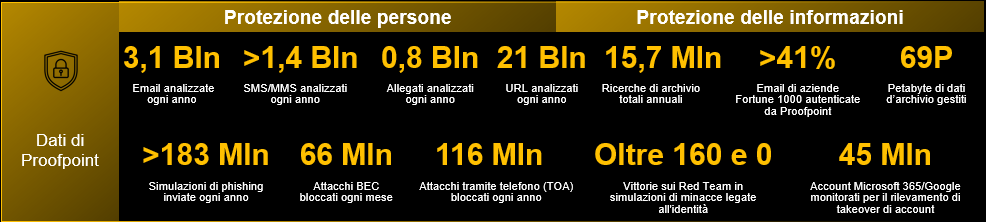

È qui che entra in gioco Proofpoint Nexus. Con Proofpoint Nexus, i team della sicurezza ora hanno accesso a una piattaforma integrata che utilizza diversi tipi di modelli, addestrati da miliardi di interazioni email, web e cloud. Proofpoint Nexus dispone di tutte le funzionalità necessarie, dall’IA semantica e comportamentale avanzata ai rilevamenti alimentati dalle ricerche sulle minacce. Ciò gli permette di risolvere tutti i problemi avanzati di sicurezza informatica incentrata sulle persone, in modo che le aziende possano proteggere i loro collaboratori e i loro dati.

Informazioni pertinenti in quattro aree

Proofpoint Nexus trasforma enormi quantità di dati grezzi in informazioni pertinenti che supportano le nostre soluzioni innovative:

- Protezione contro le minacce

- Protezione delle informazioni

- Formazione sulla sicurezza informatica

- Sicurezza delle applicazioni e delle identità

Le informazioni fornite da Proofpoint sono senza pari.

Con il lancio di Nexus, Proofpoint si concentra sulla protezione contro le minacce. I criminali informatici prendono di mira ogni fase della catena d’attacco. Per farlo, sfruttano vettori come email, strumenti di collaborazione e piattaforme cloud.

Proofpoint Nexus combina IA semantica e comportamentale, machine learning e threat intelligence elaborata dai ricercatori per creare una difesa multilivello. Queste funzionalità ci aiutano a identificare, bloccare e analizzare in tempo reale le minacce in costante evoluzione, come il phishing MFA, il takeover degli account cloud, il ransomware e la violazione dell’email aziendale (BEC, Business Email Compromise).

Una tecnologia di rilevamento che stimola la sicurezza incentrata sulle persone

Le minacce moderne sono in costante evoluzione. Ecco perché un singolo livello di difesa non è sufficiente. Ogni componente di Proofpoint Nexus svolge un ruolo unico. Grazie a questo approccio, la piattaforma elabora grandi quantità di dati provenienti da email, piattaforme cloud e strumenti di collaborazione per proteggere tutti i punti di comunicazione e interazione. Il suo design modulare offre una copertura completa, dal blocco delle minacce prima che raggiungano gli utenti al monitoraggio dei rischi dopo la consegna delle email.

Ecco una panoramica dei cinque modelli di Proofpoint Nexus.

1. Nexus Language Model (LM) for BEC

Questo modello utilizza la potenza dei modelli linguistici di IA avanzati per contrastare gli attacchi BEC. Analizza attentamente i contenuti delle email per identificare gli elementi comuni che si trovano in questi attacchi, come il linguaggio transazionale o l’espressione di un senso di urgenza. Riconoscendo modelli linguistici sottili e indizi comportamentali, Nexus LM for BEC identifica le email sospette prima che possano causare danni.

Principali punti di forza

- Poiché si basa un modello di linguaggio, Nexus LM può analizzare l’intento e il contesto dei messaggi. In questo modo il sistema può individuare comportamenti dannosi sottili che possono eludere gli strumenti di rilevamento tradizionali.

- Nexus LM può rilevare le minacce nascoste all’interno di email, strumenti di collaborazione e piattaforme di messaggistica.

- Nexus LM non analizza le caratteristiche del linguaggio di base in funzione di ogni utente.

Proofpoint Nexus in azione

Nexus LM aggiunge un livello di difesa critico contro gli attacchi avanzati trasmessi tramite email. Per esempio, un attacco BEC classico, un criminale informatico può violare l’identità di un CEO e richiedere il trasferimento di fondi. Anche se il messaggio non presenta i classici indicatori di phishing, Nexus può interpretare l’intenzione implicita. Comprende che si tratta di un tentativo di frode finanziaria e fa scattare un avviso di sicurezza.

2. Nexus Threat Intelligence (TI)

Per rimanere un passo avanti rispetto alle minacce, hai bisogno di una threat intelligence in tempo reale che preveda le tattiche di un criminale informatico. Nexus TI integra grandi quantità di dati sulle minacce per garantire che le soluzioni Proofpoint siano costantemente informate rispetto alle minacce informatiche in evoluzione. Oltre a ottimizzare le funzionalità di rilevamento di tutte le soluzioni Proofpoint, questo modello fornisce anche aggiornamenti in tempo reale sulle minacce emergenti, le tattiche dei criminali informatici e le vulnerabilità di sistema.

Basato su una threat intelligence avanzata, Nexus TI assicura che le soluzioni Proofpoint offrano protezione e rilevamento proattivi in caso di attacco. Questo sistema è fondamentale per mantenere un livello di sicurezza resiliente contro i criminali informatici moderni.

Principali punti di forza

- Nexus TI acquisisce grandi quantità di dati a livello mondiale e applica il machine learning per trasformarli in informazioni fruibili.

- Queste informazioni alimentano tutte le soluzioni Proofpoint.

- Nexus TI si adatta costantemente per aiutare le aziende a rimanere un passo avanti rispetto ai criminali informatici.

Proofpoint Nexus in azione

Di recente, Proofpoint Nexus ha identificato una campagna di phishing che prendeva di mira le istituzioni finanziarie. Dopo un cambio di policy, quando gli attacchi di phishing hanno iniziato a imitare Agenzie delle entrate, Proofpoint Nexus ha rilevato le tattiche e allertato i team della sicurezza. Questa risposta rapida e intelligente ha permesso agli enti interessati di agire rapidamente per rafforzare le loro difese e bloccare l’attacco.

3. Nexus Relationship Graph (RG)

Minacce interne e account compromessi possono eludere facilmente le misure di sicurezza. Per questo motivo devi poter identificare i sottili cambiamenti comportamentali nei tuoi utenti. Nexus RG utilizza l’IA per monitorare e valutare i comportamenti degli utenti, rafforzando le tue difese di sicurezza informatica. Utilizzando l’analisi comportamentale, il machine learning e il rilevamento delle anomalie, Nexus RG individua le deviazioni rispetto alle normali interazioni degli utenti, che possono rivelare la presenza di una minaccia.

Nexus RG si integra perfettamente con i sistemi di rilevamento delle minacce di Proofpoint, permettendoti di migliorare le tue difese in tempo reale e proteggere la tua azienda contro le minacce causate dai comportamenti a rischio degli utenti.

Principali punti di forza

- Nexus RG monitora costantemente l’attività degli utenti. Analizza i dati in tempo reale per rilevare deviazioni che possono indicare azioni dolose.

- Nexus RG invia avvisi proattivi per consentire ai tuoi team della sicurezza di rispondere rapidamente e prevenire i danni.

- Nexus RG rafforza l’approccio alla sicurezza incentrato sulle persone gestendo i rischi interni ed esterni.

Proofpoint Nexus in azione

Nexus RG può giocare un ruolo fondamentale nella gestione proattiva dei rischi e nella prevenzione delle minacce interne. Consideriamo questo esempio. Nexus RG identifica un collaboratore che gestisce dati di marketing ma all’improvviso inizia a scaricare documenti finanziari durante la pausa. Poiché la sua attività è insolita, attiva un avviso. Questo avviso porta il team della sicurezza a scoprire un account compromesso. Di conseguenza, il team può bloccare la sottrazione di dati prima che il danno sia fatto.

4. Nexus Machine learning (ML)

Le minacce sono sempre più complesse e le tradizionali difese basate su regole non sono più efficaci. Nexus ML è una tecnologia di IA fondamentale che assicura che le soluzioni Proofpoint possano rilevare e mitigare un’ampia gamma di minacce in costante evoluzione in molteplici aree della sicurezza informatica. Grazie a tecniche avanzate, come l’apprendimento supervisionato e non supervisionato e i metodi d’insieme, Nexus LM fornisce una sicurezza solida e scalabile.

Principali punti di forza

- Nexus ML fa evolvere i suoi modelli in base ai dati degli attacchi del mondo reale. In questo modo migliora la precisione del rilevamento e riduce i falsi positivi.

- Nexus ML applica informazioni basate sull’IA a scenari d’attacco reali, in modo che le difese rimangano solide e agili.

- Nexus ML utilizza il machine learning avanzato per rafforzare le funzionalità di rilevamento delle minacce delle soluzioni Proofpoint.

Proofpoint Nexus in azione

Nexus ML può rilevare indicatori sottili come URL modificati o comportamenti atipici degli allegati all’interno di grandi volumi di email e traffico web. In questo modo può identificare le minacce precedentemente sconosciute, come i nuovi attacchi di phishing. Nexus ML può quindi bloccare queste minacce su tutta la rete.

5. Nexus Computer Vision (CV)

I criminali informatici utilizzano esche visive come i siti di phishing, allegati dannosi e siti web falsificati per elidere le difese tradizionali. Nexus CV rileva le minacce che sono nascoste in elementi visivi come immagini, codici QR e email manipolate. Concentrandosi su vettori di minacce visive, questo modello rafforza la sicurezza bloccando gli attacchi che utilizzano immagini incorporate e altri tipi di contenuti grafici.

Principali punti di forza

- Nexus CV identifica e neutralizza le minacce basate su elementi visivi.

- Grazie a una tecnologia di computer vision avanzata, Nexus CV rileva le minacce nascoste negli elementi visivi come i siti di phishing, i codici QR, gli allegati dannosi e le email falsificate.

Proofpoint Nexus in azione

Nexus CV può identificare codici QR dannosi incorporati nei documenti o negli allegati email, che possono indirizzare gli utenti su siti web pericolosi o innescare i download di malware. Nexus CV rileva queste minacce sottili e li segnala prima che gli utenti possano interagirvi.

Nexus CV può anche identificare le immagini che creano rischi di non conformità, come contenuti inappropriati o immagini legate a violazioni normative. Questo tipo di rilevamento proattivo aggiunge un potente livello di protezione oltre i consueti metodi basati su testo.

Affronta le minacce future con la massima fiducia con Proofpoint Nexus

Proofpoint Nexus supporta il nostro approccio alla sicurezza incentrato sulle persone. I modelli Nexus lavorano di concerto per rilevare le minacce nascoste, neutralizzare i rischi e proteggere preventivamente la tua azienda dai nuovi vettori d’attacco. Proofpoint Nexus fornisce una protezione proattiva e multilivello che può aiutarti a affrontare le minacce future con maggior fiducia e resilienza.

Contattaci oggi stesso per una demo personalizzata. Scopri come la nostra piattaforma può rafforzare il tuo livello di sicurezza con l’IA.