La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi. Spiega anche come Proofpoint aiuta le aziende a rafforzare le loro difese email per proteggere i loro collaboratori dalle minacce emergenti.

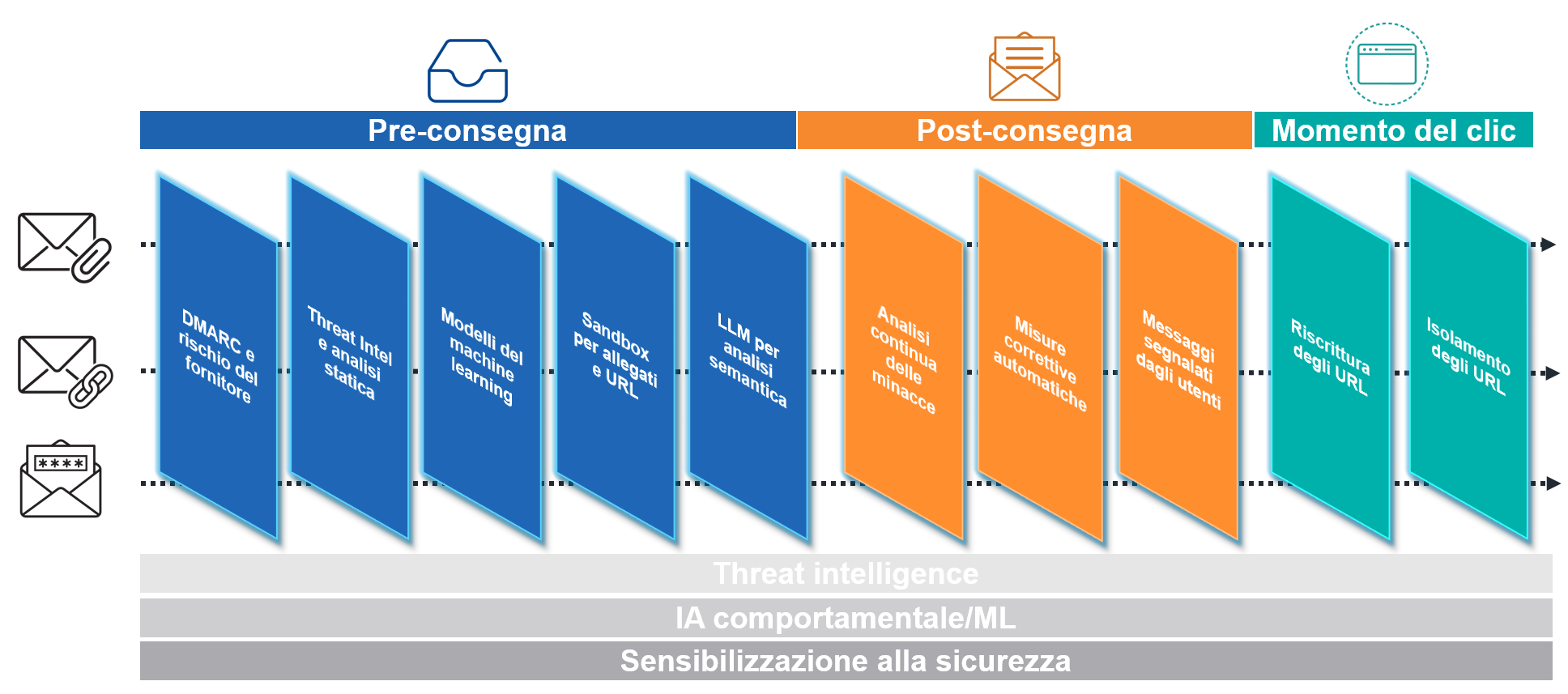

Proofpoint People Protection: protezione completa, costante ed end-to-end.

Negli articoli precedenti di questa serie, abbiamo analizzato i seguenti tipi di attacchi:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Bloccare gli attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali (agosto 2024)

Nell’articolo di questo mese analizziamo come i criminali informatici hanno utilizzato un attacco di violazione dell’email aziendale (BEC, Business Email Compromise) per colpire una delle più grandi compagnie aeronautiche del mondo e la sua rete globale.

Contesto

I criminali informatici utilizzano sempre più attacchi BEC sofisticati per perpetrare frodi finanziarie. Questi attacchi cercano di compromettere account email aziendali legittimi per sottrarre fondi tramite trasferimenti non autorizzati.

L’impatto di questi attacchi è notevole. Le aziende dichiarano una perdita di oltre 50 miliardi di dollari tra ottobre 2013 e dicembre 2022. Queste truffe sono state segnalate in tutti i 50 stati degli Stati Uniti e in 177 Paesi, con banche a Hong Kong e in Cina quali principali destinazioni internazionali per i fondi fraudolenti.

Lo scenario

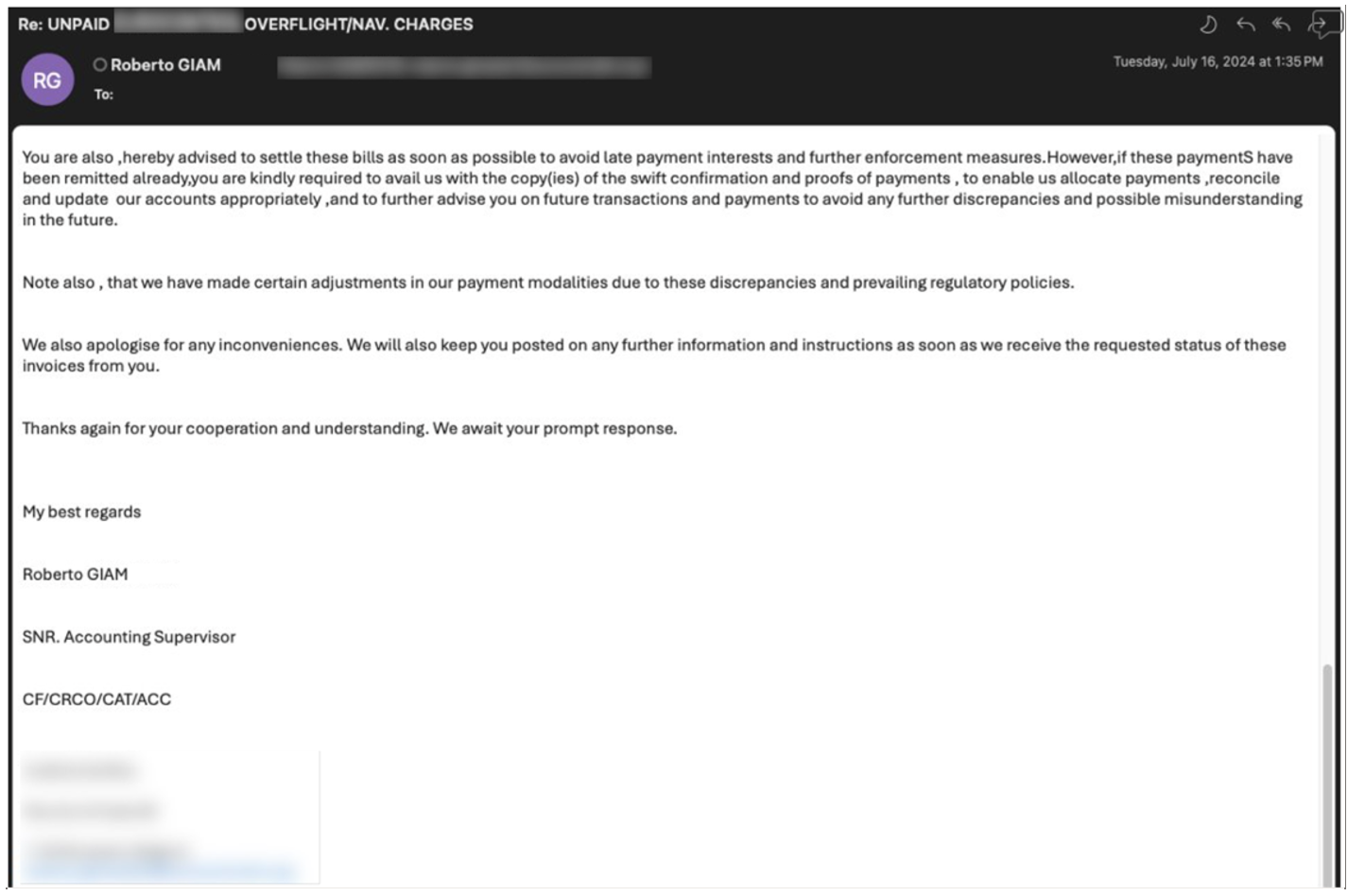

Un criminale informatico ha rubato l’identità di una compagnia aeronautica con base nell’area EMEA per colpire i suoi clienti, che includono compagnie aeree in tutto il mondo, inclusi gli Stati Uniti. Hanno inviato email ai reparti della contabilità dei clienti richiedendo il pagamento di fatture mancanti.

Sebbene questo attacco sia sfuggito a un altro rinomato fornitore di gateway email sicuri, è stato rilevato da Proofpoint. Questo perché Proofpoint va oltre la semplice configurazione di policy personalizzate di rilevamento del furto d’identità, che alcuni clienti utilizzano per bloccare alcune minacce BEC. Queste policy possono essere efficaci per alcune minacce BEC, ma non per altre.

La minaccia: come si è svolto l’attacco?

Nel mese di luglio, un criminale informatico ha ripetutamente inviato email alle compagnie aeree, richiedendo il pagamento di fatture scadute. A metà agosto, nuove informazioni e rilevamenti di Proofpoint hanno rivelato che i domini utilizzati nell’attacco erano nuovamente cambiati. Il criminale informatico ha utilizzato attacchi di typosquatting dei domini almeno cinque volte durante questa campagna estesa.

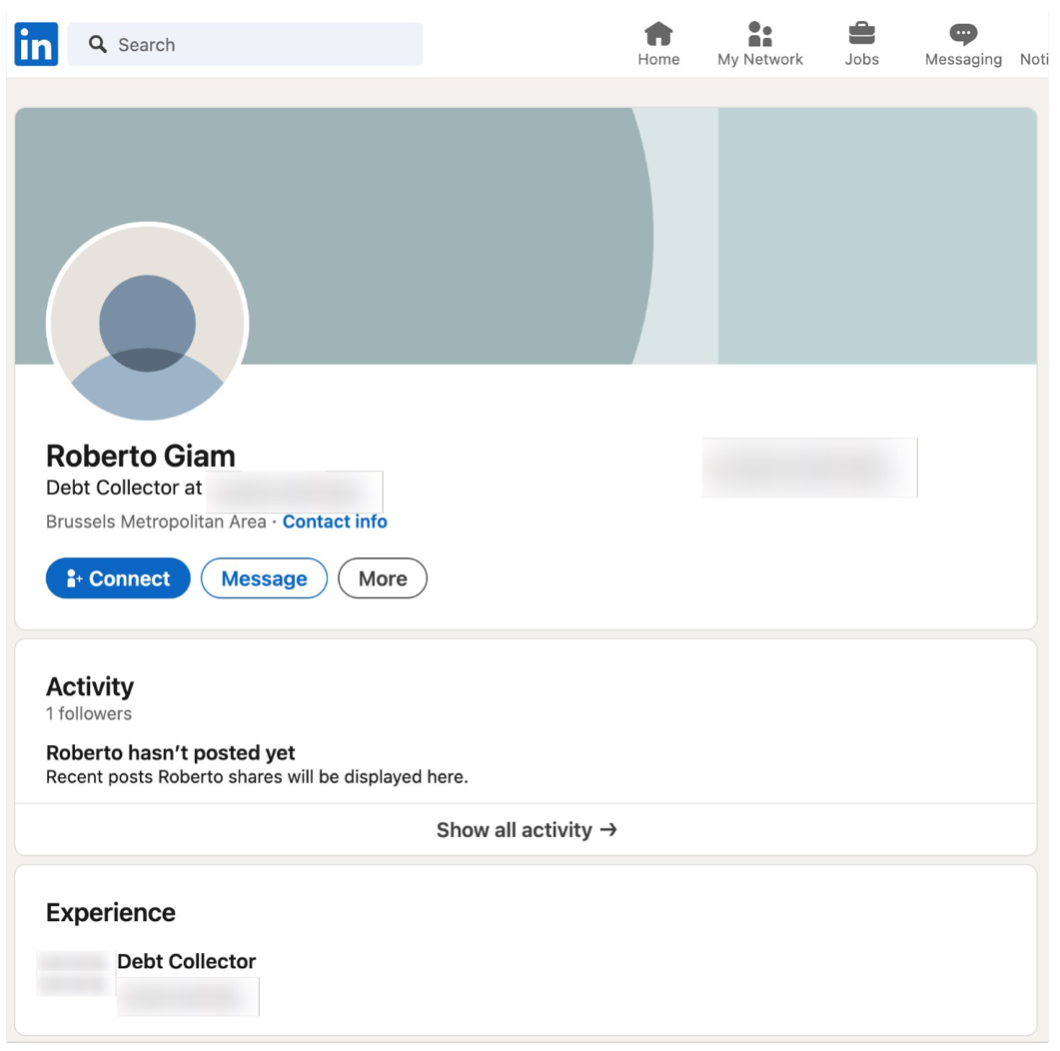

Per dare credibilità alle sue email e alle sue richieste, il criminale informatico ha creato anche un falso profilo LinkedIn. Nel corso di diversi mesi, ha ripetutamente preso di mira il personale della contabilità fornitori e dei dipartimenti finanziari nonché elenchi di distribuzione legati a questi servizi.

Il falso account LinkedIn creato dal criminale informatico per conferire legittimità alle sue email.

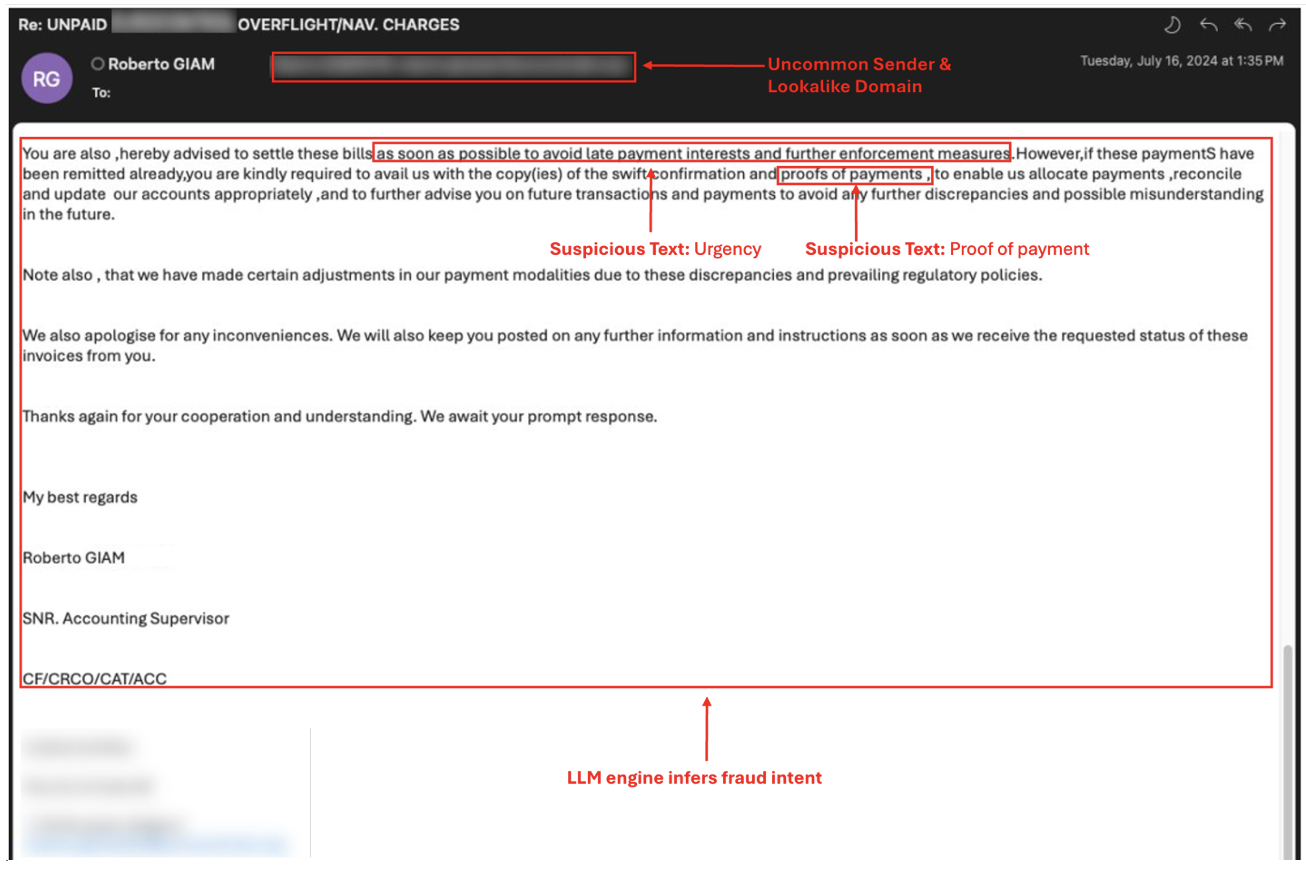

Email che riproduce in modo fraudolento la compagnia aeronautica con sede nell’area EMEA.

Rilevamento: come ha evitato l’attacco Proofpoint?

Proofpoint rileva molti tipi di messaggi email dannosi, tra cui quelli utilizzati dai criminali informatici che cercano di truffare le aziende. Per farlo, utilizza l’intelligenza artificiale dinamica e statica per analizzare i contenuti, tra cui il corpo del messaggio, le intestazioni, gli URL e i payload.

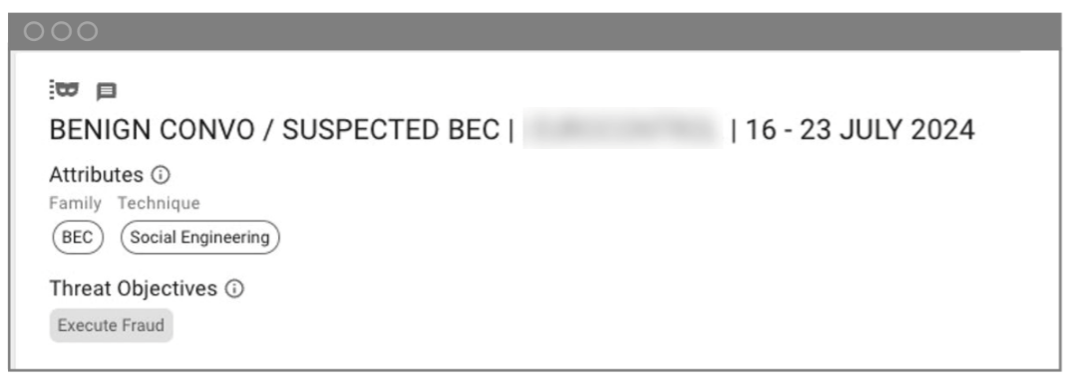

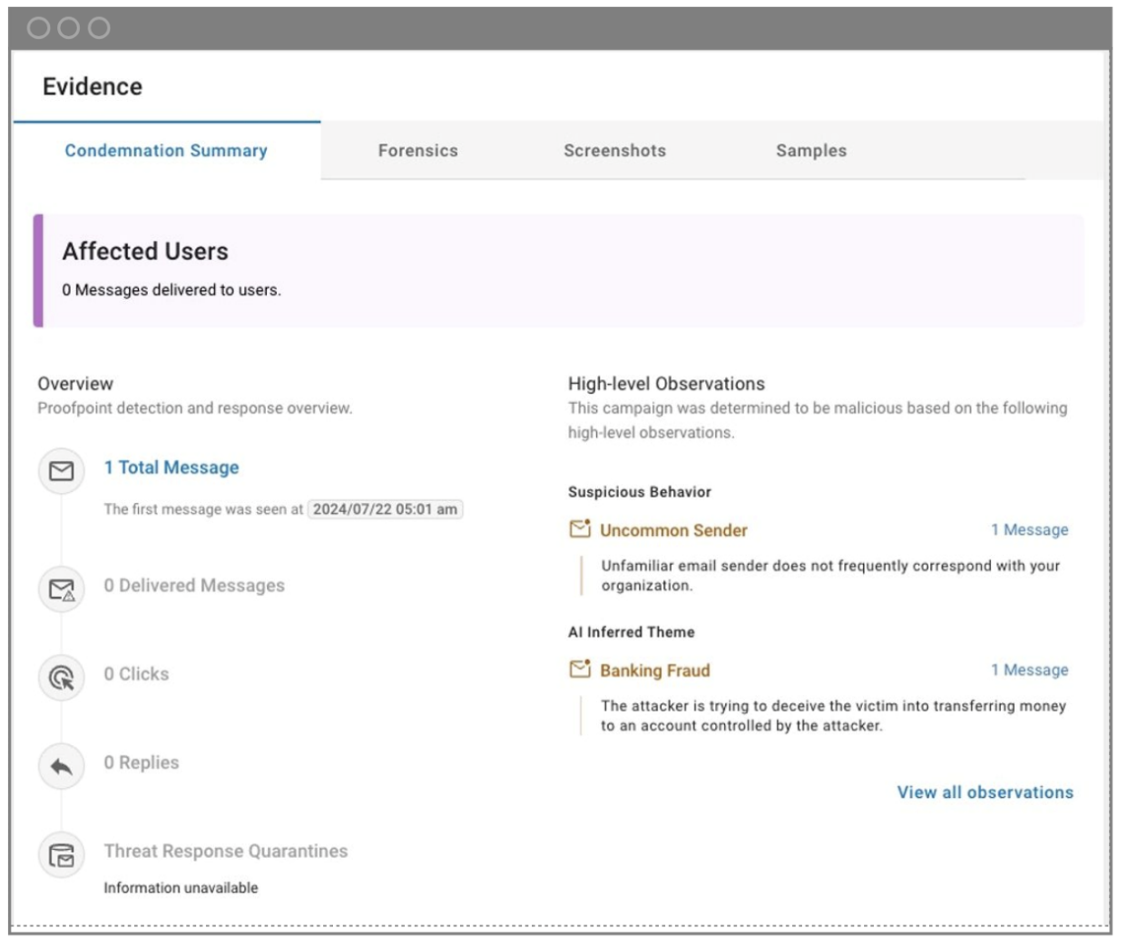

Dashboard Proofpoint Targeted Attack Protection (TAP) che segnala gli attacchi BEC e di social engineering.

Indicatori di minacce rilevati da Proofpoint nell’email di spoofing.

Evidenziazione degli indicatori dannosi nella dashboard Proofpoint TAP.

I seguenti indicatori sono stati rilevati da Proofpoint.

- Mittente inusuale. Il destinatario e il mittente non hanno una relazione consolidata e non si erano mai scambiati email. I messaggi inaspettati provenienti da nuovi mittenti non sono necessariamente dannosi. Tuttavia, quando un indicatore viene combinato con altri, come l’urgenza, possono significare che un messaggio è fraudolento, anche quando non ci sono payload dannosi come un URL o un file.

- Dominio di recente registrazione. Il dominio del mittente è stato registrato di recente, un indicatore che può sollevare sospetti.

- Dominio associato a bassi volumi. Proofpoint valuta gli schemi di invio in base ai contenuti, ai volumi, al server del mittente e altro ancora per stabilire se un messaggio può essere dannoso. Oltre al fatto che il dominio era stato registrato di recente, era anche nuovo per l’azienda. Inoltre, il volume dei messaggi inviati da questo dominio a tutti i nostri clienti era molto basso.

- Dominio fotocopia. Per mascherare la sua identità dannosa, il mittente ha registrato un dominio molto simile a quello di un fornitore esistente della compagnia aeronautica. L’utilizzo fraudolento di domini fotocopia è una tattica sfruttata dai criminali informatici per conferire una certa legittimità alle loro richieste sospette. In questo esempio, il dominio includeva una lettera “I” aggiuntiva. Si tratta di un piccolo cambiamento che il criminale informatico sperava passasse inosservato.

- Tema dedotto dall’IA. Proofpoint utilizza i modelli linguistici di grandi dimensioni (LLM) per analizzare il contenuto dei messaggi e stabilirne l’intenzione utilizzando temi dedotti dall’IA.

- Richiesta sospetta. Il messaggio chiedeva al destinatario di pagare le fatture o inviare prova dell’avvenuto pagamento. Tale richiesta è sospetta perché un mittente legittimo disporrebbe già dei dettagli del pagamento e non li richiederebbe.

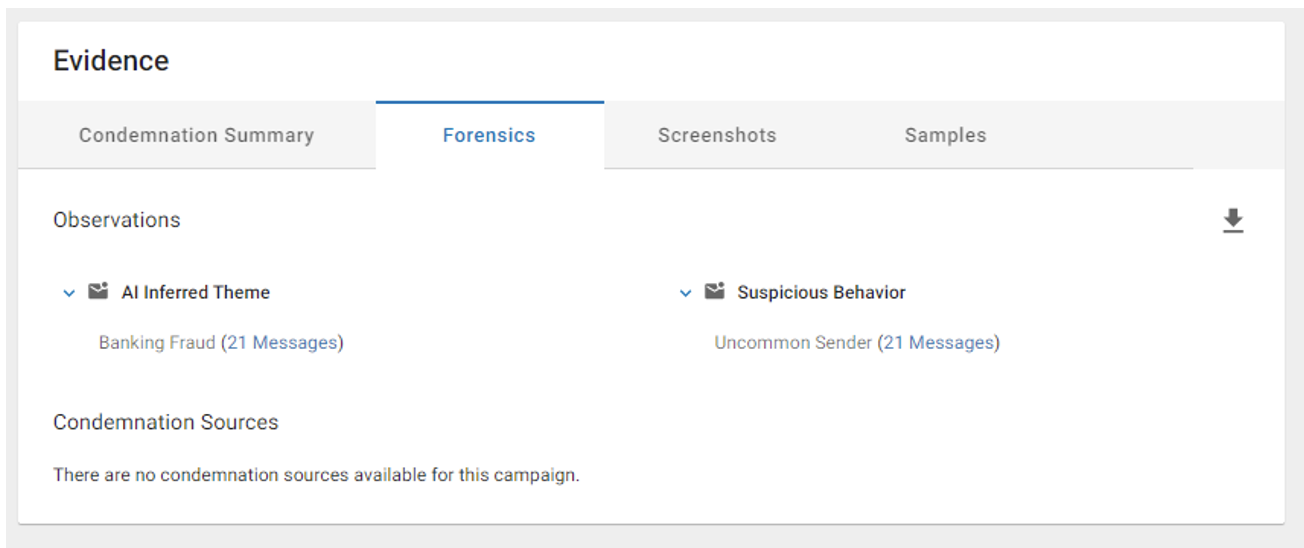

Rilevamenti comportamentali di Proofpoint Nexus.

La funzione di rilevamento comportamentale di Proofpoint Nexus utilizza motori di intelligenza artificiale e machine learning per identificare i messaggi sospetti con temi legati alle frodi bancarie. In questo caso, diversi indicatori hanno fatto pensare a una frode, tra cui la richiesta finanziaria, una relazione inusuale e l’utilizzo di un dominio di nuova registrazione. Ciò ha portato Proofpoint a identificare l’attacco.

Applicazione di misure correttive: lezioni apprese

Per contrastare gli attacchi di furto d’identità e altre minacce BEC, è fondamentale implementare misure proattive:

- Adotta una soluzione di sicurezza dell’email preventiva. L’unico modo sicuro per tenere gli utenti al sicuro è bloccare le minacce. Cerca uno strumento che combini algoritmi di machine learning e rilevamento delle minacce avanzate. Mentre molti strumenti affermano di rilevare tali minacce, spesso lo fanno quando è troppo tardi, dopo che la minaccia ha già raggiunto le caselle email degli utenti. Questi ultimi rimangono perciò vulnerabili finché la minaccia non viene neutralizzata.

- Forma i tuoi utenti. I tuoi collaboratori e i tuoi clienti sono la tua ultima linea di difesa. Assicurati che ricevano una formazione di sensibilizzazione alla sicurezza informatica che illustri loro tutti i tipi di email dannose, tra cui le richieste fraudolente e fuorvianti. Questa formazione può aiutare a ridurre le possibilità che cadano vittime di attacchi di phishing.

- Proteggi la supply chain. Difendi la tua supply chain dagli attacchi basati sull’email. Scegli uno strumento che utilizza l’IA avanzata e la threat intelligence più recente per rilevare gli account dei fornitori compromessi. Tale strumento deve anche dare priorità agli account che i team della sicurezza devo analizzare.

Proofpoint offre protezione incentrata sulle persone

La protezione end-to-end di Proofpoint contro gli attacchi BEC utilizza machine learning e intelligenza artificiale avanzati per rilevare e prevenire la frode via email a tema finanziario. La nostra piattaforma integrata analizza diversi attributi dei messaggi per identificare e bloccare varie tattiche BEC, come lo spoofing dei domini, lo spoofing del nome visualizzato e l’utilizzo di domini fotocopia. Fornendo visibilità sugli utenti più colpiti e automatizzando il rilevamento e la neutralizzazione delle minacce, Proofpoint assicura una protezione completa alle aziende.

Iscriviti a uno dei nostri eventi Proofpoint Protect 2024 a Londra, Austin o Chicago per scoprire come puoi proteggere i tuoi collaboratori e i tuoi dati nel complesso panorama delle minacce attuale.