Secondo il rapporto State of the Phish 2024 di Proofpoint, nel 2023 oltre 68 milioni di messaggi dannosi erano associati ai prodotti e al marchio Microsoft, rendendo quest’ultimo il marchio più abusato al mondo dai criminali informatici.

SharePoint e altri strumenti di Microsoft per la produttività e la collaborazione dominano il mercato, con oltre 400 milioni di licenze di Microsoft 365. Nel settore dei software per la produttività Microsoft detiene una quota di mercato impressionante, pari all’88% (Gartner). Le organizzazioni si affidano sempre di più alle soluzioni di sicurezza integrate di Microsoft e questo aumenta la concentrazione dei rischi. Molte organizzazioni utilizzano Microsoft SharePoint per la collaborazione in tempo reale fra dipendenti, partner e clienti, sfruttandone le capacità di andare oltre i semplici archivi di contenuti. SharePoint consente di creare siti per gruppi di lavoro, portali intranet ed extranet, wiki, blog e comunità social.

SharePoint, in quanto piattaforma collaborativa basata sul web e ampiamente utilizzata per la gestione e l’archiviazione dei documenti, è il bersaglio principale di svariati attacchi informatici, in particolare di quelli che richiedono l’autenticazione dell’utente. Questi attacchi spesso sfruttano credenziali legittime per accedere agli ambienti di SharePoint e manipolarli, con violazioni dei dati, furti di informazioni e altre attività dannose. Il rapporto sulle violazioni dei dati (DBIR) di Verizon del 2024 evidenzia che gli attacchi di phishing e le credenziali compromesse sono alla base di quasi l’80% delle violazioni dei dati. Sebbene lo scorso anno gli exploit delle vulnerabilità siano diventati il vettore di attacco più usato, l’uso delle credenziali rubate rimane ancora oggi il metodo di attacco più usato dai criminali informatici.

Gli aggressori sanno che violando le protezioni di Microsoft ci si può garantire l’accesso a migliaia di aziende. Uno dei motivi per cui Microsoft rappresenta un obiettivo di così alto valore è l’ampio accesso offerto dalle sue piattaforme. Compromettendo le piattaforme Microsoft, i malintenzionati possono accedere ai sistemi di posta elettronica aziendali, alle identità degli utenti tramite Active Directory e agli ambienti cloud. Ciò consente loro di sferrare attacchi, rubare informazioni sensibili e causare diffuse interruzioni delle attività. Proofpoint ha di recente osservato un significativo aumento degli attacchi che sfruttano l’infrastruttura di Microsoft SharePoint. In questo post del blog esamineremo come si presentano questi attacchi e come Proofpoint contribuisce a fermarli.

Cosa è successo?

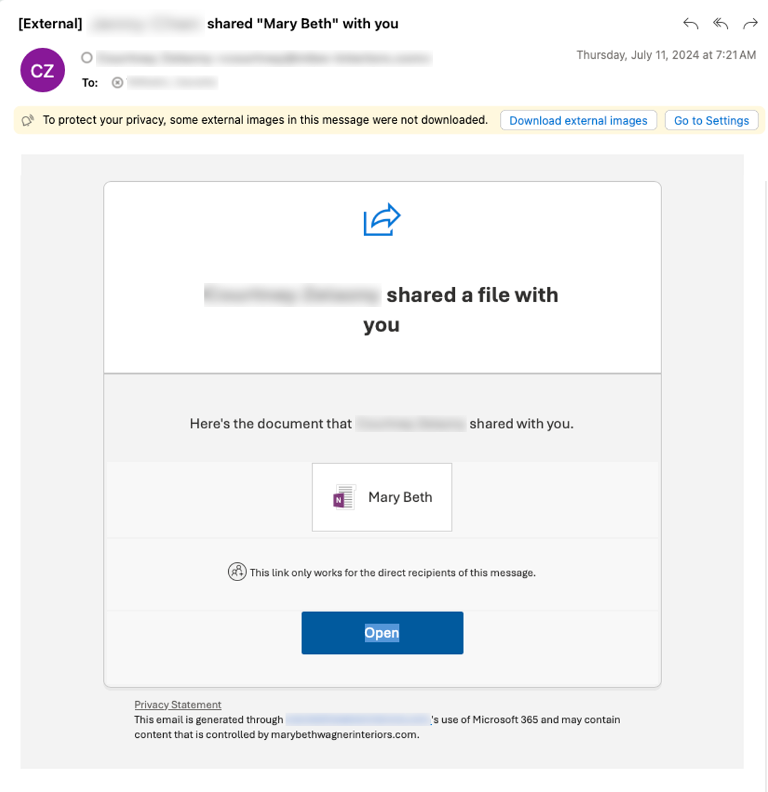

In questo esempio scoperto da Proofpoint, i malintenzionati hanno ottenuto l’accesso a un account aziendale legittimo, vi hanno caricato un documento dannoso e poi lo hanno condiviso con altri contatti aziendali collegati all’account compromesso. Per visualizzare il documento i destinatari dovevano autenticarsi.

Esaminiamo più da vicino come si è svolto l’attacco:

1. Tutto inizia con la compromissione dell’account SharePoint di un fornitore. Ciò consente al malintenzionato di accedere all’account legittimo e di utilizzarlo per diffondere il proprio attacco. (Nota: in questo scenario il fornitore non è un cliente di Proofpoint).

2. L’aggressore carica un documento contenente un payload dannoso, ad esempio un file di OneNote con un testo che induce l’utente a fare clic su un collegamento URL dannoso.

3. L’aggressore sfrutta la capacità di SharePoint di condividere i documenti con tutti i contatti, utilizzandone l’infrastruttura legittima per distribuire il documento dannoso. Ciò avviene condividendo il documento con destinatari specifici e richiedendo loro di autenticarsi per visualizzarlo. (Nota: i destinatari sono clienti di Proofpoint).

Un file condiviso che contiene un payload dannoso.

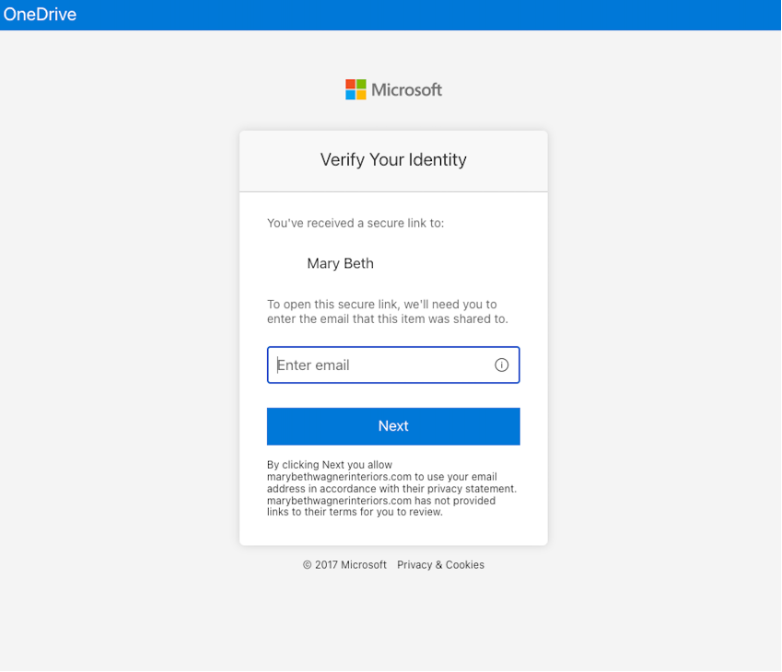

4. L’email contiene un collegamento URL a una pagina di accesso legittima di SharePoint. Quando gli utenti inseriscono le proprie credenziali, vengono esposti al documento condiviso dall’aggressore.

La legittima pagina di accesso di SharePoint per la visualizzazione del file condiviso.

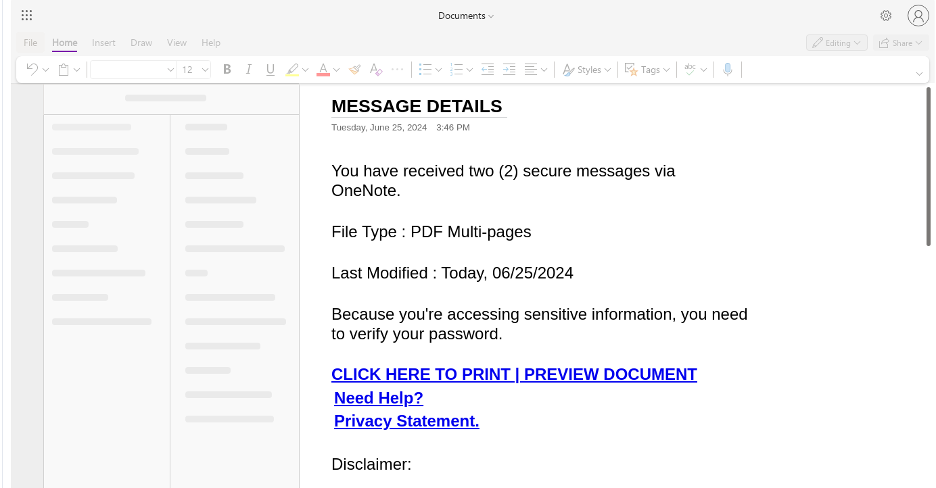

5. Una volta che il destinatario visualizza il documento condiviso, fa clic sull’URL dannoso al suo interno e inserisce le proprie credenziali, l’aggressore gliele ruba. Questo accesso non autorizzato ai documenti e ai dati di SharePoint può potenzialmente portare alla diffusione di malware o ransomware.

Un esempio di file condiviso che incorpora un URL di phishing, utilizzato dagli aggressori per rubare le credenziali dei destinatari dopo la loro autenticazione.

6. Altre conseguenze derivanti dal takeover degli account di SharePoint includono:

- Controllo completo sull’account compromesso, che consente all’aggressore di accedere a dati sensibili, manipolare documenti e impersonare gli utenti.

- Furto di dati, condivisione non autorizzata dei documenti e potenziale rischio di ulteriori attacchi di spear-phishing all’interno dell’azienda.

- Il rischio che l’aggressore si sposti lateralmente all’interno della rete per elevare i privilegi e compromettere ulteriori account e sistemi.

Come è stato prevenuto questo attacco da Proofpoint?

Questi attacchi a SharePoint su più fronti sono notoriamente difficili da individuare per gli utenti e da fermare per i difensori. Ecco perché:

- Le minacce provengono da mittenti reali con account legittimi e affidabili relazioni precedenti.

- Vengono condivisi gli URL e i modelli legittimi di SharePoint.

- Il documento dannoso viene mascherato dietro l’autenticazione dell’utente aziendale.

Nei dati dei recenti proof of concept (POC), Proofpoint ha individuato numerosi attacchi a SharePoint che non sono stati rilevati da altre soluzioni per la sicurezza dell’email. Le organizzazioni interessate hanno segnalato che gli strumenti di rilevamento post-consegna basati sulle API hanno difficoltà a fermare questo tipo di attacchi.

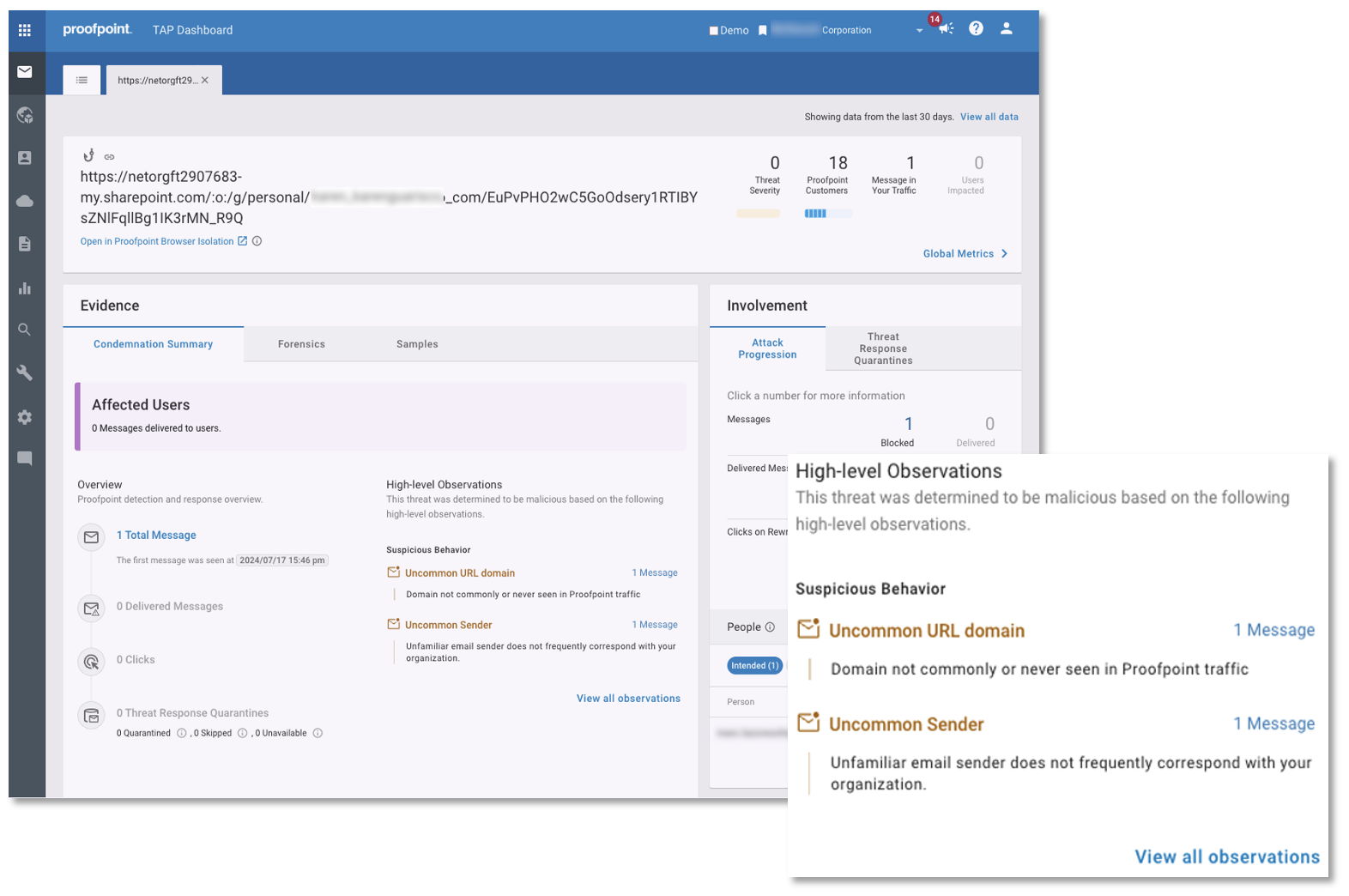

Sebbene nessun insieme di rilevamento sia perfetto al 100%, noi rendiamo estremamente difficile ai malintenzionati l’elusione delle nostre difese per la sicurezza della posta elettronica. In questo scenario, con l’aiuto del team di ricerca sulle minacce informatiche, ci siamo mossi rapidamente per potenziare i nostri esistenti indicatori di rilevamento basati sull’intelligenza artificiale (IA) comportamentale al fine di migliorare l’identificazione e il blocco delle email che abusano di SharePoint.

Le tecniche di machine learning in continua evoluzione, oltre all’IA comportamentale, svolgono un ruolo fondamentale nella nostra capacità di rilevare questo tipo di minaccia. Il nostro avanzato classificatore di rilevamento è in grado di identificare un messaggio di SharePoint come dannoso in base a molteplici indizi comportamentali, tra cui:

- Volume dei messaggi condivisi dallo stesso account.

- Presenza di un URL di SharePoint.

- Numero di clienti presi di mira dal malintenzionato.

- Esistenza di altri messaggi dannosi con caratteristiche simili.

- Testo personalizzabile nel messaggio.

Il nostro stack di rilevamento multilivello, le threat intelligence in tempo reale e l’IA comportamentale ci consentono di continuare ad aumentare l’efficacia del rilevamento degli abusi di SharePoint e di offrire funzioni continue di rilevamento e analisi, che sono leader del settore per la protezione delle persone.

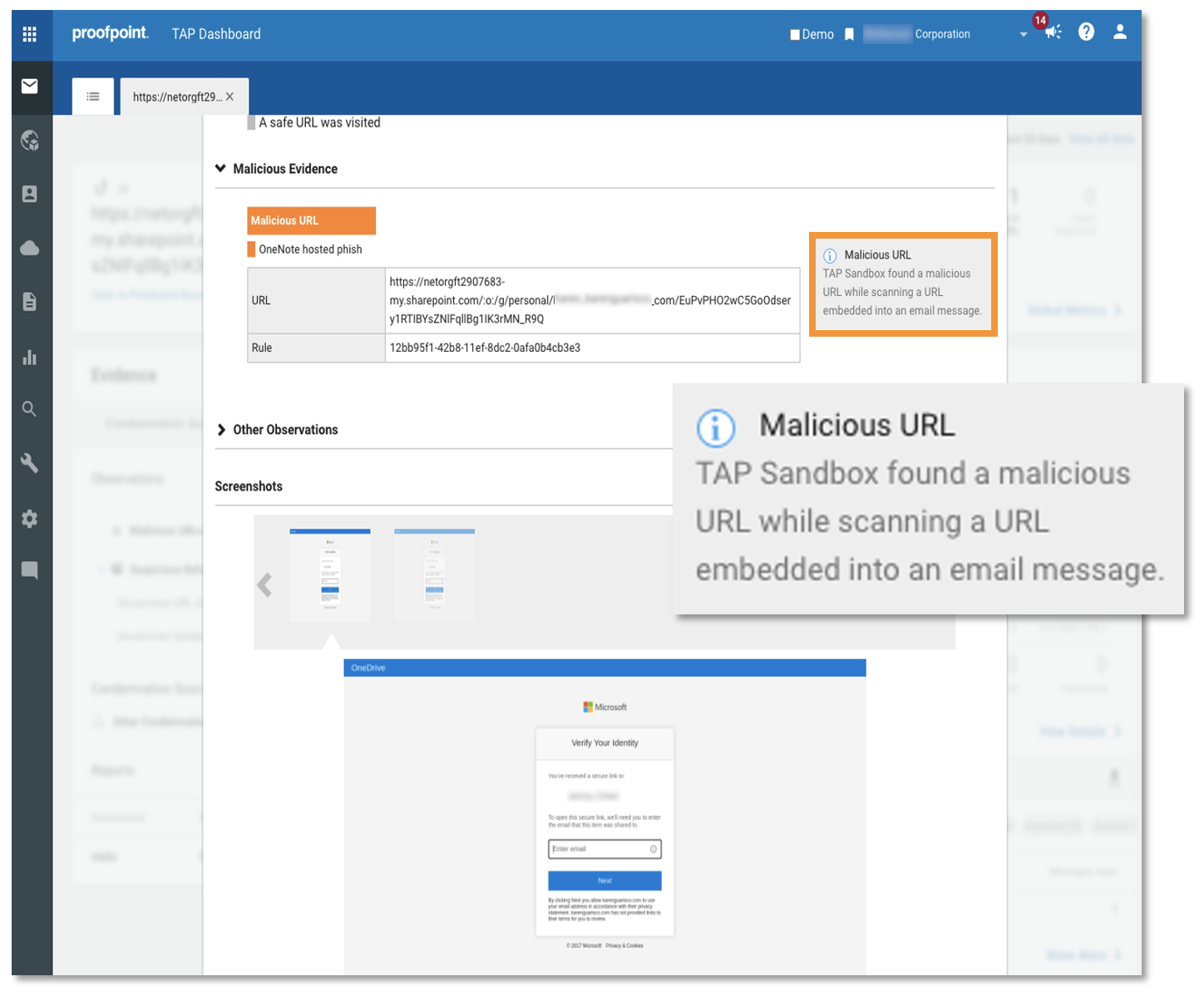

Osservazioni generali nella dashboard TAP di Proofpoint che spiegano la nostra analisi comportamentale e il motivo per cui abbiamo ritenuto che la minaccia fosse pericolosa.

Gli indicatori di compromissione e l’analisi forense della minaccia nella dashboard TAP hanno rilevato un URL dannoso nel file di SharePoint.

Quali sono le lezioni da imparare?

Per mitigare gli attacchi di phishing delle credenziali e di takeover degli account è necessario un approccio preventivo e multiforme, che combini tecnologia, formazione degli utenti e solide politiche di sicurezza. Ecco alcune strategie efficaci:

- Protezione della posta elettronica pre-consegna. Il tempo medio necessario affinché un utente cada vittima di un attacco di phishing è inferiore a 60 secondi, da quando l’utente apre un’email al momento in cui fornisce le proprie credenziali. Per garantire la sicurezza degli utenti è fondamentale intercettare i messaggi dannosi prima che arrivino nelle caselle email. Cerca una soluzione che sfrutti le tecniche di machine learning basate sull’intelligenza artificiale insieme a delle esaustive threat intelligence, in modo da identificare e bloccare gli attacchi sofisticati prima che recapitino i messaggi dannosi.

- Autenticazione a più fattori (MFA). L’MFA aggiunge un ulteriore livello di sicurezza richiedendo agli utenti di fornire due o più fattori di verifica per avere accesso a un account. Tuttavia, non si tratta di una soluzione miracolosa per prevenire gli attacchi di takeover degli account. Le aziende devono garantire che l’MFA sia abilitata per tutti gli account utente, in particolare per quelli che accedono a informazioni sensibili.

- Formazione e sensibilizzazione degli utenti. Programmi di formazione regolari aiutano gli utenti a riconoscere i tentativi di phishing e a reagire. Gli utenti formati hanno meno probabilità di cadere nelle truffe di phishing, perciò corrono meno rischi di compromissione delle loro credenziali. Per aumentare la consapevolezza degli utenti è consigliabile effettuare regolarmente simulazioni del phishing, dando un riscontro.

Proofpoint offre sicurezza incentrata sulle persone

Questa ondata di attacchi di phishing delle credenziali e di takeover degli account che abusano dell’infrastruttura di Microsoft SharePoint serve a ricordare che il panorama delle minacce è in continua evoluzione. Per combattere le minacce informatiche nuove e avanzate, è necessario essere vigili e giocare d’anticipo in materia di sicurezza. Per eludere le misure di sicurezza esistenti i criminali informatici escogitano costantemente metodi diversi e innovativi.

Proofpoint fornisce una soluzione completa che rileva e analizza costantemente le minacce, durante l’intero ciclo di consegna delle email. A differenza dei tradizionali strumenti di sicurezza della posta elettronica e dei singoli prodotti basati sulle API, Proofpoint Threat Protection offre una soluzione basata sull’intelligenza artificiale che intercetta il 99,99% delle minacce: nelle fasi di pre-consegna, post-consegna e al momento del clic.

Questo approccio multilivello ti aiuta a mitigare i rischi. Allevia inoltre il carico di lavoro degli addetti alla sicurezza grazie alla precisione dei rilevamenti e all’automazione delle misure correttive. Le esclusive informazioni di Proofpoint sui rischi per le persone e le ampie threat intelligence consentono ai tuoi team di concentrarsi sulle aree a rischio più elevato.

Con Proofpoint ottieni una protezione completa contro le minacce prima che raggiungano le caselle email degli utenti, così puoi proteggere al meglio i tuoi dipendenti e la tua azienda. Per saperne di più su come puoi difenderti dalle minacce in continua evoluzione, leggi la nostra panoramica sulla soluzione Proofpoint Threat Protection oppure iscriviti a un evento Proofpoint Protect a New York, Londra, Austin o Chicago.