La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi. Spiega anche come Proofpoint aiuta le aziende a rafforzare le loro difese email per proteggere i loro collaboratori dalle minacce emergenti.

Proofpoint People Protection: protezione completa, costante ed end-to-end.

Negli articoli precedenti di questa serie abbiamo analizzato i seguenti tipi di attacchi:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco di SocGholish (agosto 2023)

- Prevenire il phishing delle firme elettroniche (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Sequenza degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione delle applicazioni dannose (aprile 2024)

- Attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

In questo post del blog esamineremo il modo in cui i malintenzionati utilizzano i codici QR nelle email di phishing per ottenere l’accesso alle credenziali dei dipendenti.

Contesto

Molti autori di minacce hanno adottato tecniche avanzate di phishing delle credenziali per compromettere le credenziali dei dipendenti delle aziende. Una tattica in ascesa è l’uso dei codici QR. Il Cyber Threat Analysis Report (Rapporto di analisi delle minacce informatiche) di Recorded Future evidenzia un aumento del 433% nei riferimenti al phishing tramite codici QR e un aumento del 1265% negli attacchi di phishing potenzialmente collegati a strumenti di intelligenza artificiale come ChatGPT.

I codici QR dannosi, incorporati nelle email di phishing, sono progettati per indirizzare i destinatari verso siti web falsi che imitano servizi attendibili. Lì viene chiesto agli utenti di inserire le proprie credenziali di accesso, informazioni finanziarie o altri dati sensibili. I malintenzionati cercano spesso di creare un senso di urgenza nell’attacco di phishing, ad esempio sostenendo che ci sono problemi con un account o problemi legati alla sicurezza.

L’uso dei codici QR in un attacco di phishing contribuisce a trasmettere un senso di familiarità al destinatario, poiché il suo indirizzo email viene precompilato come parametro dell’URL. La scansione dei codici QR dannosi spalanca le porte al furto di credenziali e alla violazione dei dati.

Lo scenario

I dipendenti di uno sviluppatore globale di una nota applicazione software hanno ricevuto un’email di phishing, che sembrava provenire dall’ufficio risorse umane dell’azienda stessa. L’email conteneva un allegato e la richiesta di scansionare un codice QR, che conduceva a un sito dannoso.

Uno dei principali obiettivi dell’attacco era il vicepresidente finanziario. Se l’attacco avesse avuto successo, i suoi autori avrebbero potuto accedere alle finanze dell’azienda, nonché alle credenziali di accesso, ai dati delle carte di credito e alla posizione geografica dei milioni di utenti dell’app attivi ogni mese.

La minaccia: come si è svolto l’attacco?

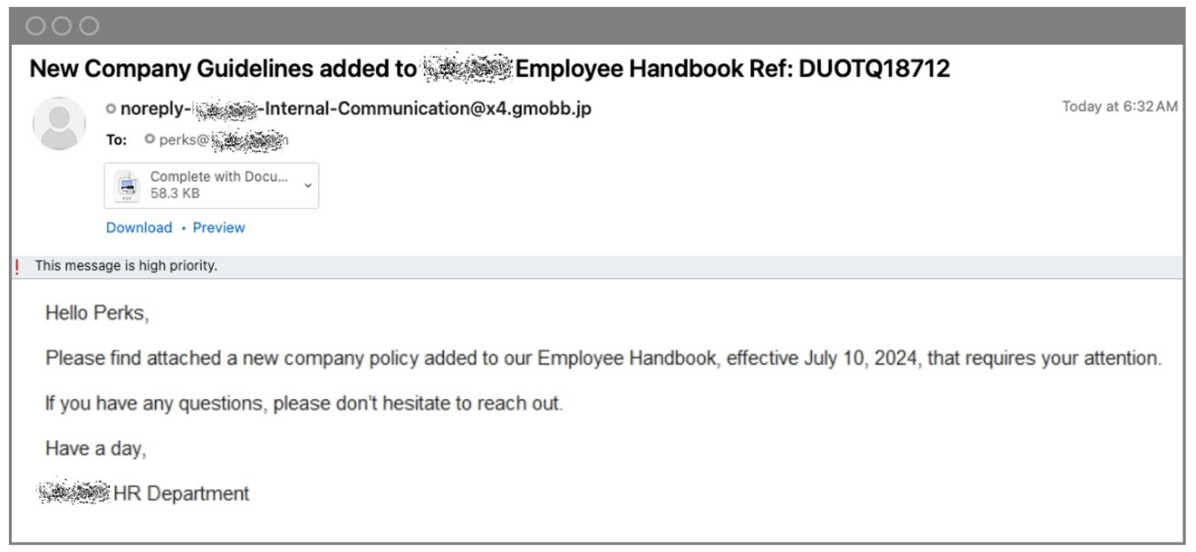

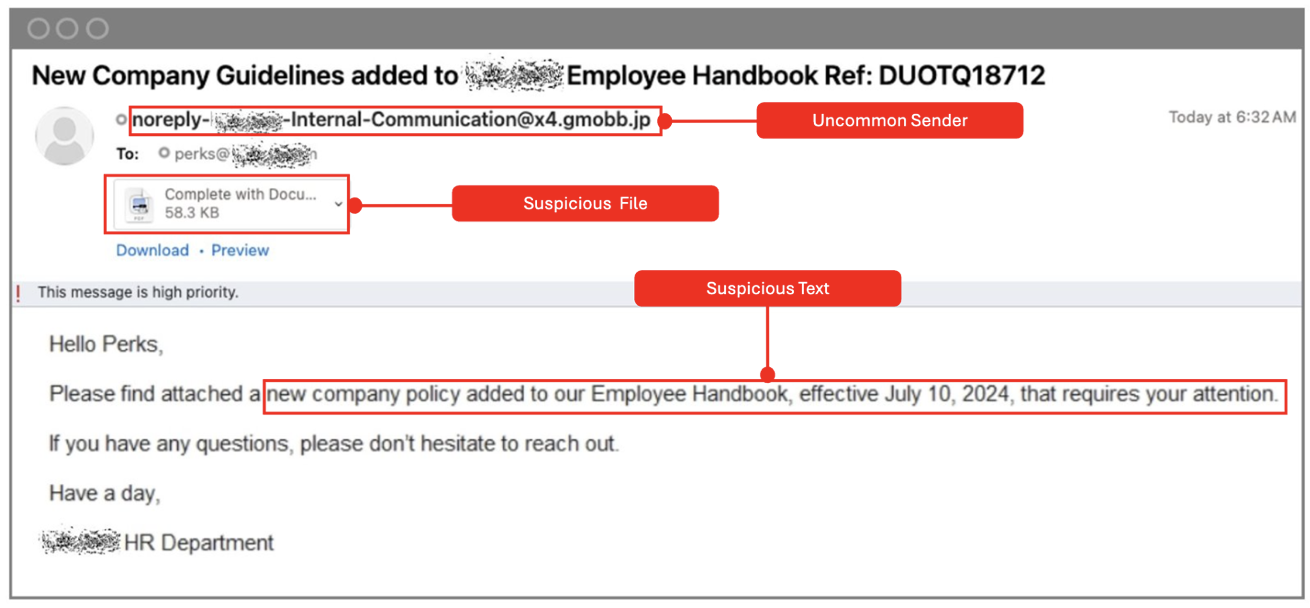

L’email di phishing inviata chiedeva ai dipendenti di esaminare un documento in un allegato email definito come “una nuova politica aziendale aggiunta al nostro Manuale dei dipendenti”.

Email inviata da un mittente insolito a una divisione dell’azienda produttrice di un’app per la condivisione della posizione.

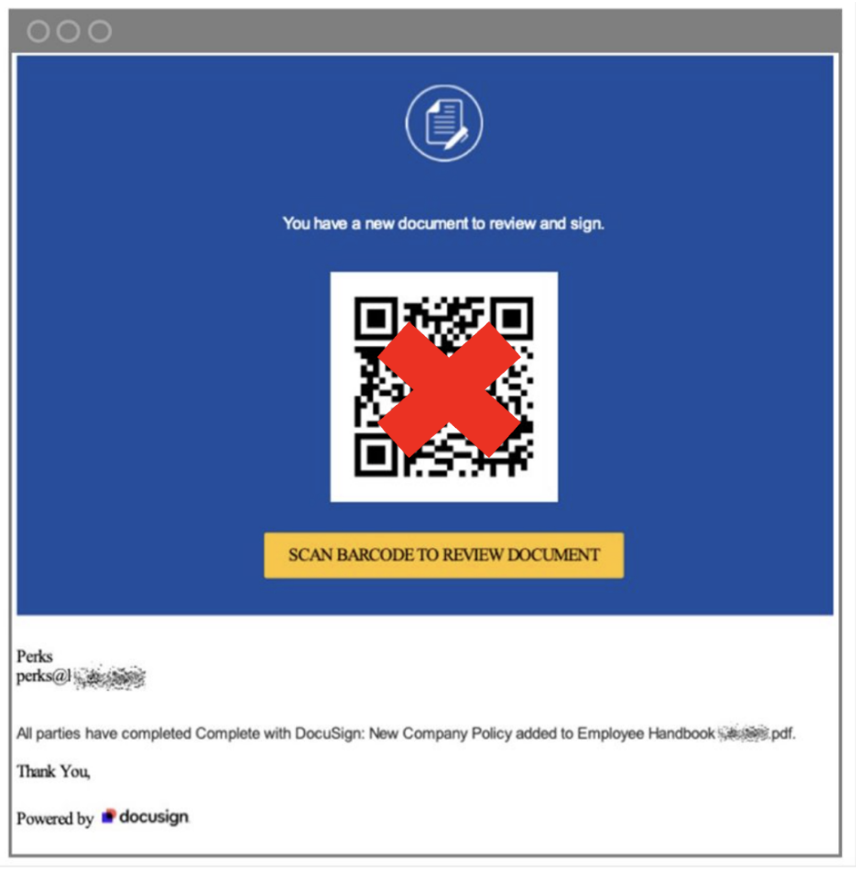

L’allegato conteneva un invito all’azione: “Scansionare il codice a barre per esaminare il documento.”

Il tipo di file etichettato “Codice a barre” che ha l’aspetto di un codice QR.

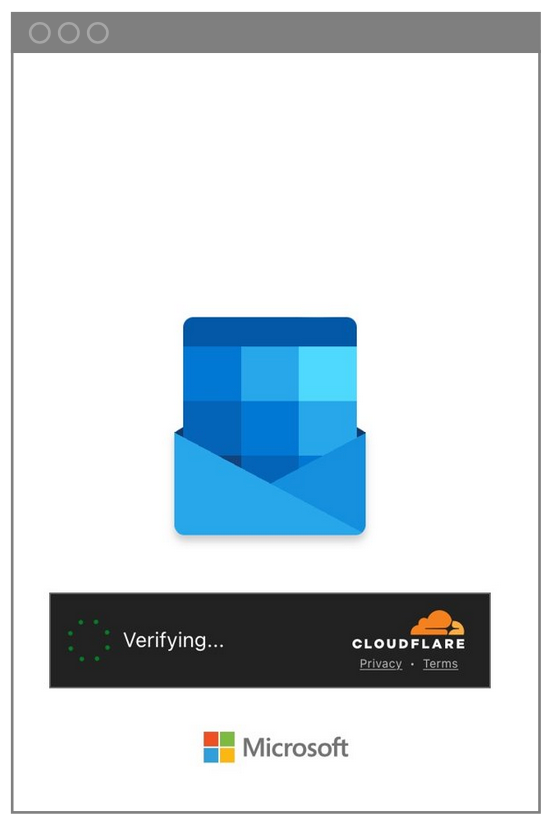

Il “codice a barre” era in realtà un codice QR che portava a un sito di phishing, realizzato in modo tale da assomigliare al sito web dell’azienda colpita. Sembrava un sito legittimo anche perché era protetto da una tecnologia di verifica umana, che può rendere quasi impossibile il rilevamento da parte delle altre soluzioni per la sicurezza dell’email. Tale tecnologia utilizza delle prove (come i CAPTCHA) per dimostrare che chi fa clic è un essere umano e non una soluzione sandbox programmatica.

Richiesta di verifica umana.

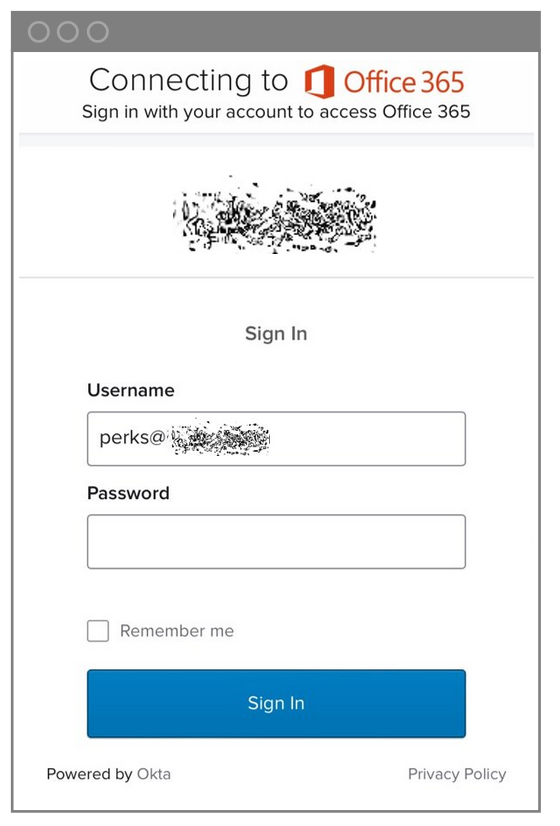

Dopo la richiesta di verifica umana da parte degli autori della minaccia, i dipendenti dovevano accedere al sito impostore. Questo è il punto in cui gli aggressori possono rubare le credenziali di Microsoft.

Schermata per le credenziali di accesso a Microsoft Office 365.

Rilevamento: come è stato prevenuto questo attacco da Proofpoint?

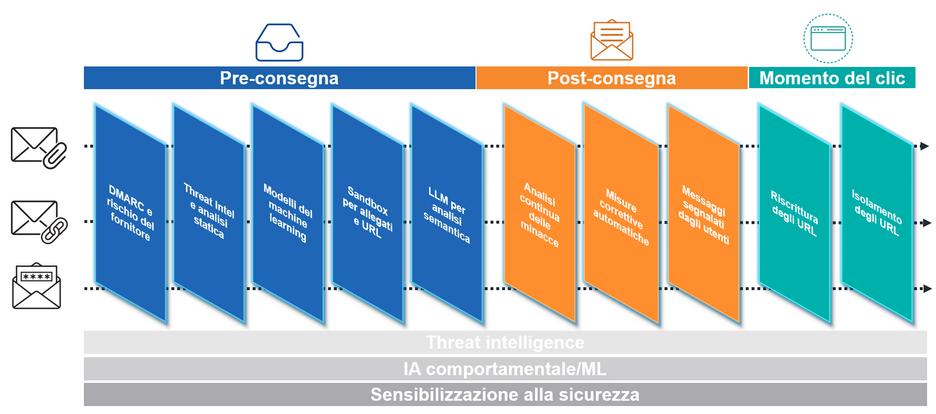

Il rilevamento e l’analisi continui di Proofpoint coprono la fase pre-consegna, la fase post-consegna e il momento del clic, garantendo una protezione end-to-end contro le moderne minacce email come:

- violazione dell’email aziendale;

- phishing avanzato;

- altri attacchi di ingegneria sociale;

- malware.

Nello scenario descritto sopra, per determinare che era in corso un tentativo di attacco Proofpoint ha utilizzato diversi indicatori di rilevamento.

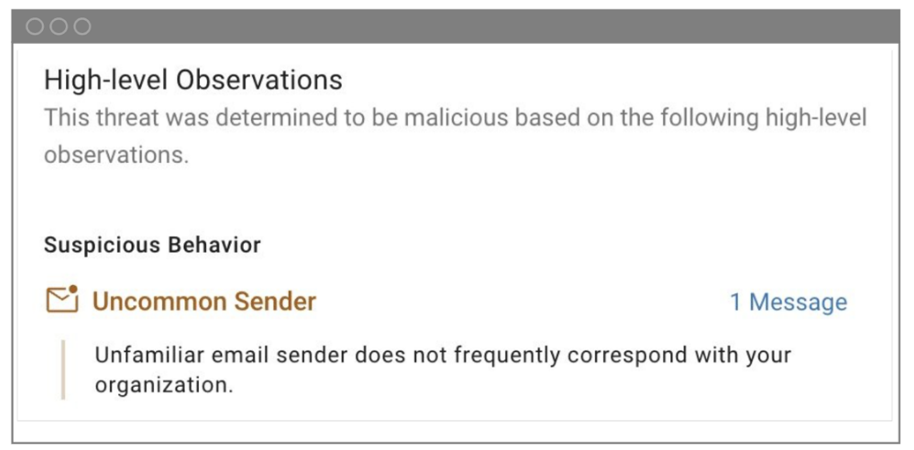

- Rilevamento di un mittente non comune. Proofpoint ha identificato il comportamento insolito o sospetto del mittente analizzandone gli attributi. Ad esempio, abbiamo esaminato la reputazione del dominio, i modelli di posta elettronica e le deviazioni dalla comunicazione tipica.

L’email originale inviata dal malintenzionato al reparto Gratifiche dell’azienda.

Il rilevamento di un mittente insolito da parte di Proofpoint.

- Rilevamento delle immagini. Proofpoint ha analizzato il contenuto dell’email per cercare le immagini incorporate. Le immagini dannose possono nascondere dei payload o i collegamenti ai siti di phishing.

- Decodifica del codice QR. Proofpoint decodifica i codici QR nelle email di phishing prima che i destinatari possano scansionarli. Ciò rivela l’effettiva destinazione dell’URL e consente di valutarne la legittimità.

- Elusione della verifica umana. A volte gli autori delle minacce utilizzano la verifica umana per occultare i domini dannosi. Per garantire un rilevamento migliore, Proofpoint cerca gli indizi delle tecniche di elusione.

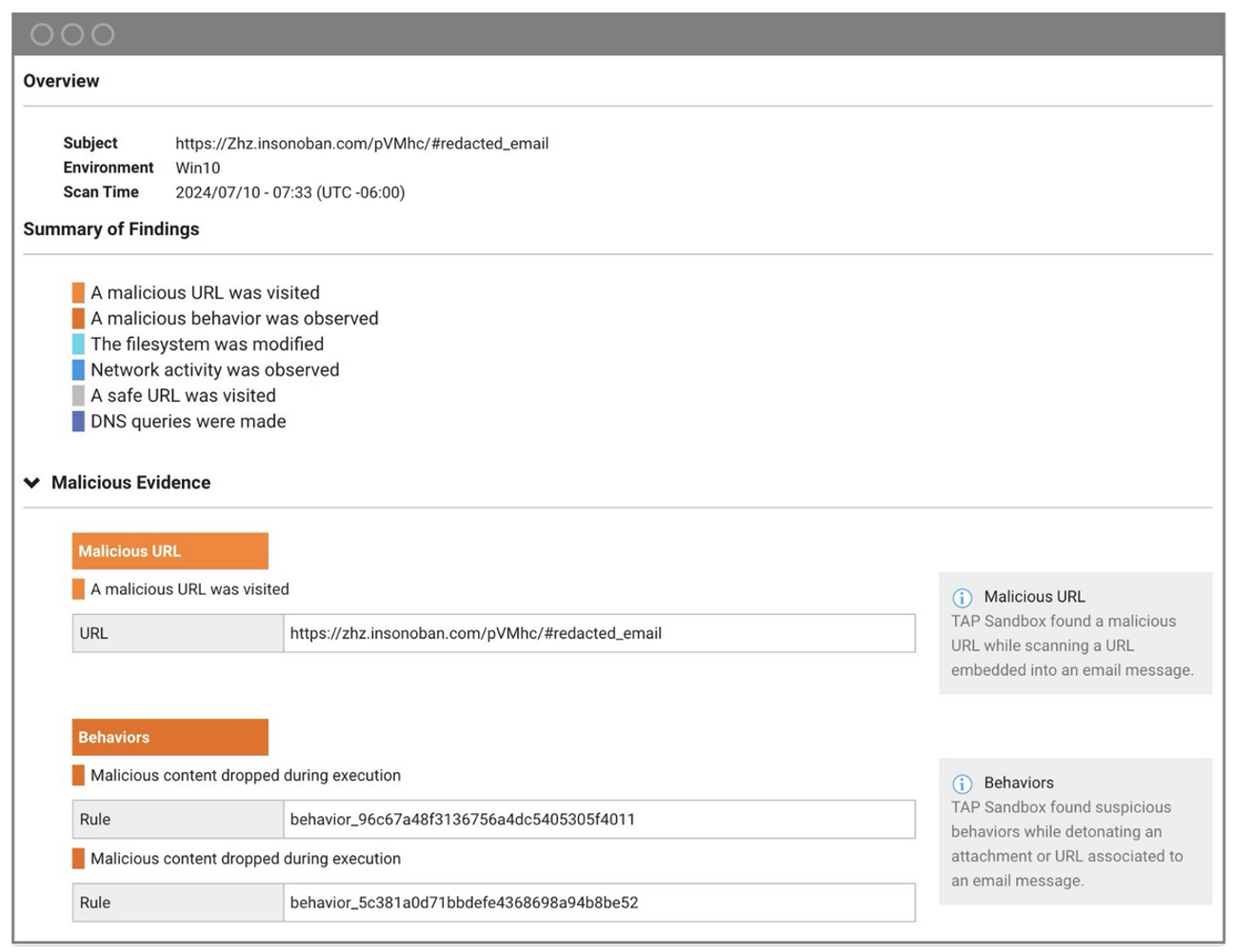

- Tracciatura da un URL all’altro. Proofpoint ha tracciato gli URL utilizzati nelle email dannose. Reindirizzamenti sospetti o catene di URL possono indicare i tentativi di phishing.

- Kit di phishing imitativo. Proofpoint identifica i kit di phishing, ossia i siti fraudolenti che imitano i servizi legittimi. In questo caso, il kit di phishing impersonava un accesso di Microsoft. Conteneva persino il logo dell’azienda.

Indicatori di compromissione e analisi forense della minaccia nella dashboard TAP di Proofpoint indicanti l’ostilità di URL e comportamento.

Misure correttive: quali sono le lezioni da imparare?

Per proteggersi dagli attacchi di phishing delle credenziali come quello descritto in questo post, consigliamo alle aziende di adottare le seguenti misure.

- Stare in guardia contro i mittenti insoliti. Prestare attenzione a schemi comunicativi insoliti, anomalie del dominio o deviazioni dalla tipicità dei messaggi. Fornire una formazione di sensibilizzazione in modo che anche gli utenti possano riconoscere questi campanelli d’allarme.

- Insegnare ai dipendenti a identificare i tipi di file sospetti. Formare gli utenti a prestare attenzione ai file che assomigliano a codici QR.

- Utilizzare misure di sicurezza per gli URL. I codici QR incorporati nelle email vanno considerati dei potenziali rischi, perciò bisogna adottare le seguenti misure:

- decodificare gli URL prima di scansionare i codici;

- esaminare attentamente gli URL che portano a pagine apparentemente protette dalla tecnologia di verifica umana;

- mettere in atto le misure antiphishing, tra cui una formazione regolare di sensibilizzazione alla sicurezza e l’autenticazione a più fattori (MFA);

- verificare gli URL, in particolare quando viene richiesto di effettuare un accesso, per prevenire il domain spoofing.

Proofpoint offre una sicurezza incentrata sulle persone

Gli attacchi di phishing con codice QR sono in aumento. I malintenzionati utilizzano i codici QR per aumentare le possibilità di compromettere le credenziali dei dipendenti, perciò è fondamentale adottare delle misure per proteggere la propria azienda e i propri utenti da questa minaccia crescente.

Proofpoint offre rilevamento e analisi continui lungo l’intero ciclo di consegna delle email, dalla fase pre-consegna alla post-consegna, fino al momento del clic. Il nostro approccio garantisce una protezione end-to-end contro le moderne minacce via email e vanta un tasso di efficacia del 99,99%. L’intelligenza artificiale comportamentale, le threat intelligence e le tecniche di sandboxing ti aiutano a tenere testa ai malintenzionati, anche di fronte a minacce emergenti come quelle che sfruttano l’intelligenza artificiale generativa a proprio vantaggio.

Per saperne di più su come proteggere i dipendenti e difendere i tuoi dati nell’attuale complesso panorama delle minacce, iscriviti a uno dei nostri eventi Proofpoint Protect 2024 di New York, Londra, Austin o Chicago.