Le minacce interne possono provenire da qualsiasi posto in qualsiasi momento. Sebbene esistano ben noti indicatori di minacce interne e eventi che le innescano, uno degli aspetti più impegnativi legati al contenimento delle minacce interne è identificare un utente che può causare danni all’azienda, in modo intenzionale o meno. Questa incertezza può essere scoraggiante. Ed è uno dei motivi per cui le minacce interne sono una sfida di primo piano per i CISO in tutto il mondo.

Le indagini sulle minacce interne sono tipicamente reattive. Gli amministratori della sicurezza informatica si concentrano sugli utenti a rischio come i collaboratori in uscita dall’azienda, i collaboratori che seguono un piano per migliorare le prestazioni o terze parti una volta che sono venuti a conoscenza del loro potenziale rischio per l’azienda.

Si tratta di un modo corretto di gestire i rischi noti. Ma un’azienda come può gestire i rischi sconosciuti? Proofpoint Insider Threat Management (ITM) ha funzionalità che aiutano i team della sicurezza a fare esattamente questo grazie a policy dinamiche sull’endpoint.

Le sfide legato al monitoraggio reattivo

Gli utenti più a rischio in un’azienda ricadono in diverse categorie, che includono utenti che:

- Mostrano comportamenti a rischio, come scaricare un elevato volume di file sensibili

- Appartengono a un gruppo di utenti a rischio predefinito: collaboratori in uscita dall’azienda, utenti con privilegi con accesso a dati e sistemi sensibili e VAP (Very Attacked People™ ovvero le persone più attaccate)

- Hanno un punteggio di rischio elevato sulla base di diversi indicatori

I team della sicurezza generalmente creano policy manualmente per tracciare i comportamenti insoliti o a rischio di questi utenti. Quando l’attività di un utente viola le policy aziendali, la sua attività viene rilevata e segnalata ai team della sicurezza che possono continuare a monitorare l’utente e applicare controlli preventivi quando necessario.

Questo è un approccio corretto, ma si basa sull’identificazione degli utenti a rischio in anticipo, monitorando il loro comportando e modificando manualmente le policy. I team che non hanno un approccio per l’identificazione degli utenti a rischio possono decidere di monitorare tutti gli utenti considerandoli come “a rischio”. Tuttavia, raccogliere dati su tutti gli utenti è un processo inefficiente, che sovraccarica il team della sicurezza con troppi avvisi e falsi positivi.

Un’altra sfida per i team della sicurezza è la protezione della privacy degli utenti per soddisfare i requisiti di conformità. L’acquisizione di elementi visivi come le schermate nel corso di un’indagine sulle minacce interne è fondamentale. Può fornire prove irrefutabili che possono essere utilizzate per dimostrare le intenzioni di un utente. Tuttavia, la raccolta di tali informazioni costantemente pone delle problematiche di riservatezza, specialmente in aree con rigorose normative sulla privacy. Per bilanciare la sicurezza con i controlli della privacy è necessario che la raccolta dei dati avvenga solo in caso di effettiva necessità.

Identificazione degli utenti a rischio grazie a policy dinamiche

Proofpoint ITM rende meno oneroso identificare gli utenti più a rischio in ogni momento. Grazie a policy dinamiche per gli endpoint, i team della sicurezza non devono scrivere policy sulla base di utenti o gruppi specifici. Piuttosto, possono modificare in modo dinamico e flessibile una policy di monitoraggio degli utenti in tempo reale se un utente innesca un allarme. Le policy dinamiche permettono ai team della sicurezza di effettuare le seguenti azioni:

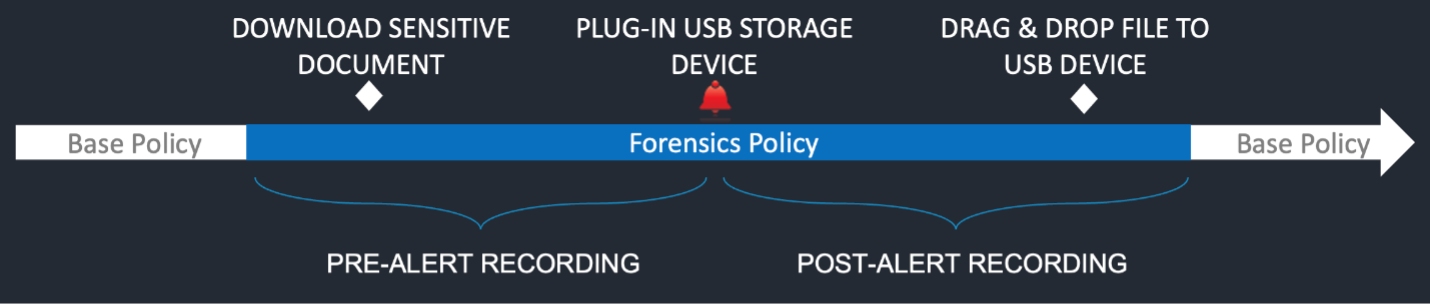

- Modificare la policy dell’agent endpoint dalla modalità solo metadati alla modalità schermata per un periodo di tempo specificato prima e dopo un avviso

- Acquisire le schermate solo quando il comportamento è pericoloso e viene generato un avviso, proteggendo in tal modo la privacy dell’utente

- Definire quando la visibilità e le policy di controllo vengono aumentate o ridotte sugli endpoint

Caso utente: collaboratore in uscita dall’azienda

Prendiamo in considerazione l’esempio di un collaboratore in uscita dall’azienda. Paola è una ricercatrice di un’azienda globale di scienze biologiche. Per la natura del suo ruolo, ha accesso a dati sensibili sui vaccini.

Paola viene monitorata come utente a basso rischio. Ciò significa che i metadati vengono acquisiti quando sposta i dati, per esempio il caricamento di un file PPT con dati sensibili sul sito web di un partner o di un documento strategico nella cartella di sincronizzazione cloud dell’azienda. Tuttavia, i comportamenti di Paola, come la manomissione del registro di Windows o di qualsiasi controllo di sicurezza, o il download di un’applicazione non approvata, non vengono acquisiti.

Paola sta partendo per un lungo viaggio e vuole scaricare alcuni documenti da leggere mentre è in viaggio. Utilizza una chiavetta USB per copiare i documenti. Poiché sta cercando di copiare un documento che contiene informazioni brevettate riservate, viene generato un avviso nel momento in cui collega la chiavetta USB.

L’avviso attiva l’agent endpoint per avviare l’acquisizione di schermate per un determinato periodo di tempo prima di ripristinare la policy di base che permette di acquisire solo i metadati. La schermata catturata sulla base della policy forense può essere utilizzata per supportare e accelerare l’indagine e fornisce una prova inconfutabile per i team della sicurezza, delle risorse umane, dell’ufficio legale e della privacy dell’azienda.

Caso utente di un collaboratore in uscita dall’azienda che cerca di spostare i dati

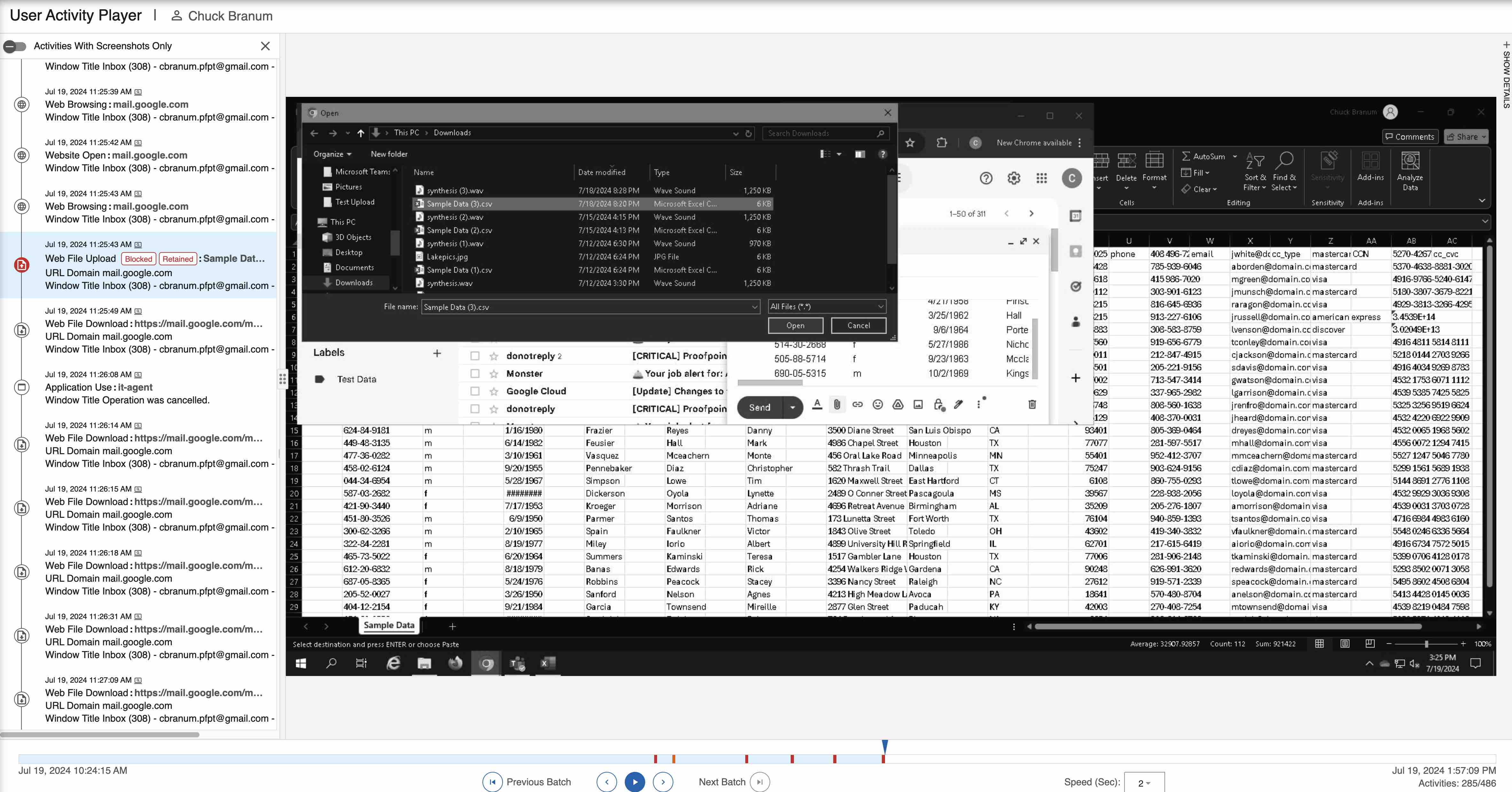

L’analista della sicurezza riceverà un avviso che lo informa che Paola ha collegato una chiavetta USB. Visualizzerà la cronologia dell’attività di Paola e le schermate che lo aiutano a comprendere esattamente cosa stava facendo prima e dopo l’attivazione dell’avviso. Questo contesto aggiuntivo sarà d’aiuto nel corso di un’indagine a dimostrare l’intento.

L’analista della sicurezza può scorrere le schermate avanti e indietro per avere una visione completa di ciò che Paola stava facendo prima, durante e dopo l’allarme. Piuttosto che esaminare numerosi avvisi, l’analista della sicurezza ha a disposizione un contesto e degli avvisi mirati che aiutano a rispondere in modo informato alle azioni dell’utente.

Vista cronologica delle attività dell’utente e schermate all’interno di Proofpoint ITM

Policy dinamiche contribuiscono all’efficienza degli analisti della sicurezza

Le policy dinamiche degli endpoint in Proofpoint ITM aiutano gli analisti della sicurezza a affrontare uno dei loro problemi più grandi: il monitoraggio degli utenti a rischio prima che possano causare danni d’immagine o finanziari all’azienda.

Grazie alle policy dinamiche, gli analisti della sicurezza non devono sapere in anticipo chi sono i loro utenti. Possono invece scrivere regole per iniziare a monitorare un utente quando mostra comportamenti a rischio. Le policy dinamiche spostano la responsabilità degli analisti della sicurezza dalla creazione di policy manuali alla risposta dinamica al comportamento pericoloso di un utente. Questo, a sua volta, aiuta gli analisti a lavorare in modo più efficiente. Le policy dinamiche possono aiutarli a:

- Modificare le policy in tempo reale, alleggerendo l’onere di scrivere policy manuali in base a un utente specifico

- Garantire l’obiettività concentrandosi sui comportamenti a rischio nell’azienda invece di considerare utenti specifici

- Garantire la privacy degli utenti acquisendo le schermate dell’attività dell’utente solo quando viene attivato un avviso

- Ridurre il loro carico di lavoro fornendo avvisi fruibili

- Accelerare le indagini fornendo informazioni contestuali e prove inconfutabili

- Ridurre le esigenze in termini di archiviazione dei dati acquisendo le schermate e i metadati solo quando necessario

Per saperne di più

Scopri di più sulla soluzione Proofpoint ITM e come può aiutarti a contrastare le minacce interne. Puoi anche scoprire le ultime tendenze in materia di perdita di dati e minacce interne nel nostro report 2024 Data Loss Landscape.