Un piano improvvisato conduce inevitabilmente al fallimento. Negli ultimi anni, si è discusso molto di come il nudging (ovvero un incoraggiamento gentile) sia il collegamento mancante per accelerare i cambiamenti dei comportamenti. La necessità di velocizzare i cambiamenti è comprensibile a fronte del panorama delle minacce in costante evoluzione, che cambia le competenze che i tuoi collaboratori devono acquisire per contribuire alla difesa dell'azienda.

Anche i tuoi team crescono e si sviluppano costantemente. Ciò solleva una domanda fondamentale: è possibile per gli utenti tenere il passo con questi cambiamenti?

Noi pensiamo di sì, e pensiamo che il nudging sia una parte importante della soluzione. In questo articolo, ci concentriamo sulle tre domande relative ai framework che sono fondamentali per implementare una strategia di nudging che stimoli un rapido cambiamento dei comportamenti. Prendiamo in considerazione anche un quarto approccio che combina framework, tassonomie e modelli.

- Framework di apprendimento adattivo: lo stesso incoraggiamento gentile può funzionare per tutti i tuoi utenti?

- Tassonomia delle minacce: come devi incorporare la threat intelligence in un incoraggiamento gentile?

- Fogg Behavior Model: gli incoraggiamenti gentili da soli sono sufficienti?

- Modello integrato: prendiamo in esame uno scenario di violazione dell’email aziendale (BEC, Business Email Compromise).

1. Il framework di apprendimento adattivo

Iniziamo concentrandoci sull’ambiente delle informazioni. Una rigorosa formazione sulla sicurezza informatica deve includere contenuti che coprono diversi ambiti (o argomenti), con materiali adattati al livello di comprensione attuale dell’utente.

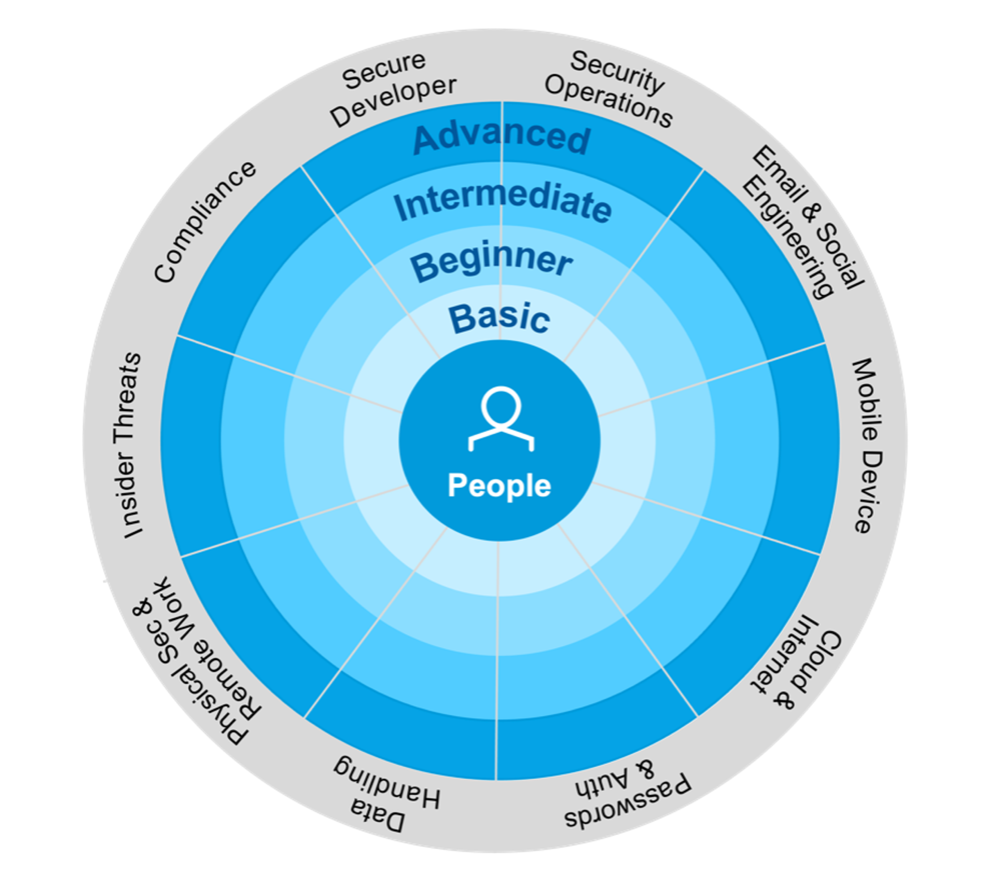

Il framework di apprendimento adattivo di Proofpoint suddivide la sicurezza informatica in otto ambiti di base, due ambiti basati sui ruoli focalizzati sui professionisti della sicurezza e quattro livelli di padronanza.

Il framework di apprendimento adattivo include 10 ambiti e quattro livelli di comprensione.

Il vantaggio di organizzare i contenuti di formazione in questo modo è duplice: assicura la copertura di un’ampia gamma di importanti argomenti di sicurezza informatica prendendo in considerazione le conoscenze di base dell’utente permettendogli di migliorare il suo livello di comprensione.

2. La tassonomia delle minacce

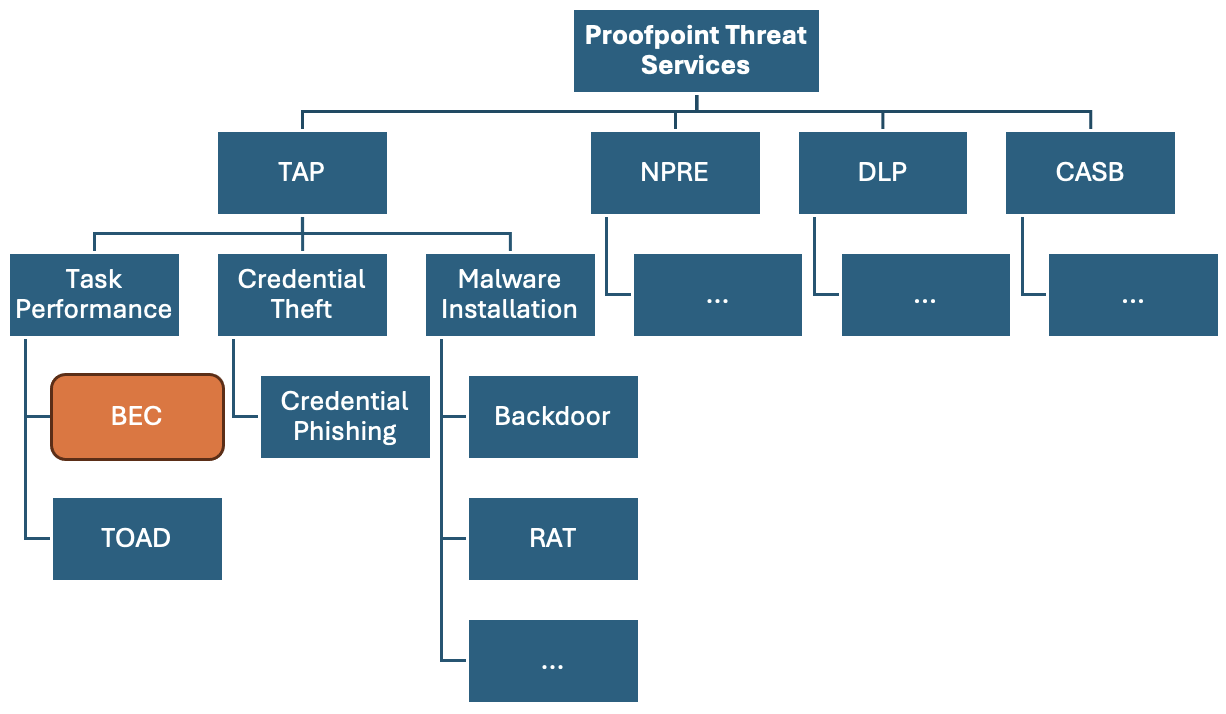

Gli ambiti del framework di apprendimento adattivo coprono tipi di attacchi specifici, che possono essere suddivisi in due ampie categorie:

- Le minacce identificate, come gli attacchi BEC, che sono monitorate da una soluzione Proofpoint o dall'integrazione di una terza parte

- Le minacce generali, come gli attacchi tailgating, che non vengono monitorate

Queste minacce costituiscono la nostra tassonomia delle minacce, che è una classificazione delle minacce in base alla natura e alla fonte.

Specifica parziale della tassonomia delle minacce di Proofpoint, con un’enfasi speciale sugli attacchi BEC.

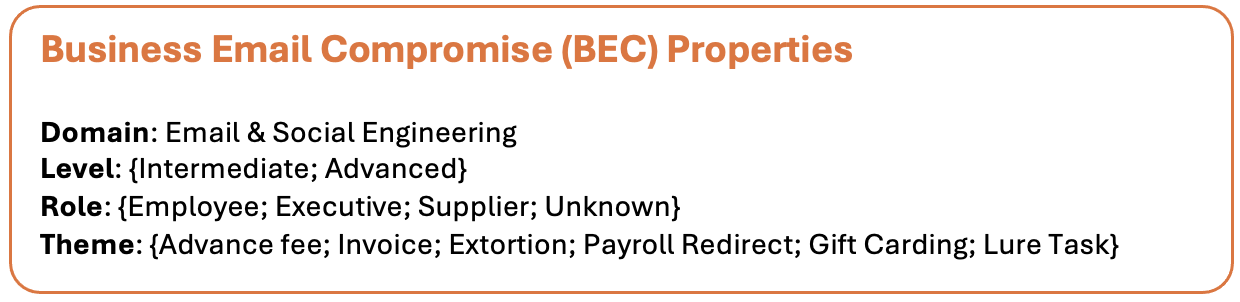

Ogni minaccia della tassonomia è associata a contenuti di formazione sottoforma di metadati. Alcuni contenuti sono associati con una o più minacce della tassonomia. I contenuti di formazione associati ai metadati basati sulle minacce variano in base a livelli, ambiti, ruoli e temi.

Ogni nodo terminale rappresenta una minaccia identificata, che può essere descritta da una serie di proprietà (ambito, livello, ruolo e tema).

Classificando le minacce in modo sistematico, le aziende possono insegnare ai loro collaboratori in modo efficace a riconoscere e eliminare i rischi potenziali. Il costante perfezionamento della nostra tassonomia permette di garantire il suo allineamento con il panorama delle minacce in costante evoluzione, aiutando le aziende a prevenire le minacce emergenti in modo proattivo.

3. Il Fogg Behavior Model

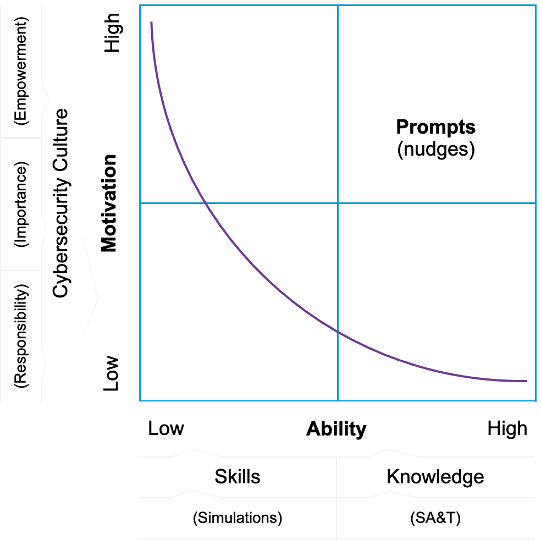

Secondo il Fogg Behavior Model il comportamento è la combinazione di tre fattori: motivazione, capacità e sollecitazione. Per comprendere perché un individuo compie o non compie un’azione, dobbiamo porre delle domande correlate a questi tre fattori.

Motivazione

- È sufficientemente motivato?

- È importante per lui?

- La considera una sua responsabilità?

Capacità

- Ha la capacità di compiere l'azione desiderata?

- Ha le competenze e le conoscenze adeguate?

Sollecitazione

- L’ambiente è strutturato in modo da sollecitare l'individuo a mettere in atto il comportamento desiderato?

- L’ambiente è studiato in modo da consentire l’avverarsi del comportamento, oppure è concepito per rendere difficile o improbabile l'adozione del comportamento desiderato?

Se il comportamento desiderato non viene messo in atto, e ci siamo presi il tempo per porre le domande qui sopra, dobbiamo valutare le nostre opzioni. Dobbiamo identificare le leve di cui disponiamo per modificare la probabilità che un utente compia l’azione giusta in futuro. Possiamo influenzare i tre fattori come segue.

1. Motivazione. La cultura è un fattore motivazionale, ragione per cui creare una solida cultura della sicurezza informatica è così importante. Consideriamo la cultura della sicurezza informatica come l’intersezione di tre dimensioni principali:

- Responsabilità - È mio compito?

- Importanza - È importante per me?

- Legittimazione - So come farlo?

2. Capacità. Un programma di sicurezza informatica completa, come definito dal framework di apprendimento adattivo, può influenzare la variabile della capacità. La capacità è la combinazione di competenze e conoscenze.

- Se desideri rafforzare le competenze, devi offrire occasioni di metterle in pratica in un ambiente sicuro con riscontri, come nel caso delle simulazioni.

- Per migliorare le conoscenze è necessario che l’utente faccia attenzione ai materiali, li colleghi con le sue conoscenze precedenti e quindi applichi tali conoscenze agli scenari rilevanti.

3. Sollecitazione. Il nudging fornisce una metodologia che permette di strutturare l’ambiente in modo da aumentare la probabilità che un utente adotti il comportamento desiderato o ottimale. Come discusso un recente articolo del blog sul perché la teoria dei nudge da sola non sarà sufficiente a garantire la sicurezza informatica, le opzioni di default sono gli incoraggiamenti gentili più efficaci e d’impatto.

4. Un modello integrato: analisi di uno scenario BEC

Cosa accade quando combiniamo la tassonomia delle minacce, il framework di apprendimento adattivo, il Fogg Behavior Model e la teoria dei nudge? Vediamo di seguito il risultato.

Modello che mostra i tre elementi chiave della cultura della sicurezza informatica.

Il modello comportamentale integrato qui sopra scompone la motivazione in tre dimensioni culturali e la capacità in due dimensioni. Utilizza la teoria dei nudge come metodologia per integrare sollecitazioni nell’ambiente.

Per rendere più concreta quest’integrazione, prendiamo in considerazione il seguente scenario. Paola è la responsabile finanziaria di un’importante multinazionale ed è l’obiettivo di una campagna BEC. Ne siamo a conoscenza perché il servizio Proofpoint Targeted Attack Protection (TAP) ha identificato l’invio di questa minaccia alla sua casella email.

In base alle proprietà degli attacchi BEC all’interno della tassonomia delle minacce, l’ambito “Email e Social Engineering” comporta una formazione mirata su questa minaccia. Il livello di questo argomento di formazione è categorizzato come “intermedio” e “avanzato”. Nel suo ruolo di responsabile finanziaria, la formazione sugli attacchi BEC di Paola si concentra su tematiche in linea con la finanza.

Sulla base dei dati di tassonomia forniti qui sopra, possiamo iniziare a porre le tre domande della sezione precedente:

- Paola ha la giusta motivazione per contrastare questo attacco? Se la sua azienda ha chiesto al personale di risponde al sondaggio sulla cultura della sicurezza informatica di Proofpoint, possiamo esaminare la dimensione Responsabilità per stabilire se, in media, i collaboratori considerano la sicurezza una loro responsabilità. Ciò può fornirci un’idea sulla motivazione personale di Paola.

- Paola dispone le competenze e le conoscenze richieste per contrastare tale minaccia? Sappiamo che si tratta di un argomento di livello avanzato, così possiamo fornire a Paola un’offerta formativa breve per aggiornare le sue conoscenze sulla minaccia identificata. I contenuti della piattaforma Proofpoint Security Awareness sono contrassegnati con questa minaccia identificata in modo che sia facile trovare i contenuti legati a tale attacco.

- Infine, l’ambiente di Paola è strutturato in modo che lei possa facilmente intraprendere la serie corretta di azioni? Desideriamo strutturare l’ambiente di Paola per proteggerla. Dato che è l’obiettivo di un attacco BEC, la metteremo in guardia inviandole un incoraggiamento gentile per indurla a prestare attenzione a specifici indicatori di un messaggio BEC.

Conclusione

La creazione di una solida cultura di sicurezza informatica è un processo costante e progressivo. Se riesci a farlo, indirizzerai i tuoi collaboratori nella giusta direzione per quanto riguarda la dimensione Motivazione descritta in questo articolo. Il tuo team della sicurezza non dovrà preoccuparsi di dover convincere i collaboratori che la sicurezza informatica sia una loro responsabilità e che hanno il potere di segnalare tutte le attività sospette o che violano le policy aziendali.

Il rafforzamento della capacità degli utenti grazie al miglioramento delle loro competenze e conoscenze tramite esperienze di formazione di alta qualità rappresenta un altro processo costante. Le simulazioni permettono ai collaboratori di mettere in pratica le loro competenze, mentre le loro conoscenze possono essere sviluppate attraverso video di formazione, messaggi su Teams e Slack, newsletter e altri materiali di sensibilizzazione che possono essere costantemente aggiornati per mantenere la sicurezza una priorità.

Infine, la teoria dei nudge offre suggerimenti su come strutturare l’ambiente in modo da incoraggiare i collaboratori a adottare comportamenti online sicuri.

Passi successivi

Per rafforzare ulteriormente le tue iniziative di sensibilizzazione alla sicurezza informatica e applicare le buone pratiche di cui abbiamo parlato, ti invito a seguire la nostra prossima serie di webinar “From Targets to Defenders: Building a Culture of Vigilance Through Cybersecurity Awareness” (Da obiettivi a linea di difesa: instaurare una cultura di vigilanza attraverso la sensibilizzazione alla sicurezza informatica). Questa serie è studiata per fornirti informazioni fruibili e strumenti per trasformare i tuoi utenti in difensori proattivi contro le minacce informatiche. Non perdere quest’opportunità di approfondire la tua comprensione e ottimizzare il tuo programma di sicurezza informatica: iscriviti subito.