Indice

Definizione di account takeover fraud

L’account takeover fraud, o compromissione dell’account, si verifica quando un cybercriminale prende il controllo di un account legittimo. L’account takeover fraud (ATO) prevede che persone non autorizzate prendano il controllo di un account online altrui, come: un conto bancario, un account email o un profilo di social media, senza l’autorizzazione del titolare dell’account. Questa attività criminale si realizza ottenendo le credenziali di accesso del titolare dell’account attraverso diversi tipi di attacchi, tra cui phishing, attacchi di malware, social engineering o data breach.

Una volta ottenuto il controllo di un account, gli aggressori possono sferrare una serie di attacchi, tra cui:

- Internal phishing: l’invio di email tra dipendenti della stessa azienda attraverso l’utilizzo di un account aziendale compromesso.

- Supply-chain phishing: la maggior parte delle aziende fa affari attraverso l’utilizzo delle email. Se un cybercriminale ottiene l’accesso ad un account aziendale, può spacciarsi per un dipendente dell’azienda e truffare clienti e partner commerciali.

- Attacchi BEC: pensate all’account takeover come il metodo più efficace per impersonare qualcuno, grazie al quale i cybercriminali si impossessano di un account aziendale, assumendo l’identità della persona a cui appartiene. È evidente come gli attacchi di questo tipo sono in grado di bypassare ogni genere di controllo di autenticazione delle email ed eludono ogni strumento anti spoofing.

- Furto di dati: ottenere accesso alla casella email di qualcuno permette ai malintenzionati di accedere non soltanto alle email, ma anche agli eventi memorizzati sul calendario, alla lista dei contatti in rubrica e a eventuali dati sensibili salvati nelle cartelle condivise.

- Truffe finanziarie: se un hacker si impossessa del conto bancario o altri servizi finanziari di qualcuno, può trasferire denaro su conti controllati dai criminali o può anche effettuare acquisti con i soldi disponibili sul conto della vittima.

Le tecniche utilizzate per la compromissione degli account sono spesso automatizzate, grazie all’utilizzo di script a cui vengono dati in pasto migliaia di credenziali da testare. Gli introiti generati da attacchi andati a buon fine possono anche raggiungere cifre a sei zeri, nei casi in cui vengano lanciati contro figure di particolare rilievo.

La Formazione sulla Cybersecurity Inizia Qui

Ecco come funziona la tua prova gratuita:

- Parla con i nostri esperti di sicurezza informatica per valutare il tuo ambiente e identificare la tua esposizione al rischio di minacce

- Entro 24 ore e con un minimo di configurazione, implementeremo i nostri strumenti per 30 giorni

- Prova la nostra tecnologia in prima persona!

- Ricevi un rapporto che delinea le tue vulnerabilità di sicurezza per aiutarti a prendere subito provvedimenti adeguati contro gli attacchi alla tua sicurezza informatica

Compila questo modulo per richiedere un incontro con i nostri esperti di sicurezza informatica.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

Tipologie di account takeover fraud

La base per un account takeover attack di successo risiede nell’accesso alle credenziali dell’account dell’utente. Ecco come gli aggressori compromettono in genere gli account legittimi:

- Attacchi Brute-Force: I criminali si servono di script automatici per testare in sequenza una combinazione di nome utente e password su un gran numero di account, finché uno non mostra una corrispondenza. Esempi di questo tipo sono i cosiddetti attacchi a dizionario (dictionary attacks) in cui gli hacker utilizzano password di uso comune e vocaboli presi dal dizionario per riuscire a scoprire le password.

- Breach replay attack: Nonostante sia un’abitudine molto pericolosa e assolutamente sconsigliata, molte persone utilizzano la stessa password in tutti i loro account o quasi. Nel caso abbiate tale pessima abitudine, sappiate che nel caso in cui uno dei servizi presso cui avete un account subisse un data breach, la vostra password sarebbe esposta e disponibile in vendita presso qualche black market sul dark web. Inoltre, ogni altro vostro account con lo stesso username (solitamente l’indirizzo email) e password sarà a rischio di violazione.

- Attacchi Man-in-the-middle (MitM): intercettando le comunicazioni tra gli utenti e i siti web, gli aggressori possono rubare le credenziali di accesso e altre informazioni sensibili che consentono loro di impadronirsi degli account.

- Phishing: Il tradizionale phishing delle credenziali resta un modo efficace per ottenere la password della vittima. Senza strumenti come l’autenticazione a due fattori (2FA), il furto d credenziali può portare alla violazione dei propri account.

- Attacchi malware: Keyloggers, stealers e ogni altro tipo di malware possono esporre le credenziali degli utenti, dando la possibilità ai cybercriminali di prendere il controllo degli account delle vittime.

- Esfiltrazione dei dati: il recupero, il trasferimento o la copia non autorizzata di dati da un dispositivo o da un server consente agli aggressori di accedere alle credenziali di accesso, come nomi utente e password, per ottenere il controllo di un account.

- Credential stuffing: i cyber-attaccanti utilizzano strumenti automatizzati per raccogliere e testare nomi utente e password rubati da violazioni di dati su altri siti web per ottenere un accesso non autorizzato agli account.

Gli aggressori possono anche scaricare password craccate dai mercati darknet per tentare l’ATO sugli stessi account utente del sito di destinazione.

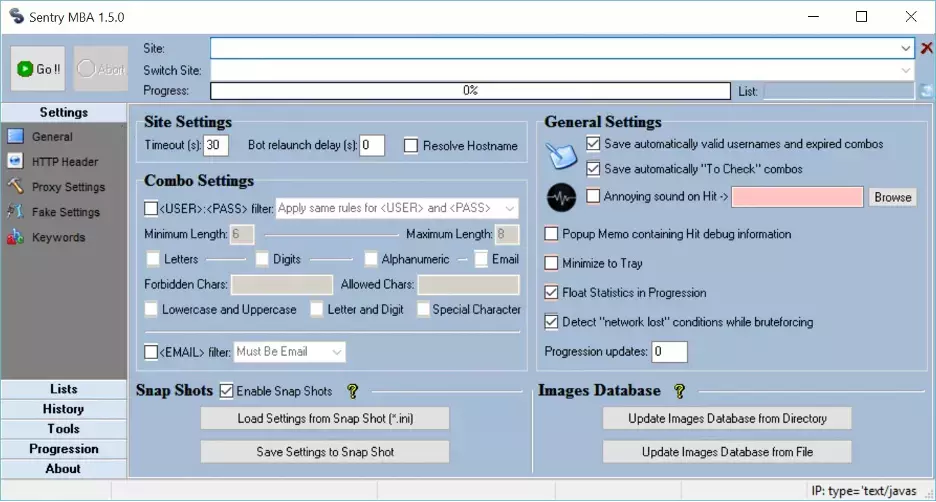

Dopo che il cybercriminale ha ottenuto un lungo elenco di credenziali, sono disponibili per il download diverse applicazioni di ATO. Alcuni strumenti degni di nota sono SentryMBA, SNIPR, STORM e MailRanger. L’immagine seguente mostra una delle finestre principali di SentryMBA:

SentryMBA è uno degli strumenti più popolari, grazie alle sue impostazioni estremamente utili. Nella barra in alto, l’attaccante inserisce il sito web verso cui verranno inviate le richieste di autenticazione agli account degli utenti. Si possono caricare liste di credenziali, si possono salvare automaticamente liste con le credenziali che sono risultate funzionanti, e si possono impostare dei timeout per evitare di essere individuati dai servizi di rilevamento dei siti web. L’attacco tramite la tecnica dell’account takeover è completamente automatizzato, perciò la maggior parte degli sforzi si concentrano nell’ottenere le credenziali da testare. Strumenti come SentryMBA possono girare a tempo indefinito sui computer dei cybercriminali fin quando si arriva ad ottenere una lista di account validi.

In alcuni casi di account takeover, l’attaccante inizialmente non utilizzerà le credenziali per accedere subito al sito web a cui è interessato. Dato che molto spesso gli utenti utilizzano le stesse credenziali in diversi siti web, un attaccante potrebbe decidere di testare le credenziali su un sito con minori meccanismi di sicurezza per il rilevamento degli accessi sospetti, così da avere prima la conferma che le credenziali funzionano.

Se un utente utilizza le stesse credenziali per più siti differenti, la corretta autenticazione dell’attaccante in uno solo di questi siti significherebbe la corretta autenticazione anche su tutti gli altri siti a cui è iscritto con le stesse credenziali. Ad esempio un attaccante potrebbe utilizzare SentryMBA per autenticarsi sul sito di qualche famoso hotel, dato che molte persone hanno un account sui siti degli hotel più popolari che utilizzano nei loro viaggi. Se l’autenticazione sul sito dell’hotel avviene con successo, le stesse credenziali potrebbero funzionare anche per l’home banking. Andando a testare prima le credenziali su un sito con meno controlli di sicurezza, l’attaccante riduce il numero di tentativi di login e di conseguenza il rischio di venire scoperto.

Con una lista di credenziali verificate e funzionanti, l’attaccante ha di fronte a sé due possibilità: rubare egli stesso denaro alle vittime o vendere le credenziali online. I cybercriminali possono decidere di trasferire soldi dal conto della vittima a conti controllati dagli stessi attaccanti. Sui siti web di carte di credito, i malintenzionati potrebbero ordinare carte di credito a nome della vittima e farsele inviare a un indirizzo noto all’attaccante. Se il sito non è dotato di sistemi per il controllo e la prevenzione dell’account takeover, la vittima non può immaginare che qualcuno sta trasferendo i suoi soldi su un altro conto o sta richiedendo carte di credito a suo nome.

Nel caso in cui invece i criminali decidessero di vendere le credenziali testate e funzionanti, potrebbero trarre dei lauti guadagni per i loro sforzi. Il valore di un account dipende dalla quantità di dati rubati e dalla tipologia di account. Ad esempio un account PayPal può valere attorno ai mille euro, mentre i dati personali di una specifica persona possono valere tra i 40 e i 150/200 euro. Le carte di credito o bancomat valgono dai 650 agli 850 euro. Con liste di centinaia o addirittura migliaia di account, un cybercriminale può ottenere notevoli profitti vendendo le credenziali sui black market del dark web ed evitare così i rischi a cui si esporrebbe rubando direttamente soldi alle vittime a cui tali credenziali appartengono.

La truffa dell’account takeover non è strettamente limitata agli account bancari o alle carte di credito. I criminali possono prendere di mira anche carte fedeltà o servizi vari, come ad esempio i punti che l’utente ha maturato nell’account di un hotel o le miglia accumulate con i viaggi aerei. Tali truffe sono sempre più diffuse, proprio perché gli utenti presi di mira, raramente si preoccupano di questo genere di account, rispetto all’attenzione che dedicano invece alle carte di credito o ai conti bancari.

Fattori che aumentano la popolarità degli attacchi di account takeover scam

I mercati darknet rendono gli scam di account takeover molto più allettanti per gli aggressori, riducendo la responsabilità in quanto non hanno più bisogno di rubare direttamente dagli utenti presi di mira. Gli aggressori che desiderano rubare direttamente dagli utenti presi di mira possono semplicemente acquistare account validi sui mercati darknet invece di eseguire l’arduo compito di decifrare le password.

Se da un lato i mercati darknet rendono più facile rubare agli utenti, dall’altro l’aumento dei conti e delle offerte finanziarie online alimenta il mercato. Gli utenti presi di mira hanno spesso molti conti finanziari distribuiti su diversi siti web. La proliferazione dei conti finanziari e della presenza online comporta un aumento della superficie di attacco per le frodi ATO.

Rilevamento degli account takeover fraud

Individuare le ATO fraud può risultare impegnativo, ma spesso questi attacchi possono essere individuati monitorando le attività e i comportamenti sospetti. Ecco alcuni dei modi più efficaci per identificare potenziali account takeover attacks:

- Monitorare le email e le altre comunicazioni: è fondamentale implementare misure che monitorino efficacemente email, messaggi di testo e altre comunicazioni per individuare attività sospette, come tentativi di phishing o richieste di informazioni sensibili.

- Riconoscere gli indirizzi IP sospetti: cercare attività insolite relative a indirizzi IP sospetti (ad esempio, provenienti da paesi al di fuori delle località di accesso tipiche) e analizzare i trasferimenti di dati con timestamp. Questo aiuta a identificare i truffatori che tentano di impossessarsi di un conto.

- Sfruttare i modelli di apprendimento automatico: utilizzare i modelli di apprendimento automatico per aiutare a individuare le attività online fraudolente, rilevando la compromissione dell’account attraverso l’acquisizione da parte di malintenzionati, il phishing o il furto delle credenziali.

- Identificare e bloccare le richieste provenienti da aggressori noti: identificare e bloccare le richieste provenienti da aggressori noti e rilevare i bad bot utilizzati dagli aggressori come parte degli attacchi ATO. È inoltre possibile individuare il credential stuffing nei tentativi di accesso e bloccarli.

- Individuare i dispositivi sconosciuti: gli aggressori utilizzano spesso tecniche di spoofing dei dispositivi per nascondere il dispositivo che stanno utilizzando. Se il sistema rileva i dispositivi come “sconosciuti”, soprattutto con una percentuale anormalmente alta, è probabile che si tratti di una minaccia ATO.

- Accesso a più account da un unico dispositivo: se un aggressore ruba e accede a più di un account, la sua attività sarà probabilmente collegata a un unico dispositivo. Questo può essere un segnale di un attacco ATO.

- Utilizzare una tecnologia di rilevamento basata sull’intelligenza artificiale: gli attacchi ATO spesso utilizzano bot di quarta generazione che imitano i comportamenti degli utenti, rendendoli difficili da isolare. La tecnologia di rilevamento basata sull’intelligenza artificiale può essere efficace per identificare questi attacchi ATO.

Implementando queste strategie, potrete individuare e prevenire meglio le frodi ATO e proteggere i vostri conti da accessi non autorizzati.

L’impatto degli attacchi account takeover

Gli attacchi account takeover riusciti possono avere un impatto negativo sia sui singoli che sulle aziende. Ecco alcune delle conseguenze delle frodi ATO a entrambi i livelli:

- Furto di identità: gli autori delle frodi ATO possono rubare informazioni personali sensibili come: codici fiscali, numeri di carte di credito e credenziali di accesso utilizzate per il furto di identità. Il risultato può essere una grave perdita finanziaria e una riduzione del punteggio creditizio.

- Perdite finanziarie: i cybercriminali possono utilizzare le credenziali di accesso rubate per effettuare acquisti non autorizzati, trasferire fondi o accedere ad altri conti collegati al conto della vittima. Ciò può comportare perdite finanziarie significative per privati e aziende. Uno studio di Security.org ha rilevato che l’ATO medio subisce perdite finanziarie di circa 12.000 dollari.

- Danno alla reputazione: per le aziende, gli account takeover fraud possono causare danni alla reputazione, con conseguente perdita di clienti e di entrate.

- Chargeback: Le transazioni fraudolente risultanti da account takeover attacks possono essere oggetto di chargeback, con conseguenti costi di contestazione e di elaborazione per le aziende.

- Impatto negativo sull’esperienza dell’utente: gli attacchi ATO possono danneggiare gravemente sia l’esperienza dell’utente che la reputazione del marchio. Ad esempio, le aziende di e-commerce hanno l’obbligo di mantenere gli account degli utenti al sicuro e il mancato rispetto di questo obbligo può danneggiare la loro attività attraverso transazioni fraudolente, frodi nei pagamenti, sfiducia degli utenti e reputazione negativa del marchio. Gli account di e-commerce sono i più bersagliati, in quanto rappresentano il 61% degli attacchi ATO, secondo Intellicheck.com.

Per prevenire le conseguenze delle frodi ATO, è indispensabile adottare misure proattive per proteggere le informazioni sensibili e monitorare gli account alla ricerca di attività sospette.

Account takeover fraud: prevenzione

Poiché le frodi ATO continuano a rappresentare una minaccia crescente per privati e aziende, è necessario implementare strategie per prevenire questi costosi attacchi:

- Impostare limiti di frequenza sui tentativi di accesso: questi limiti possono essere determinati in base al comportamento standard degli utenti come parametro di riferimento per prevenire l’acquisizione di account fraudolenta. È inoltre possibile incorporare limiti sull’uso di proxy, VPN e altri fattori.

- Impiegare politiche di sicurezza per le password: assicuratevi che i dipendenti utilizzino sempre password uniche e forti per tutti i loro account. Per gestire un insieme di password, utilizzate servizi sicuri come LastPass, 1Password o Bitwarden per ridurre al minimo l’onere di una gestione esaustiva delle password.

- Rilevamento precoce: la prevenzione dell’ATO è possibile con il rilevamento precoce. Per fermare l’ATO è necessario comprendere la tempistica degli attacchi e individuare i diversi modelli di attacco che si verificano nei primi 18-24 mesi successivi a una violazione.

- Congelare gli account compromessi: se un account è compromesso, la prima cosa da fare è congelarlo. In questo modo si impedisce agli aggressori di eseguire azioni come la modifica delle password.

- Implementare l’autenticazione a più fattori: l’autenticazione multifattoriale aggiunge ulteriori livelli di sicurezza agli account, richiedendo una forma di autenticazione aggiuntiva, come un codice inviato a un dispositivo mobile, oltre alla password.

- Sfruttare il CAPTCHA: invece di bloccare un IP, i sistemi di rilevamento delle frodi possono visualizzare un CAPTCHA dopo un numero specifico di tentativi di autenticazione. Il CAPTCHA potrebbe essere richiesto per una durata specifica dopo un numero eccessivo di richieste di autenticazione dallo stesso indirizzo IP.

- Monitorare gli account alla ricerca di attività sospette: è importante monitorare gli account alla ricerca di attività sospette, come tentativi di accesso falliti, modifiche alle informazioni dell’account e transazioni insolite.

Implementando queste strategie di prevenzione, i singoli e le aziende possono prendere l’iniziativa di prevenire efficacemente gli attacchi ATO e proteggere meglio le informazioni e i conti sensibili da accessi non autorizzati.

Account Takeover Fraud Protection

Oltre a impiegare strategie di prevenzione contro l’account takeover, diversi strumenti e soluzioni possono aiutare a minimizzare il potenziale degli attacchi ATO.

Threat Intelligence e monitoraggio

Questi strumenti monitorano e analizzano i dati provenienti da varie fonti, tra cui blacklist note, violazioni di dati e attività online sospette, per rilevare potenziali minacce e compromissioni di account. Possono fornire avvisi in tempo reale e aiutare a prevenire tentativi di accesso fraudolenti.

Monitoraggio delle attività degli account e profilazione degli utenti

Le soluzioni che monitorano le attività dell’account utente, come la cronologia degli accessi, le transazioni e le modifiche alle impostazioni dell’account, possono identificare comportamenti insoliti o sospetti. La profilazione degli utenti comporta l’analisi dei dati storici e del comportamento degli utenti per stabilire modelli e rilevare anomalie.

Formazione degli utenti e sensibilizzazione alla sicurezza

La formazione sulla cybersecurity per educare gli utenti sui metodi di attacco più comuni, sulle tecniche di phishing e sulle migliori pratiche di sicurezza può aiutare a prevenire le frodi di acquisizione dell’account. Ciò include la promozione di una forte igiene delle password, la cautela nel non condividere informazioni sensibili e la fornitura di indicazioni su come riconoscere e segnalare attività sospette.

Geolocalizzazione IP e rilevamento delle anomalie

Questi strumenti analizzano la posizione geografica e i modelli comportamentali associati ai tentativi di accesso. Possono identificare attività sospette, come tentativi di accesso da luoghi sconosciuti o modelli di accesso insoliti, e attivare misure di sicurezza aggiuntive o avvisi.

Device Fingerprinting

Questa tecnica prevede la raccolta e l’analisi di dati specifici del dispositivo, come: l’indirizzo IP, il sistema operativo, il tipo di browser e i cookie, per creare un identificatore unico o “impronta digitale” per ogni dispositivo. Il fingerprinting aiuta a rilevare anomalie come tentativi di accesso da dispositivi non riconosciuti e segnala potenziali tentativi di acquisizione di account.

Biometria comportamentale

Le soluzioni di biometria comportamentale analizzano i modelli di comportamento degli utenti, tra cui la pressione dei tasti, i movimenti del mouse, la velocità di battitura e i modelli di navigazione, per stabilire una linea di base del comportamento normale. Eventuali deviazioni dalla linea di base possono attivare avvisi e indicare possibili attività fraudolente.

È importante notare che questi strumenti e soluzioni devono essere implementati come parte di una strategia completa di sicurezza informatica e protezione dei dati, adattata alle esigenze specifiche dell’organizzazione o dell’individuo e aggiornata regolarmente per affrontare le minacce e le vulnerabilità emergenti.

In che modo Proofpoint può aiutare

Targeted Attack Protection (TAP) di Proofpoint è una soluzione di protezione dalle minacce avanzate che aiuta le organizzazioni a rilevare, analizzare e bloccare le minacce avanzate prima che raggiungano la posta in arrivo. TAP identifica e blocca le minacce avanzate via email, tra cui il ransomware e altre minacce avanzate via email veicolate attraverso allegati e URL dannosi.

TAP Account Takeover di Proofpoint è un componente aggiuntivo di TAP che ne estende le funzionalità rilevando gli account compromessi e proteggendo le email e gli ambienti cloud. Difende ulteriormente le minacce che possono portare ad attacchi ATO concentrandosi su:

- Visibilità sull’intera catena di attacchi di acquisizione di account email: Proofpoint TAP ATO fornisce visibilità sull’intera catena di attacchi di acquisizione di account email. Accelera il rilevamento e la risposta agli attacchi ATO, aiutando le organizzazioni a prevenire e mitigare l’impatto di questi attacchi.

- Rilevamento degli account compromessi: Proofpoint TAP rileva gli account compromessi e avvisa i team di sicurezza affinché intervengano. Questo aiuta a prevenire gli attacchi ATO prima che possano causare danni.

- Prevenzione degli attacchi di phishing: Proofpoint aiuta a prevenire gli attacchi di phishing, un metodo comunemente utilizzato dagli aggressori per accedere agli account. Le soluzioni di Proofpoint utilizzano l’apprendimento automatico e altre tecniche avanzate per rilevare e bloccare gli attacchi di phishing.

- Protezione dall’esfiltrazione dei dati: le soluzioni Proofpoint proteggono dall’esfiltrazione dei dati, un obiettivo comune degli attacchi ATO. Le soluzioni Proofpoint utilizzano informazioni avanzate sulle minacce e analisi per rilevare e prevenire l’esfiltrazione dei dati.

Utilizzando le soluzioni Proofpoint, le organizzazioni possono prevenire e rilevare gli attacchi ATO, proteggendo le informazioni e gli account sensibili da accessi non autorizzati.