Teil 2 von 3 einer Reihe

In dieser dreiteiligen Blog-Reihe gehen wir auf praxisorientierte IT-Themen und darauf ein, was Sicherheitsverantwortliche wissen müssen, um Ransomware abwehren zu können. In unserem vorherigen Beitrag haben wir aktuelle Ransomware-Trends vorgestellt, die die globale Ransomware-Landschaft verändern und Unternehmen kaum Schritt halten lassen. In diesem Beitrag brechen wir Ransomware-Angriffe in acht grundlegende Phasen auf, um Verteidigern dabei zu helfen, diese Angriffe besser zu verstehen, zu erklären und den Ablauf zu kommunizieren.

Nach einem kurzzeitigen Rückgang sind Ransomware-Angriffe wieder gestiegen – im Vergleich zum Vorjahr um enorme 62 %. Dabei sind sie auch sehr kostspielig: Laut Untersuchungen von IBM Security betragen die durchschnittlichen Kosten eines Ransomware-Angriffs 4,5 Millionen US-Dollar – plus Lösegeld. Gleichzeitig konzentrieren sich die Angreifer auf die Erstellung raffinierterer Tools und Taktiken, um die Schutzmaßnahmen von Unternehmen zu umgehen, auf Konten zuzugreifen und vertrauliche Daten zu extrahieren.

Und obwohl Angreifer immer wieder neue Methoden zum Umgehen der Cybersicherheitsvorkehrungen finden, sind ihre Taktiken nicht völlig unvorhersehbar, schließlich folgt jeder Ransomware-Angriff der gleichen grundlegenden Abfolge von Ereignissen. Nachfolgend sehen wir uns die acht Phasen erfolgreicher Ransomware Angriffe genauer an.

Überblick über die Angriffskette

Bei den meisten Ransomware-Angriffen gehen die Bedrohungsakteure in diesen acht Schritten vor:

- Aufklärung

- Initial-Kompromittierung

- Persistenz

- Informationserfassung

- Erweiterung von Berechtigungen

- Laterale Bewegungen

- Staging (vor dem Start des eigentlichen Angriffs)

- Letzte Phase: Auswirkung (das Ergebnis)

Überblick über die acht Phasen eines Ransomware-Angriffs.

Phase 1: Aufklärung

In der ersten Phase führen Ransomware-Akteure eine Reihe verschiedener Aktivitäten durch. In einigen Fällen scannen sie Netzwerke, um nach Maschinen mit ungepatchten Schwachstellen zu suchen. In anderen Fällen, zum Beispiel beim kürzlichen MOVEit-Zero-Day-Angriff mit Verbindung zur Ransomware Clop, suchen die Akteure gezielt nach einem bestimmten Fehler. Und in einigen wenigen Fällen interessieren sich die Ransomware-Angreifer für ein konkretes Ziel, das sie als besonders lukrativ einstufen, und suchen nach geeigneten Schwachstellen sowie wichtigen Daten zu den Systemen und Schwachstellen.

In dieser Phase werden unter anderem diese Techniken verwendet:

- Social Engineering: Zu Social-Engineering-Taktiken gehören Phishing-E-Mails, Pretexting, Telefonanrufe sowie persönliche Interaktionen. Cyberkriminelle nutzen diese Methoden, um mehr über ihre Opfer zu erfahren.

- Netzwerkscans: Kriminelle Akteure verwenden Netzwerkscantools (z. B. für Port-, Schwachstellen- oder Netzwerkscans), um anfällige Netzwerksysteme zu identifizieren.

- Open-Source Intelligence (OSINT): Angreifer nutzen OSINT-Tools, um mehr über ihre Ziele zu erfahren. Dazu sammeln sie Informationen aus Websites, sozialen Netzwerken und anderen öffentlichen Quellen.

Phase 2: Initial-Kompromittierung

Für zahlreiche Ransomware-Akteure bedeutet das Aufkommen von Erstzugriffsvermittlern (Initial Access Broker, IAB), dass sie diese Phase überspringen können. Diese groß angelegten Malware-Kampagnen setzen meist auf einen „Spray-and-Pray“-Ansatz, bei dem Millionen schädliche Nachrichten versendet werden – in der Hoffnung, dass einige wenige Empfänger sich täuschen lassen und die Malware herunterladen. Aufgrund des enormen Volumens kann selbst eine sehr geringe Erfolgsrate zu einer lukrativen Pipeline an infizierten Maschinen führen. IABs arbeiten anschließend mit Ransomware-Akteuren zusammen (und teilen sich den Gewinn) oder verkaufen den Zugriff an den Meistbietenden.

Die zentrale Rolle von IABs für das heutige Ransomware-Ökosystem ist ein weiterer Beweis dafür, dass in den meisten Unternehmen die Mitarbeiter – und nicht die Technologie – die wichtigste Schwachstelle sind. Ein Bericht von Verizon zeigt, dass 74 % aller Cyberangriffe von Menschen ausgelöst werden, und weist darauf hin, dass Angreifer darauf setzen, dass Menschen ihren Code ausführen oder auf einen schädlichen Link klicken, der zur Initial-Kompromittierung führt.

Angreifer nutzen die folgenden Angriffsvektoren und Strategien, um Zugriff auf das Zielnetzwerk zu erlangen:

- Schädliche URL-Links und Websites

- Diebstahl von Anmeldedaten

- Zero-Day-Schwachstellen

- Anwerben von Insidern, damit diese Zugriff gewähren

Sicherheitsverantwortliche sollten bedenken, dass Angreifer häufig E-Mail-Angriffe mit diesen anderen Kanälen kombinieren, um ihre Erfolgschancen zu vergrößern.

Das Bedrohungsforscherteam von Proofpoint hat kürzlich festgestellt, dass sich die Taktiken für den Erstzugriff schnell verändern. So ist der Einsatz von Microsoft Office-Makros zur Übertragung von Malware im Jahr 2022 um 66 % zurückgegangen. In der Vergangenheit hatten IABs stark auf Dokumente gesetzt, die per Anhang oder URL verbreitet wurden und mithilfe von Makros Malware installierten. Diese Technik wurde im vergangenen Jahr praktisch wirkungslos, als Microsoft anfing, aus dem Internet heruntergeladene Makros standardmäßig zu blockieren.

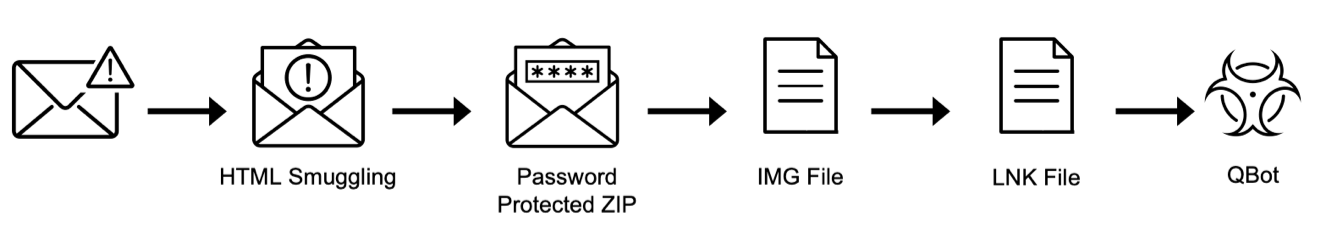

Derzeit beobachten wir, dass Cyberkriminelle zunehmend mit verschiedenen Techniken zur Übertragung der Schaddaten experimentieren, zum Beispiel mit HTML Smuggling sowie mit dem Einbetten von Links in PDF-Dateien und anderen Dokumenten. Ein aktueller Angriff für den Erstzugriff kann zum Beispiel wie folgt ablaufen:

HTML Smuggling → kennwortgeschützte ZIP-Datei → IMG-Datei → LNK-Datei → QBot

Die Schritte eines aktuellen Angriffs für den Erstzugriff.

Wir erwarten, dass Ransomware-Akteure auch weiterhin mit neuen Methoden zur Übertragung der Schaddaten experimentieren werden. Um Schritt halten zu können, müssen Sicherheitsverantwortliche schnell agieren. Denn sobald Angreifer Zugriff auf das Zielnetzwerk erlangt haben, beginnen sie mit der Erkundung des Systems, um sich mithilfe weiterer Schwachstellen festsetzen zu können. Beim Stoppen dieser Aktivitäten ist Zeit der wichtigste Faktor.

Phase 3: Persistenz

Nach der Initial-Kompromittierung ergreifen die kriminellen Akteure Maßnahmen, um den Zugriff auf das Zielnetzwerk über einen längeren Zeitraum aufrecht zu erhalten. IABs können dies allein umsetzen oder den Zugriff an eine Ransomware-Gruppe verkaufen, die die Etablierung der Persistenz übernehmen.

Coveware berichtete 2022, dass 82 % aller beobachteten Ransomware-Angriffe eine Persistenz-Taktik umfassten – 34 % mehr als im vorherigen Quartal. Persistenz-Techniken bleiben weiterhin relevant, denn die Angreifer sind bestrebt, ihre mühsam erbeuteten Zugänge zu schützen.

Bei der Persistenz geht es darum, den kontinuierlichen Zugriff auf ein Zielnetzwerk auch für den Fall zu gewährleisten, dass die Initial-Kompromittierung erkannt und behoben wird. Um dies zu erreichen, können Angreifer zum Beispiel mithilfe von Malware eine virtuelle Hintertür (Backdoor) einrichten oder die Systemkonfigurationen so ändern, dass verborgene Zugriffspunkte entstehen. Sie können aber auch automatisierte Persistenz-Mechanismen verwenden, zum Beispiel:

- Ausnutzen von AutoStart-Funktionen

- Erstellen geplanter Aufgaben oder Dienste

- Manipulieren von Registry-Einträgen

- Kapern legitimer Systemprozesse

Die von diesen kriminellen Akteuren eingesetzte Malware lässt sich mitunter nur schwer beheben. Sie ist häufig dateilos und hinterlässt daher keine Spuren auf der Festplatte des Opfers. In anderen Fällen (z. B. bei Rootkits) integriert sie sich tief in das Betriebssystem.

Phase 4: Informationserfassung

In dieser Phase versuchen die Angreifer, wichtige Informationen über das Netzwerk und die Assets ihres Ziels zu sammeln, um äußerst wirksame Angriffe zu erstellen und zu berechnen, welche Lösegeldforderungen mit größter Wahrscheinlichkeit gezahlt werden.

Dazu führen die Angreifer Netzwerk-Spionage und System-Enumeration durch, um die Struktur des Netzwerks zu verstehen, Schwachstellen zu identifizieren und potenzielle Ansatzpunkte für Rechteeskalationen zu finden. Dazu nutzen sie möglicherweise Netzwerkscantools, Keylogger und andere Malware-Formen. Mit den gewonnenen Erkenntnissen können sie ihre Ransomware-Schaddaten auf konkrete Systeme und Dienste ausrichten.

Angreifer beginnen in dieser Phase außerdem mit dem Identifizieren und Exfiltrieren wertvoller Daten, bevor sie diese in der abschließenden Phase verschlüsseln. Sie führen verschiedene Formen der Datenerkennung durch, um Dateien und Datenbanken zu finden, die möglicherweise wertvolle Informationen wie geistiges Eigentum, Finanzdaten oder Kundeninformationen enthalten.

Phase 5: Erweiterung von Berechtigungen

In dieser Phase geht es darum, Zugangsrechte auf Domain-Administrator-Ebene zu erhalten. Dazu nutzen Angreifer eine als „vertikale Rechteausweitung“ bezeichnete Strategie, bei der sie Server-Konfigurationsfehler ausnutzen und Systemschwachstellen suchen, um auf privilegierte Konten zugreifen zu können. Angreifer verwenden dazu zum Teil auch spezialisierte „Red Team“-Tools wie Cobalt Strike und Mimikatz.

Unzureichende Sicherheitszugangskontrollen, schwache Kennwörter und nicht korrigierte Konfigurationsfehler vereinfachen Angreifern die Rechteausweitung. Und wenn Unternehmen nicht die Zero-Trust-Prinzipien umsetzen, verfügen Anwender möglicherweise über zu weit gefasste Zugriffsrechte, die von kriminellen Akteuren missbraucht werden können. In unserem Forschungsbericht: „Analyse von identitätsbezogenen Risiken (AIR)“ hat Illusive (jetzt Proofpoint) festgestellt, dass Endpunkte in jedem sechsten Unternehmen anfällige Identitäten enthalten, die zu diesem Zweck ausgenutzt werden können. Bei 40 % dieser Identitäten handelt es sich um sogenannte verborgene Administratorkonten, die in einem einzigen Schritt kompromittiert werden können.

Eventuell konzentrieren sie sich auch auf die Kompromittierung von Systemen wie Active Directory (AD) oder Microsoft Azure, die als zentrale Repositorys für Anwenderkonten, Berechtigungen und Authentifizierungsdaten dienen. Durch den Zugriff auf AD erhalten Angreifer Einblicke in die Netzwerkstruktur sowie in die Anwenderberechtigungen. Diese Techniken können sehr effektiv sein und die Kompromittierung von Administratorkonten ermöglichen.

Phase 6: Laterale Bewegungen

Wie der Name bereits impliziert, bezieht sich die Phase der „lateralen Bewegungen“ darauf, dass sich die Bedrohungsakteure im Netzwerk bewegen, um ihre Reichweite zu vergrößern.

Um ihre Gewinne zu steigern, verschlüsseln Ransomware-Akteure ganze Systeme und exfiltrieren vertrauliche Daten aus verschiedenen internen Quellen. Sie benötigen so viel Zugriff wie möglich, um ihre Ziele zu erreichen. Laterale Bewegungen sind besonders bei Ransomware-Angriffen verbreitet, beschränken sich jedoch nicht auf diese Angriffsform. Laut Untersuchungen von VMware für den Global Incident Response Threat Report (Weltweiter Bedrohungsbericht zu Reaktionen auf Zwischenfälle) von 2022 wurden laterale Bewegungen bei bis zu 25 % aller Zwischenfälle eingesetzt.

Wenn sich Ransomware-Akteure durch die Systeme von Unternehmen bewegen, wiederholen sie die Rechteausweitung auf anderen Geräten und kompromittieren weitere Hosts. Dazu setzen sie auf zahlreiche der bereits genannten Taktiken, einschließlich Ausnutzung nicht gepatchter Software und Diebstahl von Anmeldedaten. In anderen Fällen verwenden sie das Remote-Desktop-Protokoll (RDP) und andere legitime Dienste wie Windows Management Instrumentation (WMI), Server Message Block (SMB) oder PowerShell.

Mithilfe von lateralen Bewegungen können Angreifer wichtige Assets lokalisieren und sicherstellen, dass in der Auswirkung-Phase möglichst viele Daten verschlüsselt werden. Diese Strategie spielte beim Angriff auf Uber im vergangenen Jahr sowie bei der gegen SolarWinds gerichteten Attacke von 2020 eine zentrale Rolle. Kurz gesagt: Laterale Bewegungen sind ein wichtiger Schritt in der Angriffskette – und Sicherheitsverantwortliche müssen sich darauf vorbereiten, diesen Schritt zu erkennen und zu blockieren.

Phase 7: Staging

Die Angreifer sind jetzt vorbereitet und in der Lage, ihre Ransomware in der Umgebung des Opfers zu platzieren. Die Staging-Phase erfolgt, nachdem Angreifer den Erstzugriff auf das Netzwerk des Opfers erhalten haben, jedoch noch vor der Verschlüsselung von Daten. Dies ist der letzte wichtige Schritt vor Beginn der Auswirkung-Phase. (Und damit ist dies auch die letzte Chance für Sicherheitsverantwortliche, den eigentlichen Angriff zu verhindern.)

Ransomware-Akteure gehen bei der Planung und Durchführung ihrer Aktionen sorgfältig vor, um die Auswirkungen ihrer Angriffe zu optimieren und die Wahrscheinlichkeit einer Erkennung zu minimieren. In der Staging-Phase ergreifen sie möglicherweise diese Schritte:

- Anpassen des Ransomware-Codes an konkrete Angriffsziele

- Testen der Verbreitungsmechanismen

- Bestätigen von Kommunikationskanälen mit ihrer Command-and-Control-Infrastruktur

Die Staging-Phase ist außerdem ihre letzte Chance, Daten zu exfiltrieren, um ihre Opfer anschließend doppelt oder dreifach zu erpressen. Ransomware-Akteure verlangen häufig mehrere Zahlungen. Bei der ersten Lösegeldforderung geht es darum, die Dateien oder Systeme wieder zu entschlüsseln. Bei nachfolgenden Forderungen geht es eventuell um die Rückgabe oder Vernichtung der exfiltrierten Daten. Sophos berichtet, dass bei mehr als 30 % der Ransomware-Angriffe im Jahr 2022 mit der Veröffentlichung von Daten gedroht wurde.

Abschließende Phase: Auswirkung

In der Auswirkung-Phase führen die Angreifer den eigentlichen Angriff durch, d. h. sie benachrichtigen ihre Opfer über die Sicherheitsverletzung und verschlüsseln das Netzwerk bzw. die Daten der Opfer. Zur „Auswirkung“ kann gehören, dass der Zugriff auf geschäftskritische Systeme gesperrt wird, bis ein Lösegeld gezahlt wird.

Bei vielen Unternehmen ist die Auswirkung der erste Hinweis auf einen laufenden Ransomware-Angriff.

Die Schritte in dieser Phase können variieren und hängen vom Endziel des Angreifers ab. Typische Schritte sind:

- Verschlüsselung: Sobald die Ransomware ausgelöst wird, verbreitet sie sich schnell im gesamten Netzwerk, verschlüsselt Dateien und sperrt die Anwender von ihren Systemen aus. Die für die vollständige Verschlüsselung benötigte Zeit hängt von vielen systembezogenen Faktoren ab, doch insgesamt beschleunigt sich dieser Prozess. Das macht deutlich, dass die Aktivitäten der Angreifer bereits früher in der Angriffskette erkannt werden müssen.

- Datei-Umbenennung und Änderung von Dateinamenerweiterungen: Ransomware benennt mitunter Dateien um oder ändert deren Dateierweiterung, um darauf hinzuweisen, dass die Datei kompromittiert wurde und entschlüsselt werden muss.

- Anzeige einer Lösegeldforderung: Angreifer müssen mit ihren Opfern kommunizieren und ihnen Anweisungen dazu geben, wie diese das Lösegeld zahlen sollen und an den Entschlüsselungsschlüssel gelangen.

In einigen Fällen geht Ransomware noch weiter, um die Anwender von ihren Geräten oder Netzwerken auszusperren und die Systeme der Opfer zusätzlich zu stören, oder die Angreifer verschlüsseln erst gar keine Daten, sondern gehen gleich zu Erpressungstaktiken über.

Break the Attack Chain

Ransomware-Angriffe entwickeln sich permanent weiter. Um diese ständige Bedrohung abzuwehren, müssen Unternehmen auf dem Laufenden bleiben, ihre Schutzmaßnahmen anpassen und eine Kultur der Sensibilisierung für Cybersicherheit pflegen. Jede Phase der Ransomware-Angriffskette bietet die Chance für proaktiven Schutz und Behebungsmaßnahmen.

Im letzten Teil der Blog-Reihe werden wir Strategien und Sicherheitskontrollen vorstellen, mit denen Ransomware in jedem Schritt der Angriffskette vermieden werden kann.

Vereinbaren Sie eine Risikoanalyse Ihrer Mitarbeiter

Wenn Ihnen das Ransomware-Risiko für Ihr Unternehmen in der Zwischenzeit Sorgen bereitet, können Sie eine Proofpoint Risikoanalyse für E-Mail-Sicherheit vereinbaren. Diese kostenlose Analyse nimmt nur fünf Minuten in Anspruch – und kann dennoch erhebliche Vorteile bieten.

Durch diese Analyse können Sie nicht nur Bedrohungen aufdecken, die Ihre aktuelle Sicherheitslösung möglicherweise übersieht, sondern auch erfahren, welche Anwender in Ihrem Unternehmen im Visier von Angreifern stehen. Diese Erkenntnisse zeigen Ihnen, warum integrierte und mehrstufige Schutzmaßnahmen die beste Abwehr gegen Ransomware-Bedrohungen sind.