Unternehmen in allen Ländern kämpfen heute mehr denn je mit knappen Budgets und Ressourcen. Universitäten und Schulen sind da keine Ausnahme. Bei vielen ist der fortgesetzte Einsatz suboptimaler IT-Tools keine Frage der Vorsicht, sondern der notwendigen Sparsamkeit geschuldet. Warum also sollte eine Top-Universität den langwierigen und komplexen Beschaffungsprozess auf sich nehmen, um die bestehende Microsoft-E-Mail-Sicherheitslösung zu ergänzen?

Genau das hat einer unserer neuesten Kunden getan. Die Geschichte spiegelt die Erfahrung tausender Microsoft-Kunden aller Größen wider, die im vergangenen Jahr ihren Microsoft-Schutz mit Proofpoint ergänzt haben, um einen mehrschichtigen Sicherheitsansatz zu implementieren. Auch wenn die Universität anonym bleiben will, möchten wir über ihre Geschichte und ihre Erfahrungen berichten.

Neudefinition der akzeptablen Risiken

Im Rahmen einer umfangreichen Vereinbarung mit Microsoft hatte die Universität mehrere Jahre lang die nativen E-Mail-Sicherheitsfunktionen verwendet, um die mehr als 40.000 Postfächer der Studenten und Lehrkräfte zu schützen. Während dieser Zeit hatte das Sicherheitsteam der Universität mit mehreren Schwierigkeiten zu kämpfen, darunter fehlende Integrationsmöglichkeiten der Microsoft-Lösungen, unflexible E-Mail-Kontrollen und stark auf manuelle Schritte angewiesene Zwischenfallanalysen.

Das Sicherheitsteam erkannte, dass die Angriffe immer schwerwiegender wurden und dass sie zusätzliche Schutzebenen benötigten, um bislang übersehene Bedrohungen zu erfassen. Die Universität kämpfte bereits mit einer wachsenden Zahl an internen BEC-Nachrichten (Business Email Compromise) von Konten, die durch böswillige Phishing-E-Mails an die Postfächer der Anwender kompromittiert wurden.

Hinzu kam, dass Studenten und Lehrkräfte jede Woche tausende hochentwickelte Angriffe erhielten, die vom Sicherheitsteam manuell triagiert werden mussten. Dazu gehörten:

- Raffinierte Social-Engineering-Angriffe Mehrschichtige Phishing-Nachrichten

- Angriffe mit Umgehung der Multifaktor-Authentifizierung

- Angriffe per Telefon (TOAD)

Ohne konsistente Quarantänekontrollen, detaillierte Bedrohungsdaten und automatisierte Behebungsfunktionen konnte das Team die schnell wachsende Angriffsfläche nicht eindämmen. Die Bedrohungstransparenz und Produktivität wurden durch unzureichende Berichte und Integrationen mit anderen Tools wie SIEM und Endpunktschutz zusätzlich reduziert. Und wenn diese Probleme bei Microsoft gemeldet wurden, reagierte deren Support-Team nur langsam.

Microsoft war also nicht in der Lage, diese zunehmenden Angriffe zu stoppen. Daher wandte sich die Universität an Proofpoint.

Gründe für die Ergänzung: Microsoft und Proofpoint im Vergleich

Angesichts der langjährigen Erfahrung mit Microsoft erwartete die Universität, dass Proofpoint seinen Mehrwert überzeugend nachweisen kann. Die Verantwortlichen wollten sicher sein, dass Proofpoint eine wirklich sinnvolle Ergänzung für das bestehende Sicherheitsprogramm sein würde. In den folgenden drei Kernbereichen konnte Proofpoint die Sicherheit während des Evaluierungszeitraums verbessern:

Kontinuierliche Erkennung und erstklassige Effizienz: Proofpoint überzeugt

Im Gegensatz zu Proofpoint ist Microsoft nicht in der Lage, aktuelle E-Mail-Bedrohungen wie BEC und hochentwickelte Phishing-Angriffe zu erkennen. Laut unseren Daten handelt es sich bei mehr als 63 % aller Bedrohungen, die von Microsoft übersehen, von Proofpoint aber erkannt werden, um Anmeldedaten-Phishing.

Dies liegt vor allem an den begrenzten URL-Erkennungsfunktionen von Microsoft, die eine Sandbox-Analyse von Links nur nach der Zustellung vorsehen und Bedrohungen nur dann erkennen, wenn sie Schaddaten enthalten. Das bedeutet, dass Anwender auf einen Link klicken müssen, um die dynamischen Microsoft-Analysen auszulösen. Bei unserem Kunden bedeutete dies ein enormes Risiko für die Universität und die Studenten und führte häufig zu kompromittierten Konten.

Phishing-Links gehören zu den am schnellsten wachsenden Bedrohungstaktiken. Deshalb bietet Proofpoint Funktionen zur kontinuierlichen Erkennung von URL-Bedrohungen während des gesamten E-Mail-Lebenszyklus an. 80 % der von Proofpoint erkannten URL-Bedrohungen wurden gestoppt, bevor Anwender mit ihnen interagieren konnten.

Dies wird durch unsere prädiktiven URL-Analysen und branchenweit ersten Funktionen für verzögerte URL-Öffnungen und Sandbox-Analysen vor der Zustellung ermöglicht. Auf diese Weise können wir deutlich die Wahrscheinlichkeit reduzieren, dass Anwender eine Bedrohung versehentlich aktivieren. Die verbleibenden 20 % der URL-Bedrohungen werden zum Klickzeitpunkt mit folgenden Funktionen gestoppt:

- Umschreiben von URLs

- Sandbox-Analyse von Links in Echtzeit

- Öffnen verdächtiger Links in einer sterilen, isolierten Surf-Umgebung

Das erstklassige Angebot von Proofpoint geht jedoch über die Erkennung von schädlichen Links und Phishing-Versuchen hinaus. Wir können mit unseren mehrschichtigen, auf künstlicher Intelligenz (KI) basierenden Erkennungstechnologien ein große Bandbreite an gezielten Bedrohungen äußerst zuverlässig stoppen.

Um unseren bereits hervorragenden BEC-Schutz zu verbessern, ergänzen wir unsere Large Language Models (LLMs) mit semantischen Analysen, sodass unsere verhaltensbasierten Module den Kontext und die Absicht des in der E-Mail verwendeten Wortlauts verstehen. Sobald eine Nachricht als schädlich erkannt wird, entfernen wir sie automatisch noch vor der Zustellung.

In den ersten Tagen der Evaluierung durch die Universität erkannte Proofpoint mehrere hundert BEC-Nachrichten, die von Microsoft übersehen wurden. Die Entfernung dieser Nachrichten ersparte unserem Kunden erheblichen manuellen Behebungsaufwand. Die hohe Anzahl der bislang unerkannten Bedrohungen bestätigte zudem, dass zusätzlicher Schutz tatsächlich erforderlich war.

Effizienz bei Verwaltung und Behebung: Proofpoint überzeugt

Viele Kunden von Microsoft-Sicherheitslösungen wissen, dass die Unterstützung dieser Lösungen sehr zeitaufwändig und kostenintensiv ist. So bietet Microsoft nur sehr eingeschränkte Funktionen zur automatisierten Nachrichtenbehebung nach der Zustellung an. Wenn Sie nicht für ein Add-on wie Microsoft 365 E5 mit Defender bezahlen, erhalten Sie sogar noch weniger Überblick über nachträglich als schädlich erkannte E-Mails.

Zudem kann Microsoft keine Warnmeldungen von anderen Sicherheitstools verarbeiten und deren Daten nicht mit eigenen Daten korrelieren. Unternehmen bleiben im Dunklen und werden in den wenigen Anwendungsszenarien, die die Microsoft-Sicherheitsfunktionen tatsächlich abdecken, weniger zuverlässig geschützt.

Das muss aber nicht so sein. Durch die Kombination der Proofpoint-Behebungsfunktionen mit Microsoft wird Ihr Sicherheitsteam erheblich entlastet.

Proofpoint automatisiert die Analyse und Beseitigung von Bedrohungen aus Postfächern im gesamten Unternehmen, einschließlich Nachrichten, die bereits an andere Empfänger und Verteilerlisten weiterleitet wurden, sowie von Anwendern gemeldete Nachrichten. Unsere responsiven Warnungshinweise in E-Mails erleichtern Anwendern das Melden direkt aus der geöffneten Nachricht. Um sichere Verhaltensweisen zu stärken, erhalten Anwender eine Echtzeit-Rückmeldung (schädliche oder nicht schädliche Nachricht), um den Kreislauf zu schließen.

Vor der Zusammenarbeit mit Proofpoint mussten im Team der Universität mehrere Vollzeitmitarbeiter manuell übersehene Bedrohungen beheben und die E-Mail-Verwaltung steuern. Diese Position war äußerst kritisch, da diese Aufgaben täglich rund um die Uhr durchgeführt werden mussten. Dank Proofpoint können diese Mitarbeiter jetzt an wirksameren und lukrativeren Projekten arbeiten. Tatsächlich zeigen unsere Daten, dass Unternehmen nach dem Einbinden von Proofpoint-Lösungen für E-Mail-Sicherheit durchschnittlich mindestens 90 % weniger Zeit für die Behebung schädlicher E-Mails aufwenden müssen.

Personenzentrierte Erkenntnisse: Proofpoint überzeugt

Was die Microsoft-Lösung nicht sieht, kann sie auch nicht verarbeiten. Diese fehlende Sichtbarkeit ist bei Microsoft leider systembedingt und gilt auch für Meldungen von Anwendern und Integrationen mit Drittanbieterlösungen. Dadurch ist der Bereich der verfügbaren Bedrohungstelemetriedaten sehr überschaubar – und umfasst nur einen Bruchteil der verhaltensbasierten und personenzentrierten Erkenntnisse, die Sie von Proofpoint erhalten.

Durch diese fehlende Sichtbarkeit konnte Microsoft nicht sagen, wie und wo Studenten und Lehrkräfte angegriffen werden. Als die Universität diese Einblicke durch Proofpoint erhielt, stufte sie dies als unverzichtbar für die Verhinderung von personenzentrierten Zwischenfällen ein, die schnell zu größeren Problemen führen können.

Proofpoint bietet seinen Kunden einen einzigartigen Einblick in die weltweite Bedrohungslandschaft. Wir analysieren jeden Tag mehr als 3 Milliarden Nachrichten bei über 510.000 Kunden weltweit und stellen unseren Kunden diese Daten in zahlreichen leicht verständlichen Berichten zur Verfügung. Die Berichte richten sich an alle Anwender und reichen von Übersichten für Führungskräfte bis zu bedrohungs- und kampagnenspezifischen Forensikdaten.

Unser Very Attacked People™-Bericht zeigt zum Beispiel, wie und warum Ihre Anwender angegriffen werden, welche Anwender am häufigsten attackiert werden und welche Auswirkungen ein erfolgreicher Angriff auf Ihr Unternehmen haben könnte. Mit den Informationen in diesem Bericht können Administratoren den Schutz gezielt bei den relevantesten Personen und Stellen verstärken und die begrenzten Sicherheitsressourcen bestmöglich nutzen.

Wir möchten, dass die Daten so hilfreich sind wie möglich. Deshalb stellen wir sicher, dass sie durch Integrationen mit anderen großen Cybersicherheitsanbietern leicht verfügbar sind. Proofpoint unterstützt die nahtlose, bidirektionale Datenweitergabe für Produkte von Microsoft, CrowdStrike, Palo Alto Networks und anderen Anbietern, sodass unsere Kunden von folgenden Vorteilen profitieren:

- Zuverlässigere Sicherheitswarnungen

- Wertvolle personenzentrierte Sicherheitserkenntnisse

- Wichtiger Kontext für Zwischenfalluntersuchungen

Da der Universität keine umfassenden Berichte und Anbieterintegrationen zur Verfügung standen, konnte sie erst auf Angriffe reagieren, nachdem der Schaden entstanden ist. Durch die Kombination von Proofpoint mit Microsoft erhielt ihr Team die zusätzlichen Erkenntnisse, die es für die proaktive Abwehr von Bedrohungen und zum Verständnis der gesamten Bedrohungslandschaft benötigte.

Aufbau einer mehrstufigen Abwehr mit Proofpoint

Nachdem die Universität das Proofpoint-Angebot einige Tage evaluiert hatte, war das Sicherheitsteam überzeugt. Genau genommen hatten die Mitarbeiter bereits begonnen, sich bei der Bewältigung von Zwischenfällen auf unsere Plattform zu verlassen. Sie stellten sofort fest, dass sie schädliche Nachrichten proaktiv identifizieren und entfernen konnten, bevor Anwender klickten.

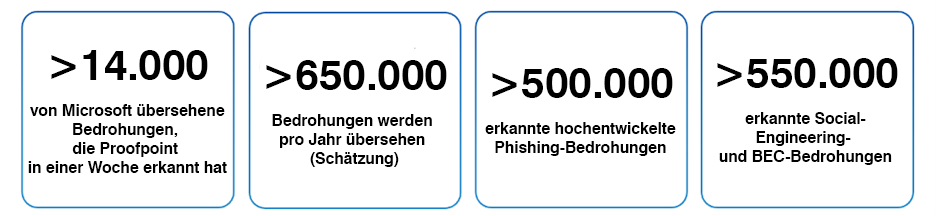

Die bei der Evaluierung durch die Universität zusammengetragenen Daten verdeutlichen die Proofpoint-Vorteile. Innerhalb von nur einer Woche entdeckten wir mehr als 14.000 Bedrohungen, die Microsoft übersehen hatte, einschließlich Malware, Phishing und BEC-Angriffen. Das entspricht mehr als 650.000 Nachrichten pro Jahr.

Anonymisierte Bedrohungsdaten aus der Evaluierung unseres Kunden.

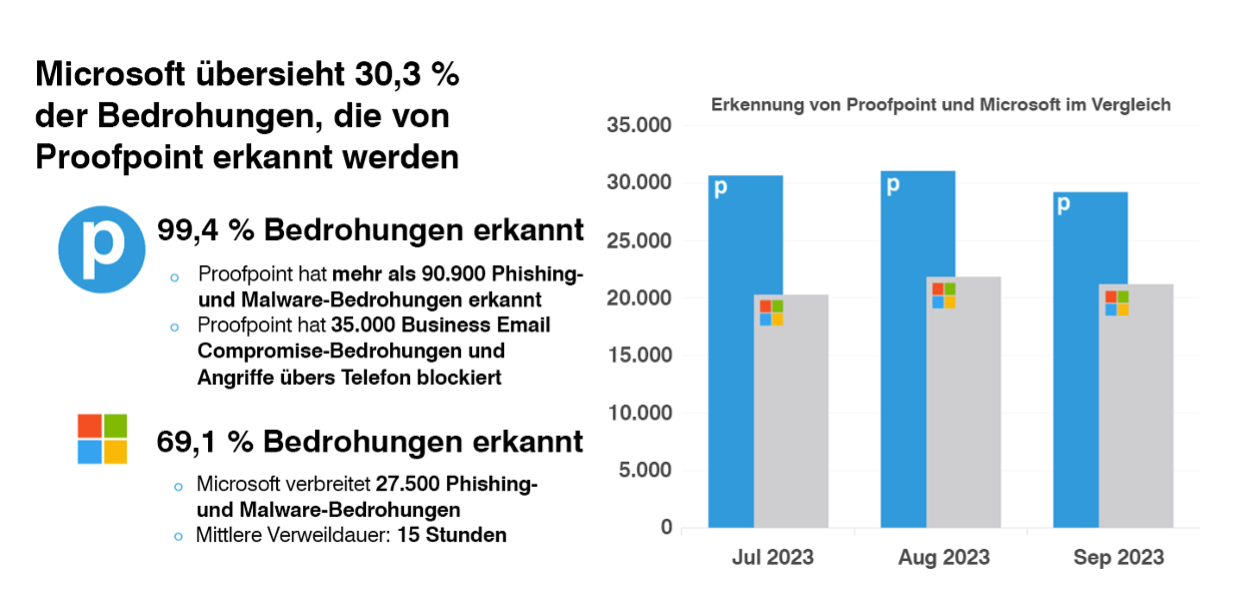

Die Erfahrung, die die Universität gemacht hatte, ist interessant, aber kein Einzelfall. Proofpoint bietet eine erstklassige Threat Protection-Lösung, die im Durchschnitt dauerhaft mehr als 30 % mehr schädliche Nachrichten erkennt als Microsoft. Deshalb setzen 87 der Fortune 100-Unternehmen (von denen 83 Microsoft 365 einsetzen) auf Proofpoint, um die nativen Sicherheitsfunktionen zu ergänzen und bestehende Lücken zu schließen.

Durchschnittliche Ergebnisse bei Proofpoint-Evaluierungen mit Microsoft.

Die tatsächlichen Kosten nativer Sicherheit

„Ausreichende“ Sicherheit ist mit realen, häufig verschwiegenen Kosten verbunden. Bedenken Sie nur den zusätzlichen Zeit-, Ressourcen- und Verwaltungsaufwand sowie den unzureichenden Support, wenn Sie ausschließlich Microsoft-native Sicherheitsfunktionen verwenden. Angesichts raffinierter Bedrohungen wie BEC, die Microsoft-Lösungen angreifen und zu erheblichen finanziellen Verlusten führen können, kann Ihr Unternehmen sich den Verzicht auf zusätzlichen Schutz nicht leisten.

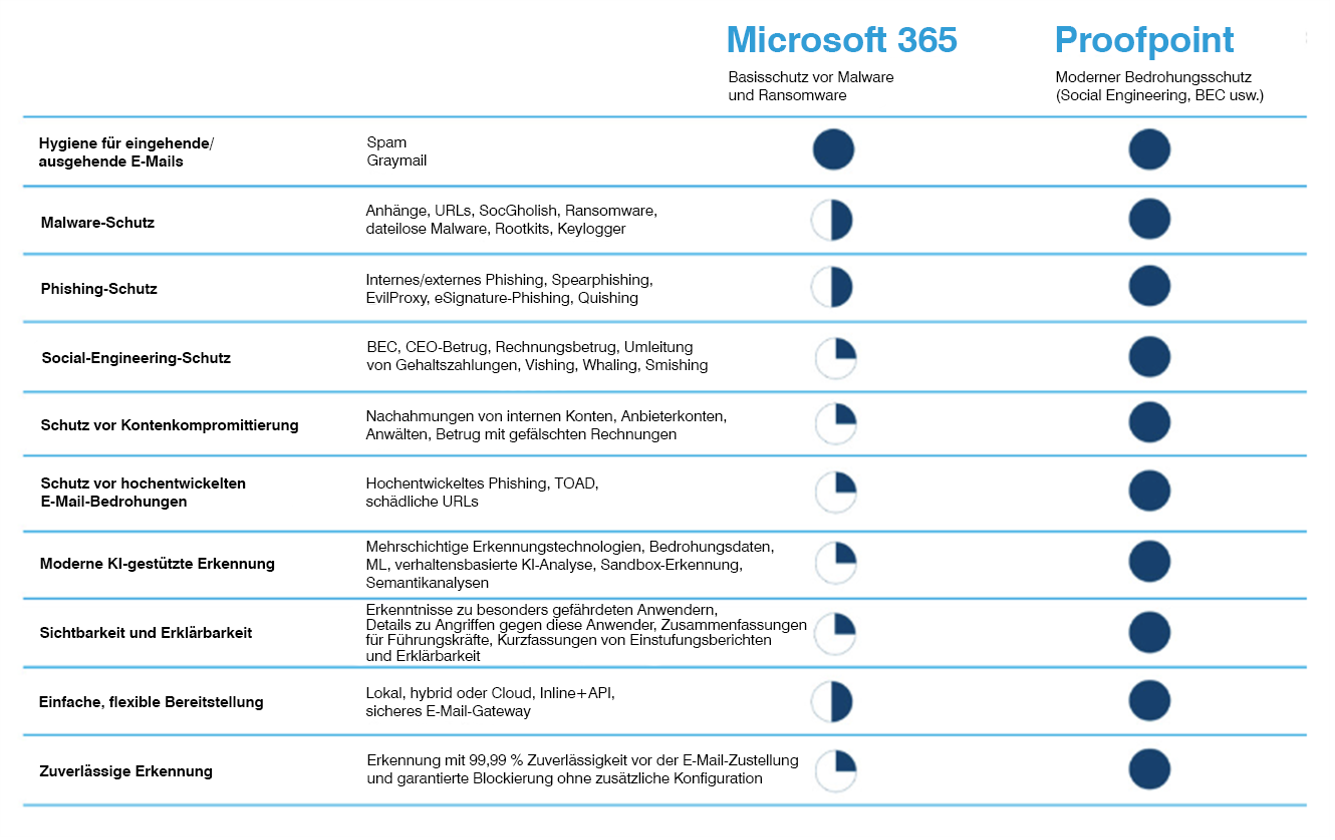

Vergleich der Schutzfunktionen von Microsoft 365 und Proofpoint.

Proofpoint ist die beste personenzentrierte Sicherheitsplattform zur Ergänzung von Microsoft. Wir stellen Ihnen die Tools zur Verfügung, die Sie für mehrschichtigen Schutz vor den neuesten, dynamischen Bedrohungstaktiken benötigen. Unsere kontinuierlichen End-to-End-Erkennungsfunktionen stoppen eine größere Zahl gegen Menschen gerichteter Angriffe – vor, während und nach der Zustellung. Mit Proofpoint können Sie Ihre Microsoft-Investition besser nutzen, Ihre Risiken reduzieren, Ihre begrenzten Ressourcen optimal nutzen und die Effizienz Ihrer Sicherheitsteams steigern.

Wenn Sie mehr darüber erfahren möchten, wie Sie mit Proofpoint Ihre Microsoft 365-nativen Sicherheitsfunktionen beim Schutz vor kostenintensiven Cyberangriffen verbessern können, lesen Sie unsere Kurzvorstellung Microsoft 365 und Proofpoint – gemeinsam sicherer.