„Wer den Erfolg nicht plant, plant den Misserfolg“, heißt es. In den vergangenen Jahren wurde viel darüber diskutiert, wie sich durch regelmäßige Anstöße (Nudges) schneller Verhaltensänderungen erzielen lassen. Angesichts der kontinuierlichen Weiterentwicklung der Bedrohungslandschaft ist die Notwendigkeit schneller Änderungen nur verständlich, denn Ihre Mitarbeiter müssen sich immer wieder neue Fähigkeiten aneignen, um Ihr Unternehmen erfolgreich verteidigen zu können.

Gleichzeitig verändern sich Ihre Teams permanent – und wachsen dabei. Daraus ergibt sich eine wichtige Frage: Ist es für Endnutzer überhaupt möglich, mit all diesen Veränderungen Schritt zu halten?

Wir sind davon fest überzeugt und glauben, dass Nudging dazu erheblich beitragen kann. In diesem Blog-Beitrag konzentrieren wir uns auf drei Fragen zu Frameworks, die für die Entwicklung einer Nudging-Strategie zum Herbeiführen schneller Verhaltensänderungen unverzichtbar sind. Wir befassen uns außerdem mit einem vierten Ansatz, der sich in verschiedene Frameworks, Taxonomien und Modelle integrieren lässt.

- Adaptives Schulungsframework: Ist ein und derselbe Nudge für alle Anwender geeignet?

- Bedrohungstaxonomie: Wie können Sie Bedrohungsdaten in einen Nudge einfließen lassen?

- Das Fogg Behavior Model: Sind Nudges allein zielführend?

- Ein integriertes Modell: Wir untersuchen ein Business Email Compromise (BEC)-Szenario.

1. Das adaptive Schulungsframework

Werfen wir zunächst einen Blick auf die Informationsumgebung. Wirksame Cybersicherheitsschulungen decken mehrere Bereiche (oder Themen) ab und präsentieren die Inhalte passend zum aktuellen Kenntnisstand des Lernenden.

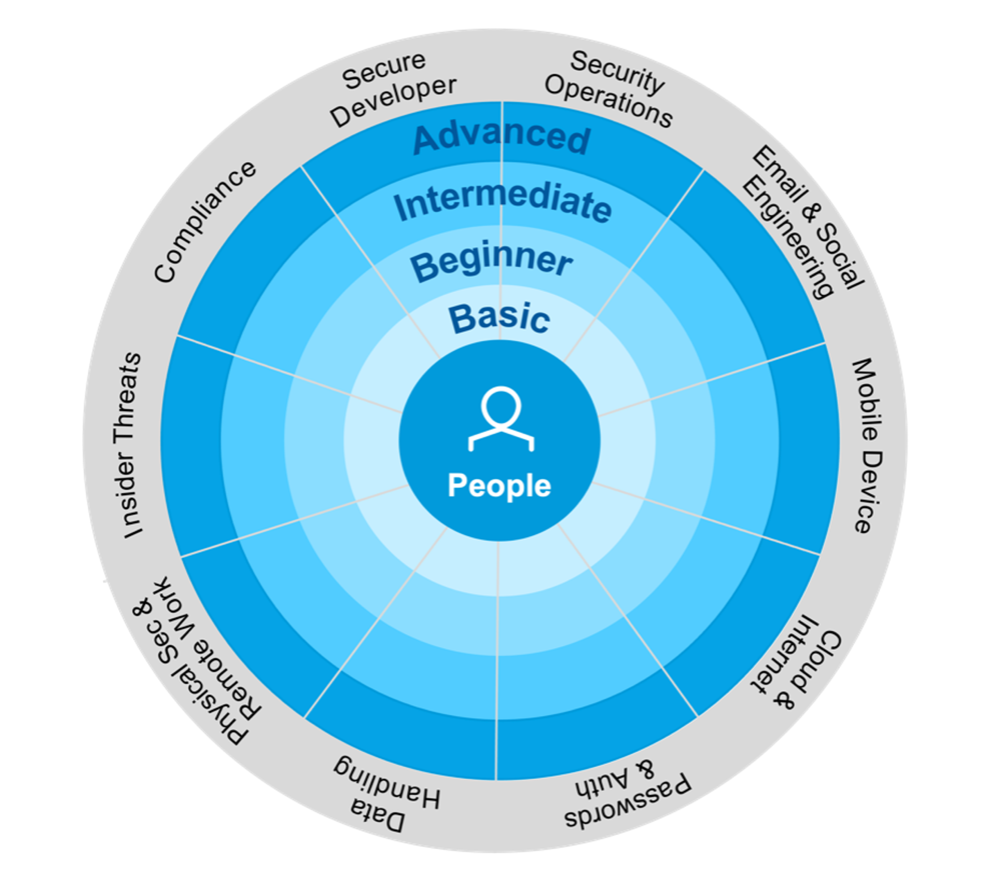

Das adaptive Schulungsframework von Proofpoint unterteilt Cybersicherheit in acht Basisbereiche, zwei rollenbasierte Bereiche für Sicherheitsexperten und vier Kompetenzstufen.

Das adaptive Schulungsframework umfasst zehn Bereiche und vier Kompetenzstufen.

Diese Organisation der Schulungsinhalte gewährleistet, dass ein breites Spektrum wichtiger Cybersicherheitsthemen abgedeckt wird und das Hintergrundwissen der Lernenden berücksichtigt wird. Dies trägt dazu bei, dass sie das Gelernte erheblich besser verstehen.

2. Die Bedrohungstaxonomie

Das adaptive Schulungsframework deckt in den verschiedenen Bereichen Angriffstypen aus zwei Hauptkategorien ab:

- Identifizierte Bedrohungen wie BEC, die durch ein Proofpoint-Produkt oder eine Integration eines Drittanbieters verfolgt werden

- Allgemeine Bedrohungen wie Tailgating-Angriffe, die nicht verfolgt werden

Diese Bedrohungen machen unsere Bedrohungstaxonomie aus, die Bedrohungen nach ihrer Art und Herkunft klassifiziert.

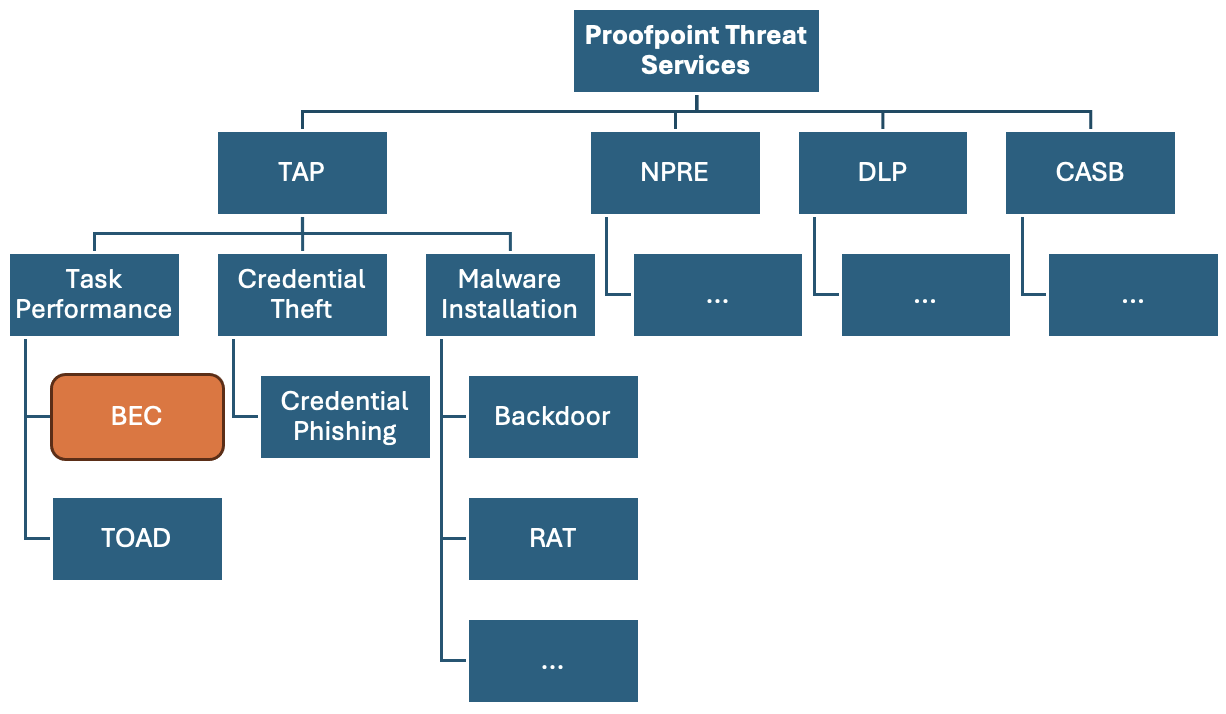

Auszug aus der Spezifikation der Proofpoint-Bedrohungstaxonomie mit Fokus auf BEC.

Einige in der Taxonomie genannte Bedrohungen sind über Metadaten mit Schulungsinhalten verknüpft und einige Inhalte beziehen sich auf eine oder mehrere Bedrohungen der Taxonomie. Die Verknüpfung von Schulungsinhalten mit bedrohungsbezogenen Metadaten hängt von den Kompetenzstufen, Bereichen, Rollen und Themen ab.

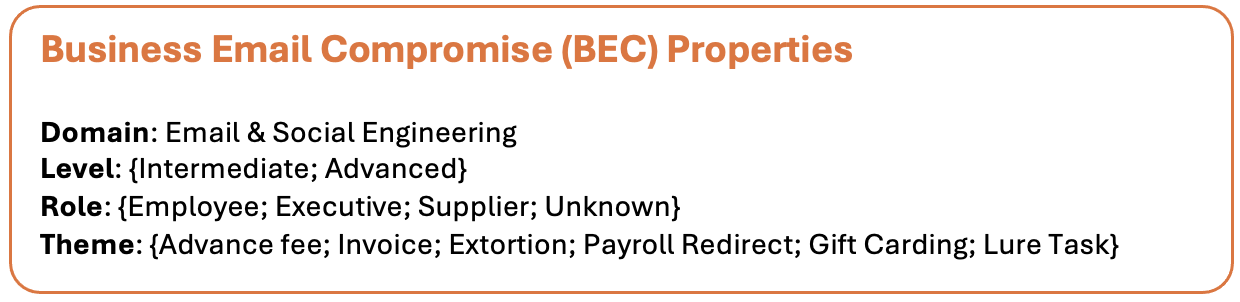

Jeder Terminalknoten stellt eine identifizierte Bedrohung dar, die sich mit bestimmten Eigenschaften (Bereich, Stufe, Rolle und Thema) beschreiben lässt.

Durch systematisches Klassifizieren von Bedrohungen können Unternehmen ihre Mitarbeiter effektiv in der Erkennung und Vermeidung potenzieller Risiken schulen. Die kontinuierliche Verfeinerung unserer Taxonomie trägt dazu bei, dass sie jederzeit mit der dynamischen Bedrohungslandschaft abgestimmt ist. Dadurch können Unternehmen neue Bedrohungen proaktiv eindämmen.

3. Das Fogg Behavior Model

Laut dem Fogg Behavior Model ist Verhalten das Ergebnis von drei Faktoren: Motivation, Möglichkeit und Aufforderung. Um zu verstehen, warum eine Person eine Aktion durchgeführt (oder unterlassen) hat, müssen wir Fragen zu diesen drei Faktoren beantworten.

Motivation

- Ist die Person ausreichend motiviert, die gewünschte Aktion durchzuführen?

- Fühlt sie sich angesprochen?

- Sieht sie sich in der Verantwortung?

Möglichkeit

- Hat die Person die Möglichkeit, die gewünschte Aktion durchzuführen?

- Verfügt sie über die richtigen Fähigkeiten und Kenntnisse?

Aufforderung

- Gibt es eine Aufforderung, die gewünschte Aktion durchzuführen? Ist die Umgebung entsprechend gestaltet?

- Ist die Umgebung so gestaltet, dass die Aktion durchgeführt werden kann, oder erschwert die Umgebung die Aktion oder macht sie sie unwahrscheinlich?

Wenn die gewünschte Aktion nicht stattfand und wir die oben genannten Fragen beantwortet haben, müssen wir unsere Optionen prüfen. Wir müssen uns fragen, mit welchen Mitteln wir die Wahrscheinlichkeit erhöhen können, dass die Person in Zukunft richtig handelt. Wir haben folgende Möglichkeiten, Einfluss auf die drei Faktoren zu nehmen.

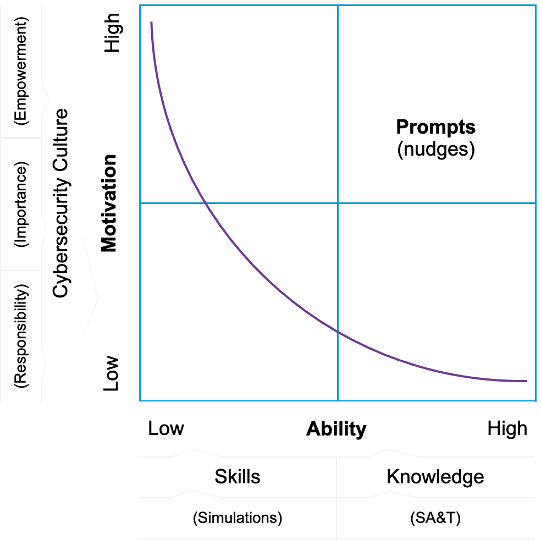

1. Motivation: Kultur ist ein motivierender Faktor. Deshalb ist der Aufbau einer starken Cybersicherheitskultur extrem wichtig. Wir bei Proofpoint betrachten die Cybersicherheitskultur als Schnittmenge dieser drei wichtigen Dimensionen:

- Verantwortung: Ist dies meine Aufgabe?

- Bedeutung: Ist das für mich relevant?

- Befähigung: Weiß ich, was ich tun muss?

2. Möglichkeit: Ein umfassender Cybersicherheitsplan, wie er im adaptiven Schulungsframework definiert ist, kann den Faktor „Möglichkeit“ (d. h. das Zusammenspiel von Fähigkeiten und Wissen) beeinflussen.

- Um die Fähigkeiten von Anwendern zu verbessern, müssen Gelegenheiten zum Üben der Fähigkeit in einer sicheren Umgebung mit anschließendem Feedback bereitgestellt werden, etwa in Form von Simulationen.

- Zum Aufbau von Wissen müssen sich Anwender mit dem Thema befassen, an vorheriges Wissen anknüpfen und das Wissen dann auf relevante Szenarien übertragen.

3. Aufforderung: Durch die Nutzung von Anstößen (Nudging) soll die Umgebung so gestaltet werden, dass die Wahrscheinlichkeit steigt, dass sich Anwender für das gewünschte oder optimale Verhalten entscheiden. In einem unserer früheren Beiträge, bei dem es darum ging, warum die Nudging-Theorie allein die Cybersicherheit nicht rettet, haben wir bereits darauf hingewiesen, dass Standards die effektivsten und effizientesten Nudges sind.

4. Ein integriertes Model: Beispiel eines BEC-Szenarios

Nachfolgend sehen Sie ein Modell, bei dem die Bedrohungstaxonomie und das adaptive Schulungsframework in das Fogg Behavior Model und die Nudge-Theorie integriert wurden.

Ein Modell, das die drei wichtigsten Elementen der Cybersicherheitskultur darstellt.

Bei dem gezeigten integrierten Verhaltensmodell sind die Motivation in drei kulturelle Dimensionen und die Möglichkeit in zwei Dimensionen unterteilt. Das Modell bedient sich der Nudge-Theorie als Methode, um Aufforderungen in die Umgebung einzubetten.

Zur Veranschaulichung dieser Integration hier ein Beispiel: Marie ist Chief Financial Officer (CFO) eines großen Konzerns und Ziel einer BEC-Kampagne. Wir wissen das, weil Proofpoint Targeted Attack Protection (TAP) festgestellt hat, dass diese Bedrohung an ihr Postfach gesendet wurde.

Basierend auf den BEC-Eigenschaften innerhalb der Bedrohungstaxonomie ist die relevante Schulung zu dieser Bedrohung im Bereich „E-Mail und Social Engineering“ angesiedelt. Die Stufe für dieses Schulungsthema wird sowohl als „Mittelstufe“ als auch „Experten“ kategorisiert. Aufgrund ihrer Rolle als CFO wird Maries Schulung zu BEC um finanzbezogene Themen erweitert.

Unter Berücksichtigung der obigen Taxonomiedaten können wir folgende drei Fragen des vorherigen Abschnitts formulieren:

- Verfügt Marie über genügend Motivation, um den Angriff abzuwehren? Falls in ihrem Unternehmen die Umfrage zur Cybersicherheitskultur von Proofpoint durchgeführt wurde, können wir anhand der Dimension „Verantwortung“ prüfen, ob sich Personen im Allgemeinen für Sicherheit verantwortlich fühlen. Dies lässt einige Rückschlüsse auf ihre persönliche Motivation zu.

- Verfügt Marie über das erforderliche Wissen und die erforderlichen Fähigkeiten in Bezug auf diese konkrete Bedrohung? Wir wissen, dass es sich um ein Experten-Thema handelt, sodass wir Marie einen kurzen Schulungsplan anbieten können, um sie auf die identifizierte Bedrohung aufmerksam zu machen. Die Proofpoint Security Awareness-Plattform umfasst Materialien, die mit dieser identifizierten Bedrohung gekennzeichnet sind, sodass die Suche nach passenden Inhalten relativ einfach ist.

- Ist die Umgebung von Marie so gestaltet, dass es für sie einfach ist, die richtigen Aktionen durchzuführen? Wir möchten die Umgebung von Marie so gestalten, dass Marie geschützt ist. Da sie Ziel eines BEC-Angriffs ist, machen wir sie auf diese Tatsache aufmerksam. Dazu senden wir ihr einen Hinweis mit der Aufforderung, auf konkrete Anzeichen für BEC-Nachrichten zu achten.

Fazit

Der Aufbau einer starken Cybersicherheitskultur ist ein fortwährender und inkrementeller Prozess. Wenn Sie es richtig angehen, motivieren Sie Ihre Mitarbeiter, sich in die richtige Richtung zu bewegen. Ihr Sicherheitsteam muss ihre Mitarbeiter nicht davon überzeugen, dass Cybersicherheit ihre Verantwortung ist und dass sie befugt sind, verdächtige oder nicht richtlinienkonforme Vorgänge zu melden.

Ein weiterer kontinuierlicher Prozess ist die Erweiterung der Möglichkeit der Anwender mithilfe von hochwertigen Schulungen, die die Fähigkeiten und Kenntnisse verbessern. Fähigkeiten werden in Form von Simulationen geübt, während das Wissen durch Schulungsvideos, Teams- und Slack-Nachrichten, Newsletter und andere Materialien zur Sensibilisierung erweitert wird. Beides sollte regelmäßig wiederholt bzw. aktualisiert werden, damit das Thema Sicherheit bei den Mitarbeitern präsent bleibt.

Gleichzeitig bietet die Nudge-Theorie Orientierungshilfe für die Gestaltung einer Umgebung, die Anwender dazu motiviert, sich für sichere Online-Verhaltensweisen zu entscheiden.

Die nächsten Schritte

Damit Sie Ihre Security-Awareness-Programme erweitern und die angesprochenen empfohlenen Vorgehensweisen anwenden können, lade ich Sie zur Teilnahme an unserer demnächst verfügbaren Webinar-Reihe ein: From Targets to Defenders: Building a Culture of Vigilance Through Cybersecurity Awareness (Vom Ziel zum Verteidiger: Aufbau einer Kultur der Wachsamkeit durch Sensibilisierung für Cybersicherheit). Bei dieser Reihe erhalten Sie relevante Einblicke und Tools, die Ihnen dabei helfen, aus Ihren Anwendern proaktive Verteidiger Ihrer Cybersicherheit zu machen. Verpassen Sie nicht die Gelegenheit, Ihr Wissen zu vertiefen und Ihr Sicherheitsprogramm zu verbessern. Registrieren Sie sich!