Inhaltsverzeichnis

- Definition

- Wie Phishing funktioniert

- Phishing historisch betrachtet

- Warum ist Phishing ein Problem?

- Echte Phishing-Beispiele

- Phishing-Techniken

- Häufige Betreffzeilen bei Phishing-Mails

- Arten von Phishing-Angriffen

- Was ist ein Phishing-Kit?

- Wo Phishing auftritt

- Phishing & Home Office

- Die am häufigsten betroffenen Branchen

- Marken, die Angreifer am häufigsten imitieren

- Phishing verhindern: Maßnahmen zum Phishing-Schutz, die jede Organisation ergreifen sollte

- Anti-Phishing-Lösungen

- Was tun, wenn Sie Phishing-Opfer geworden sind?

- Anti-Phishing-Schulungsprogramm

- Phishing-FAQs

Definition

Phishing ist ein weit verbreiteter Cyberangriff, bei dem Individuen über E-Mail, SMS, Telefonanrufe und andere Kommunikationswege ins Visier genommen werden. Phishing-Nachrichten zielen darauf ab, den Empfänger zu einer Handlung zu verleiten, wie etwa die Preisgabe finanzieller Informationen, Login-Daten zu einem System oder anderen sensiblen Informationen. Phishing umfasst eine Vielzahl von E-Mail-Scams, bei denen Betrüger Informationen stehlen oder Geld erpressen.

Als ein beliebtes Beispiel für Social Engineering nutzt Phishing Elemente von psychologischer Manipulation und Täuschung. Betrüger geben sich häufig als vertrauenswürdige Institutionen aus, um Nutzer dazu zu bringen, bestimmte Handlungen auszuführen. Diese Handlungen umfassen oft das Klicken auf Links zu gefälschten Webseiten, das Herunterladen und Installieren schädlicher Dateien oder die Herausgabe privater Informationen wie Kontodaten oder Kreditkarteninformationen.

Seit Mitte der 1990er Jahre bezeichnet der Begriff „Phishing“ Hacker, die mit betrügerischen E-Mails nach Informationen von nichtsahnenden Nutzern „fischen“. Mittlerweile sind Phishing-Angriffe jedoch weitaus komplexer geworden und werden in verschiedene Arten unterteilt. Dazu gehören E-Mail-Phishing, Spear-Phishing, Smishing, Vishing und Whaling. Jede dieser Arten hat eigene Kanäle und Techniken – von E-Mail über SMS bis hin zu Sprachnachrichten und Anrufen sowie Social Media – verfolgt jedoch immer die gleiche Intention.

Phishing-Statistiken

Cybersicherheits-schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Wie Phishing funktioniert

Egal, ob sich eine Phishing-Kampagne gezielt an Einzelpersonen oder eine breite Masse an Opfern richtet, sie beginnt immer mit einer schädlichen Nachricht. Ein Angriff tarnt sich beispielsweise als Mitteilung von einer legitimen Firma. Je mehr Elemente der Phishing-Nachricht diese echte Firma imitieren, desto wahrscheinlicher ist es, dass der Angriff erfolgreich ist.

Die Ziele der Angreifer variieren, aber meistens geht es darum, persönliche Informationen oder Zugangsdaten zu stehlen. Dabei vermittelt die Phishing-Nachricht ein Gefühl der Dringlichkeit, indem sie der Zielperson die Sperrung ihres Kontos oder finanzielle Verluste androht. Manchmal gaukelt die Phishing-Nachricht dem Opfer auch vor, ihr Job sei in Gefahr. Durch diese Dringlichkeit nehmen sich die Nutzer nicht die Zeit, über die Forderungen der Angreifer nachzudenken und reagieren impulsiv.

Erst später erkennen Sie Warnzeichen und stellen fest, dass die Forderungen unangemessen waren.

Phishing entwickelt sich stets weiter, um zu verhindern, dass technische Sicherheitsmaßnahmen sowie die Nutzer selbst die Tarnung durchschauen. Deshalb müssen Organisationen ihr Personal kontinuierlich weiterbilden, damit sie die neuesten Phishing-Strategien erkennen. Es muss nur eine Person auf einen Phishing-Versuch hereinfallen, um eine schwere Datenverletzung auszulösen. Deshalb zählt Phishing zu den kritischsten Bedrohungen; gleichzeitig ist die Eindämmung von Phishing eine der schwierigsten Herausforderungen, weil technische Maßnahmen nicht ausreichen sind – es braucht eine menschliche Verteidigungslinie.

Phishing historisch betrachtet

Der Begriff „Phishing“ tauchte zum ersten Mal Mitte der 1990er Jahre auf, als Hacker begannen, nichtsahnenden Nutzern betrügerische E-Mails zu schicken, um nach Informationen zu „fischen“. Diese frühen Hacker wurden damals auch als „Phreaks“ bezeichnet, was zur Etablierung des Begriffs „Phishing“ mit „ph“ führte. Phishing versucht Menschen zu ködern, um sie dazu zu bringen, in die Falle zu tappen. Sobald eine Person auf die Masche anspringt, gerät sie, ebenso wie das Unternehmen, für das sie arbeitet, in große Schwierigkeiten.

Wie viele heute verbreitete Bedrohungen beginnt die Geschichte von Phishing in den 1990er Jahren. Als AOL ein beliebtes Content-System mit Internetzugang war, nutzten Angreifer Phishing über Instant-Messaging, um sich als AOL-Mitarbeiter auszugeben und Nutzer dazu zu verleiten, ihre Anmeldedaten preiszugeben. Ziel war es, die Accounts der Nutzer zu übernehmen.

Ab den 2000er Jahren richteten sich die Angriffe zunehmend auf Bankkonten. Phishing-Mails wurden eingesetzt, um die Online-Banking-Zugangsdaten der Nutzer zu stehlen. Diese E-Mails enthielten einen Link zu einer schädlichen Webseite, die genauso aussah wie die offizielle Webseite der Bank, aber in Wirklichkeit war die Domain nur eine sehr ähnliche Variation des offiziellen Domain-Namens (z.B. paypai.com statt paypal.com). Später verwendeten die Angreifer die gestohlenen Zugangsdaten auch bei anderen Accounts an, etwa bei eBay und Google, um Geld zu stehlen, Betrug zu begehen oder andere Nutzer zu spammen.

Warum ist Phishing ein Problem?

Cyberkriminelle greifen auf Phishing zurück, weil es einfach, kostengünstig und effektiv ist. Phishing-Taktiken, insbesondere über E-Mail, erfordern nur minimalen Kosten und Zeitaufwand, wodurch sie sich als Cyberangriffsmethode schnell verbreitet haben. Wer auf einen Phishing-Betrug hereinfällt, kann später mit Malware-Infektionen (einschließlich Ransomware), Identitätsdiebstahl und Datenverlust zu kämpfen haben.

Cyberkriminelle interessieren sich für persönliche Informationen wie Kontodaten, Kreditkartennummern, Steuer- und Krankenakten sowie sensible Geschäftsdaten wie Kundennamen und Kontaktinformationen, geschützte Produktgeheimnisse und vertrauliche Mitteilungen.

Zudem nutzen sie Phishing-Attacken, um direkten Zugang zu E-Mail-, Social-Media- und anderen Konten zu erhalten. Ziel ist es hierbei unter anderem, Zugang zu angeschlossenen Systemen, wie Kassenterminals und Auftragsbearbeitungssystemen zu erhalten und diese zu verändern bzw. zu kompromittieren.

Viele der größten Datenverstöße – wie der aufsehenerregende Vorfall 2013 bei der Target Corporation in den USA – beginnen mit einer Phishing-Mail. Mit einer scheinbar harmlosen E-Mail können Cyberkriminelle einen Fuß in die Tür bekommen und diese dann problemlos aufstoßen.

Echte Phishing-Beispiele

Angreifer schüren Ängste und erwecken ein Gefühl der Dringlichkeit. So ist es beispielsweise eine häufige Masche, dass Angreifer den Nutzern erzählen, ihr Account sei gesperrt worden oder würde suspendiert werden, wenn der betroffene Nutzer nicht auf die E-Mail antwortet. Diese Angst führt dazu, dass die Zielperson Warnsignale ignoriert und ihr Vorwissen zum Thema Phishing vergisst. Sogar Administratoren und Sicherheitsexperten fallen hin und wieder auf Phishing herein.

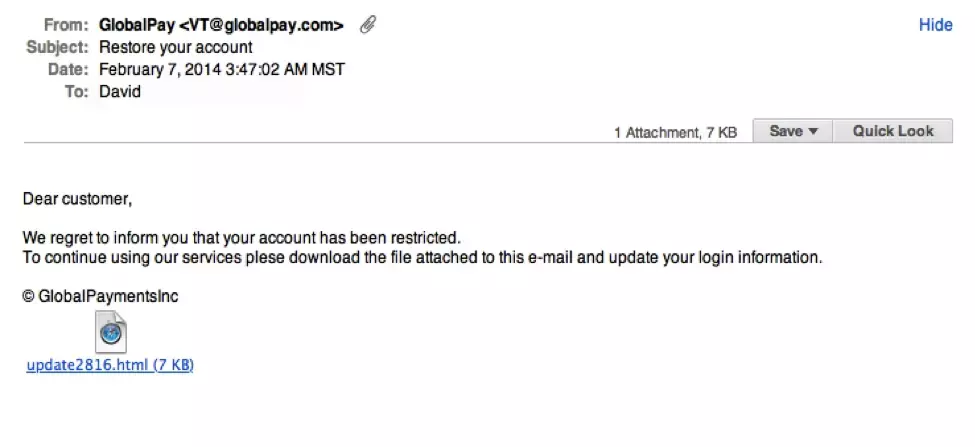

Phishing-Mails werden meistens an so viele Menschen wie möglich geschickt, weshalb der Inhalt oft dünn und generisch ist. Im Folgenden sehen Sie ein klassisches Phishing-Mail Beispiel.

In der obigen Nachricht kommt der Name des Nutzers nicht vor, und die Dringlichkeit soll Angst machen, damit der Nutzer den Anhang öffnet.

Der Anhang kann eine Webseite sein, ein Shell-Skript (z.B. PowerShell) oder eine Microsoft-Office-Datei mit schädlichen Makros. Die Makros und Skripte können dazu dienen, Malware herunterzuladen, oder Nutzer dazu verleiten, ihre Zugangsdaten preiszugeben.

Angreifer registrieren oft Domains, die der offiziellen Domain ähnlich sehen, oder sie nutzen populäre Anbieter wie Gmail. E-Mail-Protokolle ermöglichen das Spoofen des Absenders, aber die meisten Empfänger-Server wenden E-Mail-Sicherheitsmaßnahmen an, die gespoofte E-Mail-Header erkennen können. Wenn Nutzer schädliche E-Mails empfangen, kann es sein, dass diese das offizielle Firmenlogo enthalten, aber die Absenderadresse beinhaltet möglicherweise nicht die offizielle Firmen-Domain. Die Absenderadresse ist jedoch nur eines von vielen Warnsignalen, und sollte nicht der einzige Anhaltspunkt sein, den Nutzer heranziehen, um die Legitimität einer Nachricht einzuschätzen.

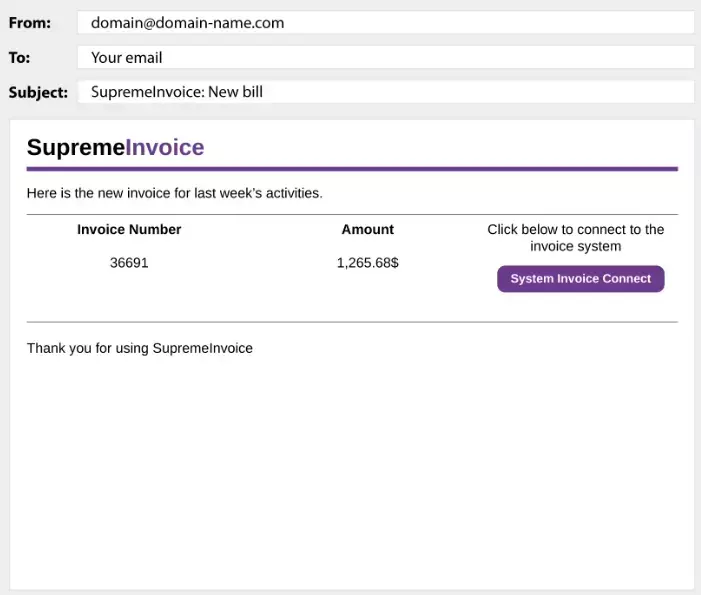

Wie ein Angreifer eine Phishing-Attacke ausführt, hängt von seinen Zielen ab. Bei Unternehmen senden Angreifer häufig gefälschte Rechnungen, um die für Finanzen zuständige Abteilung zu täuschen und dazu zu bringen, Geld zu überweisen. Bei folgendem Phishing Beispiel ist der Absender nicht wichtig. Viele Verkäufer nutzen ihre privaten E-Mail-Adressen auch für Geschäftszwecke.

Der in der E-Mail enthaltene Button bei diesem Beispiel öffnet eine Webseite mit einem gefälschten Google-Authentifizierungsformular. Die Phishing-Seite möchte erreichen, dass die Opfer ihre Google-Zugangsdaten eingeben, damit die Angreifer den Account stehlen können.

Eine weitere Methode, die Angreifer anwenden, ist vorzugeben, sie seien der interne Technik-Support. Die Support-E-Mail fordert Nutzer dazu auf, eine Nachrichtenapp oder eine Anwendung mit versteckter Malware zu installieren oder ein Skript auszuführen, das Ransomware herunterlädt. Nutzer sollten sich vor diesen Arten von E-Mails in Acht nehmen und sie an Administratoren melden.

Phishing-Techniken

Cyberkriminelle nutzen bei Phishing vor allem drei Techniken, um Informationen zu stehlen: schädliche Weblinks, schädliche Anhänge und betrügerische Dateneingabeformulare.

Schädliche Weblinks

Links kommen in E-Mails häufig vor und sind deshalb an sich kein Warnsignal. Jedoch führen schädliche Links zu Webseiten von Betrügern oder zu Webseiten, die mit schädlicher Software, auch Malware genannt, infiziert sind. Diese schädlichen Links sehen oft wie vertrauenswürdige Links aus und sind in Logos und andere Bilder in der E-Mail eingebettet.

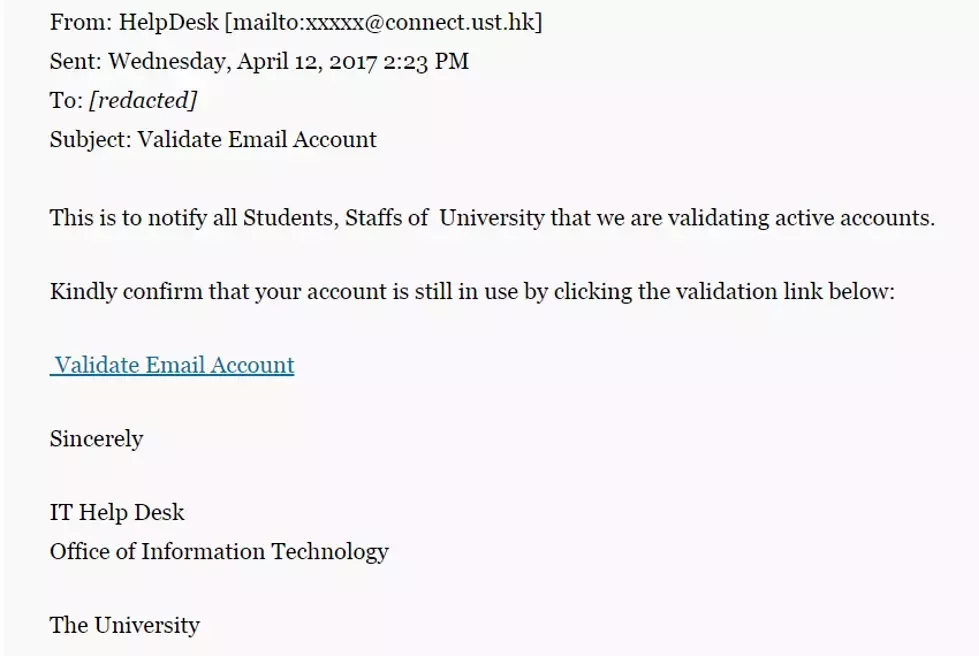

Ein Beispiel hierfür ist eine E-Mail, die Benutzer der Cornell University, einer amerikanischen Hochschule, erhalten haben. Es handelt sich um eine einfache Nachricht, die als Absender den Namen „Help Desk“ enthielt (obwohl die E-Mail nicht vom Helpdesk der Universität, sondern von der Domäne @connect.ust.hk stammte). Nach Angaben von Cornells IT-Team führte der in der E-Mail eingebettete Link die Nutzer zu einer Seite, die wie die Anmeldeseite von Office 365 aussah. Mit dieser Phishing-Mail wurde versucht, die Anmeldeinformationen der Nutzer zu stehlen.

Schädliche Anhänge

Schädliche Anhänge sehen wie legitime Dateianhänge aus, sind aber in Wirklichkeit mit Malware infiziert, die Computer und die darauf befindlichen Dateien kompromittieren. Im Falle von Ransomware – einer Art von Malware – kann es dazu kommen, dass alle Dateien auf dem PC gesperrt und unzugänglich werden. Es kann auch sein, dass ein Tastatureingabeprotokollierer installiert wird, der alles aufzeichnet, was der Nutzer eingibt, einschließlich Passwörter. Man muss sich auch bewusst machen, dass sich Ransomware- und Malware-Infektionen von einem PC auf andere Netzwerkgeräte wie externe Festplatten, Server und sogar Cloud-Systeme ausbreiten können.

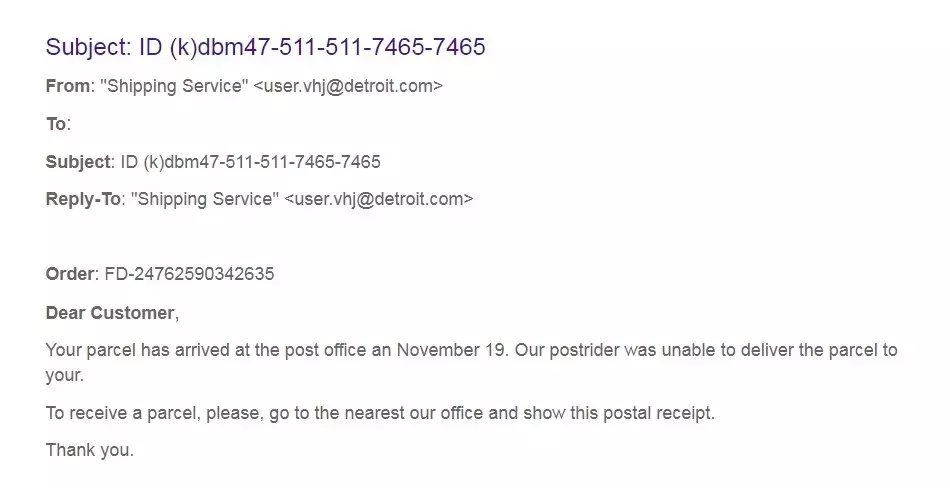

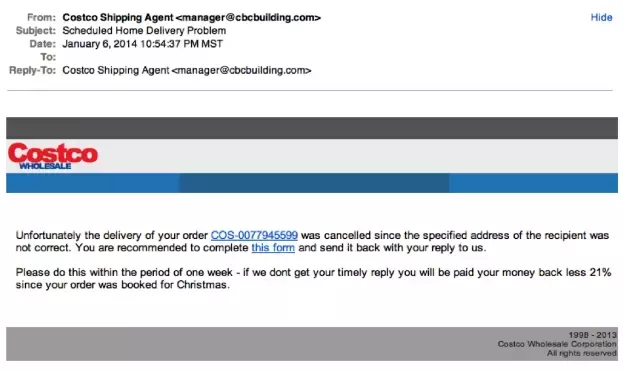

Ein Beispiel für schädliche Anhänge hat das internationale Versandunternehmen FedEx auf seiner Webseite veröffentlicht. In Phishing-Mails wurden die Empfänger aufgefordert, eine Kopie der angehängten Postquittung auszudrucken und diese an einen FedEx-Standort zu bringen, um ein Paket zu erhalten, das nicht zugestellt werden konnte. Leider enthielt der Anhang einen Virus, der die Computer der Empfänger infizierte. Variationen dieser Art von Versandbetrug sind besonders häufig während der Weihnachtszeit zu beobachten, aber sie kommen das ganze Jahr über vor.

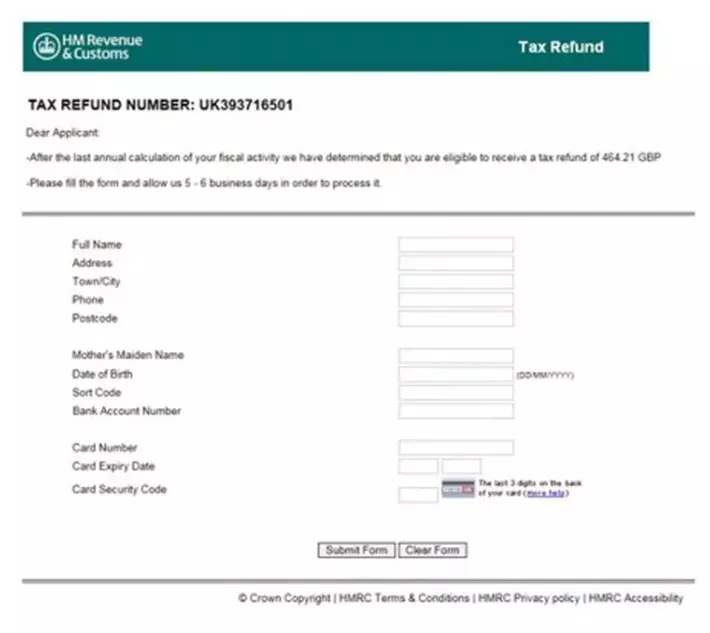

Betrügerische Eingabeformulare

Diese Techniken nutzen gefälschte Formulare, die Nutzer auffordern, vertrauliche Informationen wie Benutzer-IDs, Passwörter, Kreditkartendaten und Telefonnummern einzugeben. Sobald die Benutzer diese Informationen angeben, können sie von Cyberkriminellen missbraucht werden.

Ein Beispiel hierfür wurde von der gov.uk-Webseite geteilt; es handelt sich um eine gefälschte Landing-Page. Nach dem Klicken auf den Link in einer Phishing-Mail werden die Benutzer zu dieser betrügerischen Seite geleitet, die anscheinend zu der Steuerbehörde des HMRC gehört. Den Benutzern wird mitgeteilt, dass sie Anspruch auf eine Rückerstattung haben und dafür ein Formular ausfüllen müssen. Cyberkriminelle können diese Art von persönlichen Informationen für eine Reihe von betrügerischen Aktivitäten, einschließlich Identitätsdiebstahl, verwenden.

Ponemon-Studie: Die durch Phishing verursachten Kosten 2021

Jetzt lesenHäufige Betreffzeilen bei Phishing-Mails

Der Betreff einer E-Mail entscheidet, ob der Nutzer die Nachricht öffnet. Bei einem Phishing-Angriff via Mail wird die Betreffzeile versuchen, bei Nutzern Ängste und ein Gefühl der Dringlichkeit zu wecken.

Häufig täuschen Angreifer in den Phishing-Nachrichten Probleme mit Accounts, Lieferungen, Bankdetails und finanziellen Transaktionen vor. Nachrichten bezüglich Lieferungen kommen zu Feiertagen besonders häufig vor, weil dann viele Menschen Pakete erwarten. Wenn ein Nutzer nicht bemerkt, dass die Domain in der Absenderadresse nicht legitim ist, kann er dazu verleitet werden, den Link anzuklicken und sensible Daten herauszugeben.

Arten von Phishing-Angriffen

Phishing ist mittlerweile mehr als nur Zugangs- oder Datendiebstahl. Die Art, wie ein Angreifer eine Kampagne anlegt, kommt auf die Art des Phishings an. Arten von Phishing-Angriffen sind zum Beispiel:

- E-Mail-Phishing: Unter diesen Oberbegriff fallen jegliche schädlichen E-Mail-Nachrichten, die das Ziel verfolgen, Nutzer zur Preisgabe privater Informationen zu verleiten. Angreifer haben es meist auf Zugangsdaten zu Accounts, persönliche Daten und Geschäftsgeheimnisse abgesehen. Wenn ein Unternehmen jedoch gezielt angegriffen wird, sind mitunter weitere Motive im Spiel.

- Spear-Phishing: Diese Phishing-Nachrichten gehen nur an bestimmte Personen innerhalb einer Organisation, üblicherweise solche, die Zugang zu wertvollen Accounts besitzen.

- Link-Manipulation: Diese Nachrichten beinhalten einen Link zu einer schädlichen Seite, die genauso aussieht wie die des offiziellen Unternehmens.

- CEO-Betrug („Chefmasche“ oder „Whaling“): Hier gehen die Nachrichten primär an Menschen im Finanzbereich, um sie glauben zu lassen, der CEO oder eine andere Führungskraft würde eine finanzielle Transaktion veranlassen.

- Content-Injection: Hier injiziert ein Angreifer schädliche Inhalte in eine offizielle Webseite, damit Nutzer beim Besuch der Seite ein schädliches Pop-up sehen oder auf eine Phishing-Webseite weitergeleitet werden.

- Malware: Hierbei werden Nutzer dazu verleitet, einen Link zu klicken oder einen Anhang zu öffnen, der womöglich Schadsoftware auf ihr Gerät lädt.

- Smishing: Dabei kommen SMS-Nachrichten zum Einsatz, die Nutzer anweisen, schädliche Seiten auf ihrem Smartphone zu öffnen.

- Vishing: Bei dieser Variante nutzen Angreifer stimmverändernde Software, um eine Nachricht zu hinterlassen, die den Zielpersonen mitteilt, sie müssten eine bestimmte Telefonnummer anrufen. Wenn sie dies tun, wird versucht, sie telefonisch zu betrügen.

- „Böser Zwilling“-WLAN: Indem sie kostenlose WLAN-Netze spoofen, tricksen die Angreifer Nutzer aus und bringen sie dazu, sich mit einem schädlichen Hotspot zu verbinden, womit sie Man-in-the-Middle-Angriffe ausführen können.

- Pharming: Bei Pharming handelt es sich um einen zweistufigen Angriff, bei dem es um das Stehlen von Zugangsdaten geht. In der ersten Phase wird Malware auf dem Gerät der Zielperson installiert, die den Browser öffnet und sie auf eine gespoofte Webseite weiterleitet, wo sie zum Eingeben von Zugangsdaten verleitet werden soll. Um Nutzer zu gespooften Domains weiterzuleiten, kommt oft DNS-Vergiftung zum Einsatz.

- Angler-Phishing: Hierbei geben sich Angreifer auf Social Media als offizielle Organisation aus und antworten auf Posts. Dabei tricksen sie Nutzer aus und bringen sie dazu, Zugangsdaten und persönliche Informationen preiszugeben.

- Watering Hole: Eine kompromittierte Webseite bietet für einen Angreifer zahllose Möglichkeiten. Bei Watering-Hole-Phishing identifiziert der Angreifer eine Webseite, die von vielen Zielpersonen häufig genutzt wird, nutzt eine Sicherheitslücke auf der Seite aus und bringt Nutzer dazu, Malware herunterzuladen. Sobald Malware auf den Geräten der Zielpersonen installiert ist, kann der Angreifer die Nutzer auf gespoofte Webseiten weiterleiten oder eine Payload ins lokale Netzwerk einspeisen, die Daten stiehlt.

Was ist ein Phishing-Kit?

Weil Phishing so effektiv ist, nutzen Angreifer Phishing-Kits, um den Prozess zu vereinfachen. Dabei handelt es sich um die Backend-Komponenten einer Phishing-Kampagne. Das Kit beinhaltet den Webserver, Elemente der Webseite (z.B. Bilder und das Layout der offiziellen Webseite) und Speicherplatz, der dazu dient, gestohlene Nutzerdaten zu speichern. Eine weitere Komponente sind registrierte Domains. Kriminelle registrieren dutzende Domains, die sie zusammen mit Phishing-Mails nutzen und sie schnell wechseln, sobald ein Spamfilter sie als schädlich eingestuft hat. Indem sie so viele verschiedene Domains besitzen, können Kriminelle die Domain in der Phishing-URL schnell ändern und die Nachricht dann an weitere Zielpersonen senden.

Ein Phishing-Kit ist auch dazu gedacht, die Tarnung der Kampagne aufrechtzuerhalten. Die Backend-Skripte blockierten die IP-Adressen von Sicherheitsforschern und Antivirenorganisationen wie McAfee, Google, Symantec und Kaspersky, sodass sie die Phishing-Domains nicht finden können. Domains, die in Phishing-Kampagnen zum Einsatz kommen, zeigen so für Sicherheitsforscher ganz harmlose Inhalte an, aber Zielpersonen sehen die eigentlichen Phishing-Inhalte.

Wo Phishing auftritt

Wenn man zu Hause oder am Arbeitsplatz auf eine Phishing-Attacke hereinfällt, ist es wichtig, sich der Folgen bewusst zu machen. Im Folgenden sind einige der Probleme aufgeführt, die auftreten können:

In Ihrem persönlichen Leben

- Geld wird aus Bankkonten gestohlen.

- Kreditkarten werden von Betrügern belastet.

- Steuererklärungen werden im Namen der betrogenen Person eingereicht.

- Auf den Namen der betrogenen Person werden Darlehen und Hypotheken eröffnet.

- Verlorener Zugang zu Fotos, Videos, Dateien und anderen wichtigen Dokumenten.

- Gefälschte Social-Media-Beiträge in den Konten der betrogenen Person.

- Online-Überweisungen an das Konto des Angreifers.

- Ransomware, die Geld von Opfern erpresst.

Am Arbeitsplatz

- Verlust von Firmengeldern.

- Persönliche Informationen von Kunden und Mitarbeitern werden offengelegt.

- Außenstehende erhalten Zugriff auf vertrauliche Mitteilungen, Dateien und Systeme.

- Dateien werden gesperrt und unzugänglich.

- Das Ansehen des Unternehmens wird geschädigt.

- Geldbußen für Compliance-Verstöße.

- Der Wert des Unternehmens sinkt.

- Das Vertrauen von Investoren sinkt.

- Störung des Geschäftsbetriebs, die die Produktivität beeinträchtigt.

- Ransomware, die von Unternehmen große Summen an Geld erpresst.

Phishing Awareness Kit

Schulen Sie Ihre Anwender mit unserem kostenlosen Kit zur Sensibilisierung für Phishing.

Phishing & Home Office

Die Pandemie hat die Art und Weise, wie Unternehmen und Angestellte arbeiten, grundlegend verändert. Home Office wurde zur Norm, wodurch nun am Arbeitsplatz eines Nutzers sowohl Arbeits- als auch private Geräte nebeneinander existieren. Dieser Wandel in der Arbeitsumgebung verschaffte Angreifern einen Vorteil. Da die Cybersicherheitsmaßnahmen der Nutzer zuhause weniger robust sind als im Büro, ist auch E-Mail-Sicherheit weniger effektiv, sodass Angreifer leichter eine erfolgreiche Phishing-Kampagne durchführen können.

Wenn Angestellte von zuhause arbeiten, ist es für Unternehmen wichtiger denn je, sie durch Schulungen für Phishing zu sensibilisieren. Es kommt seit der Pandemie häufiger vor, dass Angreifer sich als Führungskräfte oder offizielle Anbieter ausgeben. Da Angestellte im Home Office Fernzugriff auf die Unternehmensserver brauchen, kann ein Angreifer jeden beliebigen Remote-Angestellten ins Visier nehmen, um sich Zugang zur internen Unternehmensinfrastruktur zu verschaffen. Administratoren waren zu Beginn der Pandemie oftmals gezwungen, den Fernzugriff auf das interne Netzwerk möglichst schnell zu ermöglichen, weshalb sie es aus Zeitgründen vernachlässigten, robuste Cybersicherheitsmaßnahmen zu integrieren. Dieser erzwungene Zeitdruck hatte Schwachstellen zur Folge, die Angreifer ausnutzen konnten, und die meisten dieser Schwachstellen ließen sich auf menschliche Fehler zurückführen.

Unzureichende Cybersicherheit gepaart mit Nutzern, die sich mit ihren privaten Geräten mit dem Firmennetzwerk verbinden, ergibt zahlreiche Vorteile für Angreifer. Weltweit verzeichneten wir einen Anstieg an Phishing-Angriffen. Google stellte Anfang 2020 nach den ersten Pandemie-Lockdowns eine Zunahme an Phishing-Webseiten um 350 % fest.

Die am häufigsten betroffenen Branchen

Das Ziel der meisten Phishing-Angriffe ist finanzielle Bereicherung, sodass Angreifer es meist auf dieselben Branchen abgesehen haben. Dabei kann das Ziel eine ganze Organisation oder nur Einzelpersonen sein. Zu den am meisten betroffenen Branchen gehören:

- Online-Shops (Ecommerce).

- Soziale Medien.

- Banken und andere Finanzinstitute.

- Bezahlsysteme, die Finanzdaten verarbeiten.

- IT-Firmen.

- Telekommunikationsunternehmen.

- Lieferfirmen.

Marken, die Angreifer am häufigsten imitieren

Um so viele Menschen wie möglich hereinzulegen, nutzen Angreifer bekannte Marken. Diese Marken erwecken bei den Empfängern Vertrauen, weil sie sie schon kennen und erhöhen die Wahrscheinlichkeit, dass ein Angriff erfolgreich sein wird. Jede bekannte Marke kann bei Phishing eine Rolle spielen, aber einige der häufig imitierten Marken sind:

- Microsoft

- Amazon

- Chase

- Wells Fargo

- Bank of America

- Apple

- FedEx

- DHL

Phishing verhindern: Maßnahmen zum Phishing-Schutz, die jede Organisation ergreifen sollte

Effektiver Phishing-Schutz erfordert eine Kombination aus Weiterbildungen der Nutzer, die sie in die Lage versetzen, Warnsignale zu erkennen, und robusten Cybersicherheitssystemen, die Payloads stoppen. E-Mail-Filter sind hilfreich bei Phishing, aber die Prävention durch Menschen ist immer noch notwendig, weil es immer auch falsch-negative Einordnungen der Filter geben kann.

Hier sind einige Möglichkeiten, wie Sie den Phishing-Schutz Ihrer Organisation verbessern und verhindern können, einem Angriff zum Opfer zu fallen:

- Trainieren Sie Ihre Nutzer im Erkennen einer Phishing-Mail: Ein Gefühl der Dringlichkeit, Nachfragen nach persönlichen Daten einschließlich Passwörtern, eingebettete Links und Anhänge sind alles Warnsignale. Nutzer müssen in der Lage sein, diese Warnsignale zu erkennen, um Phishing abzuwehren.

- Vermeiden Sie das Klicken auf Links: Statt direkt auf einen eingebetteten (Phishing) Link zu klicken und auf der verlinkten Webseite Zugangsdaten einzugeben, tippen Sie die offizielle Domain manuell in den Browser und authentifizieren Sie sich erst, wenn Sie die Webseite auf diese Weise aufgerufen haben.

- Nutzen Sie Anti-Phishing-Sicherheitslösungen: Mit Hilfe künstlicher Intelligenz ist es möglich, eingehende Mails zu scannen, verdächtige Nachrichten zu erkennen und diese automatisch in Quarantäne zu verschieben. Auf diese Weise erreichen Phishing-Nachrichten erst gar nicht den Posteingang des Empfängers.

- Ändern Sie regelmäßig Ihre Passwörter: Nutzer sollten ihre Passwörter alle 30 bis 45 Tage ändern müssen, um das Zeitfenster, in dem ein Angreifer ein gestohlenes Passwort ausnutzen kann, möglichst klein zu halten. Wenn Passwörter für unbestimmte Zeit gültig bleiben, geben Sie dem Angreifer unbegrenzten Zugang zu einem kompromittierten Account.

- Halten Sie Software und Firmware auf dem neuesten Stand: Software- und Firmware-Entwickler veröffentlichen Updates, um Bugs und Sicherheitslücken zu entfernen. Stellen Sie sicher, dass Sie diese Updates immer installieren, damit bekannte Sicherheitslücken in Ihrer Infrastruktur geschlossen werden.

- Installieren Sie Firewalls: Firewalls kontrollieren jeden ein- und ausgehenden Traffic. Über Phishing eingeschleuste Malware hört den Traffic im Hintergrund heimlich ab und schickt private Daten an den Angreifer. Eine Firewall blockiert solchen schädlichen Ausgangstraffic und dokumentiert ihn für spätere Untersuchungen.

- Klicken Sie wenn möglich nicht auf Pop-ups: Angreifer ändern die Position des X-Buttons auf einem Pop-up und bringen Nutzer so dazu, eine schädliche Webseite zu öffnen oder Malware herunterzuladen. Pop-up-Blocker stoppen viele Pop-ups, aber auch hier sind falsch-negative Treffer möglich.

- Geben Sie Kreditkartendaten nur mit Bedacht heraus: Nur wenn Sie sich sicher sind, dass eine Webseite absolut vertrauenswürdig ist, sollten Sie Kreditkartendaten herausgeben. Jegliche Webseiten, die Geschenke oder Geld versprechen, sollten Sie mit Vorsicht behandeln.

Anti-Phishing-Lösungen

Benutzer sollten auf jeden Fall darüber aufgeklärt werden, worauf sie achten müssen, wenn eine E-Mail verdächtig aussieht oder sich verdächtig anfühlt. Da das Benutzerverhalten jedoch nicht vorhersehbar ist, ist die auf Sicherheitslösungen basierende Phishing-Erkennung in der Regel von entscheidender Bedeutung.

Einige reputationsbasierte Anti-Phishing-Lösungen für E-Mail-Gateways können Phishing-Mails basierend auf dem bekannten schlechten Ruf der eingebetteten URLs abfangen und klassifizieren. Was diese Lösungen entgeht, sind gut ausgearbeitete Phishing-Nachrichten mit URLs von kompromittierten legitimen Webseiten, die zum Zeitpunkt der E-Mail-Zustellung keinen schlechten Ruf haben.

Die effektivsten Anti-Phishing-Systeme identifizieren verdächtige E-Mails basierend auf Anomalytics. Hierbei wird nach ungewöhnlichen Mustern im Datenverkehr gesucht, um verdächtige E-Mails zu identifizieren, die eingebettete URL wird dann umgeschrieben und konstant auf seiteninterne Exploits und Downloads überwacht.

Nutzerbasierte Schulungen zur Steigerung des Sicherheitsbewusstseins sind die wichtigste Verteidigungslinie. Deshalb ist es für Organisationen von entscheidender Bedeutung, die Risiken an ihre Nutzer zu kommunizieren und sie über die neuesten Phishing- und Social-Engineering-Taktiken aufzuklären. Mitarbeiter zu den neuesten Bedrohungen auf dem Laufenden zu halten, reduziert Risiken und kultiviert eine Cybersicherheitskultur innerhalb der Organisation.

Was tun, wenn Sie Phishing-Opfer geworden sind?

Nachdem Sie Informationen an einen Angreifer gesendet haben, ist es wahrscheinlich, dass diese auch in die Hände anderer Betrüger gelangen. Sie werden vermutlich weitere Vishing- und Smishing-Nachrichten sowie neue Phishing-E-Mails und Telefonanrufe erhalten. Bleiben Sie stets wachsam und achten Sie auf verdächtige Nachrichten, die Informationen oder Finanzdaten verlangen.

Wenn Sie einen Phishing-Link geklickt oder einen verdächtigen Anhang geöffnet haben, kann es sein, dass auf Ihrem Computer Malware installiert wurde. Um Malware zu erkennen und zu entfernen, stellen Sie sicher, dass Ihre Antivirensoftware auf dem neuesten Stand ist und die aktuellen Sicherheitsupdates installiert sind.

Anti-Phishing-Schulungsprogramm

Mitarbeiter darin zu schulen, Phishing zu erkennen, hat sich als eine entscheidende Komponente des Sicherheitsbewusstseins innerhalb einer Organisation und der Weiterbildung erwiesen. Dadurch schützen Sie sich davor, dass Ihr Unternehmen das nächste Opfer wird. Ein einziger Angestellter, der auf eine Phishing-Kampagne hereinfällt, reicht aus, um eine meldepflichtige Datenverletzung zu verursachen.

Phishing-Simulationen sind die neueste Entwicklung im Bereich Mitarbeitertrainings. Die praktische Anwendung eines aktiven Phishing-Angriffs lässt die Mitarbeiter Erfahrungen sammeln, wie ein solcher Angriff üblicherweise abläuft. Die meisten Phishing-Simulationen beinhalten auch Social Engineering, weil Angreifer diese beiden Methoden häufig miteinander kombinieren, um die Effektivität ihrer Kampagnen zu steigern. Simulationen werden so durchgeführt, wie ein echtes Phishing-Szenario auch ablaufen würde, mit dem einzigen Unterschied, dass die Reaktionen der Mitarbeiter überwacht und aufgezeichnet werden.

Reporting- und Analytics-Tools geben Administratoren Hinweise, wo das Unternehmen noch Verbesserungspotential hat, indem sie erkennen, welche Phishing-Angriffe bei den Mitarbeitern erfolgreich sind. Bei Simulationen mit Phishing-Links wird aufgezeichnet, wer einen schädlichen Link klickt, ob die Person ihre Zugangsdaten auf einer schädlichen Webseite eingibt und welche E-Mails automatisch im Spamfilter hängen bleiben.

Proofpoint-Kunden konnten mit dem Anti-Phishing-Schulungsprogramm und dem Ansatz der kontinuierlichen Schulung erfolgreiche Phishing-Attacken und Malware-Infektionen um bis zu 90 % reduzieren. Dieser einzigartige Ansatz besteht aus den vier Schritten „Tests“, „Schulungen“, „Festigung“ und „Auswertung“ und kann die Grundlage eines Schulungsprogramms zur Erkennung von Phishing-Versuchen eines jeden Unternehmens bilden.

Phishing-FAQs

Wie können Sie Phishing-Mails melden?

Wenn Sie denken, dass Sie das Ziel einer Phishing-Kampagne sind, ist der erste Schritt, die richtigen Personen darüber zu informieren. Innerhalb eines Unternehmensnetzwerks wenden Sie sich dafür am besten an das IT-Team, damit diese die Nachricht auswerten und feststellen können, ob es sich um eine gezielte Kampagne handelt. Für Individuen gibt es in einigen Ländern Stellen, an die Betrug und Phishing gemeldet werden können, wie in den USA die FTC.

Was ist eine Phishing-Falle (Trap-Phishing)?

Phishing kann viele Formen annehmen, aber eine sehr effektive Art und Weise, Menschen dazu zu bringen, auf Betrugsmaschen hereinzufallen, ist vorzutäuschen, dass der Absender einer legitimen Organisation angehört. Eine Phishing-Falle lockt Nutzer auf eine schädliche Website, indem sie vertraute Unternehmensreferenzen verwendet und die Website das gleiche Design (Logo und Benutzeroberfläche) hat wie die Website einer Bank, eines Online-Shops oder einer anderen beliebten Marke, die die Zielperson vermutlich wiedererkennt. Ein anderer Name für diesen Trick ist Watering-Hole-Angriff.

Was ist Barrel-Phishing?

Um Spamfilter zu umgehen, senden Angreifer manchmal zu Beginn erst einmal eine harmlos aussehende E-Mail, um Vertrauen herzustellen, und erst später senden sie eine zweite E-Mail mit einem Link oder einer Anfrage nach sensiblen Informationen. Barrel-Phishing erfordert mehr Aufwand auf Seiten des Angreifers, kann aber einen größeren Schaden verursachen, weil die Zielperson das Gefühl hat, sie könne dem Absender vertrauen.

Woran lässt sich eine Phishing-Mail erkennen?

Das primäre Ziel von Phishing ist es, Zugangsdaten oder sensible Informationen zu stehlen sowie Individuen dazu zu verleiten, Geld zu überweisen. Halten Sie sich in Acht vor Nachrichten, die nach sensiblen Informationen fragen, oder die einen Link enthalten, mit dem sie sich sofort authentifizieren müssen.