En inglés hay un refrán que dice: "No tener un plan es un plan perfecto para fracasar". En los últimos años, se ha hablado mucho sobre cómo el nudge (o empujoncito) es la pieza que falta para acelerar los cambios de comportamiento. El panorama de amenazas en continua evolución impone la necesidad de cambios rápidos y esto determina las destrezas que deben adquirir sus empleados para ayudarle a proteger el negocio.

Además, su personal también cambia y crece continuamente. Así, se plantea una cuestión importante: ¿pueden los usuarios finales seguir el ritmo de estos cambios?

Nosotros creemos que sí y, además, consideramos que la teoría del nudge es la clave de la solución. En este artículo nos centramos en tres cuestiones sobre los marcos fundamentales para implementar una estrategia de nudge que impulse cambios rápidos de comportamientos. Además, examinamos un cuarto enfoque que se integra en los marcos, taxonomías y modelos.

- Marco de aprendizaje adaptable: ¿funciona el mismo empujón igual para todos los usuarios?

- Taxonomía de amenazas: ¿cómo incorporar la inteligencia al empujón?

- El modelo de comportamiento de Fogg: ¿es suficiente con los empujones?

- Un modelo integrado: exploramos el caso de los ataques Business Email Compromise (BEC).

1. El marco de aprendizaje adaptable

Para comenzar vamos a centrarnos en el entorno de la información. Una formación sobre ciberseguridad rigurosa debe incluir contenido de varios dominios (o temas) en los que el material se presente de manera adecuada para los conocimientos actuales del alumno.

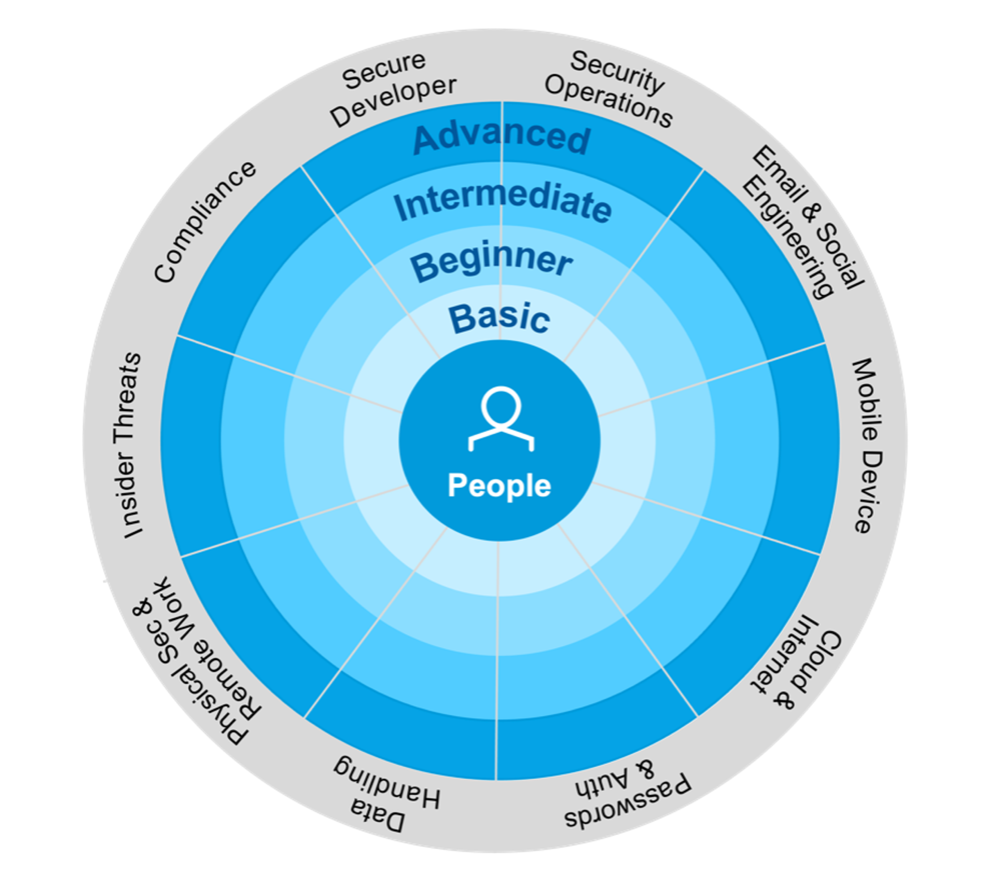

El marco de aprendizaje adaptable de Proofpoint desglosa la ciberseguridad en ocho dominios básicos, dos basados en los roles de los profesionales de la seguridad y cuatro niveles de competencia.

La plataforma de aprendizaje adaptable incluye 10 dominios y cuatro niveles de competencia.

La ventaja de organizar el contenido de formación de esta forma es doble; por un lado, garantiza una amplia cobertura de diversos temas de ciberseguridad importantes. Por el otro, toma en consideración los conocimientos previos de los alumnos y los avanza a un nivel superior.

2. La taxonomía de amenazas

Los dominios del cuadro de aprendizaje adaptable cubren tipos de ataques específicos, que se dividen en dos amplias categorías:

- Amenazas identificadas, como los ataques BEC, controlados por un producto de Proofpoint o una integración de terceros.

- Amenazas generales, como los ataques "tailgating", que no están bajo control.

Estas amenazas componen nuestra taxonomía de amenazas, que es una clasificación de las amenazas según su naturaleza y origen.

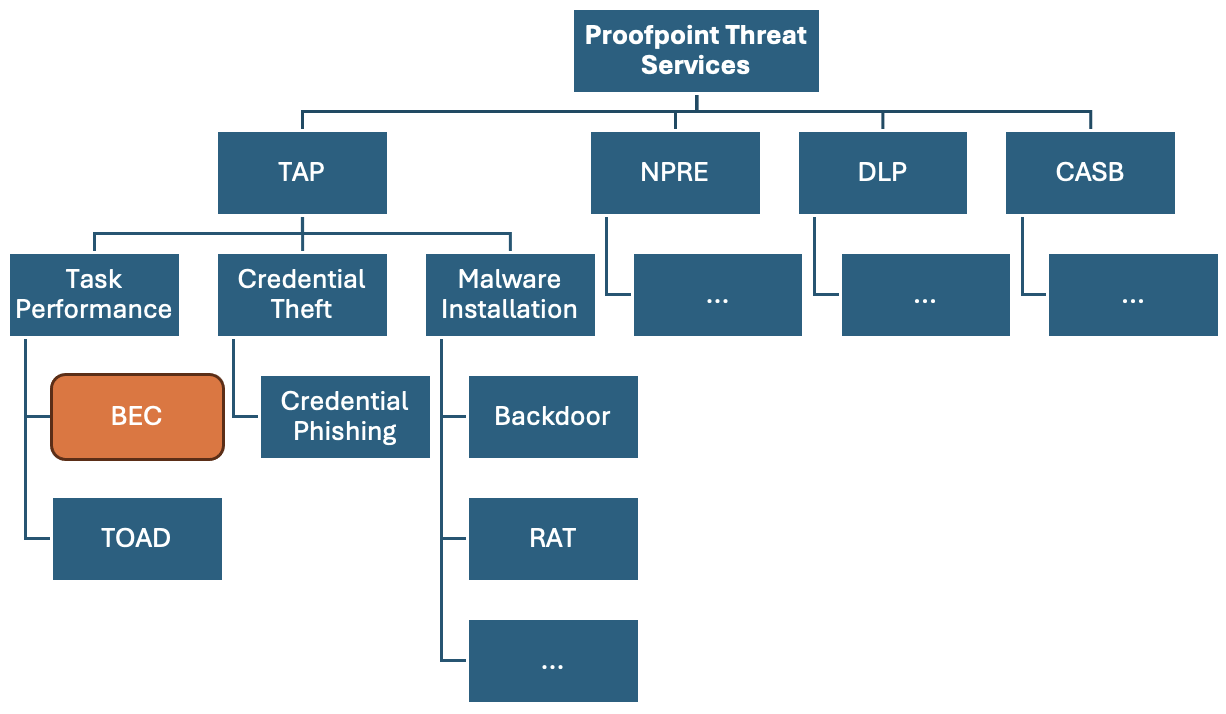

Una especificación parcial de la taxonomía de amenazas de Proofpoint, con especial énfasis en los ataques BEC.

Cada amenaza de la taxonomía está asociada con contenido de formación como metadatos. Y algún contenido está asociado con una o varias amenazas de la taxonomía. El contenido de formación asociado con metadatos generados por amenazas varía según los niveles, dominios, roles y temas.

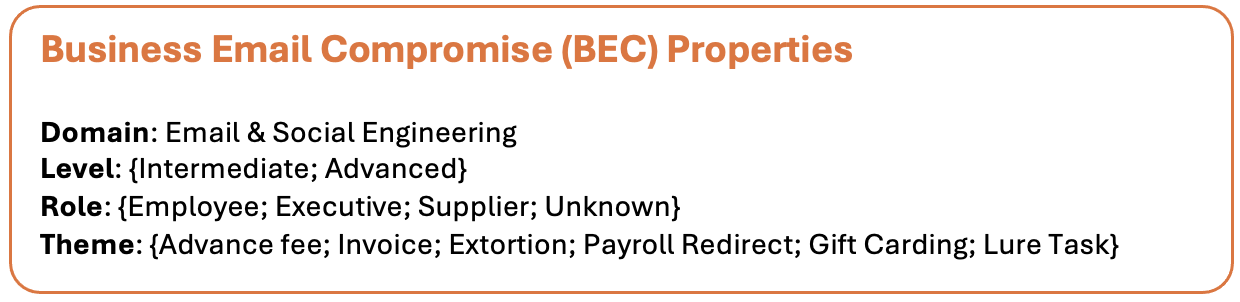

Cada nodo terminal representa una amenaza identificada, que se puede describir como un conjunto de propiedades (dominio, nivel, rol y tema).

Clasificar las amenazas sistemáticamente ofrece a las empresas una forma eficaz de mostrar a los empleados cómo reconocer y responder a los riesgos potenciales. El perfeccionamiento continuo de nuestra taxonomía nos permite adecuarla a las amenazas en evolución, de manera que las empresas puedan mitigar las amenazas emergentes de manera proactiva.

3. Modelo de comportamiento de Fogg

El modelo de comportamiento de Fogg (Fog Behavior Model) indica que el comportamiento es una combinación de tres factores: motivación, capacidad y detonante. Para entender por qué actúa un individuo (o por qué no) debemos hacer preguntas relacionadas con estos factores.

Motivación

- ¿Tiene un alto grado de motivación?

- ¿Le importa?

- ¿Considera que es responsabilidad suya?

- Capacidad

- ¿Tiene el individuo la capacidad para realizar la acción adecuada?

- ¿Cuenta con las destrezas y conocimientos necesarios?

Detonante

- ¿Se ha estructurado el entorno de manera que incite al individuo a adoptar el comportamiento deseado?

- ¿Se ha diseñado el entorno para permitir el comportamiento o, por el contrario, lo dificulta y provoca que sea poco probable?

Si el comportamiento deseado no se ha producido y nos hemos planteado estas preguntas, entonces debemos evaluar nuestras opciones. Debemos preguntarnos de qué recursos disponemos para cambiar la probabilidad de que un usuario realice la acción adecuada en el futuro. Podemos influir en los tres factores de las formas siguientes.

1. Motivación. La cultura es un factor motivador y por eso es tan importante crear una cultura de la ciberseguridad. Consideramos la cultura de seguridad como la combinación de tres dimensiones principales:

- Responsabilidad: ¿forma esto parte de mi trabajo?

- Importancia: ¿me importa?

- Competencia: ¿sé cómo hacerlo?

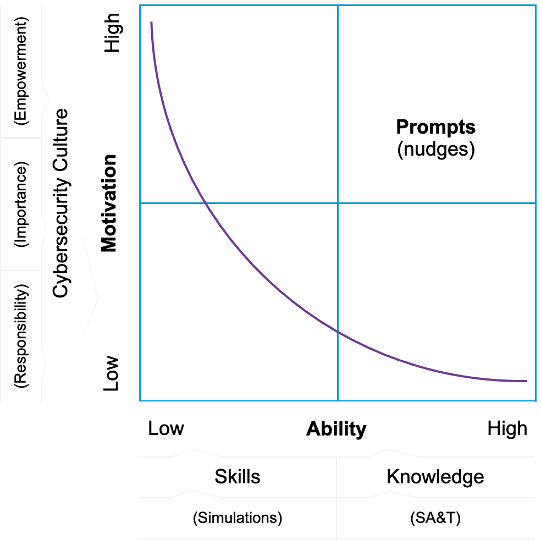

2. Capacidad. Un programa de ciberseguridad global, según define el marco de aprendizaje adaptable, puede influir en la variable de la capacidad. La capacidad es la combinación de las destrezas y los conocimientos.

- Si desea incrementar las destrezas, debe proporcionar oportunidades para ejercitarlas en un entorno seguro con una evaluación posterior, como en las simulaciones.

- Para aumentar los conocimientos, el usuario debe prestar atención al material, conectarlo con conocimientos previos y, a continuación, aplicar esos conocimientos a los casos relevantes.

3. Detonante. La teoría del nudge proporciona una metodología para estructurar el entorno de manera que aumente las probabilidades de que un usuario adopte un comportamiento buscado u óptimo. Como se mencionaba en el artículo de blog sobre por qué la teoría del nudge no basta para garantizar la ciberseguridad, las opciones por defecto son los empujones más eficaces y con más impacto.

4. Un modelo integrado: análisis de un caso de ataque BEC

¿Y si integramos la taxonomía y el marco de aprendizaje adaptable con el modelo de comportamiento de Fogg y la teoría del nudge? El resultado sería este.

Un modelo que muestra los tres elementos clave de la cultura de la ciberseguridad.

El modelo comportamental integrado descrito divide la motivación en tres dimensiones culturales y la capacidad en dos dimensiones. Además, utiliza la teoría del nudge como metodología para integrar los detonantes (o empujones) en el entorno.

Para concretar esta integración, consideremos el escenario siguiente. Carmen es directora financiera (CFO) de una gran corporación y es víctima de una campaña de ataques BEC. Lo sabemos porque el servicio Proofpoint Targeted Attack Protection (TAP) ha identificado esta amenaza en su bandeja de entrada.

Basándonos en las propiedades de los ataques BEC en la taxonomía de amenazas, la formación concreta sobre esta amenaza se extrae del dominio "Correo electrónico e ingeniería social". El nivel para este tema de formación se clasifica como “Intermedio” y también como “Avanzado”. Dado el rol de Carmen como CFO, su formación sobre BEC se centra en temas relacionados con las finanzas.

Basándonos en los datos taxonómicos proporcionados, podemos empezar por estas tres preguntas del apartado anterior:

- ¿Tiene Carmen la motivación necesaria para defenderse de este ataque? Si su empresa ha distribuido la encuesta sobre la cultura de ciberseguridad de Proofpoint, entonces podemos examinar la dimensión Responsabilidad para determinar si los empleados consideran, de media, que son responsables de la seguridad. Esto nos puede dar una pista sobre su motivación personal.

- En segundo lugar, ¿cuenta Carmen con los conocimientos y destrezas directamente relacionados con esta amenaza? Sabemos que se trata de un tema Avanzado, así que podemos proporcionarle un breve curso de formación para ponerla al día sobre esta amenaza identificada. El contenido de la plataforma Proofpoint Security Awareness está etiquetado con esta amenaza identificada, por lo que es fácil encontrar contenido relacionado con este ataque.

- Por último, ¿está el entorno de Carmen estructurado de manera que para ella sea fácil realizar el conjunto de acciones necesarias? Es necesario estructurar el entorno de Carmen para garantizar su seguridad. Está siendo víctima de un ataque BEC, por lo que la alertaremos enviándole un nudge (empujón) para que preste atención a los indicadores específicos de un mensaje de BEC.

Conclusión

Crear una cultura de ciberseguridad sólida es un proceso continuo y gradual. Si lo hace bien, le ayudará que su personal avance en la buena dirección en cuanto a la dimensión Motivación que se describe en este artículo. Su equipo de seguridad no tendrá que preocuparse por convencer a los empleados de que la ciberseguridad es responsabilidad suya y que tienen potestad para denunciar cualquier actividad que consideren sospechosa o que contraviene las normas de la empresa.

Otro proceso continuo es incrementar la capacidad de los usuarios, mejorando sus destrezas y conocimientos mediante experiencias de formación de calidad. Las destrezas se ejercitan con simulaciones y los conocimientos se amplían con vídeos de formación, mensajes de Teams y Slack, boletines informativos y otros materiales de concienciación que se pueden actualizar constantemente para conseguir que la seguridad sea siempre una prioridad.

Por último, la teoría del nudge ofrece consejos sobre cómo estructurar el entorno de manera que ayude al personal a adoptar comportamientos seguros online.

Pasos siguientes

Para seguir mejorando sus iniciativas de concienciación en seguridad y aplicar las mejores prácticas descritas, le invito a participar en nuestra próxima serie de webinars, "From Targets to Defenders: Building a Culture of Vigilance Through Cybersecurity Awareness" (De objetivo de ataque a defensor: creación de una cultura de vigilancia mediante la concienciación en ciberseguridad). El objetivo de esta serie es proporcionar información práctica y herramientas para transformar a sus empleados en defensores proactivos contra las ciberamenazas. No se pierda esta oportunidad de profundizar en el conocimiento y mejorar su programa de seguridad. ¡Inscríbase hoy mismo!