Existen tres verdades de ciberseguridad que han resistido la prueba del tiempo (hasta ahora).

- En la mayoría de las fugas de datos interviene el factor humano. El último informe sobre las investigaciones de fugas de datos (Data Breach Investigations Report (DBIR) de Verizon señala que en más de tres cuartos (76 %) de las fugas de datos interviene el factor humano.

- El phishing es una de las formas más comunes que tienen los atacantes para acceder a una empresa. El DBIR afirma que el phishing fue la segunda táctica más utilizada en 2023, inmediatamente después del robo de credenciales. (Además, las credenciales suelen divulgarse en ataques de phishing primero.)

- Las personas están dispuestas a correr riesgos. Esa es la razón por la que suelen ser víctimas de ataques: porque realizan acciones de riesgo, como hacer clic en enlaces y abrir adjuntos procedentes de personas que no conocen. La investigación realizada en el marco del informe State of the Phish de 2024 de Proofpoint muestra que el 68 % de las personas lo hacen.

Estas verdades hacen imprescindible una estrategia de seguridad centrada en las personas para proteger una organización. Y mitigar la reducción de los riesgos asociados a las personas debería ser un pilar fundamental.

Este enfoque de ciberseguridad reconoce que, aunque las soluciones tecnológicas son esenciales, no son suficientes por sí solas. Hay que abordar directamente el comportamiento humano. Si crea un programa de concienciación impulsado por inteligencia de amenazas y proporciona a los empleados las herramientas necesarias para responder a los ataques de phishing, puede obtener resultados cuantificables.

En este artículo de blog, examinaremos los consejos que puede utilizar inmediatamente para crear un programa de formación para concienciar en materia de seguridad que sea capaz de impulsar un cambio de comportamiento entre sus empleados.

Consejo n.º 1: Dé prioridad a los grupos de usuarios de alto riesgo

La ciberseguridad centrada en las personas empieza por tener visibilidad de las personas que presentan mayor riesgo para su empresa. A menudo, las acciones de un pequeño porcentaje de los empleados están en el principal origen de la mayoría de incidentes de seguridad. Una vez sepa quiénes presentan el mayor riesgo, podrá maximizar el impacto de su programa mejorando la resiliencia de esas personas.

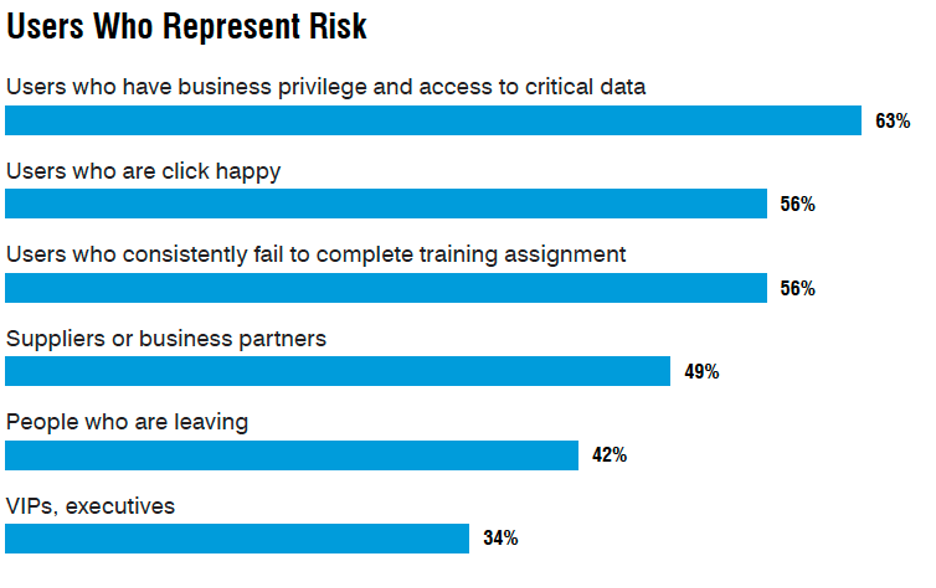

En el marco de nuestro informe State of the Phish 2024, preguntamos a los profesionales de la seguridad quiénes pensaban ellos que presentaban el mayor riesgo para sus organizaciones. La respuesta principal fue los usuarios que tenían acceso a datos críticos (usuarios con privilegios).

Gráfico que lo que muestra a los usuarios que presentan riesgos en las empresas. (Fuente: Informe State of the Phish 2024 de Proofpoint.)

Los privilegios constituyen un factor clave en la cuantificación del riesgo total asociados a las personas. Este factor tiene en cuenta la cantidad de daño que podría producir un ataque con éxito. Sin embargo, también debe tener en cuenta:

- Los ataques, que demuestra que cuanto más haya sido atacada una persona en un pasado reciente, más probabilidades existen de que vuelva a ser atacada en un futuro cercano.

- La vulnerabilidad, que evalúa la probabilidad de que un ataque tenga éxito si una persona recibe un ataque. Para este factor de riesgo, es importante supervisar el comportamiento de los usuarios amenazas reales y ataques simulados, como los clics en URL reales en mensajes y los resultados de las evaluaciones de conocimientos de concienciación en materia de seguridad y simulaciones de phishing.

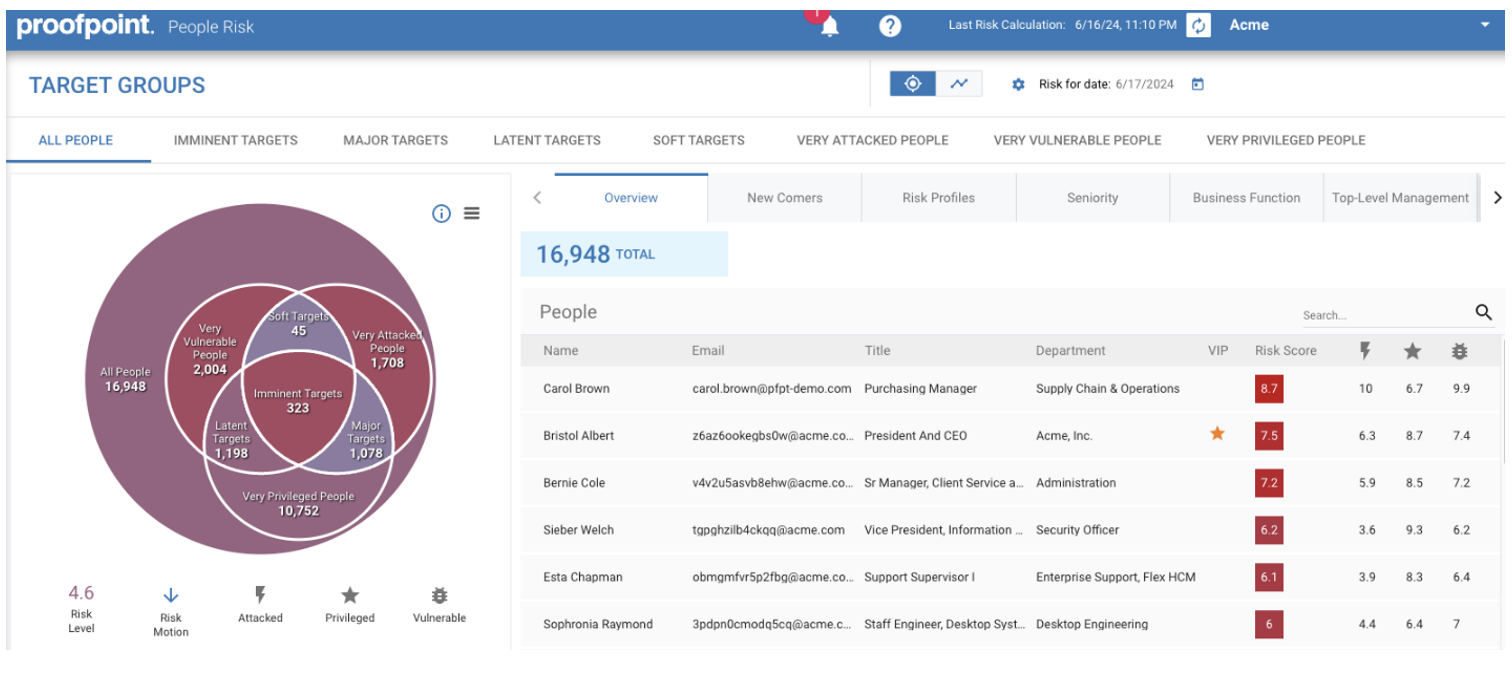

Proofpoint facilita la cuantificación del riesgo humano e identifica quiénes representan un mayor riesgo para su empresa. En lugar de controlar manualmente los riesgos asociados a los usuarios en los tres factores de riesgo (privilegios, ataques y vulnerabilidad), nuestros clientes utilizan Proofpoint Nexus People Risk Explorer (NPRE).

Proofpoint NPRE atribuye a cada persona una puntuación de riesgo en función de su comportamiento y de su perfil. Los usuarios se agrupan automáticamente en función de sus puntuaciones. Gracias a la información sobre riesgos asociados a los usuarios de Proofpoint NPRE, puede priorizar fácilmente qué grupos necesitan más atención y decidir la mejor forma de facilitar la formación que maximice su impacto.

Vista del panel de Proofpoint Nexus People Risk Explorer.

Consejo n.º 2: Ponga en marcha un programa ágil

El panorama de amenazas tiene un impacto distinto en cada empresa. Si comparamos una empresa de servicios financieros con una de fabricación, veremos que la primera es atacada más a menudo con ransomware que mediante ataques BEC basados en la cadena de suministro.

Es muy importarte garantizar la agilidad de su programa para que pueda ajustarlo fácilmente en función de la evolución del panorama a lo largo del año. Asegurarse de que supervisa continuamente las amenazas que se dirigen contra sus usuarios es el siguiente consejo clave para maximizar el impacto de su formación.

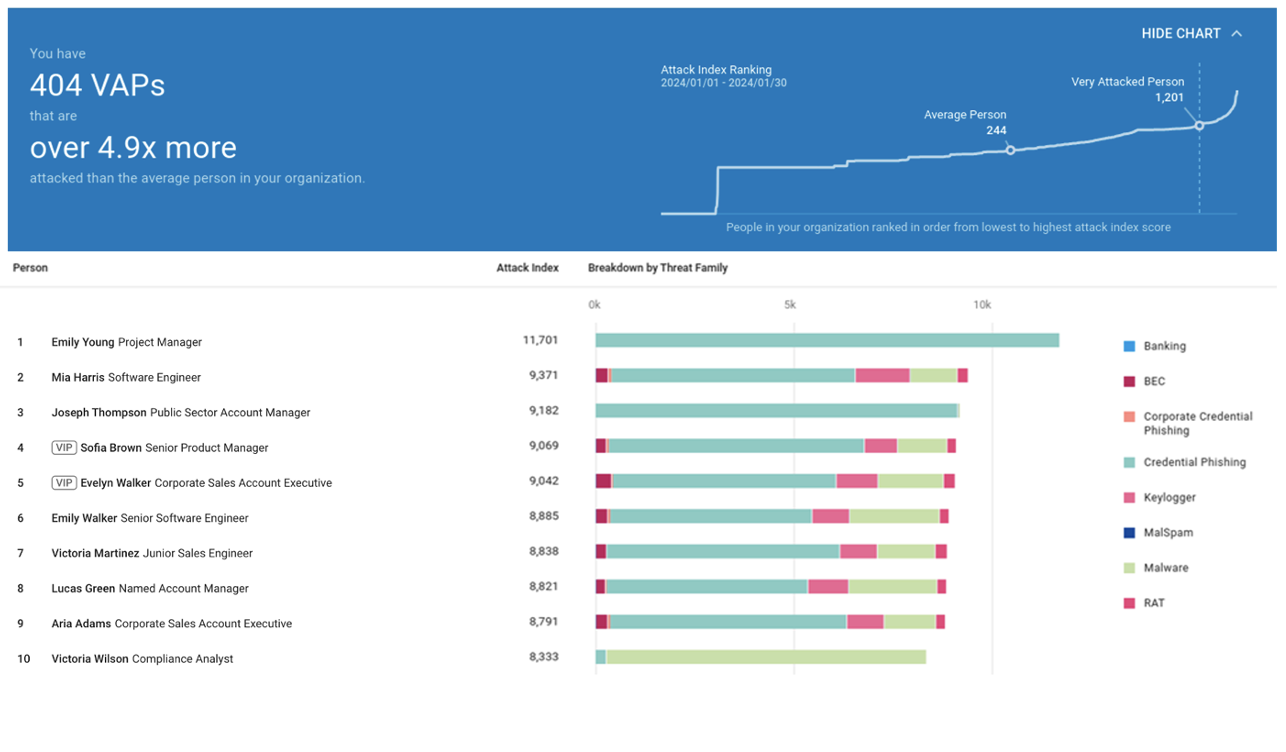

Imaginemos que está supervisando un grupo de usuarios de alto riesgo de VAP (Very Attacked People™, o personas muy atacadas). Los usuarios de este grupo reciben más ataques que la media de usuarios y, según la información disponible, los ataques son señuelos de phishing relacionados con servicios financieros. A continuación se muestra un ejemplo de cómo Proofpoint Targeted Attack Protection puede ayudarle a vigilar a sus VAP.

Vista del panel de Proofpoint Targeted Attack Protection (TAP).

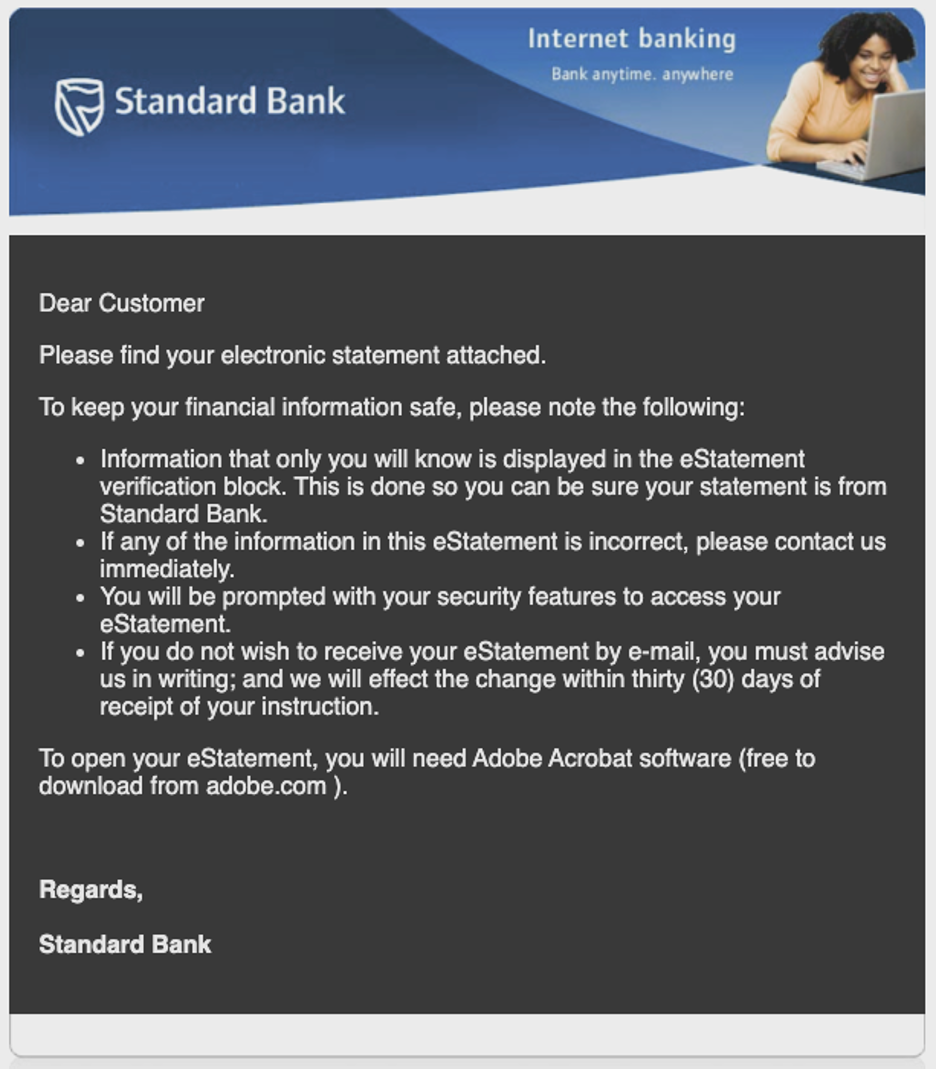

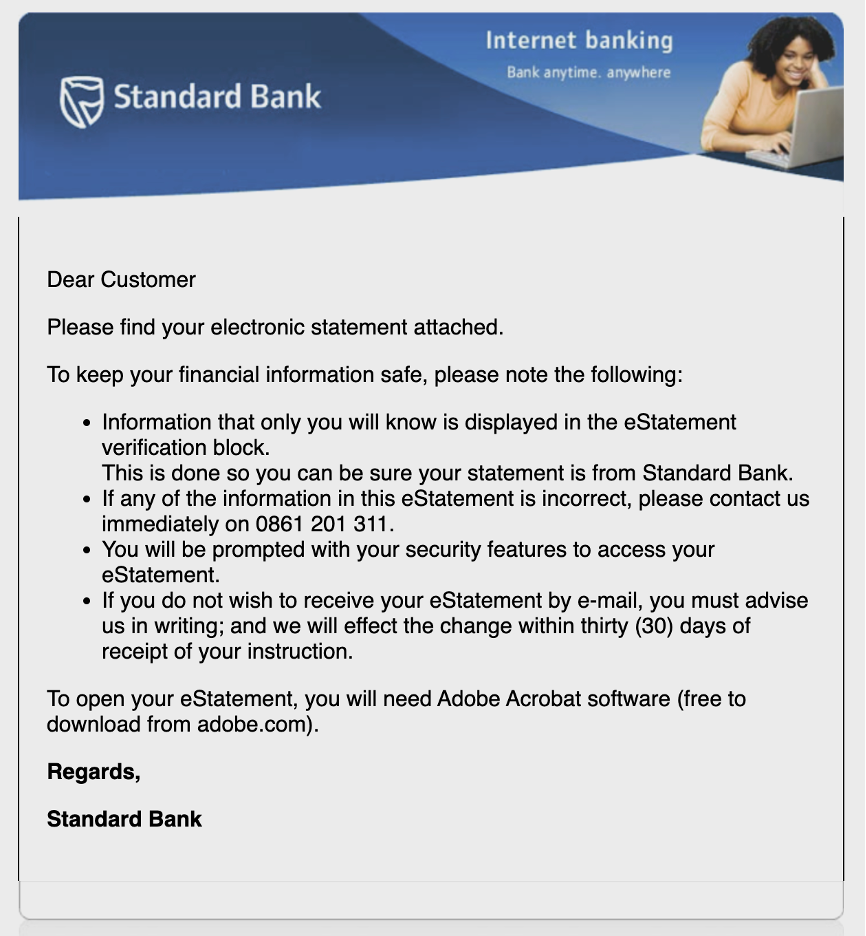

Con estos datos, puede adaptar su programa de formación para concienciar en materia de seguridad. En primer lugar, puede utilizar simulaciones de phishing basadas en ataques actuales con temática bancaria.

Ejemplos de señuelos de phishing servicios financieros.

A continuación, en función del rendimiento de un usuario frente a estos señuelos, y su función y responsabilidades, conocerá el tipo de contenido de formación que necesitan para mejorar sus comportamientos reales.

Ejemplo de Módulo formativo de Proofpoint Security Awareness.

Cuando proporciona a los empleados formación de concienciación en seguridad relevante y basada en los ataques que utilizan los ciberdelincuentes para llegar hasta ellos, estarán mejor equipados para retener lo que aprenden. Y a medida que adquieran más confianza en su capacidad para reconocer estos ataques, se sentirán capacitados para denunciar actividades sospechosas.

Consejo n.º 3: Proporcione a los usuarios las herramientas necesarias para responder a los ataques de phishing

Una que vez que incorpore los consejos 1 y 2, y ofrezca formación oportuna y relevante a medida que ocurran los ataques, observará una mejora importante de los conocimientos de los usuarios. Sin embargo, en lugar de simplemente evitar los ataques, sus usuarios se sentirán más capacitados para denunciar activamente los ataques de phishing.

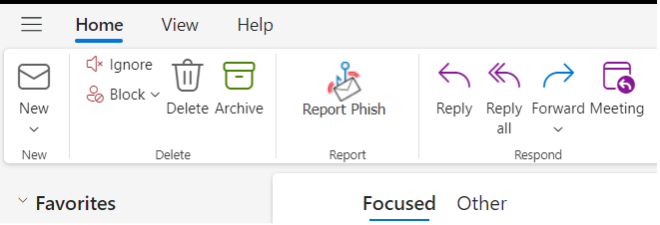

Por lo tanto, es fundamental proporcionar una herramienta fácil de utilizar para que los usuarios denuncien el correo electrónico sospechosos. En Proofpoint, nos hemos aliado con Microsoft para ofrecer un botón de denuncias PhishAlarm integrado.

Captura de pantalla del botón de denuncias de mensajes PhishAlarm de Proofpoint, aquí llamado "Report Phish".

PhishAlarm se admite en Google Workspace y en todas las versiones de clientes de Microsoft Outlook, incluidas las últimas versiones de Outlook y de Outlook para Microsoft 365. En la nueva versión de Microsoft Outlook, el botón de PhishAlarm sustituye directamente al botón de denuncias de Microsoft actual, de manera que es el único botón de denuncias de la cinta de opciones de Outlook. Esta sustitución elimina cualquier tipo de confusión sobre donde irá el mensaje denunciado.

Un verdadero elemento diferenciador es que Proofpoint Cloud Threat Response analiza el mensaje denunciado. También automatiza la investigación para nuestros clientes, cuenta con el respaldo de nuestra inteligencia de amenazas líder del sector y ahorra recursos administrativos. Se puede habilitar para corregir automáticamente las amenazas extrayendo el mensaje malicioso de todas las bandejas de entrada de la empresa con nuestra solución Proofpoint Closed-Loop Email Analysis and Response (CLEAR).

Instauración de una cultura de vigilancia

La creación de un programa de concienciación en seguridad para sus empleados es fundamental para hacer frente a los desafíos que presenta el panorama de ciberseguridad actual. Dé prioridad a los grupos de usuarios de alto riesgo, garantice un enfoque ágil de formación y equipe a los usuarios con las herramientas necesarias para responder a los ataques de phishing. La combinación de estas tácticas le ayudará enormemente a mejorar la postura de seguridad de su empresa.

Cuando pone por delante la capacitación de los empleados, reduce el riesgo de fugas de datos y fomenta una cultura de vigilancia y defensa proactiva frente a ciberamenazas. La puesta en práctica de los consejos descritos en este artículo le ayudará a garantizar que su programa de concienciación en seguridad es completo a la vez que dinámico y reactivo frente a la evolución permanente del panorama de amenazas. En objetivo último de estas medidas es ayudarle a crear una organización más resiliente y segura.

Si sigue teniendo dificultades para reducir la vulnerabilidad de los usuarios al phishing, Proofpoint está aquí para ayudarle. Póngase en contacto con nosotros hoy mismo.